Обоснование для руководства

Когда речь заходит об обеспечении безопасности любого предприятия, первое, с чего начинается решение этого вопроса — с физической защиты. Системы контроля доступа, охранные видеокамеры, датчики, системы сигнализации и т. п. Все это приобретается и устанавливается в большом количестве.

Однако когда дело доходит до информационной безопасности, то руководство скептически относится к средствам, ее реализующим. Если турникет, видеокамеру или огнетушитель можно потрогать руками, и целесообразность их применения видна невооруженным глазом, то применение различных систем защиты информации (систем обнаружения атак, систем анализа защищенности и т. д.) необходимо очень тщательно обосновывать. Связано это с тем, что мир физической безопасности понятен любому человеку, в т.ч. и руководству компании. Однако, как только речь заходит об информационных технологиях, то со стороны руководства сразу же возникает непонимание. И связано это с тем, что технические специалисты (которым не надо объяснять актуальность средств защиты) и руководство компании говорят на разных языках. Первые оперируют техническими понятиями, а вторые— категориями экономическими. Именно поэтому, чтобы доказать нужность приобретения средств защиты, технические специалисты должны освоить новый язык общения, понятный руководящему составу. Чтобы не быть голословным, хочу привести некоторые статистические данные, которые лишний раз подтверждают, что одной из основных причин, по которой тормозится обеспечение информационной безопасности в организации, — является недостаток поддержки со стороны руководства, имеющий место вследствие непонимания важности этого процесса.

В 1999 году две организации: ICSA и SAIC — провели опрос 745 респондентов, задав им один-единственный вопрос: "Какое самое большое препятствие возникает перед вами при обеспечении информационной безопасности?" Распределение ответов можно видеть в табл. 8.6.

Таблица 8.6. Причины отказа or систем обнаружения

атак — результаты опроса, проведенного ICSA/SAIC

| Препятствие | Число организаций (в процентах |

| Ограничение бюджета Недостаток поддержки со стороны руководства Недостаток квалификации сотрудников и осведомленности конечного пользователя Некомпетентность персонала, отвечающего за информационную безопасность Несоответствие внутренней политики безопасности Нехватка полномочий Техническая сложность Непонятные обязательства Отсутствие хороших средств защиты Другое | 29 14 10 9 8 8 6 4 3 9 |

В ходе аналогичного опроса, проведенного в1999 году изданием Information Week среди 2700 респондентов в 49 странах мира, были получены результаты, представленные в табл. 8.7.

Таблица 8.7. Причины отказа от систем обнаружения атак согласно опросу издания Information Week

| Препятствие | Число организаций (в процентах) |

| Нехватка времени Сложность технологий Темпы изменения технологий Недостаток поддержки со стороны руководства Плохо определенная политика безопасности Финансовые затраты Плохое взаимодействие между отделами и управления Низкая осведомленность конечного пользователя Низкая квалификация персонала Временные и людские затраты |

Хочется сразу отметить, что в настоящий момент складывается парадоксальная ситуация. У всех на слуху сегодня межсетевые экраны и антивирусные системы. Именно они и приобретаются в первую очередь в случае появления в бюджете статьи на средства защиты информации. Но при всем при том эти средства уже не удовлетворяют современным требованиям предъявляемым к защитным системам. Они не противостоят целому ряду очень опасных атак, которые уже были описаны ранее, и даже не обнаруживают их. Поэтому только этими средствами ограничиваться нельзя. Они обеспечивают необходимый, но явно недостаточный уровень защиты корпоративных ресурсов. Дополнить же их могут: системы анализа защищенности, системы обнаружения атак, обманные системы и т. д.

Для того чтобы проникнуть в тайны компании, нет необходимости перелезать через высокие заборы и обходить периметровые датчики, вторгаться в защищенные толстыми стенами помещения, вскрывать сейфы и т. п. Достаточно войти в информационную систему и в течение нескольких секунд или минут перевести сотни тысяч долларов на чужие счета или вывести из строя какой-либо узел корпоративной сети. Все это приведет к огромному ущербу, причем не только к прямому урону, который может выражаться в цифрах со многими нулями, но и к косвенному. Например, выведение из строя того или иного, узла влечет затраты на восстановление его работоспособности, которые заключаются в обновлении или замене программного обеспечения, выплате зарплаты обслуживающему персоналу. А атака да публичный Web-сервер компании и замена его содержимого на любое другое может привести к снижению доверия к фирме и, как следствие, потере части клиентуры и снижению доходов.

По сравнению с физической безопасностью компьютерная безопасность находится еще в младенчестве. С каждым новым достижением в области информационных технологий возникают новые аспекты обеспечения информационной безопасности. При этом у уже существующих решений появляются новые грани, на которые приходится смотреть под иным углом зрения. Физическая защита — относительно статичная область, состоящая из систем разграничения доступа, систем сигнализации и, возможно, оборудования для наблюдения, позволяющих идентифицировать и предотвратить физическое вторжение в защищаемую область. В свою очередь, компьютерная безопасность ориентирована не на материальный мир, а на киберпространство, где преступники должны быть определены только при помощи серии нулей и единиц [Лукацкий 10-99]. Все это приводит к непониманию со стороны руководства в необходимости приобретения различных средств защиты. Причем невзирая на то, что за последний год число компьютерных преступлений возросло на порядок. И ущерб, нанесенный в результате несанкционированных компьютерных посягательств, измеряется миллионами долларов. При этом злоумышленник может находиться за сотни километров от своей жертвы, в т.ч. и в другой стране.

Чтобы обосновать приобретение средств защиты, необходимо объяснить ВИС назначение простым и понятным языком. И проще всего — проводя параллели из мира физической безопасности. О межсетевых экранах и антивирусных системах я говорить много не буду. Это одни из немногих средств защиты, которые понятны всем. Перейду к другим решениям — технологиям анализа защищенности и обнаружения и отражения угроз. Указанные технологии известны многим специалистам в области охраны материальных ценностей. Они представлены такими средствами физической безопасности, как системы сигнализации и оповещения. В свою очередь, эти системы делятся на две категории: постоянного и периодического действия. Первые системы, к которым можно отнести пожарную и охранную сигнализацию, охранное телевидение и т.п., непрерывно следят за объектом защиты. Системы периодического действия работают по другому принципу — они анализируют состояние объекта защиты в заданные моменты или через определенные промежутки времени. Типичным примером таких средств является периодический обход территории охранниками. К средствам отражения можно отнести ограждение территории, замки и решетки и т. п. Однако информационная система — это тоже своего рода здание, только виртуальное, которое необходимо защищать. И использовать для этого можно те же механизмы физической безопасности, но спроецированные с учетом особенностей информационных технологий. Например, несанкционированный вход в обычное здание блокируется охранником или турникетом. В виртуальном аналоге для этого используется межсетевой экран или система аутентификации, которые проверяют входящий (и исходящий) всистему трафик на соответствие различным критериям.

Однако злоумышленник для несанкционированного проникновения в здание может подделать пропуск (в виртуальном мире подменить адрес) или пролезть через окно (в виртуальности через модем). И никакой охранник или турникет не защитит от этого. И тут на первый план выходят средства обнаружения угроз в виде различных датчиков, идентифицирующих различные угрозы.

По своему функциональному назначению датчики охранной сигнализация делятся на три типа [Лукацкий 10-00].

q Контролирующие пространство помещений (объемные датчики).

q Контролирующие периметр объекта защиты (линейные датчики).

q Контролирующие отдельные предметы (точечные датчики).

Как это не странно, но и в виртуальном здании применяются те же самые датчики. Называются они сенсорами системы обнаружения атак. Единственное отличие от датчиков охранной сигнализации заключается в наличии двух категорий вместо трех.

q Контроль сетевого сегмента (аналог объемного датчика). В случае применения данного сенсора совместно с межсетевым экраном или иным средством защиты периметра сети сенсор системы обнаружения атак, функционирующий на уровне сети, выполняет роль линейного датчика.

q Контроль отдельного узла информационной системы (то же, что и точечный датчик).

Аналог механизма охранной сигнализации и оповещения периодического действия тоже присутствует в киберпространстве. Это системы анализа защищенности, которые по требованию администратора безопасности или порасписанию проводят ряд проверок заданных компонентов информационной системы. Можно провести следующую параллель с анализом защищенности — охранника, периодически обходящего все этажи здания в поисках открытых дверей, незакрытых окон и других проблем. Так же действует и система анализа защищенности. Только в качестве здания выступает информационная система, а роль незакрытых окон и дверей играют уязвимости ("слабости") этой системы.

Расчет потерь от атак

Итак, вроде бы вы смогли разъяснить руководству необходимость приобретения средств защиты. Что выбрать? Универсальных, рецептов тут нет. Все зависит от тех целей, которые вы перед собой ставите. Можно привести только некоторые общие рекомендации. Во-первых, затраты на обеспечение информационной безопасности не должны превышать стоимость защищаемого объекта или величину ущерба, который может возникнуть вследствие атаки на защищаемый объект. Основная проблема — это посчитать стоимость такого ущерба. Можно привести следующую упрощенную модель оценки ущерба.

Исходные данные приводятся далее.

q Время простоя вследствие атаки, tп (в часах).

q Время восстановления после атаки, tв (в часах).

q Время повторного ввода потерянной информации, tви (в часах).

q Зарплата обслуживающего персонала (администраторов и т. д.), Z0(в долларах США за месяц).

q Зарплата сотрудников атакованного узла или сегмента, Zc (в долларах США за месяц).

q Число обслуживающего персонала (администраторов и т. д.), Nо.

q Число сотрудников атакованного узла или сегмента, Nc.

q Объем продаж атакованного узла или сегмента, О (в долларах США за год).

q Стоимость замены оборудования или запасных частей, Пзч (в долларах США).

q Число атакованных узлов или сегментов, I.

q Число атак в год, п.

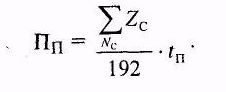

Стоимость потерь от снижения производительности сотрудников атакованного узла или сегмента будет равна:

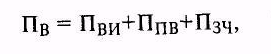

Стоимость восстановления работоспособности атакованного узла или сегмента состоит из нескольких составляющих:

где Пви — стоимость повторного ввода информации;

Ппв — стоимость восстановления узла (переустановка системы, конфигурирование и т. д.).

Они рассчитываются следующим образом:

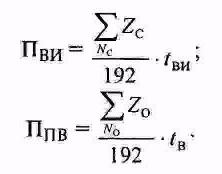

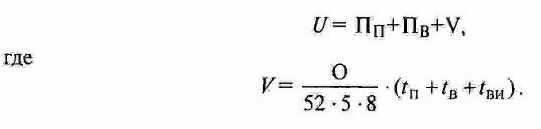

Упущенная выгода от простоя атакованного узла или сегмента составляет:

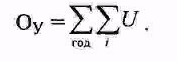

Таким образом, общий ущерб от атаки на узел или сегмент корпоративной сети организации будет равен:

Приведем пример расчета ущерба, возникающего следствие атаки на защищаемый объект при заданных исходных данных.

q Время простоя вследствие атаки, tп (в часах) = 2 часа.

q Время восстановления после атаки, tв (в часах) = 8 часов.

q Время повторного ввода потерянной информации, tви (в часах) = 8 часов.

q Зарплата обслуживающего персонала (администраторов и т. д.), Z0(в долларах США за месяц) =400$.

q Зарплата сотрудников атакованного узла или сегмента, Zc (в долларах США за месяц) = 600$.

q Число обслуживающего персонала (администраторов и т. д.), Nо = 1.

q Число сотрудников атакованного узла или сегмента, Nc = 4.

q Объем продаж атакованного узла или сегмента, О (в долларах США за год) = 10000$.

q Стоимость замены оборудования или запасных частей, Пзч (в долларах США) = 0.

q Число атакованных узлов или сегментов, I = 1.

q Число атак в год, п = 5.

Тогда: зарплата сотрудника в час: 600 : 192 = 3,125, а зарплата обслуживающего персонала в час: 400 : 192 = 2,083.

Стоимость потерь от снижения производительности сотрудников атакованного узла или сегмента будет равна Пп = 4 • 3,125 • 2 = $25, а стоимость повторного ввода информации и восстановления узла будет равна Пви = 0 и Пдв = 1 * 2,083 • 8 = $16,664 соответственно. Поскольку замена оборудования не осуществлялась (Пзч = 0), с ее учетом стоимость восстановления работоспособности узла в целом составила Пв = $16,664. V = 100 000 : 2080 * х (2>+<8>+<0) = $480,77 и сумма упущенной выгоды будет равна U = 25>+<1б,664>+<480,77 = $522,43. В результате ущерб от 5 атак в год, направленных на один сегмент, составил Оу = 522,43 • 5 = $2612,17, что оправдывает приобретение системы защиты информации на эту сумму.

Данная модель поможет приблизительно оценить финансовые затраты, возникающие вследствие атак на какие-либо ресурсы организации, и ограничит ваш выбор защитными средствами, стоимость которых не превышает расчетной цифры,