Программное проектирование ЛВС

Второй этап создания локальной сети представляет собой программное проектирование ЛВС и включает в себя настройку сервера и РС для работы в сети.

Исходные данные для программного проектирования ЛВС указаны в табл.2.

Таблица 2

| Исходные данные | Предпоследняя цифра в шифре студента | |||||||||

| Количество подсетей | ||||||||||

| Максимальное количество РС в сети | ||||||||||

| IP-адрес сети | 192.168.1 | 192.168.2 | 192.168.3 | 192.168.4 | 192.168.5 | 192.168.6 | 192.168.7 | 192.168.8 | 192.168.9 | 192.168.10 |

| Установка компонента сетевой ОС | DHCP | DNS | WINS | Active Directory | Аудит | Маршрутизация | DFS | Обязат. Профиль | Мониторинг | Дисковые квоты |

Перечень работ по программному проектированию ЛВС:

1. Определить IP адреса и маски подсетей для всех РС в соответствии с исходными данными. Для этого, например, можно использовать методику, изложенную в [17 ].

2. Описать процесс настройки РС для работы в сети.[18]

3. Описать процесс установки заданного в табл.2 компонента сетевой ОС. [18]

Администрирование ЛВС

Администрирование ЛВС заключается в создании учетных записей пользователей, разбиении их на группы, создании сетевых папок и выдаче пользователям разрешений на действия с этими папками и их содержимым. В рамках данного раздела курсовой работы студент должен решить одну задачу по администрированию ЛВС, выбрав ее номер из таблицы 3 в соответствии со своим шифром. В пояснительной записке необходимо дать подробно обоснованное решение задачи.

Таблица 3

| Последняя цифра в шифре студента | ||||||||||

| № задачи |

Задача №1

Необходимо организовать доступ к общей папке PUBLIC исходя из следующих требований:

- Все пользователи группы Users должны иметь возможность считывать документы и файлы в этой папке

- Все пользователи группы Users должны иметь возможность создавать документы в этой папке

- Все пользователи группы Users должны иметь возможность изменять содержание, свойства и разрешения документов, создаваемых в этой папке.

Выбрать необходимые разрешения для общей папки и разрешения NTFS для обеспечения заданных требований.

Задача №2

Пользователь Иван является членом следующих групп Бухгалтерия, Менеджеры, Операторы печати. Для общего сетевого ресурса DELL эти группы имеют следующие разрешения:

- Бухгалтерия: Change

- Менеджеры: Read

- Операторы печати: Full control.

Кроме того, Иван имеет разрешения NTFS типа Read для папки DELL и ее содержимого. Какие действия Иван может производить с файлами, входящими в каталог DELL, после подключения к ним как к общим ресурсам?

Задача №3

Требуется организовать доступ к общей папке BALL, используемой как публичная доска объявлений для группы пользователей Members данного домена. Пользователи этой группы должны иметь возможность:

- Просматривать список объявлений

- Читать все объявления на этой доске

- В любой момент помещать свои собственные объявления на доску

- Не иметь возможность удалять эти объявления после их публикации на доске

Выбрать необходимые разрешения для общей папки и разрешения NTFS для обеспечения заданных требований

Задача №4

Необходимо организовать доступ к личным почтовым ящикам PB1, PB2, PB3 для пользователей U1,U2,U3, являющихся членами группы Group данного домена. В своих личных почтовых ящиках пользователи должны иметь возможность управлять документами, а в чужих – только помещать новые письма, не видя содержимого ящика. Выбрать необходимые разрешения NTFS для обеспечения заданных требований

Задача №5

User1— член групп Group I, Group2 и Group3. Для папки FolderA у Groupl есть разрешение Read, у Group3 — Full Control (Полный доступ), а группе Group2 для этой папки разрешений не назначено. Какие результирующие разрешения будет иметь User1 для FolderA?

Задача №6

User1 также является членом группы Sales, которой назначено разрешение Read (Чтение) для FolderB. Для User1, как отдельного пользователя, запрещено разрешение Full Control (Полный доступ) для FolderB. Какие результирующие разрешения будет иметь User1 для FolderB?

Задача №7

Джимбоб остается членом групп Бухгалтерия, Менеджеры и Операторы печати; кроме того, раздраженный начальник добавил его в группу Опасные. Эти группы имеют следующие разрешения на доступ к общему ресурсу SalesFeb:

- Бухгалтерия: Изменение, запись

- Менеджеры: Чтение.

- Операторы печати: Полный доступ.

- Опасные: Нет доступа.

Кроме того, Джимбоб имеет разрешения NTFS на Чтение каталога SalesFeb и его содержимого. Какие действия Джимбоб может производить с файлами, входящими в каталог SalesFeb после получения доступа к ним через общий ресурс?

Задача №8

Вы желаете получить доступ к файлу, расположенному на NTFS в общем каталоге \UserGuide. Группа Продажи имеет разрешение на Изменение общего ресурса. Группа Маркетинг имеет разрешение на Чтение общего ресурса. Группа Бухгалтерия имеет разрешение Нет доступа к общему ресурсу. Вы имеете Разрешение на Полный доступ к обьекту. Вы являетесь участником всех трех групп. Какое разрешение вы имеете в итоге?

Задача №9

Вам нужно получить доступ к файлу VENDORS.TXT, который находится в только что созданном общем каталоге \\Sates\Documents домена Sales. Вы — член группы Маркетинг домена Sales.Какие дополнительные установки должны быть указаны, чтобывы могли получить доступ к файлу VENDORS.TXT?

Задача №10

Что происходит с разрешениями, назначенными для файла, когда файл перемещается из одной папки в другую на том же томе NTFS? Что происходит, когда файл перемещается в папку на другом томе NTFS?

Содержание пояснительной записки.

- План размещения РС и серверов по комнатам с нанесением трассы прокладки кабеля и IP адресами каждой РС и серверов.

- Описание процесса установки заданного компонента сетевой ОС (см таб.2) с описанием назначения данного компонента сетевой ОС.

- Таблица оборудования, выбранного и использованного для построения сети.

- Расчет примерной стоимости оборудования ЛВС.

- Подробное обоснование решения задачи.

- Список использованной литературы.

Общий объем пояснительной записки должен быть не менее 25 стр.Титульный лист пояснительной записки должен быть оформлен в соответствии с приведенным образцом.

Методические указания по выполнению раздела « Администрирование ЛВС» курсовой работы.

Совместное использование папок и их администрирование

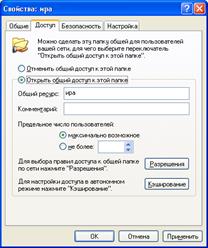

Создание общих папок.Вне зависимости от используемого типа файловой системы удаленный доступ к ресурсу(папке) возможен только после его объявления разделяемым (рис.2 ). Такие папки называются общими.

|

Puc.2. Создание общей папки

Общие папки могут содержать данные, программное обеспечение, различные приложения. Каждый вид информации требует своего набора разрешений к ней. Доступ к общей папке регламентируется следующим образом:

• разрешения устанавливаются только для папок, но не для файлов;

• это единственная защита ресурсов для систем FAT;

• установленные разрешения распространяются только на тех пользователей, которые получают к ней доступ по сети, для локальных

пользователей эти разрешения прозрачны;

• по умолчанию при создании разделяемой папки для нее устанавливаются все полномочия для группы Everyone (Все).

Для того чтобы сделать папку разделяемой, необходимо на вкладке "Свойства\Доступ" выбрать опцию Открыть общий доступ к этой папке, дать общее имя этой папке и разрешить один из следующих типов доступа к папке (рис. 3):

Puc.3 . Разрешения доступа к общей папке

• Чтение (Read) -- просмотр списка файлов и папок, содержания файлов и их атрибутов, запуск программ и изменение папки внутри общей.

• Изменение (Change) - создание папок, добавление к ним файлов, изменение содержимого и атрибутов файлов, удаление папок и файлов, выполнение действий Read

• Полный доступ (Full Control) - все права, включая изменение разрешений на папки, захват права владения и выполнение действий Change.

К общей папке можно не только разрешать доступ, но и запрещать его. Для запрета всех видов доступа нужно отменить разрешение Full Control.

Помимо разрешений на доступ, можно указать количество возможных подключений к этой папке. Для Windows 2000 Professional эта величина не более 10, а для Windows 2003 Server можно установить неограниченное количество одновременных подключений.

При организации общих папок нужно учитывать следующее:

• Запрещения обладают большим приоритетом, чем разрешения. Если пользователю запрещен доступ к папке, он не будет егоиметь, даже если он назначен группе, к которой этот пользователь принадлежит, например Everyone.

• Несколько разрешений складываются. Например, пользовательимеет разрешение Read, а группа Everyone - Full Control, тогдапользователь имеет разрешение Full Control.

• При копировании или сдвиге папок общий доступ к ним прекращается.

Ввиду того что в Wmdows 2003 могут содержаться несколько миллионов объектов, желательно назначать разрешения группам, а не отдельным пользователям и давать общим папкам интуитивно понятные имена. Кроме того, лучше группировать папки с одинаковыми требованиями в одну и назначать разрешения ей.

Административные общие папки.Windows 2003 автоматически создает общие административные скрытые ресурсы на каждом компьютере, к которым можно получить доступ по сети. Обозначаются эти ресурсы знаком $ и используются для удаленного администрирования. К ним относятся:

• корневые папки С$, D$ и т. д.;

• главная системная папка Admin$;

• после установки первого сетевого принтера становится доступна

папка Print$ для доступа к драйверам принтера из директории Systemroot\System32\Spool\Drivers.

Скрытым общим ресурсом могут быть не только те папки, которые рассмотрены выше. Добавление знака $ к имени любой общей папки делает ее скрытой. После этого к ней могут обратиться только те пользователи, которые знают ее имя и имеют разрешение на доступ.

Администрирование общих папок проводится независимо от типа используемой файловой системы. К общей папке можно не только разрешать доступ, но и запрещать его. Для запрета всех видов доступа нужно отменить разрешение Full Control. По умолчанию группе Everyone присваивается полный доступ.

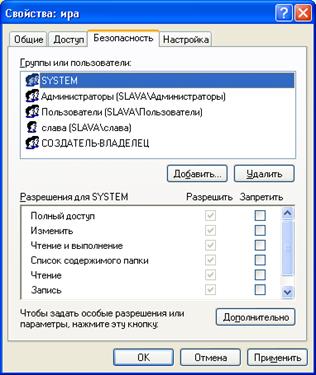

Полномочия доступа NTFS

Файловая система NTFS Windows 2003 имеет встроенные средства безопасности (рис.4 ). Работая с ней, вы имеете возможность установить полномочия на доступ к конкретной папке с помощью вкладки Properties\Security (Свойства\Безопасность). По умолчанию при создании папки для нее устанавливаются все разрешения для группы Everyone (Все). При перемещении файловых объектов в пределах одного раздела NTFS установленные полномочия сохраняются. При создании, копировании, перемещении из одного раздела NTFS в другой наследуются полномочия родительской папки.

|

Рис.4 . Разрешения доступа NTFS

Разрешения доступа к папке могут быть установлены следующим образом (табл. 4).

| Тип доступа | Описание |

| List Folder Contents Read | Просмотр имен файлов и подпапок |

| Read | Просмотр файлов и подпапок, их разрешений, атрибутов и владельцев |

| Write | Создание новых файлов и подпапок, изменение атрибутов, просмотр владельцев и разрешении |

| Read &Execute | Перемещение через папку для доступа к другим файлам и папкам, выполнение действий, допустимых Read и List Folder Contents |

| Modify | Удаление папок и действия, допустимые Write и Read&Execute |

| Full Control | Изменение разрешений, удаление подпапок и файлов, захват права владения и выполнение действий, допустимых любыми другими разрешениями NTFS |

Таблица 4

Таблица 4 . Разрешения доступа к папкам NTFS

Помимо разрешений на доступ можно запретить его. Запрет Full Control означает запрет доступа к папке, который имеет более высокий приоритет, чем любые разрешения.

Разрешения файлов позволяют управлять доступом пользователей к файлам (табл. 5).

Таблица 5

| Тип доступа | Описание |

| Read | Просмотр файлов, их разрешений, атрибутов и владельцев |

| Write | Перезапись файлов, изменение атрибутов, просмотр содержимого, владельцев и разрешений |

| Read & Execute | Запуск приложений, выполнение действий, допустимых Read |

| Modify | Изменение и удаление файлов и действия, допустимые Write и Read&Execute |

| Full Control | Изменение разрешений, удаление файлов, захват права владения и выполнение действий, допустимых любыми другими разрешениями NTFS |

Таблица 5 Разрешения NTFS для файлов

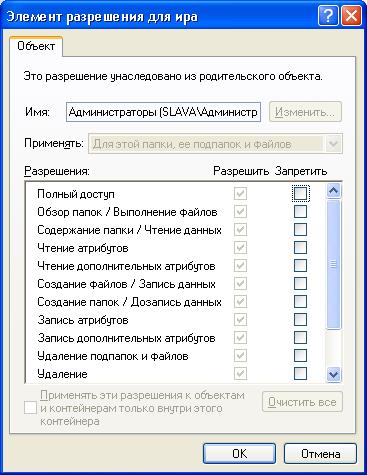

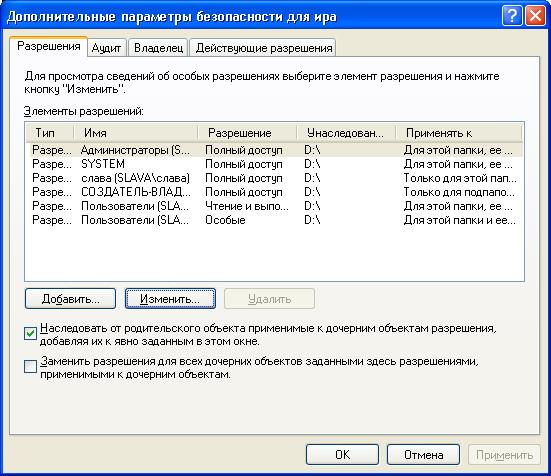

С помощью опции Advanced(Дополнительно) можно получить информацию о параметрах управления доступом (Access Control Settings), где можно установить или отменить дополнительные разрешения (рис. 6).

Помните: разрешения доступа NTFS отрабатываются системой независимо от того, локально или удаленно вошел пользователь!

Для того чтобы пользователь получил доступ к ресурсу, в ACL этого ресурса должна присутствовать запись управления доступом для его учетной записи или группы, членом которой он является. Если запись отсутствует, то пользователь не сможет обратиться к ресурсу.

Каждой учетной записи пользователя и каждой группе, где он находится, можно назначить несколько разрешений. Для того чтобы определить, какие разрешения действуют, нужно руководствоваться следующими правилами:

- разрешения NTFS суммируются; сумма разрешений пользователя и всех групп, в которых он находится, называется эффективными разрешениями доступа

- Разрешения файлов приоритетнее разрешений папок; отмена перекрывает другие разрешения;

- по умолчанию разрешения родительской папки наследуются содержащимися в ней подпапками и файлами, а также вновь создаваемыми подпапками и файлами;

- наследование разрешений можно предотвратить.

Назначить или сменить разрешения доступа к ресурсу могут только администраторы, пользователи с типом доступа [Full Control] или владельцы файлов и папок.

Заблокировать наследования можно сбросом флажка Allow Inheritable Permissions from Parent to Propagate to this Object на вкладке Security. Тогда система потребует уточнения в виде:

Сору - распространить разрешения родительской папки на текущую папку, затем заблокировать последующее наследование разрешений.

Delete - удалить наследование разрешения родительской папки и сохранить разрешения, явно назначенные файлу или папке.

Cancel - закрыть окно, не сбрасывая флажок Allow Inheritable Permissions from Parent to Propagate to this Object.

|

|

Рис.6. Дополнительные разрешения NTFS