Статистические сведения об угрозах

В современном мире наблюдается ежегодное увеличение скорости роста количества угроз информационной безопасности.

С каждым годом количество существующих угроз увеличивается, однако наиболее популярными из них остаются следующие [6]:

- вредоносные программы;

- злонамеренные сотрудники;

- использование уязвимостей;

- невнимательные работники;

- мобильные устройства;

- социальные сети;

- социальная инженерия;

- атаки нулевого дня;

- угроза безопасности облачных вычислений;

- кибер– шпионаж.

Так, по данным компании Sophos в 2009– 2010 гг. произошел значительный рост количества спама, фишинга и вредоносных программ [7].

Рис. 1 – Диаграмма роста количества спама, фишинга и вредоносных программ

(анимация: объем — 87,2 КБ; размер — 570x385; количество кадров — 3; бесконечное число циклов повторения; задержка между кадрами — 1 с)

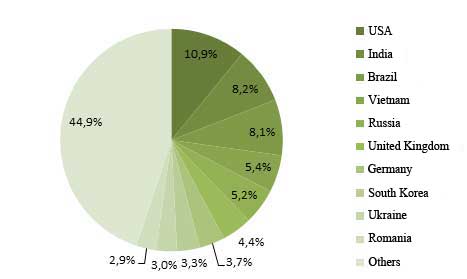

Кроме того, по данным компании Symantec Украина входит в десятку стран по количеству отправителей спама [7].

Рис. 2 – Диаграмма процентного соотношения количества отправителей спама по странам

По фишингу Украина занимает 5 место. Ее опережают такие страны как Индия, Россия, Бразилия и США [7].

Другое исследование компании Symantec показывает, что финансовые учреждения подвергаются фишинг– атакам в 50,1% случаев, что еще раз подтверждает важность создания политики информационной безопасности для предприятий [7].

Вместе с ростом количества угроз, увеличивается также количество уязвимостей систем. Так в 2010 года компания Symantec выявила 8562 уязвимости, что на 27% больше, чем в 2009 году [7].

Вышеуказанные статистические данные показывают, что с каждым годом все сложнее следить за появлением новых угроз, а также отслеживать уязвимости систем по предотвращению атак на системы. Все эти атаки так или иначе приводят к потерям в сфере ведения бизнеса.

Кроме того, существует еще огромное количество угроз, которые не указаны в данной статистике, но которые так же должны быть учтены при создании политики информационной безопасности предприятия. Все угрозы, которые описаны выше, могут приводить к потере доступности, целостности и конфиденциальности информации, что в свою очередь может привести к простоям системы, затратам на ее восстановление и т.д. Поэтому очень важно оценивать потери, к которым могут привести данные атаки.

Анализ модели оценки потерь

Целью каждого предприятия является максимизация прибыли и минимизация затрат. Если первая задача зависит от руководства, то вторая в определенной степени зависит от отдела информационной безопасности (ИБ), т.к. отдел ИБ работает с проблемами защиты главных свойств информации (доступности, целостности, конфиденциальности).

Ниже представлена модель оценки потерь Грездова Г.Г. [4].

Угроза доступности – это ограниченность доступа к ресурсу или полное его отсутствие. Ресурс исчерпан при наличии доступа к ресурсу с затратой большого промежутка времени.

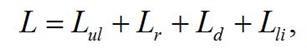

Потери от угроз доступности рассчитываются по формуле:

где Lul – потери от несвоевременного оказания услуг по доступу к информации; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы (УС); Lli – потери, связанные с потерей дохода.

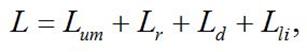

Целостность данных означает их полноту и неизменность. Угроза целостности представляет собой реализацию изменения данных преднамеренно или непреднамеренно. Формула расчета потерь, связанных с угрозами целостности:

где Lum – потери от несанкционированной модификации информации, размер потерь будет зависеть от значимости информации, целостность которой нарушена; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы; Lli – потери, связанные с утратой возможного дохода.

Конфиденциальная информации — информация, не являющаяся общедоступной и могущая нанести ущерб правам и охраняемым законом интересам предоставившего ее лица. Потери при разглашении информации могут быть финансовыми, потерей репутации и конкурентоспособности. Поэтому для расчета потерь наиболее удобным является метод экспертных оценок. Сущность метода заключается в том, что группа специалистов в данной области и анализируют потери, исходя из значимости самой информации.

Из вышесказанного понятно, что информацию на предприятии необходимо защищать с целью минимизации потерь. Для этого используют страхование информационных рисков предприятия (выдача страховыми обществами гарантий субъектам информационных отношений по восполнению материального ущерба в случае реализации угроз информационной безопасности).

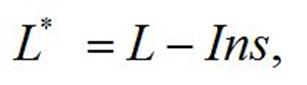

С использованием страхования информационных рисков предприятия итоговые потери (L*) рассчитываются по формуле

где L – суммарные потери из–за нарушения нескольких категорий информации; Ins – суммарная прибыль от страхования рисков.

Модель Грездова Г.Г. учитывает потери от нарушения основных свойств информации – доступность, целостность, конфиденциальность. Данная модель может применяться при расчете потерь от нарушения одного, двух, или всех свойств информации. Формулы, приведенные выше, универсальны и просты в применении, на их основе можно осуществлять ручной просчет, а также создать продукт для более точного выполнения расчетов.

Однако, данная модель не учитывает инфляцию, а также в ней отсутствует механизм прогноза.