Моделирование и прогнозирование информационных угроз как составная часть Концепции информационной безопасности РФ

УДК 004.056.5

Моделирование и прогнозирование информационных угроз как составная часть Концепции информационной безопасности РФ

К.т.н. А.С. Бузинов, к.т.н. Г.П. Жигулин, Р.И. Шабаев.

Рассматриваются вопросы, касающиеся содержания моделирования и прогнозирования угроз информационной безопасности, связанные с особенностями специализации и подготовки дипломированных специалистов по организации и технологии защиты информации на кафедре МИПИУ СПБ НИУ ИТМО

Введение

Особенность учебного плана подготовки студентов кафедры МИПИУ по специальности 090103.64 «Организация и технология защиты информации» - специализация, основой которой является математическое моделирование и прогнозирование информационных угроз.

Объектами профессиональной деятельности специалиста по защите информации являются правовое обеспечение, организация и эксплуатация систем и средств обеспечения защиты информации на объектах информатизации. Выпускник кафедры, как специалист по защите информации, в соответствии с фундаментальной и специальной подготовкой может выполнять следующие виды профессиональной деятельности:

· экспериментально-исследовательская;

· проектная;

· организационно-управленческая;

· эксплуатационная,

· прогнозирование.

Концепция национальной безопасности Российской Федерации от 17.12.1997 года, как система взглядов на обеспечение в Российской Федерации безопасности личности, общества и государства от внешних и внутренних угроз во всех сферах жизнедеятельности, Доктрина информационной безопасности РФ от 9.09.2000 г., как совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности РФ, Военная доктрина, - и составляют ту теоретическую и практическую основу, на базе которых строится специализация студентов кафедры МИПИУ.

Структура и модель обеспечения информационной безопасности

Понятие «безопасность» раскрывается как положение, при котором не угрожает опасность кому-либо или чему-либо. С учетом этого понятие «обеспечение безопасности» может быть раскрыто с одной стороны, как выявление потенциальных угроз, во-вторых, как средство предотвращения нанесения вреда чему-нибудь или кому-нибудь реализацией угроз, в-третьих – как деятельность по предотвращению нанесения этого вреда.

Словосочетание "информационная безопасность" (ИБ) в разных контекстах может иметь различный смысл. В Доктрине информационной безопасности Российской Федерации термин "информационная безопасность" используется в широком смысле. Имеется в виду состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов:

· личности,

· общества и

· государства.

Информационная безопасность может быть определена как невозможность нанесения вреда свойствам объекта безопасности, обусловливаемым информацией и информационной инфраструктурой (1).

Следует подчеркнуть, что в контексте специализации понятие «информационные угрозы» является эквивалентом понятия «угрозы ИБ».

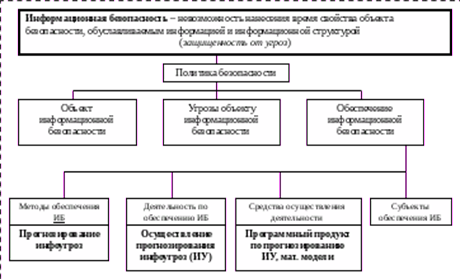

На рисунке 1. представлена структура понятия информационной безопасности, включающая содержание (определение), объекты безопасности, характер информационных угроз объекта информационной безопасности и перечень действий и задача по обеспечению информационной безопасности с точки зрения реализации прогнозирования информационных угроз.

Рис. 1.Структура понятия «Информационная безопасность»(1)

Итак, основными элементами структуры обеспечения информационной безопасности являются (5):

а) объект безопасности;

б) угрозы безопасности объекта (включает прогнозирование угроз);

в) предотвращение нанесения вреда объекту вследствие реализации угроз;

г) факторы, обеспечивающие предотвращение нанесения этого вреда.

Доктрина определяет, что объектами безопасности и прогнозирования на первый план выходят человек, общество, государство. Безусловно, специализация кафедры предполагает акцентуацию на всех 4 элементах структуры обеспечения информационной безопасности, но в первую очередь – на выборе объекта безопасности и определении (выявлении) текущих и динамических моделей информационных угроз с любым периодом упреждения.

В Доктрине ИБ подчеркнуто: «Государство в процессе реализации своих функций по обеспечению информационной безопасности Российской Федерации: проводит объективный и всесторонний анализ и прогнозирование угроз информационной безопасности Российской Федерации, разрабатывает меры по ее обеспечению; организует работу… по реализации комплекса мер, направленных на предотвращение, отражение и нейтрализацию угроз информационной безопасности Российской Федерации. Таким образом, основным содержанием обеспечения ИБ должны являться:

1. Прогнозирование (выявление) угроз ИБ;

2. защита информационных объектов;

3. комплексное противодействие угрозам ИБ;

4. целенаправленное воздействие на объекты, представляющие угрозу ИБ.

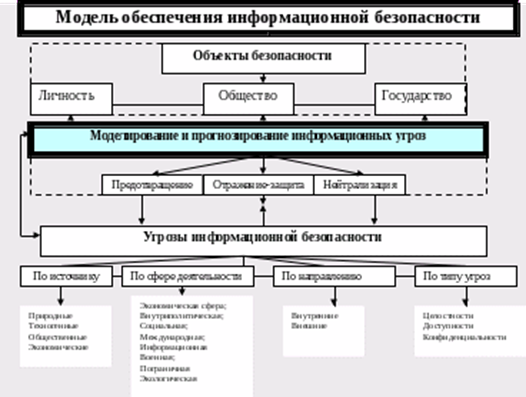

Модель безопасности – это количественно-качественное описание возможного варианта обеспечения системы безопасности, предусматривающее определение ее целей и задач, оценку возможных угроз и механизмов повышения защищенности системы и ее способности к защите от этих угроз.

На рис. 2. представлена модель обеспечения информационной безопасности, вытекающая из анализа основных положений Доктрины. Данная модель имеет четкую методическую направленность, поскольку раскрывает место и значение специализации кафедры в деле решения задач обеспечения информационной безопасности.

Рис. 2. Модель обеспечения информационной безопасности

Заключение

1. Моделирование информационных угроз представляет собой важнейшее направление обеспечения информационной безопасности, как составной части обеспечения национальной безопасности государства;

2. Разработанная модель обеспечения информационной безопасности позволяет более эффективно решать задачи подготовки специалиста по математическому моделированию и прогнозированию информационных угроз.

Литература:

1. Концепция национальной безопасности Российской Федерации от 17.12.1997 года.

2. Доктрина информационной безопасности РФ от 9 сентября 2000 г.

3. Жигулин Г.П. Прогнозирование устойчивости субъекта информационного взаимодействия. СПб: СПб ГУ ИТМО, 2006, 190с.

4. Стрельцов А.А. Содержание понятия "обеспечение информационной безопасности».

5. Ясенев В.Н. Информационная безопасность в экономических системах. Учебное пособие – Н. Новгород: Изд-во ННГУ, 2006

6. Теория и практика информационного противоборства: учебник / Г.П. Жигулин, С.В. Николаев, А.Д. Яковлев. – СПб.: Санкт-Петербургский Государственный университет информационных технологий, механики и оптики, 2007. – 316 с., ил.

7. Методика прогнозирования функционирования и устойчивости объектов на основе космических ритмозадающих факторов. Учебное пособие - СПБ ГУ ИТМО, 2004 г.

8. Война и мир в терминах и определениях. Под редакцией Д.О. Рогозина. М, 2004.

Цели и задачи

Магистерская работа посвящена проблеме информационной безопасности (ИБ) на предприятии. Рассматриваются основные свойства информации (целостность, доступность, конфиденциальность), а также угрозы информационных систем.

Цель работы: разработать политику информационной безопасности предприятия, которая будет учитывать потери при реализации угроз.

Основными задачами данной работы являются:

- анализ финансовых потерь из– за реализации угроз информационной безопасности;

- прогнозирование наступления опасных событий (связанных с информационной безопасностью) на предприятии

Актуальность темы работы

Любая предпринимательская деятельность сопряжена с получением, хранением и обработкой какой– либо информации. Далеко не каждый предприниматель готов вести честную конкурентную борьбу, поэтому потери от реализации угроз информационной безопасности могут привести к серьезным проблемам в сфере ведения бизнеса.

Учитывать и прогнозировать данные угрозы ИБ без использования специальных средств на предприятии становится все сложнее, поэтому очевидным является тот факт, что создание политики безопасности, основанной на оценке потерь, а также прогнозировании угроз ИБ становится первоочередной проблемой в сфере ведения бизнеса.

Кроме того, прогнозирование информационных угроз может значительно минимизировать потери на предприятии, которые основываются на угрозах доступности, целостности и конфиденциальности информации, а правильно организованная политика информационной безопасности, в свою очередь, снижает риск возникновения и ускоряет устранение угроз, в случае их реализации.

Планируемые практические результаты

В результате выполнения данной магистерской работы планируется выполнение следующих пунктов:

- анализ методов прогнозирования и выбор наиболее подходящих;

- создание базы данных для реализации прогнозирования методом экспертных оценок;

- разработка политики информационной безопасности предприятия с учетом оценки потерь, связанных с реализацией угроз информационной безопасности;

- анализ результатов прогнозирования и сравнение их с реальными данными;

- создание отчета о работе предложенной модели политики информационной безопасности.

Анализ модели оценки потерь

Целью каждого предприятия является максимизация прибыли и минимизация затрат. Если первая задача зависит от руководства, то вторая в определенной степени зависит от отдела информационной безопасности (ИБ), т.к. отдел ИБ работает с проблемами защиты главных свойств информации (доступности, целостности, конфиденциальности).

Ниже представлена модель оценки потерь Грездова Г.Г. [4].

Угроза доступности – это ограниченность доступа к ресурсу или полное его отсутствие. Ресурс исчерпан при наличии доступа к ресурсу с затратой большого промежутка времени.

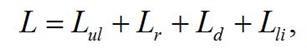

Потери от угроз доступности рассчитываются по формуле:

где Lul – потери от несвоевременного оказания услуг по доступу к информации; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы (УС); Lli – потери, связанные с потерей дохода.

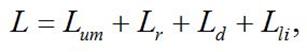

Целостность данных означает их полноту и неизменность. Угроза целостности представляет собой реализацию изменения данных преднамеренно или непреднамеренно. Формула расчета потерь, связанных с угрозами целостности:

где Lum – потери от несанкционированной модификации информации, размер потерь будет зависеть от значимости информации, целостность которой нарушена; Lr – потери, связанные с восстановлением работоспособности; Ld – потери, связанные с простоем узла системы; Lli – потери, связанные с утратой возможного дохода.

Конфиденциальная информации — информация, не являющаяся общедоступной и могущая нанести ущерб правам и охраняемым законом интересам предоставившего ее лица. Потери при разглашении информации могут быть финансовыми, потерей репутации и конкурентоспособности. Поэтому для расчета потерь наиболее удобным является метод экспертных оценок. Сущность метода заключается в том, что группа специалистов в данной области и анализируют потери, исходя из значимости самой информации.

Из вышесказанного понятно, что информацию на предприятии необходимо защищать с целью минимизации потерь. Для этого используют страхование информационных рисков предприятия (выдача страховыми обществами гарантий субъектам информационных отношений по восполнению материального ущерба в случае реализации угроз информационной безопасности).

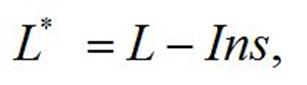

С использованием страхования информационных рисков предприятия итоговые потери (L*) рассчитываются по формуле

где L – суммарные потери из–за нарушения нескольких категорий информации; Ins – суммарная прибыль от страхования рисков.

Модель Грездова Г.Г. учитывает потери от нарушения основных свойств информации – доступность, целостность, конфиденциальность. Данная модель может применяться при расчете потерь от нарушения одного, двух, или всех свойств информации. Формулы, приведенные выше, универсальны и просты в применении, на их основе можно осуществлять ручной просчет, а также создать продукт для более точного выполнения расчетов.

Однако, данная модель не учитывает инфляцию, а также в ней отсутствует механизм прогноза.

Вывод

Для оценки потерь очень важно осознавать и учитывать все параметры, которые влияют на затраты от реализации угроз информационной безопасности. Среди них могут быть затраты на обновление, покупку или восстановление оборудования, оплата рабочим, восстанавливающим систему, а также затраты от потери репутации.

Кроме того, в политику информационной безопасности предприятия необходимо внедрять прогнозирование угроз для того, чтобы заранее знать о возможной атаке и устранить проблему еще до ее появления.

В магистерской работе проводится усовершенствование модели оценки потерь путем применения прогнозирования угроз и потерь, которые они могут за собой повлечь; проводится построение модели политики безопасности предприятия, с учетом модели оценки потерь.

Выбор прогнозирования методом экспертных оценок основывается на анализе его достоинств и недостатков. Возможно применение нескольких методов для лучшего построения прогноза.

Преимущества данной модели оценки потерь в следующем:

- простая программная реализация;

- возможность совершенствования;

- прозрачность расчетов;

- возможность использования любым предприятием.

Недостатки:

- при использовании прогнозирования методом экспертных оценок, появляется опасность невозможности отражения неизвестных атак, а также субъективность этого метода;

- отсутствие учета инфляции.

Список литературы

- Webcontrol [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://web-control.ru/dlp_for_finance – Защита от утечек и потери информации о клиентах

- AVOIDANCE.RU – СТАТЬИ ОБ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://avoidance.ru/articles/informatsionnaja-bezopasnost-na-predprijatii/57-analiz-riska-i-poter.html – Анализ риска и потерь

- Arinteg [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.arinteg.ru/articles/analiz-ugroz-informatsionnoy-bezopasnosti-27291.html – Анализ угроз информационной безопасности

- Грездов, Г. Г. Способ решения задачи формирования комплексной системы защиты информации для автоматизированных систем 1 и 2 класса [Текст] / Г. Г. Грездов // (Препринт/ НАН Украины. Отделение гибридных управляющих систем в энергетике ИПМЭ им. Г. П. Пухова НАН Украины; № 01/2005 ) – Киев : ЧП Нестреровой, 2005. – С. 66.

- Анализ модели для оценки потерь, связанных с реализацией угроз и страхованием информационных рисков: сб. текстов выступление на четвертой международной научно– технической конференции «Моделирование и компьютерная графика/ ДонНТУ 5– 8 октября – Д.: 2011. – 33с.

- Help Net Security [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.net-security.org/secworld.php?id=8709 – Топ– 10 угроз информационной безопасности

- Telecommunication technologies - телекоммуникационные технологии [Electronic resourse] / Интернет – ресурс. – Режим доступа к статье: http://book.itep.ru/10/2011.htm#43 – 2011 г. Обзор по материалам ведущих фирм мира, работающих в сфере сетевой безопасности

- Бузинов А.С., Жигулин Г.П., Шабаев Р.И. Моделирование и прогнозирование информационных угроз как составная часть Концепции информационной безопасности РФ – СПб: Издательство «Научно– производственное объединение специальных материалов», – 2010. – С.63–68.

- Your Private Network [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://ypn.ru/448/intrusion-detection-technologies/ –Технологии обнаружения атак

- Административно– управленческий портал [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://www.aup.ru/books/m6/8_4.htm – Безопасность предпринимательской деятельности

- Информационная безопасность [Electronic resourse] / Интернет– ресурс. – Режим доступа к статье: http://inf-bez.ru/?p=424 – Анализ существующих методов экспертной оценки для систем информационной безопасности

Замечание

При написании данного автореферата магистерская работа еще не завершена. Окончательное завершение работы – декабрь 2013 года. Полный текст работы и материалы могут быть получены у автора или научного руководителя после указанного времени.

Лекция 2:

Моделирование угроз ИБ: различные подходы

A

|

Версия для печати

< Самостоятельная работа 1 || Лекция 2 || Самостоятельная работа 2 >

Аннотация:В лекции рассматривается анализ рисков как основа управления информационной безопасностью предприятия. Обосновывается выбор модели угроз STRIDE как основы для изложения материалов курса.

Ключевые слова:угрозы безопасности, угроза, cia, гексада Паркера, 5A, управление информационной безопасностью, анализ рисков, информационная атака, группа, информационная безопасность, международный стандарт, ISO 17799, аппаратное обеспечение, оценка риска, ущерб, значение, атака, Произведение, вероятность, величина риска, шкала, интервалы, интервал, активы, пересечение, размерность, статистические методы, принятия решений, анализ, АС, digital, security, триада CIA, альтернатива, модель угроз STRIDE

Презентацию к лекции Вы можете скачать  здесь.

здесь.

Цель лекции

· Рассмотреть методы и инструменты анализа и контроля информационных рисков

· Изучить преимущества и недостатки Количественной оценки соотношения потерь от угроз безопасности и затрат на создание системы защиты

· Провести сравнительный анализ подходов к распознаванию угроз с использованием различных моделей: CIA, Гексада Паркера, 5A, STRIDE

· Обосновать выбор модели STRIDE как основы для изложения материалов курса

Основой управления информационной безопасностью предприятия является анализ рисков. Фактически риск представляет собой интегральную оценку того, насколько эффективно существующие средства защиты способны противостоять информационным атакам.

Обычно выделяют две основные группы методов расчёта рисков безопасности. Первая группа позволяет установить уровень риска путём оценки степени соответствия определённому набору требований по обеспечению информационной безопасности. В качестве источников таких требований могут выступать (рис. 3.1):

· Нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности;

· Требования действующего российского законодательства - руководящие документы ФСТЭК (Гостехкомиссии), СТР-К, требования ФСБ РФ, ГОСТы и др.;

· Рекомендации международных стандартов - ISO 17799, OCTAVE, CoBIT и др.;

· Рекомендации компаний-производителей программного и аппаратного обеспечения - Microsoft, Oracle, Cisco и др.

Рис. 3.1.Источники требований информационной безопасности, на основе которых может проводиться оценка рисков

Вторая группа методов оценки рисков информационной безопасности базируется на определении вероятности реализации атак, а также уровней их ущерба. В данном случае значение риска вычисляется отдельно для каждой атаки и в общем случае представляется как произведение вероятности проведения атаки на величину возможного ущерба от этой атаки. Значение ущерба определяется собственником информационного ресурса, а вероятность атаки вычисляется группой экспертов, проводящих процедуру аудита.

Методы первой и второй группы могут использовать количественные или качественные шкалы для определения величины риска информационной безопасности. В первом случае риск и все его параметры выражаются в числовых значениях. Так, например, при использовании количественных шкал вероятность проведения атаки может выражаться числом в интервале , а ущерб атаки может задаваться в виде денежного эквивалента материальных потерь, которые может понести организация в случае успешного проведения атаки. При использовании качественных шкал числовые значения заменяются на эквивалентные им понятийные уровни. Каждому понятийному уровню в этом случае будет соответствовать определённый интервал количественной шкалы оценки. Количество уровней может варьироваться в зависимости от применяемых методик оценки рисков. В таблицах 3.1 и 3.2 приведены примеры качественных шкал оценки рисков информационной безопасности, в которых для оценки уровней ущерба и вероятности атаки используется пять понятийных уровней.

| Таблица 3.1. Качественная шкала оценки уровня ущерба | ||

| № | Уровень ущерба | Описание |

| Малый ущерб | Приводит к незначительным потерям материальных активов, которые быстро восстанавливаются, или к незначительному влиянию на репутацию компании | |

| Умеренный ущерб | Вызывает заметные потери материальных активов или к умеренному влиянию на репутацию компании | |

| Ущерб средней тяжести | Приводит к существенным потерям материальных активов или значительному урону репутации компании | |

| Большой ущерб | Вызывает большие потери материальных активов и наносит большой урон репутации компании | |

| Критический ущерб | Приводит к критическим потерям материальных активов или к полной потере репутации компании на рынке, что делает невозможным дальнейшую деятельность организации |

При использовании качественных шкал для вычисления уровня риска применяются специальные таблицы, в которых в первом столбце задаются понятийные уровни ущерба, а в первой строке - уровни вероятности атаки. Ячейки же таблицы, расположенные на пересечении первой строки и столбца, содержат уровень риска безопасности. Размерность таблицы зависит от количества концептуальных уровней вероятности атаки и ущерба. Пример таблицы, на основе которой можно определить уровень риска, приведён в табл. 3.3.

| Таблица 3.2. Качественная шкала оценки вероятности проведения атаки | |||||

| № | Уровень вероятности атаки | Описание | |||

| Очень низкая | Атака практически никогда не будет проведена. Уровень соответствует числовому интервалу вероятности [0, 0.25) | ||||

| Низкая | Вероятность проведения атаки достаточно низкая. Уровень соответствует числовому интервалу вероятности [0.25, 0.5) | ||||

| Средняя | Вероятность проведения атаки приблизительно равна 0,5 | ||||

| Высокая | Атака скорее всего будет проведена. Уровень соответствует числовому интервалу вероятности (0.5, 0.75] | ||||

| Очень высокая | Атака почти наверняка будет проведена. Уровень соответствует числовому интервалу вероятности (0.75, 1] | ||||

| Таблица 3.3. Пример таблицы определения уровня риска информационной безопасности | |||||

| Вероятность атаки | Очень низкая | Низкая | Средняя | Высокая | Очень высокая |

| Ущерб | |||||

| Малый ущерб | Низкий Риск | Низкий риск | Низкий риск | Средний риск | Средний риск |

| Умеренный ущерб | Низкий Риск | Низкий риск | Средний риск | Средний риск | Высокий риск |

| Ущерб средней тяжести | Низкий Риск | Средний риск | Средний риск | Средний риск | Высокий риск |

| Большой ущерб | Средний риск | Средний риск | Средний риск | Средний риск | Высокий риск |

| Критический ущерб | Средний риск | Высокий риск | Высокий риск | Высокий риск | Высокий риск |

При расчете значений вероятности проведения атаки, а также уровня возможного ущерба могут использоваться статистические методы, методы экспертных оценок или элементы теории принятия решений. Статистические методы предполагают анализ уже накопленных данных о реально случавшихся инцидентах, связанных с нарушением информационной безопасности. На основе результатов такого анализа строятся предположения о вероятности проведения атак и уровнях ущерба от них в других АС. Однако применение статистических методов не всегда возможно из-за отсутствия в полном объёме статистических данных о ранее проведённых атаках на информационные ресурсы АС, аналогичной той, которая выступает в качестве объекта оценки.

При использовании аппарата экспертных оценок проводится анализ результатов работы группы экспертов, компетентных в области информационной безопасности, которые на основе имеющегося у них опыта определяют количественные или качественные уровни риска. Элементы теории принятия решений позволяют применять для вычисления значения риска безопасности более сложные алгоритмы обработки результатов работы группы экспертов.

В процессе анализа рисков информационной безопасности могут использоваться специализированные программные комплексы, позволяющие автоматизировать процесс анализа исходных данных и расчёта значений рисков. Примерами таких комплексов являются "Гриф" и "Кондор" (компании "Digital Security"), британский CRAMM (компания Insight Consulting, подразделение Siemens ), американский RiskWatch (компания RiskWatch ), а также "АванГард" (Института Системного Анализа РАН).

Традиционно выделяют три основные составляющие безопасности информации:

1. конфиденциальность ( confidentiality ) - сохранение информации в тайне, невозможность раскрытия информации без согласия заинтересованных сторон;

2. целостность ( integrity ) - непротиворечивость и правильность информации, защита информации от неавторизованной модификации;

3. доступность ( availability ) - обеспечение наличия информации и работоспособности основных услуг для пользователя в нужное для него время.

Ведутся дискуссии на тему полноты " триады CIA " для описания угроз ИБ. Существует альтернатива этой классификации - т.н. " гексада Паркера " ( Parkerian Hexad ). Помимо вышеперечисленных свойств, Дон Паркер выделяет:

· подлинность ( authenticity ) - в применении к пользователю определяет соответствие участника взаимодействия своему имени; в применении к сообщению - достоверность того, что данные были созданы заявленным источником.

· управляемость, или владение ( possession or control ) -гарантия того, что законный владелец является единственным лицом, во власти которого изменить информацию или получить к ней доступ на чтение

· полезность ( utility ) - "практичность", удобство доступа; нахождение информации в такой форме, что ее законный владелец не должен для получения доступа тратить неоправданных усилий (таких, как преобразование формата, подбор ключа шифрования и т.д.)

Существует также классификация 5А, горячо одобряемая известным криптографом Брюсом Шнайером:

· Authentication (аутентификация: кто ты?)

· Authorization (авторизация: что тебе можно делать?)

· Availability (доступность: можно ли получить работать с данными?)

· Authenticity (подлинность: не повреждены ли данные злоумышленником?)

· Admissibility (допустимость: являются ли данные достоверными, актуальными и полезными?)

Мы в данном курсе будем придерживаться модели угроз STRIDE, являющейся компонентом используемой Microsoft методологии SDL ( Secure Development Lifecycle ).

· Spoofing ( притворство)

· Tampering ( изменение)

· Repudiation ( отказ от ответственности)

· Information Disclosure ( утечка данных)

· Denial of Service ( отказ в обслуживании)

· Elevation of Privilege ( захват привилегий)

Данная классификация расширяет традиционный подход к оценке безопасности информации (покрытие области CIA обеспечивают компоненты Tampering + Information Disclosure + Denial of Service)и позволяет разработчику взглянуть на информационную систему с позиции злоумышленника. Далее мы будем рассматривать продукты и технологии, упорядочивая их согласно тому, от какого типа угрозы по классификации STRIDE они призваны защитить информационные ресурсы.

Краткие итоги

В данной лекции были рассмотрены принципы применения анализа рисков для управления информационной безопасностью предприятия. Проведен сравнительный анализ подходов к распознаванию угроз с использованием различных моделей: CIA, Гексада Паркера, 5A, STRIDE.

Лекция 5:

Экономика информационной безопасности на примере оценки криптосистем

A

|

Версия для печати

< Лекция 4 || Лекция 5: 123 || Самостоятельная работа 3 >

Библиографическая ссылка

Шувалов И.А., Семенчин Е.А. МАТЕМАТИЧЕСКАЯ МОДЕЛЬ ВОЗДЕЙСТВИЯ УГРОЗ НА ИНФОРМАЦИОННУЮ СИСТЕМУ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ // Фундаментальные исследования. – 2013. – № 10-3. – С. 529-533;

URL: https://fundamental-research.ru/ru/article/view?id=32312 (дата обращения: 12.09.2017).

1. Алиев Т.И. Основы моделирования дискретных систем: учебное пособие. – СПб: СПбГУ ИТМО, 2009. – 363 с.

2. Вентцель Е.С. Теория вероятностей. – М.: Наука, 1969. – 576 с.

3. Волков И.К., Зуев С.М., Цветкова Г.М. Случайные процессы: учебник для вузов / под ред. В.С. Зарубина, А.П. Крищенко. – М.: МГТУ им.Баумана, 1999. – 448 с.

4. Зыков С.В. Введение в теорию программирования. Функциональный подход. – Учебный Центр безопасности информационных технологий Microsoft МИФИ, 2003.

5. Калиткин Н.Н. Численные методы. – М.: Наука, 1978. – 512 с.

6. Кирьянов Д.В. Самоучитель Mathcad 11. – СПб.: БХВ-Петербург, 2003. – 560 с.: ил.

7. Росенко А.П. Математическое моделирование влияния внутренних угроз на безопасность конфиденциальной информации, циркулирующей в автоматизированной информационной системе Известия ЮФУ. Технические науки. Тематический выпуск. «Информационная безопасность». – Таганрог: Изд-во ТТИ ЮФУ, 2008. – № 8 (85).

8. Солодов А.П., Очков В.Ф. Mathcad/Дифференциальные модели. – М.: Издательство МЭИ, 2002. – 239 с.: ил.

9. Теоретические основы анализа и оценки влияния внутренних угроз на безопасность конфиденциальной информации: монография / А.П. Росенко. – М.: Гелиос АРВ, 2008. – 154 с.

10. Шувалов И.А., Росенко А.П. Имитационная модель реализации внутренних и внешних угроз безопасности информационной системы на сегменте «коммутатор – сервер» // Вестник Дагестанского государственного университета. – 2013. – Вып. 1. – С. 112–123.

11. Шувалов И.А., Семенчин Е.А. Имитационная модель реализации внутренних и внешних угроз безопасности информационной системы на сегменте «Маршрутизатор – маршрутизатор» // Фундаментальные исследования. – 2012. – № 9. – С. 425–431.

В статьях [10, 11] предложена имитационная модель функционирования сегментов информационной системы «Информационные ресурсы Управления ГИБДД», используемой в повседневной деятельности сотрудниками УГИБДД ГУ МВД по Краснодарскому краю и подчиненными ему подразделениями. С помощью этой модели можно определить (выявить) угрозы, которые представляют реальную опасность для информационной системы. Однако, используя статистические данные, можно определить такие угрозы также методами математического моделирования.

Цель данной работы – предложить математическую модель воздействия угроз на указанную информационную систему и на основе этой модели разработать методику их выявления.

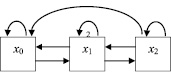

Рассматриваемую информационную систему можно интерпретировать как систему массового обслуживания, в которую поступают угрозы (заявки). Вначале рассмотрим ситуацию, когда на вход системы поступают угрозы одного типа, предполагая при этом, что данная угроза не может быть реализована или наступить несколько раз в один и тот же момент времени. Если выполнены указанные предположения, то система может находиться в трёх различных состояниях (рис. 1):

1) угроза не поступала, а значит, не была реализована;

2) угроза поступала, но не была реализована;

3) угроза поступала и была реализована.

Рис. 1. Ориентированный граф

Модель системы, которая может находиться в указанных состояниях, предложена в работах А.П. Росенко [7, 9]. В данных работах допускалось наличие поглощающих состояний системы и выполнение требования: система не может находиться в одном состоянии в течении некоторого отрезка времени. Указанные допущения не позволяют использовать предложенную в [7, 9] математическую модель для анализа информационной системы «Информационные ресурсы УГИБДД», потому что, как показал анализ многолетних наблюдений, у системы поглощающие состояния отсутствуют: реализация угрозы либо никак не влияет на работоспособность системы в целом, либо может вывести из строя на непродолжительный промежуток времени один из её сегментов. Если же учитывать возможность возврата системы в исходное состояние, то можно будет изучить её поведение на протяжении длительного промежутка времени.

Математическая модель информационной системы «Информационные ресурсы УГИБДД»

Рассматриваемая система является системой с восстановлением, так как состояние x2 не является поглощающим, а значит, система может вернуться из x2 в исходное состояние. Будем рассматривать систему с непрерывным временем. Переход из состояния в состояние в системе осуществляется согласно ориентированному графу, представленному на рис. 1. Для описания процесса перехода из состояния в состояние построим матрицу интенсивностей перехода [1]

(1)

(1)

Из предыдущих соглашений следует, что элементы этой матрицы должны удовлетворять условиям:

λ12 = –λ11;

λ22 = –λ21 – λ23; (2)

λ33 = –λ31 – λ32.

Требования (2) необходимы для выполнения условий, предъявляемых к элементам матрицы интенсивностей [1]:

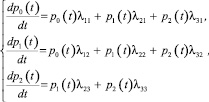

Элементы матрицы интенсивностей переходов могут быть найдены (вычислены) с помощью имитационной модели, предложенной в [11]. В данной работе опишем вероятностно-аналитический способ их определения. Согласно [1], в соответствии с видом информационной системы (см. рис. 1), для определения вероятностей p0(t), p1(t), p2(t) имеем систему дифференциальных уравнений

(3)

(3)

с начальными условиями

p0(0) = 1; p1(0) = 0; p2(0) = 0. (4)

Задачу Коши (3), (4), представляющую собой математическую модель рассматриваемой информационной системы, можно решить численно, если воспользоваться известными пакетами прикладных программ (например, пакетом «Mathcad», разработанным фирмой Parametric Technology Corporation).

Если моменты времени перехода t являются дискретными, то есть переход системы из состояния в состояние осуществляется в строго определенный момент времени, матрица вероятностей перехода из состояния в состояние за один шаг имеет вид (1), матрица вероятностей перехода за n шагов (в момент t = n) – следующий вид [3, 9]:

(5)

(5)

Так как p(0) = (1, 0, 0) (см. 4) задан, то вектор абсолютных вероятностей p(n) = (p0(n), p1(n), (p2(n)) определяется соотношением

(6)

(6)

Примеры численной реализации непрерывной и дискретной моделей

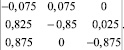

Пример 1. Пусть матрица интенсивностей перехода (1) имеет вид:

Построим решение задачи (3), (4) методом Рунге–Кутты четвертого порядка для момента времени t = 50 с количеством шагов 4 на каждую единицу времени (рис. 2), воспользовавшись пакетом прикладных програм