Методы выявления скрытых каналов передачи информации

Метод разделяемых ресурсов Кемерера, состоит в следующем:

· Для каждого разделяемого ресурса в системе строится матрица, строки которой соответствуют всевозможным атрибутам разделяемого ресурса, а столбцы – операциям, выполняемым в системе.

· Значения в ячейках матрицы соответствуют воздействиям, осуществляемым при выполнении тех или иных операций в отношении атрибутов разделяемых ресурсов.

Получившаяся в итоге матрица позволяет отследить информационные потоки, существующие в системе.

Сигнатурный анализ исходных текстов ПО.

Данные метод предполагает проведение анализа исходных текстов программ, с целью выявления конструкций, характерных для скрытых каналов передачи информации. Необходимость проведения анализа АС, в ходе проведения сертификационных испытаний, регламентируется соответствующими оценочными стандартами и, обычно является необходимым для высоко доверенных систем.

Формализация механизмов защиты может преследовать различные цели, но главная из них – оценка стойкости архитектуры реальных систем, проводимая, например, в рамках комплексного анализа их защищенности. Место такого анализа в жизненном цикле АС во многом определяют стандарты информационной безопасности, один из основных механизмов накопления знаний в данной области.

Стандарты информационной безопасности

В общем случае стандартом принято называть документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Также стандарты могут задавать и другие необходимые требования (в символике или в терминологии). Стандарт представляет собой надежный источник оптимальных и проверенных знаний и решений. Также стандарты являются одним из основных механизмов обеспечения совместимости.

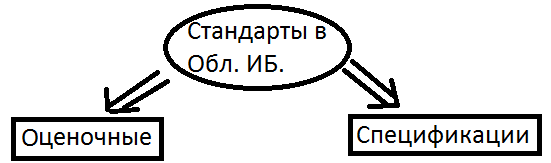

Классификация стандартов в области ИБ

Оценочные предназначены для оценки и классификации АС. И средств защиты информации по требованиям безопасности.

· Оранжевая книга

· Ф гос. Тех. Комиссии России

· Различные общие критерии

Спецификации регламентируют различные аспекты реализации и использования средств и методов защиты

· X 509 инфраструктура открытых ключей

· Гост 28147-89 симметрический криптографический алгоритм

· Управление стандартами ISO 2700

Действуют и активно используются при проведении сертификации средств защиты информации в системах сертификации ФСТЭК (федеральная служба по таможенному и экспортному контролю) России, Мин. Обороны России, а так же в ряде добровольных.

Гост Р ИСО/МЭК 15408-2002 «Общие критерии»

Действует и применяется при проведении сертификации средств защиты, не предназначенных для работы с информацией, составляющих государственную тайну.

В настоящий момент рассматривается отказ о РД и переход к общим критериям.

Криптографические стандарты:

ГОСТ 28147-89

ГОСТ 3410-2001

ГОСТ 3411-94

Являются обязательными для применения в системах защиты информации, позиционируемых как средство криптографической защиты.

Оранжевая книга.

Trusted Computer System Evaluation Criteria – Критерий оценки доверенных компьютерных систем. Разработан в США 1983 году, был первым общедоступным оценочным стандартом в области ИБ.

Структура оранжевой книги:

1) Политика безопасности

a. Система должна поддерживать точно определенную политику безопасности. Возможность доступа субъектов к объектам должна определяться на основании их идентификации и набора правил управления доступом. По мере необходимости должна использоваться политика мандатного управления доступом.

b. С объектами должны быть ассоциированы метки безопасности, используемые в качестве исходной информации для процедур контроля доступа. Для реализации мандатного управления доступом, система должна обеспечивать каждому объекту набор атрибутов, определяющих степень конфиденциальности объекта и режимы доступа к этому объекту.

2) Подотчетность

a. Все субъекты должны иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основе идентификации субъекта и объекта доступа, аутентификации и правил разграничения доступа. Данные, используемые для идентификации и аутентификации должны быть защищены от несанкционированного доступа, модификации и уничтожения и должны быть ассоциированы со всеми активными компонентами компьютерной системы, функционирование которых критичны, с точки зрения безопасности.

b. Для определения степени ответственности пользователя за действия в системе, все происходящие в ней события, имеющие значения с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние на безопасность. Протокол событий должен быть надежно защищен от несанкционированного доступа, модификации и уничтожения.

3) Гарантии

a. Средства защиты должны содержать независимые аппаратные или программные компоненты, обеспечивающие работоспособность функций защиты. То есть все средства защиты, обеспечивающие политику безопасности, управления атрибутами, управления метками безопасности, регистрацию и учет, должны находиться под контролем средств, проверяющих корректность их функционирования.

b. Все средства защиты должны быть защищены от несанкционированного вмешательства и отключения. Причем, эта защита должна быть постоянной и непрерывной в любом режиме функционирования систем защиты и АС в целом. Данные требования распространяются на весь жизненный цикл АС.