Белов Е. Б., Лось В. П., Мещериков Р. В., Шелупанов А. А. Основы информационной безопасности. М.: Горячая линия – Телеком, 2006

Содержание

Введение

1. Основы обеспечения информационной безопасности хозяйствующего субъекта.

2. Система обеспечения информационной безопасности хозяйствующего субъекта.

3. Классификация и анализ угроз информационной безопасности.

4. Анализ и управление рисками информационной безопасности.

Заключение.

Слайды № 1, 2, 3.

Литература:

1. Глобальное исследование утечек 2012. Материалы InfoWatch, [Электронный документ], http://www.infosecurity.ru/cgi-bin/cart/arts.pl?a=_070215

2. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. М.: Горячая линия – Телеком, 2004.

Первый учебный вопрос: Основы обеспечения информационной безопасности хозяйствующего субъекта

Слайд № 6.

Слайд № 7. Под информационной безопасностью хозяйствующего субъекта будем понимать защищенность его информационных ресурсов и поддерживающей их инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб владельцам или пользователям информации.

Адекватная защита информационных ресурсов хозяйствующего субъекта является сегодня обязательным требованием бизнеса. Методы атак на информационные и коммуникационные системы постоянно совершенствуются. С ростом значимости информационных технологий для бизнеса, преступления, связанные с нарушением требований информационной безопасности все чаще носят направленный характер и совершаются из корыстных побуждений, зачастую, организованными группами.

Темпы развития информационных технологий и появления новых продуктов и технологий, а также их специфика должны быть учтены средствами и системами защиты IT-ресурсов. Таким образом, усложнение информационных технологий в целом, сопровождается возрастающей степенью зависимости бизнеса от их применения.

В связи с этим, процесс обеспечения информационной безопасности становится непрерывным, а применяемые меры должны носить комплексный характер.

Слайд № 13.

Рис.2. Концепция системного подхода к обеспечению защиты

конфиденциальной информации (OPSEC Operation Security),

Второй учебный вопрос: Система обеспечения информационной безопасности (СОИБ) хозяйствующего субъекта

Слайд № 14.

Работу по исследованию проблемы обеспечения информационной безопасности некоторого хозяйствующего субъекта начнем с четкого определения целей, задач и функций СОИБ, после чего покажем основные виды обеспечения функционирования данной системы и проведем ее декомпозицию с целью анализа структуры и взаимосвязей системы.

2.1. Цели, задачи и требования к СОИБ

Слайд № 15. Целью СОИБ является создание таких условий функционирования информационной системы хозяйствующего субъекта (ХС), при которых обеспечивается выполнение требований по конфиденциальности, доступности и целостности информации, принадлежащей ему.

В соответствии с целью СОИБ, сформулированной нами, представим требования к основным характеристикам информации, составляющим сущность ее безопасности в качестве некоторых свойств или условий функционирования информационной системы хозяйствующего субъекта.

Слайд № 16. Конфиденциальность информации – это субъективно определяемая для нее характеристика, указывающая на необходимость создания в информационной системе хозяйствующего субъекта условий, при которых вводятся ограничения на доступ к этой информации.

Доступность информации – это свойство информационной системы хозяйствующего субъекта, характеризующееся способностью обеспечивать своевременный и беспрепятственный доступ к информации субъектов, имеющих на это полномочия.

Целостность информации – это свойство информации, заключающееся в возможности ее существования в информационной системе хозяйствующего субъекта в неискаженном виде.

В соответствии с требованиями к безопасности информации сформулируем задачи СОИБ. К таковым можно отнести [3]:

1. Предупреждение появления угроз информационной безопасности.

Реализация этой задачи носит упреждающий характер и должна способствовать такому построению, которое обеспечивает полную невозможность (в идеале) или минимальную возможность появления дестабилизирующих факторов в различных условиях ее функционирования.

2. Обнаружение появившихся угроз и предупреждение их воздействия на информационную систему хозяйствующего субъекта.

Данная задача решается осуществлением комплекса мероприятий, в результате проведения которых появившиеся угрозы должны быть обнаружены до момента их воздействия на информационную систему и, непосредственно, на информацию, а также должно быть обеспечено недопущение воздействия угроз в условиях их появления и обнаружения.

3. Обнаружение воздействия угроз на информационную систему хозяйствующего субъекта и локализация этого воздействия.

Решение данной задачи заключается в непрерывном контроле средств, комплексов, систем обработки, хранения и защиты информации с целью своевременного обнаружения фактов воздействия на них угроз.

4. Ликвидация последствий воздействия угроз на информационную систему хозяйствующего субъекта.

Выполнение данной задачи предполагает проведение мероприятий в отношении обнаруженных (локализованных) воздействий угроз, т.е. восстановление системы и анализ ее состояния.

Слайд № 17. Требования, предъявляемые к рассматриваемой нами системе, структурируем и сгруппируем по нескольким направлениям.

1. Группа требований, обусловленных характером информации, циркулирующей в информационной системе ХС. К ним относятся:

- степени конфиденциальности информации;

- объемы информации, циркулирующей в информационной системе;

- интенсивность обработки информации.

2. Группа требований, обусловленных архитектурой информационной системы ХС. К ним можно отнести:

- пространственные размеры информационной системы;

- территориальную распределённость информационной системы;

- структурированность компонентов информационной системы.

3. Группа требований, обусловленных условиями функционирования информационной системы ХС. К ним отнесем:

- расположение информационной инфраструктуры системы на территории объекта;

- степень обустроенности информационной инфраструктуры;

- развитость информационных коммуникаций.

4. Группа требований, обусловленных технологией обработки информации в системе. К ним будем относить:

- масштабируемость системы;

- стабильность функционирования;

- доступность технологических решений;

- структурированность технологии обработки информации в системе.

5. Группа требований, обусловленных организацией функционирования информационной системы ХС. К ним можно отнести:

- общую организацию функционирования системы;

- степень и качество укомплектованности кадрами;

- уровень подготовки и мотивации кадров;

- уровень производственной (технологической) дисциплины.

Декомпозиция СОИБ

Слайд № 21. Структурная схема многоуровневой декомпозиции СОИБ показана на слайде. В основу предложенной декомпозиции СОИБ включены следующие положения:

- под СОИБ рассматриваем сложную организационно-иерархическую систему с видами обеспечения;

- каждый вид обеспечения является сложной системой и рассматривается в качестве подсистемы СОИБ;

- в каждой подсистеме СОИБ выделяются направления деятельности по обеспечению информационной безопасности в интересах хозяйствующего субъекта;

- каждое направление деятельности по обеспечению информационной безопасности реализуется определенными силами (организации, подразделения, должностные лица);

- конкретные задачи обеспечения информационной безопасности в интересах хозяйствующего субъекта решаются применением конкретных средств (методики, документы, компьютерные программы и др.).

Таким образом, четырехуровневая вертикальная декомпозиция СОИБ представляет собой совокупность следующих уровней (рис. 3).

Первый уровень декомпозиции СОИБ заключается в определении перечня видов обеспечения функционирования данной системы, или ее подсистем. При этом нами определены (Слайд № 22):

- подсистема организационно-правового обеспечения;

- подсистема кадрового обеспечения;

- подсистема финансово-экономического обеспечения;

- подсистема инженерно-технического обеспечения;

- подсистема программно-аппаратного обеспечения;

- подсистема аудита информационной безопасности.

Рис.3. Структура вертикальной 4-х уровневой декомпозиции СОИБ

Слайд № 23. Данные подсистемы представляют собой горизонтальную декомпозицию СОИБ и полностью охватывают весь перечень работ по ее созданию в интересах хозяйствующего субъекта, организации функционирования этой системы и поддержания ее в состоянии готовности к решению возложенных на нее задач.

Подсистема организационно-правового обеспечения должна обеспечить:

- во-первых, формирование правового поля для выполнения мероприятий обеспечения информационной безопасности, путем учета требований законодательства РФ в данной предметной области;

- во-вторых, обеспечение выполнения концептуальных разработок, а также практических ограничительных и режимных мероприятий по обеспечению информационной безопасности в интересах хозяйствующего субъекта.

Подсистема кадрового обеспечения должна базироваться на созданной системе подготовки специалистов в области информационной безопасности, иметь систему подбора специалистов, основывающуюся на деятельности кадрового органа хозяйствующего субъекта, а также, систему работы с сотрудниками.

Подсистема финансово-экономического обеспечения обеспечивает выполнение функции использования результатов анализа финансово-экономической деятельности хозяйствующего субъекта с целью определения возможных масштабов финансирования деятельности по обеспечению информационной безопасности. Кроме этого, обеспечивает работы по моделированию и оценке затрат на обеспечение ИБ, а также, по определению минимально достаточного уровня затрат, т.е. оптимизационные расчеты.

Подсистема инженерно-технического обеспечения охватывает совокупность работ по инженерно-техническому оборудованию элементов (объектов) информационной инфраструктуры хозяйствующего субъекта. Кроме этого, по обеспечению видеонаблюдения, противопожарной защиты на объектах, и защиты информации, в том числе и компьютерной, от утечек по различным каналам.

Подсистема программно-аппаратного обеспечения обеспечивает выполнение функций защиты информации в информационной системе, а также самих элементов информационной системы от различных угроз применением различных программных и программно-аппаратных решений.

Подсистема аудита информационной безопасности предназначена для обеспечения контроля и проверок качества функционирования всех подсистем и элементов СОИБ применением методик анализа рисков информационной безопасности, а также различных форм проведения проверок.

Слайд № 24.

Специфика бизнеса, человеческий фактор, несовершенство законодательства и технические недостатки современных информационных систем обуславливают повышенный риск корпоративных информационных систем. К основным нарушениям информационной безопасности, приносящим материальный ущерб, относятся: коммерческий шпионаж, утечки и потери информации из-за халатности сотрудников, внутренние инциденты с персоналом, компьютерные вирусы, хакеры и другие.

Слайд № 25. Под угрозой информационной безопасности понимается потенциально возможное случайное или преднамеренное событие, процесс или явление, приводящее к нарушению конфиденциальности, целостности и доступности информации или поддерживающей ее инфраструктуры, которое наносит ущерб владельцу или пользователю информации.

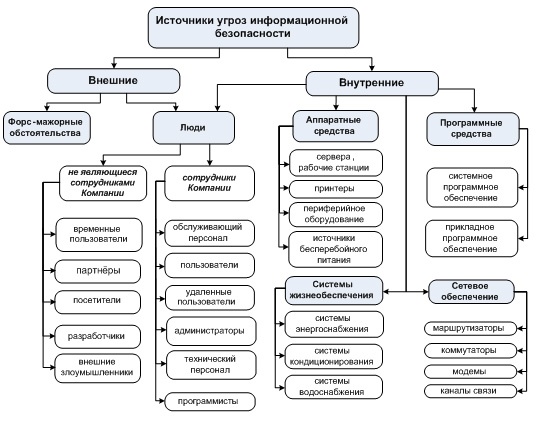

Слайд № 26. Проведем анализ источников угроз информационной безопасности ХС.

По сфере воздействия на информационную систему ХС источники угроз ИБ можно разделить на внутренние и внешние.

К внутренним источникам угроз информационной безопасности относятся:

· внутренние нарушители информационной безопасности;

· аппаратные средства, используемые в информационной системе (рабочие станции, серверы, принтеры, внешнее оборудование, источники бесперебойного питания и другие);

· программные средства (системное и прикладное программное обеспечение);

· сетевое оборудование (маршрутизаторы, коммутаторы, модемы, каналы связи и т.д.);

· системы жизнеобеспечения (системы энергоснабжения, системы кондиционирования и водоснабжения).

К внешним источникам угроз информационной безопасности относятся:

· внешние нарушители информационной безопасности ИС;

· форс-мажорные обстоятельства.

По мотивации воздействия на информационные ресурсы и системы, источники угроз ИБ можно разделить на преднамеренные и случайные.

Преднамеренные (умышленные) угрозы связаны с корыстными стремлениями людей (злоумышленников).

Случайные (неумышленные) угрозы вызваны ошибками в проектировании элементов информационных систем, в программном обеспечении, в действиях сотрудников и т. п.

Классификация источников угроз информационной безопасности для информационной системы ХС представлена на рис. 2.

Рис. 2. Классификация источников угроз информационной безопасности

Слайд № 28.

2. Угрозы, связанные с техническими средствами, используемыми при разработке и эксплуатации информационной системы.

К данному классу угроз информационной безопасности относятся угрозы, возникающие вследствие физических повреждений, отказов и неисправностей технических средств системы, ее отдельных компонентов и вспомогательных коммуникаций. Как следствие, причиной подобных угроз являются, перечисленные ранее технические средства.

А) Отказы и сбои в работе серверного оборудования, выражающиеся в отказе в работе серверов в результате влияния различных факторов;

Б) Отказы и сбои в работе дисковых массивов в результате влияния различных факторов;

В) Отказы и сбои в работе сетевого оборудования;

Г) Отказы каналов связи, выражающиеся в пропадании (прерывании) связи между узлами информационной системы ХС;

Д) Отказы и сбои в работе средств управления и мониторинга;

Е) Отказы и сбои в работе рабочих станций;

Ж) Непреднамеренные ошибки маршрутизации, выражающиеся в доставке информации по ошибочному адресу при пересылке ее по сети.

3. Угрозы, связанные с программными средствами, используемыми при разработке и эксплуатацииинформационной системы.

К данному классу угроз информационной безопасности относятся угрозы, возникающие вследствие возникновения ошибок в системном и прикладном программном обеспечении (ПО) компонентов системы. Следовательно, само программное обеспечение и является причиной подобных угроз.

А) Отказы системного программного обеспечения вследствие наличия ошибок в ПО, влекущих возникновение уязвимостей и сбоев в его работе;

Б) Отказы прикладного программного обеспечения вследствие наличия ошибок в ПО, влекущих возникновение уязвимостей и сбоев в его работе.

4. Техногенные угрозы, возникающие вследствие форс-мажорных обстоятельств.

Причиной данных угроз информационной безопасности являются возможные форс-мажорные обстоятельства.

А) Отказы системы энергоснабжения, связанные с временным прекращением подачи электропитания на элементы информационной системы;

Б) Отказы системы кондиционирования, приводящие к приостановке работы или отказу элементов информационной системы вследствие выхода рабочих температур за границы предельно допустимых показателей;

В) Пожар, приводящий к повреждению огнем технических средств информационной системы, а также документацию, носители данных и др.;

Г) Затопление, приводящее к повреждению водой технических средств информационной системы, документации, носителей данных, а также электрическим замыканиям и др.;

Д) Стихийные бедствия в виде землетрясений, селей, ураганов, наводнений и прочих катастрофических природных явлений.

Слайд № 29.

Подходы руководства различных отечественных ХС к решению проблем обеспечения информационной безопасности можно выразить следующими тенденциями [2]:

- примерно в 50% хозяйствующих субъектов развитых стран не проводится контроля инцидентов в области информационной безопасности;

- примерно в 60% хозяйствующих субъектов для оценки СОИБ не используют оценочные (расчетные) критерии;

- при использовании критериев оценки защищенности информационных ресурсов ХС, приоритеты следующие (в сторону снижения) Слайд № 30:

А) корпоративные стандарты или собственная разработка;

Б) результаты работы аудиторов;

В) требования международных стандартов в области ИБ;

Г) количество инцидентов в области ИБ;

Д) финансовые потери в результате инцидентов;

Е) расходы на ИБ;

Ж) степень достижения поставленных целей.

Понятие риска является краеугольным как для бизнеса, так и для системы организации информационной безопасности.

С точки зрения рисков следует иметь в виду два аспекта:

- во-первых, любую систему безопасности можно преодолеть, имея достаточно ресурсов и времени. Поэтому риски могут быть идентифицированы и уменьшены, но никогда не «уничтожены» полностью;

- во-вторых, все ХС разные, поэтому процесс минимизации рисков для каждого имеет свои уникальные черты. Примеры других ХС могут помочь, но адекватная оценка реальности - лучший помощник, ведь даже небольшие изменения в методике или организационной структуре могут повлечь значительные последствия, связанные с рисками. К тому же при внедрении нужны средства, учитывающие локальные особенности. Например, средства шифрования во всех развитых странах имеют свои системы стандартов, свои сертификаты и, соответственно, свои регламенты использования.

C точки зрения построения информационных систем, решения вопросов информационной безопасности и управления рисками Россия идет вслед за развитыми странами, что позволяет избегать некоторых распространенных ошибок.

Рост экономики, усиливающаяся конкуренция порождают и еще одну проблему безопасности - слияние организаций, поглощение мелких и средних компаний более крупными. При этом неизмеримо возрастают трудности межоперационного взаимодействия, возникает необходимость интеграции разнородных систем.

Минимизация рисков, построение всеохватывающей системы информационной безопасности - процесс весьма сложный, длительный и затратный. В мире нет ни одного ХС, который реализовал бы весь набор средств и все необходимые, описанные в стандартах, процессы.

Выбор подходящих методов и степени защиты является субъективным процессом, и лишь отчасти регламентируемым нормативными актами.

Слайд № 31. Под рисками в общем смысле слова понимается характеристика ситуации, имеющей неопределенность исхода, при обязательном наличии неблагоприятных последствий. Риск предполагает неуверенность, либо невозможность получения достоверного знания о благоприятном исходе в заданных внешних обстоятельствах.

Риск в узком смысле - измеряемая или рассчитываемая вероятность неблагоприятного исхода.

Рассмотрим зарубежный опыт организации системы управления рисками информационной безопасности на основе наиболее влиятельных стандартов.

Слайд № 32. Под управлением рисками понимается процесс идентификации и уменьшения рисков, которые могут воздействовать на информационную систему.

Концепции анализа рисков, управления рисками на всех стадиях жизненного цикла информационной технологии были предложены многими крупными организациями, занимающимися проблемами информационной безопасности. Рядом российских организаций были разработаны собственные методики анализа и управления рисками, разработано собственное ПО, которое, наряду с зарубежным, имеется на отечественном рынке.

Слайд № 33. Наличие системы управления рисками (Risk Management) является обязательным компонентом общей системы обеспечения информационной безопасности на всех этапах жизненного цикла. Многие зарубежные национальные институты стандартов, организации, специализирующиеся в решении комплексных проблем информационной безопасности предложили схожие концепции управления информационными рисками. Так, наиболее распространенными являются концепции Британского стандарта BS 7799 и Германского BSI. Рассмотрим концепции, опубликованные национальным институтом стандартов США (NIST) и организацией MITRE.

Управление рисками в соответствии со стандартом NIST 800-30.

Система управления (информационными) рисками организации должна минимизировать возможные негативные последствия, связанные с использованием информационных технологий и обеспечить возможность выполнения основных бизнес - целей ХС.

Распространенная практика свидетельствует о том, что система управления рисками должна быть интегрирована в систему управления жизненным циклом информационной технологии (табл. 2). Слайд № 34.

Таблица 2

Управление рисками на различных стадиях жизненного цикла информационной технологии

| Фаза жизненного цикла информационной системы | Соответствие фазе управления рисками |

| 1. Предпроектная стадия ИС (концепция данной ИС: определение целей и задач и их документирование) | Выявление основных классов рисков для данной ИС, вытекающих из целей и задач, концепция обеспечения ИБ |

| 2. Проектирование ИС | Выявление рисков, специфичных для данной ИС (вытекающих из особенностей архитектуры ИС) |

| 3. Создание ИС: поставка элементов, монтаж, настройка, отладка и конфигурирование | До начала функционирования ИС должны быть идентифицированы и приняты во внимания все классы рисков |

| 4. Функционирование ИС | Периодическая переоценка рисков, связанная с изменениями внешних условий и в конфигурации ИС |

| Прекращение функционирования ИС (информационные и вычислительные ресурсы более не используются по назначению и утилизируются) | Соблюдение требований информационной безопасности по отношению к выводимым информационным ресурсам |

Технология управления рисками должна включать следующие основные стадии (рис. 3).

Организацией MITRE была предложена концепция управления рисками при построении различных систем, а не только информационных. В целом эта концепция близка, рассмотренной нами выше. MITRE бесплатно распространяет простейший инструментарий на базе электронной таблицы - Risk Matrix, предназначенный для использования на этапе идентификации и оценки рисков, выбора возможных контрмер в соответствии с этой концепцией.

В данной концепции риск не разделяется на составляющие части - угрозы и уязвимости, что в некоторых случаях может оказаться более удобным с точки зрения владельцев информационных ресурсов. Например, в России в настоящее время на этапе анализа рисков весьма распространенным является построение модели нарушителя с прямой экспертной оценкой рисков. По этой причине простейшие методики и инструменты типа «Risk Matrix» являются популярными на Российском рынке. Слайд № 35.

Рис.3. Структурная схема технологии управления рисками в соответствии с NIST 800-30

Далее приведем пример практической реализации рассмотренных нами методик. Для этого сначала определим понятие риска информационной безопасности.

Слайд № 36. Риск информационной безопасности (Rиб) определим как функцию трех переменных: вероятности существования угрозы информационной безопасности ХС (Pу), вероятности существования незащищённости (уязвимости) информационной системы ХС (Pнз), и вероятности потенциального воздействия на информационную систему ХС (Pвоз).

Rиб = F(Pу; Pнз; Pвоз) (1)

Если любая из этих переменных приближается к нулю, то риск приближается к нулю, следовательно, для расчета величины риска информационной безопасности справедливым будет выражение 2.

Rиб = Pу х Pнз х Pвоз (2)

Естественно, что выражение 2 справедливо для случая, когда переменные являются количественными величинами. Если же переменные – качественные величины, операция умножения становится не применимой. Таким образом, величина Rиб, рассчитанная в соответствии с выражением 2, в сущности, является вероятностью понесения ХС некоторых потерь.

Если существует возможность оценить риски информационной безопасности в величинах ущерба ХС, например в денежной, расчет проводится в соответствии с выражением 3

Y = Rиб х Цпот, (3)

Где: Y – возможный ущерб ХС в результате риска информационной безопасности;

Цпот – цена (стоимость) возможных потерь ХС.

В случае, когда при определении величины риска приходится оперировать качественными величинами (высокий, средний, низкий), а это является наиболее распространенная ситуация, то необходимо прибегнуть к разработке шкал.

Шкалы могут быть прямыми (естественными) или косвенными (производными). Примерами прямых шкал являются шкалы для измерения физических величин, например, литры для измерения объемов, метры для измерения длины.

В ряде случаев прямых шкал не существует, приходится использовать либо прямые шкалы других свойств, связанных с интересующими нас, либо определять новые шкалы. Примером является шкала для измерения субъективного свойства «ценность информационного ресурса», которая может измеряться в производных шкалах, таких как стоимость восстановления ресурса, время восстановления ресурса и других. Другой вариант - определить шкалу для получения экспертной оценки, например, имеющую три значения:

Малоценный информационный ресурс: от него не зависят критически важные задачи и он может быть восстановлен с небольшими затратами времени и денег.

Ресурс средней ценности: от него зависит ряд важных задач, но в случае его утраты он может быть восстановлен за время менее, чем критически допустимое, стоимость восстановления высокая.

Ценный ресурс: от него зависят критически важные задачи, в случае утраты время восстановления превышает критически допустимое, либо стоимость чрезвычайно высока.

Для измерения рисков не существует естественной шкалы.

Риски можно оценивать по объективным либо субъективным критериям.

Примером объективного критерия является вероятность выхода из строя какого-либо оборудования, например, ПК за определенный промежуток времени.

Примером субъективного критерия является оценка риска выхода из строя ПК владельцем информационного ресурса. Для этого обычно разрабатывается качественная шкала с несколькими градациями, например: низкий, средний, высокий уровень.

В методиках анализа рисков, как правило, используются субъективные критерии, измеряемые в качественных шкалах, поскольку:

- оценка должна отражать субъективную точку зрения владельца информационных ресурсов;

- должны быть учтены различные аспекты, не только технические, но и организационные, психологические, и другие.

Для получения субъективной оценки в рассматриваемом примере с оценкой риска выхода из строя ПК, можно использовать либо прямую экспертную оценку, либо определить функцию, отображающую объективные данные (вероятность) в субъективную шкалу рисков.

Субъективные шкалы могут быть количественными и качественными, но на практике, как правило, используются качественные шкалы с 3-7 градациями. С одной стороны, это просто и удобно, с другой - требует определенного подхода к обработке данных.

Слайд № 37. Например, для оценки показателей риска возможно использование шкалы со следующими уровнями:

1 – риск практически отсутствует. Возможность наступления события имеет чисто теоретическое обоснование;

2 – риск очень мал. Наступление события маловероятно и последствия незначительны.

3 – риск мал. Наступление события невелика и последствия сравнительно невелики.

4 – риск средний. Вероятность наступления события примерно 0,5 и средняя тяжесть последствий;

5 – риск значительный. Значительная вероятность наступления события и последствия будут серьезными;

6 – риск велик. Большая вероятность наступления события и последствия будут тяжелыми;

7 – риск очень велик. Событие, скорее всего, наступит, и негативные последствия будут критическими.

При использовании подобной шкалы разработаем матрицу для определения рисков информационной безопасности ХС, для чего по одной оси покажем уровень угроз ИБ ХС, на другой – уровень уязвимости СОИБ и вероятность воздействия на нее (табл.1).

Таблица 1

Матрица рисков информационной безопасности хозяйствующего субъекта «Х»

| Цена потери | Уровень угрозы | ||||||||

| Низкий | Средний | Высокий | |||||||

| Уровень уязвимости | |||||||||

| Низкий | Средний | Высокий | Низкий | Средний | Высокий | Низкий | Средний | Высокий | |

| Низкая | |||||||||

| Средняя | |||||||||

| Высокая |

Применение матрицы рисков организуется следующим образом. Если уровень угрозы информационной безопасности определен нами как средний, а уровень уязвимости информационной системы, или ее элемента – как высокий, то при низкой цене потери будем иметь величину риска равной 4, что соответствует среднему его значению и следующей качественной характеристике: вероятность наступления события примерно 0,5 и средняя тяжесть последствий.

Такой подход может быть воспринят достаточно формальным, но оговоримся, что в таблице 1 показан лишь принцип формирования матрицы рисков. Для каждого ХС данная матрица будет индивидуальной. Количество градаций для каждого измерения матрицы может быть выбран с учетом конкретных особенностей: для более точного определения, необходимо увеличение их числа до 6-7, для более грубого – 3-4.

Слайд № 38. Для оценки угроз и уязвимостей информационной безопасности могут быть использованы следующие методы, которые основаны на:

· Экспертных оценках;

· Анализе статистических данных;

· Учете факторов, влияющих на уровни угроз и уязвимостей.

Рассмотрим применение наиболее распространенного в настоящее время метода, основанного на учете факторов, влияющих на уровни угроз и уязвимостей. Данный метод применяется в наиболее популярном в настоящее время программном комплексе CRAMM, начиная с версии 4.0 и поздних. При этом в качестве примера возьмем один из классов рисков «Использование чужого идентификатора сотрудниками организации». Слайд № 39.

Для оценки угроз выбраны следующие косвенные факторы:

- статистика по зарегистрированным инцидентам;

- тенденции в статистке по подобным нарушениям;

- наличие в системе информации, представляющей интерес для потенциальных внутренних или внешних нарушителей;

- морально-этические качества персонала;

- возможность извлечь выгоду из изменения обрабатываемой в системе информации;

- наличие альтернативных способов доступа к информации;

- статистика по подобным нарушениям в других информационных системах организации.

Для оценки уязвимостей выбраны следующие косвенные факторы:

- количество рабочих мест (пользователей) в системе;

- размер рабочих групп;

- осведомленность руководства о действиях сотрудников (в различных аспектах);

- характер используемого на рабочих местах оборудования и программного обеспечения (ПО);

- полномочия пользователей.

Слайд № 39. Для использования косвенных факторов предложены тесты с вопросами, предполагающими несколько фиксированных вариантов ответов, которые в дальнейшем оцениваются определенным количеством баллов.

Итоговая оценка угрозы и уязвимости данного класса определяется путем суммирования баллов. Сначала оцениваем границы шкалы путем полярных ответов на вопросы, а затем оцениваем промежуточные ее значения.

Так, получаем, что при оценке степени серьезности угрозы, шкала (по количеству баллов) будет следующая:

· до 9 - Очень низкая;

· от 10 до 19 – Низкая;

· от 20 до 29 – Средняя;

· от 30 до 39 – Высокая;

· 40 и более - Очень высокая.

При оценке степени уязвимости, шкала (по количеству баллов) будет следующая:

· до 9 – Низкая;

· от 10 до 19 – Средняя;

· 20 и более – Высокая.

В настоящее время подобные «бумажные» методики реализованы в виде специального программного обеспечения как зарубежного – программные комплексы CRAMM, Risk Watch, Cobra и другие, а также отечественные, перечень которых скромнее - АванГард и Digital Security.

Чрезвычайно важной представляется деятельность по анализу рисков информационной безопасности ХС. Результаты данного анализа используются далее при выборе средств защиты, оценке эффективности существующих и проектируемых подсистем информационной безопасности.

Содержание

Введение

1. Основы обеспечения информационной безопасности хозяйствующего субъекта.

2. Система обеспечения информационной безопасности хозяйствующего субъекта.

3. Классификация и анализ угроз информационной безопасности.

4. Анализ и управление рисками информационной безопасности.

Заключение.

Слайды № 1, 2, 3.

Литература:

1. Глобальное исследование утечек 2012. Материалы InfoWatch, [Электронный документ], http://www.infosecurity.ru/cgi-bin/cart/arts.pl?a=_070215

2. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. М.: Горячая линия – Телеком, 2004.

Белов Е. Б., Лось В. П., Мещериков Р. В., Шелупанов А. А. Основы информационной безопасности. М.: Горячая линия – Телеком, 2006

4. Уголовный кодекс Российской Федерации, статья 138

Наглядные пособия:

1. Презентация PowerPoint– 18 слайдов.

Введение

В настоящее время обеспечение информационной безопасности (ИБ) превращается в критически важный стратегический фактор развития любого хозяйствующего субъекта.

Слайд № 4. По материалам глобальных исследований инцидентов в области информационной безопасности, которые были проведены компанией InfoWatch [1] в различных странах мира (в том числе и в РФ) в прошлом году, можно сформулировать следующие основные выводы:

- больше всего страдает от утечек конфиденциальной информации бизнес. Так, 66% внутренних инцидентов ИБ пришлось на частные предприятия. Бизнес несет и основное бремя ущерба вследствие утечек информации, так как конкурентоспособность компании зависит от ее репутации, а именно по ней утечка наносит удар в первую очередь;

- наблюдается рост масшта