Классификация злоумышленников

Основные понятия защиты информации в компьютерных системах

Предмет и объект защиты

Информация – это сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. Информация имеет ряд особенностей:

1) Информация не материальна, то есть не возможно измерить ее параметры известными физическими методами и приборами.

2) Информация хранится и передается с помощью материальных носителей.

3) Любой материальный объект содержит информацию о самом себе или о другом объекте.

Информации присущи следующие свойства:

1) Информация доступна человеку, если она содержится на материальном носителе. Нужно защищать материальные носители информации.

2) Информация имеет ценность. Ценность информации определяется степенью ее полезности для владельца. Истинной или достоверной информацией является информация, которая с достаточной для владельца точностью отражает объекты и процессы окружающего мира в определенных временных и пространственных рамках.

Информация, искаженно представляющая действительность или недостоверная информация может нанести владельцу ущерб, причем как моральный так и материальный. Если информация искажена умышленно, то она называется дезинформацией. Если доступ к некоторой информации ограничивается, то она называется конфиденциальной.

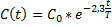

3) Ценность информации изменяется со временем. Как правило со временем ценность информации уменьшается. Зависимость ценности информации от времени приближенно определяется в соответствии с выражением:

– это ценность информации в момент ее возникновения(получения)

– это ценность информации в момент ее возникновения(получения)

– время от момента возникновения информации до момента определения ее стоимости

– время от момента возникновения информации до момента определения ее стоимости

– это время от момента возникновения информации до момента ее устаревания

– это время от момента возникновения информации до момента ее устаревания

Время, через которое информация читается устаревшей может изменятся в очень широком диапазоне. (информация о положении самолета или гоночного пилота) и информация о законах природы.

4) Информация покупается и продается, то есть ее можно рассматривать как товар, имеющий определенную цену. Цена, так-же как и ценность связана с полезностью информации для конкретных людей и целей. Информация может быть получена тремя путями:

· Проведение исследований

· Покупка

· Противоправное добывание

Как и любой товар информация имеет себестоимость, определяемую затратами на ее получение. Себестоимость зависит от выбора путей получения информации и от минимизации затрат при добывании информации выбранным путем. Информация добывается с целью получения определенных преимуществ перед конкурентами. Для этого информация:

1) Продается на рынке

2) Внедряется в производство для получения новых технологий и изделий

3) Используется в научных исследованиях

4) Используется при принятии оптимальных решений в управлении чем-либо

5) Сложность объективной оценки количества информации.

Существует несколько подходов к измерению количества информации.

· Энтрапийный подход. В этом подходе количество информации зависит от двух величин: от количества символов в сообщении и от частоты появления некоторого символа в сообщениях. Данный подход абсолютно не отображает полезность полученной информации. Он позволяет определить только затраты на передачу сообщения.

· Тезаурусный подход. Основан на рассмотрении информации, как знаний. Согласно этому подходу количество информации, извлекаемой человеком из сообщения можно оценить степенью изменения его знаний. Структурированные знания, представленные в виде понятий и отношения между ними называются тезаурусом. Структура тезауруса иерархическая. Понятия и отношения, группируясь образуют другие более сложные понятия и отношения. Знания отдельного человека, организации, государства организуют соответствующие тезаурусы. Тезаурусы организационных структур организуют тезаурусы составляющих их элементов. Тезаурус организации образует тезаурусы сотрудников информации. Для передачи знаний требуется, чтобы тезаурусы передающего и принимающего элементов пересекались, иначе владельцы тезаурусов не поймут друг друга. Тезаурусы человека и других информационных структур является их капиталом, поэтому владельцы тезаурусов стремятся сохранить и увеличить свой тезаурус. Увеличение тезауруса осуществляется за счет обучения, покупки лицензий, приглашение квалифицированных сотрудников, или хищения информации. В обществе наблюдаются две тенденции: развитие тезаурусов отдельных элементов, выравнивание тезаурусов элементов общества. Выравнивание тезаурусов происходит как в результате целенаправленной деятельности, так и стихийно.

· Практический подход. Здесь количество информации измеряют, используя понятие объем информации, при этом количество информации может измеряться в битах, байтах, количестве страниц текста, длине магнитной ленты и так далее. Очевидно, что даже на одной странице может содержатся разное количество информации как минимум по двум причинам: разные люди могут разместить на странице различное количество информации или сведений об одном и том-же объекте, процессе или явлении.

Во вторых разные люди могут извлечь из одного и того-же текста разное количество полезной(понятной) для них информации. В результате копирования без изменения информационных параметров носителя количество информации не изменяется, а цена снижается. В соответствии с законами рынка чем больше товара появляется, тем он соответственно дешевле. Таким образом в качестве предмета защиты информации компьютерных системах. Особенностями этой информации являются:

1) Двоичное представление внутри системы

2) Высокая степень автоматизации при обработке и передачи

3) Концентрация большого количества информации в компьютерных системах

Объектом защиты информации является компьютерная система или автоматизированная система обработки данных. Компьютерная система – это комплекс программных и аппаратных средств, предназначенных для автоматизированного сбора, хранения, обработки, передачи и получения информации. На ряду с термином «информация» используются термины «данные» и «информационные ресурсы». Для защиты информации в компьютерных системах необходимо защищать устройства и машинные носители от несанкционированного воздействия. Однако такое рассмотрение компьютерных систем с точки зрения защиты информации является не полным. Компьютерные системы относятся к классу человеко-машинных систем. Такие системы эксплуатируются специалистами в интересах пользователей. Обслуживающие персоналы пользователи также являются носителями информации, поэтому их также надо защищать от несанкционированных воздействий. При решении проблемы защиты информации в компьютерных системах необходимо так-же учитывать противоречивость человеческого фактора. Обслуживающий персонал и пользователи могут быть не только объектом, но и источником несанкционированных воздействий. Понятие объект защиты чаще трактуется в более широком смысле. Для сосредоточенных компьютерных систем или элементов распределенных систем понятие «объект защиты» включает в себя не только информационные ресурсы, аппаратные средства, программные средства, обслуживающий персонал, пользователей, но и помещения, здания, и даже прилегающую территорию. Одними из основных понятий в теории защиты информации являются понятия «безопасность информации» и защищенные компьютерные системы. Безопасность информации в компьютерной системе – это такое состояние всех компонент компьютерной системы, при котором обеспечивается защита информации от возможных угроз на требуемом уровне. Компьютерные системы, в которых обеспечивается безопасность информации называются защищенными. Безопасность в компьютерных системах является одним из основных направлений. Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности. Основным документом для этого является программа информационной безопасности, которая разрабатывается и утверждается высшими органами управления соответствующего уровня. В документе приводятся цели политики информационной безопасности и основные направления решения задач защиты информации в компьютерных системах. В программах информационной безопасности также содержатся общие требования и принципы построения систем защиты информации. Под системой защиты информации в компьютерных системой понимается единый комплекс правовых, организационных, технических, программных и криптографический средств, обеспечивающий защищенность информации в компьютерной системе в соответствии с принятой политикой безопасности.

1. Традиционный шпионаж или диверсии

Чаще всего эти методы используются для получения сведений о системе защиты с целью проникновения в компьютерную систему, а также для хищения или уничтожения информационных ресурсов. К методам шпионажа и диверсии относятся: - подслушивание, визуальное наблюдение, хищение документов и машинных носителей информации, хищение программ и атрибутов системы защиты, подкуп и шантаж сотрудников, сбор и анализ отходов носителей информации, поджоги, взрывы.

2. Несанкционированный доступ к информации. Термин «Несанкционированный доступ к информации» определен как доступ к информации, нарушающей правила разграничения доступа с использованием штатных средств вычислительный техники или автоматизированных систем. Под правилами разграничения доступа понимается совокупность положений, регламентирующих права доступа лиц или процессов, то есть субъектов доступа к единицам информации, то есть объектам доступа. Право доступа к ресурсам компьютерной системы определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями. Выполнение установленных правил разграничения доступа к компьютерной системе реализуется за счет создания разграничения создания системы разграничения доступа.

Несанкционированный доступ к информации с использованием нештатных аппаратных или программных средств возможен в следующих случаях:

1) Отсутствует система разграничения доступа

2) Сбой или отказ в компьютерной системе

3) Ошибочные действия пользователей или обслуживающего персонала

4) Ошибки в система разграничения доступа.

5) Фальсификация полномочий

3. Электромагнитные излучения и наводки

Все технические средства производят излучение, причем побочное электромагнитное излучение.

4. Несанкционированная модификация структур. Несанкционированная модификация алгоритмической, программной или технической структуры системы может осуществляться на любом этапе жизненного цикла компьютерной системы. Несанкционированное изменение структуры на этапе разработки или модернизации получило название «закладка». Их сложно выявить ввиду высокой квалификации разработчиков и сложности систем. Как правило «закладки» делают в специализированных системах. Алгоритмические «закладки» могут использоваться для либо непосредственного вредительского воздействия либо для неконтролируемого входа в систему. Вредительские воздействия закладок осуществляются или при получении соответствующей команды из вне или при наступлении определенных событий в самой системе.

«Закладки» для осуществления неконтролируемого входа получили название «люки».

5. Вредительские программы. Являются основным источником опасности информации в компьютерных системах. В зависимости от механизма действия делятся на 4 класса:

1) логические бомбы

2) черви

3) троянские кони

4) компьютерные вирусы

Логические бомбы – это программы или их части, постоянно находящиеся в вычислительной системе и выполняемые при соблюдении определенных условий.

Черви – это программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться по вычислительной системе или сети и самовоспроизводиться.

Троянские кони – это программы, полученные путем изменения или добавления команд в программы пользователей.

Компьютерные вирусы – это небольшие программы, которые после внедрения в компьютерную систему самостоятельно распространяются, создают свои копии, а при выполнении определенных условий оказывают воздействие на систему.

Классификация злоумышленников.

Злоумышленником может быть:

1) Разработчик компьютерной системы

2) Сотрудник из числа обслуживающего персонала

3) Пользователь

4) Постороннее лицо

На практике опасность злоумышленника зависит не только от его статуса, но и от финансовых и технических возможностей, а также от его квалификации.

Защита информации в компьютерных системах от случайных угроз.

Существует следующие задачи защиты информации от случайных угроз:

1) Дублирование информации

2) Повышение надежности компьютерных систем

3) Создание отказоустойчивых компьютерных систем

4) Оптимизация взаимодействия человека с компьютерной системой

5) Минимизация ущерба от аварий и стихийных бедствий

6) Блокировка ошибочных операций.

Дублирование информации является одним из самых эффективных способов обеспечения целостности информации. Оно обеспечивает защиту как от случайных угроз так и от преднамеренных воздействий. В зависимости от ценностей, особенностей построения и режимов функционирования компьютерной системы могут использоваться различные методы дублирования, которые классифицируются по различным признакам.

По времени восстановления информации методы дублирования могут быть разделены на:

Оперативные и неоперативные. К оперативным относят методы, которые позволяют использовать дублирующую информацию в реальном масштабе времени. Все методы, не обеспечивающие данного условия обносятся к неоперативным. По используемым для щелей дублирования средствам можно выделить методы использующие:

1) Дополнительные внешние запоминающие устройства

2) Специально выделенные области памяти на имеющихся носителях.

3) Съемные носители информации

По числу копий методы дублирования делятся на одноуровневые и многоуровневые.

По степени пространственной удаленности носителей основный и дублирующей информации методы делятся на: сосредоточенное дублирование и рассредоточенное дублирование. В данном случае сосредоточенностью подразумевается нахождение носителя информации в пределах одного помещения. В соответствии с процедурой дублирования различают методы:

1) Полного копирования

2) Зеркального копирования

3) Частичного копирования

4) Комбинированного копирования

При полном копировании дублируются все файлы. При зеркальном копировании любые изменения основной информации сопровождаются такими-же изменениями дублирующей.

Частичное копирование предполагает создание дублей определенных файлов. Комбинированное копирование допускает комбинации предыдущих методов.

По виду дублирующей информации различаются: методы сжатия информации и методы без сжатия информации.