Фальсификация, повтор и изменение сообщений

Фальсифицированный узел ведет себя, как другой, санкционированный узел. Эти узлы могут перехватывать сообщения, сохранять и пересылать дальше (повтор). Наконец, содержимое перехваченных сообщений может быть изменено до того, как оно будет доставлено адресату. В результате могут быть реализованы различные сценарии атак. В мобильных самоорганизующихся сетях узлы могут произвольно менять свое положение в пространстве. Реализация спуфинга в них представляется более легкой, чем в других типах сетей. Механизмы самоорганизации сети работают таким образом, чтобы уметь приспособиться к изменениям в топологии. Поскольку протоколы маршрутизации могут не иметь четкой картины сети, мы можем не знать, присоединился ли какой-либо узел к сети или нет. А если и присоединился, то не сделал ли он это дважды, в разных точках сети. В сенсорных сетях фальсификация еще более вероятна, т.к. эти сети могут не использовать какую-либо повсеместную систему идентификации. Сенсорные сети, в частности, имеют несколько больше функций, которые наиболее чувствительны к таким типам атак, т.к. одной из главных особенностей сенсорных сетей является работа, основанная на коллективном сборе данных многих узлов.

Такие атаки, как фальсификация, повтор и изменение сообщений могут быть направлены против конфиденциальности данных. Сфальсифицированные узлы могут заставлять другие узлы пересылать им конфиденциальные данные. Они также могут использоваться для того, чтобы получить неавторизированный доступ к системным ресурсам. Узел, который выдает себя за другой узел, может обманом вызвать пароли и логины для доступа к конфиденциальной информации, причем она ему будет передана добровольно, т.к. санкционированный узел будет принимать его за достоверного участника сети.

Атаки DoS

Атака в сети типа “отказ в обслуживании” DoS-атака определяется как любое событие, которое угрожает способности сети выполнять правильно в определенный промежуток времени свои обычные функции. DoS-атака характеризуется следующими последствиями при реализации целей злоумышленником: снизить качество обслуживания сетью или вовсе не дать сети выполнять свои обычные функции. Почти каждый сетевой сервис может быть целью DoS-атаки. Рассмотрим основные сценарии DoS-атак на нижних уровнях транспортной сети связи. При этом основное внимание уделим анализу атакам злоумышленника, нарушающим маршрутизацию и, как следствие нарушающим работу сети.

DoS на физическом уровне

Все физические атаки, описанные выше, могут быть также классифицированы, как DoS-атаки ввиду того, что они мешают сети выполнять свои регулярные функции. В этом разделе, под физическим уровнем мы будем понимать физический уровень модели OSI, который ответственен за представление 0 и 1 в беспроводной среде. DoS-атака на этом уровне называется зашумление (jumming).

Неприятельское устройство может «забивать» полезный сигнал внутри сети, передавая свой зловредный сигнал на той же частоте. Этот сигнал будет добавлять шум к несущему полезному сигналу, ослабляя его силу и увеличивать помеху. Таким образом, соотношение сигнал/шум в несущем сигнале будет меньше, чем нужно узлам сети для правильного приема. Затор может проводиться непрерывно в какой-либо области, что мешает всем узлам этой области правильно принимать сигнал.

DoS на канальном уровне

Алгоритмы канального уровня, особенно алгоритмы получения доступа к среде (MAC) являются сильно уязвимыми для DoS-атак. В самоорганизующихся сетях используются протоколы множественного доступа с контролем несущей и предотвращением коллизий CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance). Один из них (протокол MACAW), использующий последовательность сообщений RTS-CTS-DATA-ACK, приведен для сети MANET в главе 24. Например, DoS-атака MAC уровня может надолго прерывать работу канала следующим образом, воздействуя на такой механизм.

· Когда получен RTS, можно посылать сигнал, который будет вступать в коллизию с CTS. Поскольку узлы не могут начать передачу до того, как будет получен CTS, они будут продолжать посылать RTS.

· Если MAC протокол основан на наличии спящих и активных периодах, то глушение только активных периодов может продолжительно блокировать канал.

· Если заведомо ложные RTS и CTS сигналы с несоизмеримо большими параметрами длительности передачи будут непрерывно посылаться в сеть, то другие узлы могут ждать своей очереди недопустимо очень долго.

DoS маршрутизации

Для самоорганизующихся сетей характерны также потенциальные угрозы, реализующиеся в виде DoS-атак, направленных на нарушение легитимной работы маршрутизации. Все такие атаки можно условно разделить на два типа: атаки нарушения маршрутизации и атаки потребления ресурсов. Первый тип атак направлен на то, чтобы заставить протокол маршрутизации работать неправильно, перестать выполнять необходимые функции. У атак потребления ресурсов цель другая. Она заключается как можно в большем потреблении ресурсов сети, таких как пропускная способность, канала, память, вычислительные способности и электроэнергия. Оба этих типа атак относятся к DoS-атакам. Примеры таких атак и их краткое описание приведены ниже.

· Сфальсифицированная (spoofed), измененная (altered) или нелегитимно повторенная (replayed) информация о маршрутизации: сообщения, которыми обмениваются узлы, могут быть таким образом изменены злоумышленниками, что приводит к нарушению маршрутизации сети.

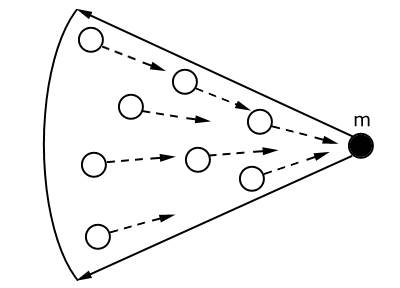

· Атака затопления «Hello» (hello flood attack): нарушающий узел передает широковещательную или другую информацию достаточно мощным сигналом, показывая каждому узлу в сети, что он является их соседом (рис. 26.2). Когда другие узлы передают свои пакеты настоящим соседним узлам, то они не принимаются ими.

Рис. 26.2. Атака затопления «Hello»

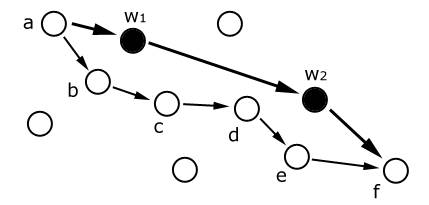

· Атака типа «червоточина» (wormhole attack): нарушающий узел может перехватывать пакеты в какой-либо точке и пересылать их другому нарушающему узлу, который находится в другой части сети. Причем эта передача будет происходить вне полосы канала. Второй узел затем будет повторять передачу пакетов. Все узлы, которые будут способны услышать повторную передачу второго злоумышленного узла, будут считать, что узел, который послал пакеты первому злонамеренному узлу, является их

близким соседом. На рис. 26.3. приведен пример такой атаки. Узел а передает пакеты. Эти пакеты получают узлы b и w1. Причем, b является санкционированным, а w1 злоумышленным. Затем w1 переправляет пакет другому несанкционированному узлу w2 по каналу, который недоступен другим узлам сети, кроме враждебных. Узел w2 повторяет пересылку пакета, который доходит до узла f. Пакеты, которые следуют по обычному пути, т.е. a-b-c-d-e-f, достигают узла f позже, чем те, которые были переданы по червоточине. Таким образом, пакеты, которые пришли с задержкой, будут отброшены ввиду того, что имеют больше количество пройденных на маршруте узлов (хопов, hops). Атаки типа червоточина очень сложно обнаружить. Они могут влиять на производительность многих сетевых сервисов таких как: синхронизация во времени,

локализация или синхронизация данных.

Рис. 26.3. Атака типа «червоточина»

· Обход (detour attack): атакующий может попытаться направить трафик в обход основного пути, по пути менее оптимальному или вообще по другой части сети. Для этого могут применяться различные способы. Например, существует атака типа «даровой обход», где враждебный узел располагает виртуальные узлы на основном пути. Таким образом, правильный путь становится дороже с точки зрения числа хопов и трафик идет в обход по пути, который выгоден злоумышленнику.

· Сборный пункт (sink hole attack): нарушающий узел может быть с точки зрения алгоритма маршрутизации наиболее оптимальным для всех окружающих узлов. Например, нарушающий узел может рассылать сообщения маршрутизации, убеждая все соседние узлы, что он является наилучшим узлом для последующей передачи пакета на базовую станцию. Это позволяет ему стать концентратором и собирать все пакеты от всех узлов его окрестности, идущие к базовой станции. Это открывает большие возможности для последующих типов атак.

· Черная дыра (black hole attack): нарушающий узел может уничтожать все пакеты, которые он получает для последующей передачи. Этот тип атаки особенно эффективен, когда узел является одновременно сборным пунктом. Такая комбинация может быть причиной останова передачи большого объема данных.

· Выборочная пересылка (серая дыра - gray hole attack, selective forwarding): когда нарушающий узел уничтожает все получаемые пакеты, это может быть легко обнаружено соседними узлами. Поэтому нарушитель может уничтожать пакеты данных выборочно, а остальные транслировать правильно.

· Атака Сибиллы (Sybil attack): один узел представляет собой несколько узлов для других участников сети. Это является большой проблемой для протоколов маршрутизации. Кроме того, это может влиять на другие сервисы сети, такие как вычисление аномального поведения, алгоритмов, основанных на голосовании, собирании и соотнесении данных и распределенном хранении информации.

· Зацикливание (routing loop attack): атаки типа обход и cборный пункт могут использоваться для создания зацикливания для того, чтобы потреблять энергию и пропускную способность, а также для того, чтобы препятствовать правильной маршрутизации.

· Rush-атака: атакующий очень распространяет сообщения о запросе путей маршрута и быстро повторяет эти сообщения по всей сети. Это создает затор другим легальным запросам путей маршрута.

· Атаки, использующие схемы обхода неработающих узлов: в некоторых алгоритмах маршрутизации существуют техники, которые позволяют избегать использования узлов с низкими показателями производительности или энергообеспечения для того, чтобы иметь больше шансов на доставку пакета. Такие схемы могут быть использованы злоумышленниками. Например, враждебный узел может посылать сообщение об ошибки для узла, который на самом деле работает хорошо. Ввиду этого, протокол маршрутизации будет стараться избегать использования этого узла для последующей передачи пакета. Другим примером является зашумление какой-то конкретной связи на короткий временной интервал. За этот интервал будет сгенерировано сообщение об ошибке, и протокол маршрутизации будут стараться искать обходной путь даже, если эта связь уже не является зашумленной.

· Атаки, направленные на истощение сетевых ресурсов (attacks to deplete network resources): когда узлы не являются постоянно обслуживаемыми и полагаются только на свои имеющие ограничения ресурсы, злоумышленник может попытаться их истощить, чтобы подорвать работу сети. Для сенсорных сетей такой вид атак несет большие последствия в отношении истощения источников питания узлов. Стандартным методом реализации этой атаки является отправка фиктивных пакетов, обязательных для обработки.

Протоколы маршрутизации

Настоящий раздел посвящен изложению общих положений по алгоритмам маршрутизации в самоорганизующихся сетях. Отдельное внимание этому мы уделяем здесь в связи с высокой их чувствительностью к атакам DoS.

Для сетей Ad Hoc не подходит использовать протоколы маршрутизации сетевого уровня в TCP/IP сетях, хотя в них и предусмотрена адаптивность к изменениям топологии сети. Однако в сетях Ad Hoc изменения могут происходить очень часто, что может привести к частой передаче информации об изменении топологии. С ростом сети это приводит к большому расходу частотных, вычислительных и энергетических ресурсов [106]. Протокол маршрутизации в сети Ad Hoc должен быть легко адаптирован к изменениям сетевой топологии при перемещении мобильных устройств (роутеров, терминалов), оптимальным с точки зрения использования сетевых ресурсов, масштабируемым. Исходя из этого, в Ad Hoc требования к протоколам маршрутизации ужесточаются. Разработано более 30-ти протоколов маршрутизации Ad Hoc.