Эволюционное развитие сети

Беспроводные сети

«Энвижн Груп» обладает уникальной экспертизой в области проектирования и построения современных беспроводных сетей. Они являются частью современной транспортной ИТ-инфраструктуры, открывают новые возможности по поддержке и оптимизации бизнес-процессов, обеспечивают динамичный подход к развитию и управлению бизнесом.

Построение сетей нового поколения LTE

На сегодняшний день LTE признан лучшим стандартом для сотовых сетей. По данным аналитиков, к 2020 году LTE получит 80% мирового рынка мобильной связи. Активное развитие рынка услуг высокой добавленной стоимости, широкое использование мобильных и планшетных устройств служат ключевыми факторами развития коммерческих сетей LTE. По оценкам J’son & Partners Consulting, услуги передачи данных в сетях LTE в ближайшей перспективе способны принести российским операторам около 2 млрд. долларов.

Транспортные сети

Оптические транспортные сети

Оптические транспортные сети представляют собой базовую инфраструктуру, предназначенную для высокоскоростной передачи данных на расстояние от десятков до сотен километров. Данный вид сетей строится на базе технологий волнового мультиплексирования: DWDM (технология плотного спектрального мультиплексирования) и CWDM (технология грубого спектрального мультиплексирования).

Решения «Энвижн Груп» основаны на оборудовании Juniper Networks, Infinera, ADVA Optical Networking и других ведущих вендоров.

Преимущества решения

· Высокая масштабируемость сети.

· Оптимальная удельная стоимость спектрально уплотненного канала в сети.

· Широкий спектр поддерживаемых протоколов и интерфейсов.

· Удаленное управление всеми элементами сети.

Радиорелейные сети

К сожалению, при построении сети большого оператора связи не все точки удается связать при помощи кабелей – мешает либо природный ландшафт, либо городские условия. В связи с этим часть транспортной сети современного оператора может быть построена на основе радиорелейных технологий. «Энвижн Груп» предлагает полный комплекс работ и услуг по проектированию и строительству радиорелейных сетей на основе решений от Ericsson, NEC, Aviat, Dragonwave, Bridgewave и других лидеров отрасли.

Магистральные мультисервисные сети (IP/MPLS)

«Энвижн Груп» предлагает современные разработки в области построения магистральных мультисервисных сетей на базе технологии IP/MPLS (мультипротокольная коммутация по меткам пакетов). Они предоставляют услуги передачи данных, доступа в Интернет, IP Multimedia, в том числе передачи цифрового видеопотока в режиме Multicast/Unicast (IPTV, видеотелефония).

Сети широкополосного доступа

С каждым годом спрос на высокоскоростное соединение, IP-телефонию, интерактивное телевидение (IPTV), видеосвязь и построение систем видеонаблюдения неуклонно растет. Удовлетворить потребности рынка операторы связи могут благодаря спектру решений «Энвижн Груп» в области проектирования и построения сетей широкополосного доступа.

Сети широкополосного доступа являются базовой инфраструктурой для предоставления сервисов Triple Play («голос – данные – видео») и обеспечивают

· Возможность предоставления различных услуг на единой инфраструктуре.

· Модульность и высокую плотность агрегации, позволяющую операторам обслуживать абонентов в густонаселенных регионах.

· Высокую масштабируемость и управляемость сети.

1.3 АНАЛиЗ ПРОБЛЕМНЫХ СИТУАЦИЙ «ЗАО Энвижн Бизнес Салюшнс» в городе Ставрополе

«ЗАО Энвижн Бизнес Салюшнс непосредсвенно работает с ООО Вымпелком, предоставляющая услуги под брендом «Билайн»

ОАО «ВымпелКом» входит в группу компаний «ВымпелКом Лтд», являющейся одной из крупнейших мировых интегрированных операторов связи, в состав которой входят компании, предоставляющие следующие услуги.

Интернет: домашний интернет на скорости до 100 Мбит/сек более чем в 100 городах России (по технологии FTTB) и домашний интернет на скорости до 365 Мбит/с в Москве; мобильный интернет для пользователей мобильных телефонов, планшетов и USB-модемов (сети 3G/HSPA+/WiFi/4G)

Телевидение: домашнее цифровое телевидение с функциями управления эфиром, включающее около 250 телеканалов и обширную библиотеку видео по запросу (IPTV); мобильное телевидение для владельцев смартфонов и планшетов (Видео-портал); мобильное приложение «Билайн» ТВ для владельцев мобильных устройств на базе ОС iOS и Android, реализованное по технологии OTT;

Фиксированная связь: домашний цифровой телефон (на базе сети FTTB) для совершения междугородних и международных звонков по выгодной цене

Домашний интернет и телевидение BEELINE также представлен в Ставрополе и занимает одну из ведущую ролей в городе. За распространения услуг широкополосного доступа к интернету отвечает аутсорсинговая фирма «ЗАО Энвижн Бизнес Салюшнс». При прохождения практике на предприятии стало очевидно, что «ЗАО Энвижн Бизнес Салюшнс» в городе выглядит плохо организованной.

В результате анализа деятельности исследуемого предприятия были выделены проблемные ситуации и указаны возможные мероприятия по их разрешению, что отражено в таблице 1.1.

Если проблема глобальна, то она первична и порождает главную цель системы. Если система находится в стабильном состоянии, то цели, стоящие перед системой, порождают проблемные ситуации.

Таблица 1. 1. Проблемные ситуации и способы их решения

| Проблемные ситуации | Способы их решения |

| Недостаточное финансирование | Получение кредитов |

| Невысокое качество подготовки персонала | Автоматизация процесса получения информации |

| ? | Организация более четкого взаимодействия между подразделениями |

| ? | Повышение квалификации работников и привлечение более опытных специалистов |

| Невыполнение информационной системой всех нужд предприятия | Автоматизация процесса функционирования |

| Применение новейших технологий | |

| Повышение квалификации специалистов | |

| Нерациональные расходы предприятия на обеспечение связи | Изменение телекоммуникационной инфраструктуры предприятия |

| ? | Выбор альтернативного подхода к обеспечению связи предприятия (модернизация сетевой инфраструктуры) |

| Текучесть кадров | Повышение оплаты труда. Премирование |

| Утечка информации | Применение новейших информационных технологий |

| ? | Работа с персоналом |

В результате проведения диагностического анализа «ЗАО Энвижн Бизнес Салюшнс», был выявлен ряд проблем, существующих в организации.

Я остановлюсь на решении проблемы неконтролируемого распространения защищаемой информации в результате несанкционированного доступа или случайного распрастранения. Одним из решений существующих проблем является модернизация корпоративной сети, а именно мониторинг и контроль исходящего трафика по различным каналам связи.

Под исходящим трафиком понимается: телефонные разговоры, документооборот по внутренним и внешним сетям.

На основе выявленной проблемы был предложен ряд задач, выполнение которых позволит решить большинство других проблем связанных непосредственном образом с фильтрацией выходного потока данных. Выходом из существующей проблемной ситуации является модернизация корпоративной сети предприятия за счет усовершенствования межсетевых экранов. Межсетевые экраны не только фильтруют входящий трафик. Некоторые могут выявлять аномальную активность и в исходящем трафике, например, взаимодействие через порт 80 с несанкционированным сайтом, или трафик, совпадающий с одной из сигнатур. Это помогает идентифицировать и блокировать исходящие коммуникации, в том числе инициированные вредоносными программами. Все больше и больше доступно будет возможностей, которые раньше реализовать на существуем оборудовании, установленном в корпоративной сети ЗАО «Энвижн Бизнес Салюшнс» было практически невозможно.

Выводы

В результате проведения диагностического анализа ЗАО «Энвижн Бизнес Салюшнс» был выявлен ряд проблем, существующих на предприятии.

К основным проблемам следует отнести:

· нехватка достаточного финансирования;

· невысокое качество подготовки персонала;

· невыполнение информационной системы всех нуждам предприятия;

· нерациональные расходы предприятия на обеспечение связи;

· текучесть кадров

· утечка информации

На основе выявленных проблем можно предложить ряд задач, выполнение которых позволит решить большинство из перечисленных проблем. Одной из важнейших и первоочередных задач в данном случае является модернизация сети предприятия, которая позволит использовать альтернативные подходы.

2. Обзор и анализ существующих аппаратно‑программных средств организации контроля информационных потоков

2.1 Модернизации сети

В связи с построением системы корпоративной IP-телефонии, развитием предоставляемых клиентам онлайн-сервисов решено было модернизировать «Межсетевой экран» путем установки качественного оборудования. Для построения сетевой инфраструктуры использовать наилучший подход решения.

В число самых сложных, но спешно решенных задач входит обеспечение надежности, защищенности и стабильности работы сети, гарантированного качества передачи данных по корпоративным сетям. Для решения это задачи было исследована технологии такие как Avaya, Alcatel, Nortel Networks, CISCO,

2.2 Решения от Avaya

Avaya - признанный поставщик голосовых решений, поэтому, в отличие от Cisco - апологета «чистого» IP, реализует иной подход к IP PBX. Она использует разные телекоммуникационные среды, ориентируясь на требования заказчиков. Недавно компания представила обновленный портфель продуктов, основанный на новой версии программного обеспечения, - Avaya Communication Manager 2.0. Avaya Communication Manager является ключевым компонентом семейства приложений Avaya MultiVantage Communications Applications с поддержкой IP-протокола. В новой версии Communication Manager появилась улучшенная поддержка функций для обеспечения безопасности передачи информации по IP-телефонным каналам, а также поддержка кодировки Unicode, что позволит обеспечить отображение текста на разных языках (в их числе и русский) на экранах IP-телефонов, например, при отображении веб-страниц или информации об абоненте. Avaya Communication Manager 2.0 поставляется в двух версиях: для предприятий или подразделений крупных организаций и включает в себя встроенные средства управления. Это ПО служит основой для всех конвергентных продуктов Avaya: медиашлюзов для небольших подразделений (Avaya G350 Media Gateway), медиашлюзов для средних и крупных предприятий, где связь играет критически важную роль (Avaya G650 Media Gateway), медиасерверов для средних и крупных организаций (Avaya S8500 Media Server), IP-телефонов среднего уровня с графическим дисплеем и возможностью работы в Интернете (Avaya 4610SW IP Telephone), IP-спикерфонов для переговорных комнат и конференц-залов (Avaya 4690 IP Speakerphone), беспроводных IP-телефонов (компактной версии Avaya 3616 IP Wireless Telephone и модели в более прочном корпусе Avaya 3626 IP Wireless Telephone), новой версии приложения для передачи сообщений по протоколу IP (Avaya Modular Messaging 1.1). Программно-аппаратное решение IP Office снабжено встроенным концентратором, маршрутизатором и межсетевым экраном и поддерживает голосовую почту, объединенную обработку сообщений и т.д . IP Office позволяет создавать центры обработки вызовов на 75 операторских мест. Благодаря поддержке стандартных протоколов Q.SIG и Н.323 решение IP Office может быть интегрировано со станциями DEFINITY и IP600, а также с оборудованием других производителей. Сейчас компания продвигает AVAYA IP 406 Office - АТС, которая разработана для предприятий малого и среднего бизнеса. Данное решение оптимизировано для поддержки от 2 до 180 абонентов и до 50 агентов операторского центра. Недавно компания представила новую версию IP Office R2.0 с расширенными функциональными возможностями для малого и среднего бизнеса, а также для подразделений крупных компаний. Версия 2.0 включает новую платформу Avaya IP Office-Small Office Edition. Avaya IP Office-Small Office Edition является полнофункциональной коммуникационной платформой, предоставляющей телефонию, доступ в Интернет, поддержку электронной и голосовой почты, функций конференцсвязи. Имеется встроенный сетевой экран и обеспечивается беспроводная передача данных. Для построения сетей на базе Small Office предусмотрена динамическая маршрутизация, VPN и сетевой мониторинг. Среди новых приложений Avaya - платформа передачи сообщений по IP-протоколу Avaya Modular Messaging 1.1, с помощью которой создаются масштабируемые решения для передачи сообщений и приема звонков на основе интернет-стандартов.

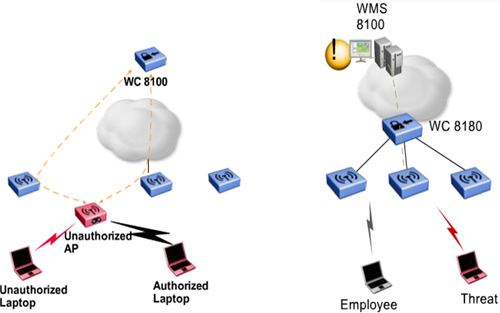

Что касательно безопасности для малого офиса есть возможность использовать: точки доступа Avaya WLAN Access Point 8120 и контроллер Avaya WLAN Controller 8180. Оборудование может обеспечивать безопасность в нескольких режимах.

Access mode: клиенту предоставляется доступ, одновременно сканируются частоты только используемых в данный момент каналов. В данном режиме точки работают по умолчанию.

• Access-WIDS mode: клиенту предоставляется доступ, одновременно сканируются все частоты в диапазоне 2.4/5 ГГц, разрешенные для использования на территории РФ.

• WIDS Sentry mode: доступ клиенту не предоставляется, сканируются все частоты в диапазоне 2.4/5 ГГц независимо от региональной привязки.

WIPS Sentry mode: доступ клиенту не предоставляется, кроме полного сканирования всех часто в диапазоне 2.4/5 ГГц независимо от региональной привязки, производятся активные действия против несанкционированных точек доступа и клиентов, то есть обезвреживаются.

Во всех режимах полученная при сканировании информация отправляется на контроллер, которая обновляется с интервалом 30 секунд.

Рис. 2.1. Схема передачи данных

Защита обеспечиваеся от:

• Несанкционированных точек доступа в нашем беспроводном пространстве

• Honeypot точек – выдающих себя под нашим «защищенным» SSID, при этом принимая любые ключи

• SSID маскарада – использование SSID неизвестной точкой

• Незащищенных SSIDов

• Автономных точек, использующих нестандартные каналы или режимы

Обеспечим обнаружение и предотвращение:

•Мошеннических клиентов

•Вторжений в сеть

• Отказа в обслуживании сети

• MAC адрес флуда

•Флуда сообщениями аутентификации

•Флуда сообщениями деаутентификации

•Неудачных попыток аутентификации, отсечка

•Клиентов с MAC не из OUI списка

• Клиентов не из клиентской базы (белый список), или из черного списка

• Клиентов подключенных от подозрительных точек

По подозрительным клиентам и точкам также будет собираться информация по триангуляции.

Важнейшей особенностью решения является то, что управление потоком вызовов, маршрутизация и установка приоритетов осуществляется программным обеспечением центрального узла. Например, если абонент в удаленном филиале набирает на аналоговом телефоне номер 01, программные установки центральной станции направят данный вызов на местную соединительную линию. При обрыве канала связи с центральным узлом, IP абоненты регистрируются в самом шлюзе и так же, как и аналоговые абоненты, получают возможность общаться внутри филиала и выходить на местные соединительные линии.

Количество портов - 8-450 абонентов

На рисунке 3.1 показано решение для обеспечения связью двух удаленных филиалов, имеющих собственное подключение к городской телефонной сети. По существу, в филиалах установлены самостоятельные мини-АТС, но в нормальном режиме функционирующие как вынос центральной станции (сервер S8700). В случае обрыва канала или выхода из строя центрального узла интеллектуальный шлюз G700 (G350) регистрируется в привратнике на процессоре S8300, обеспечивая поддержку модулям коммутируемой телефонии. Аналогично, IP терминалы, потеряв связь с центральным процессором S8700 (S8500), регистрируются в местном процессоре S8300. Все абоненты удаленного филиала получают такой же сервис, какой они имели до обрыва связи.

Рисунок 2.2 - Решения для филиалов, до 450 абонентов

На сегодняшний день Avaya является признанным лидером на рынке контакт-центров во всем мире,но не для построения корпоративных сетей.предлагает высоконадежные масштабируемые решения для контакт-центров, которые позволяют улучшить качество обслуживания клиентов и предоставляют компаниям существенные конкурентные преимущества.для построения корпоративных сетей в качестве коммуникационного оборудования использует другого производителя, чаще всего Cisco Systems.

2.3 Решения от Alcatel

На рынке конвергентных решений для корпоративного сектора активно играет и Alcatel. Основной продукт компании - IP-АТС OmniPCX различных серий, к конвергентным относятся OmniPCX Enterprise и OmniPCX Office.

Коммуникационный сервер OmniPCX Office предназначен для нужд малых и средних предприятий. В нем в единой системе интегрированы решения для передачи голоса, данных и доступа в Интернет, а также есть поддержка приложений электронной коммерции. Это решение построено на базе открытых стандартных протоколов (в частности, CSTA, TAPI, IP) и работает под управлением ОС Linux.Office способна обслуживать от 6 до 236 абонентов, причем 200 из них могут быть IP-телефонными. Она имеет встроенный Ethernet-коммутатор емкостью до 84 портов 10/100 Base-T. УАТС обеспечивает предоставление услуг как традиционной (аналоговой либо цифровой), так и IP-телефонии, доступа в Интернет и к системам голосовой и электронной почты.Enterprise - мощная конвергентная УАТС не только для крупных и средних предприятий, но и для центров обработки вызовов. Что касательно безопасности Alcatel использует фильтрацию на уровне услуг для контроля выходного потока.

Alcatel-Lucent 7750 SR поддерживает списки контроля доступа (ACL) для каждой услуги или интерфейса. Возможна поддержка нескольких тысяч ACL на интерфейсе со скоростью до 10 Гбит/с. ACL используются для множества сетевых приложений, в том числе для обеспечения безопасности, предотвращения атак типа «отказ в обслуживании» (DOS – denial of service), при поиске и устранении неисправностей, а также маршрутизации на основе политик. Применение списков ACL для контроля исходящего трафика не сказывается на производительности и качестве обслуживания благодаря уникальной архитектуре маршрутизатора Alcatel-Lucent 7750 SR. Alcatel-Lucent 7750 SR поддерживает специальные счетчики ACL, отслеживающие работу фильтра при прохождении трафика, и ведение журнала ACL (ACL logging), позволяющего регистрировать проходящий трафик, что полезно при поиске и устранении неисправностей.

.В основе рыночного успеха Alcatel - новое поколение коммутаторов. Первыми появились продукты серии OmniSwitch 7000, основанные на распределенной интеллектуальной архитектуре. В настоящее время семейство OmniSwitch 7000 представлено двумя устройствами, отличающимися числом встраиваемых модулей. В максимальном варианте поддерживается до 192 портов Gigabit Ethernet. Коммутаторы OmniSwitch 8800 предназначены для крупных сетей - в таком случае используется до 384 портов Gigabit Ethernet.

На рисунке 3.2 представлена схема подключения коммуникационного сервера OmniPCX Office к корпоративной сети

Рисунок 2.3. Схема подключения коммуникационного сервера OmniPCX Office к корпоративной сети

Из рисунка 3.2 видно, что построение корпоративной сети с помощью только оборудования Alcatel нельзя. Так как Alcatel предлагает решения только при построении корпоративной IP-телефонии, но не полное построение корпоративной сети. Коммуникационным оборудованием в сетях Alcatel используются устройства других производителей, и также как и Avaya в качестве связующего оборудования Cisco Systems.

2.4 Решение от Nortel NETWORKS

Contivity Secure IP - семейство продукции нового поколения, обеспечивающее средства безопасности и службы IP на базе одной интегрированной платформы. Разработанное для использования по периметру (граница между частной сетью предприятия и сетью IP общего пользования) корпоративных сетей семейство Contivity оптимизировано для более эффективного использования ресурсов Internet и обеспечения безопасного обмена информацией через IP-инфраструктуру общего пользования. За счет реализации полнофункционального набора служб IP семейство Contivity обеспечивает предприятиям простоту разворачивания требуемых служб и высокий уровень гибкости при добавлении новых типов сервиса без необходимости обновления имеющегося оборудования. Сервис-провайдеры могут использовать Contivity для предоставления своим заказчикам новых типов сервиса IP и услуг по обеспечению безопасности без изменения существующей сетевой инфраструктуры оператора или заказчиков.

Одно устройство обеспечивает поддержку маршрутизации IP, VPN, межсетевой экран, шифрование, аутентификацию, службу проверки правил, QoS и управление полосой с полной интеграцией всех служб. За счет широкого набора поддерживаемых служб IP одно устройство Contivity может решать задачи, для которых обычно используется множество специализированных устройств. Более того, гибкая система лицензирования программ позволяет заказчикам активизировать IP-службы по мере возникновения потребности в них. Например, Contivity можно использовать поначалу как маршрутизатор доступа, а потом добавить брандмауэр или поддержку VPN, указав соответствующие лицензионные ключи.

Встроенная поддержка технологии SRT (Secure Routing Technology - безопасная маршрутизация) компании Nortel Networks делает Contivity эффективным средством обеспечения сетевой безопасности. SRT объединяет основные функциональные компоненты Contivity (управление, доступ, маршрутизация, политика) в единую структуру, обеспечивающую безопасность всех служб. Это обеспечивает масштабируемость и высокую производительность даже при использовании многочисленных служб IP в одном устройстве. SRT также поддерживает такие функции, как динамическая маршрутизация (RIP/OSPF) с использованием безопасных туннелей IPsec, единая политика безопасности для пользователей, связанных через VPN, брандмауэры и маршрутизаторы, а также возможность реализации новых типов сервиса IP по мере возникновения потребности и без снижения производительности системы в целом.

Семейство шлюзов Contivity Secure IP обеспечивает поддержку полного набора служб IP и включает целый ряд устройств - от простейшего шлюза Contivity 1010 до мощной системы Contivity 4600, удовлетворяющей всем требованиям крупного предприятия. Такой спектр возможностей делает Contivity эффективным решением как для мелких компаний, так и для индустриальных гигантов. За счет гибкой схемы лицензирования программ Contivity можно покупать с тем набором функций, который требуется реально - маршрутизатор доступа, шлюз IP VPN или межсетевой экран. Набор интерфейсов ЛВС/WAN позволяет без проблем встраивать шлюз во все сетевые среды.

Безопасность системы

Поддержка VPN и безопасность являются отличительными признаками линейки Contivity. Устройства серии Contivity разработаны с учетом современных требований информационной безопасности - они обеспечивают безопасную передачу данных и защиту самого устройства и его системы управления. Например, по умолчанию Contivity блокирует любой доступ к интерфейсу в сеть общего пользования за исключением безопасного туннеля системы управления. Эффективная защита от атак на службы (DOS) также обеспечивается для внешнего интерфейса шлюза. Это ограничивает шансы атакующих даже в процессе настройки конфигурации Contivity. Шлюз не имеет "черного хода", через который в сеть или само устройство могут проникнуть хакеры. Безопасность является одним из элементов шлюза Contivity независимо от того, работает он в качестве простого маршрутизатора IP или межсетевого экрана/VPN.

Эволюционное развитие сети

В шлюзах Contivity используются только стандартные решения, обеспечивающие интероперабельность с существующими системами маршрутизации, аутентификации, безопасности и службами каталогов. Это означает, что Contivity может служить "мостом" на переходном этапе внедрения новых сетевых служб IP. Шлюз Contivity можно установить сначала позади существующего устройства IP-доступа (маршрутизатор, DSL-модем и пр.) без нарушения работы сети. Предприятия, использующие Contivity для развертывания VPN, могут впоследствии добавить поддержку функций межсетевого экрана или сделать Contivity основным устройством доступа для данного сайта.

Наилучшее решение для VPN

Платформа Contivity является одной из лидирующих систем на рынке IP VPN и может обеспечить безопасные сквозные соединения IP VPN на долгие годы. Поддержка IP VPN является стандартной функцией всех моделей Contivity (устройства поставляются с поддержкой по крайней мере 5 туннелей VPN).

Что такое технология безопасной маршрутизации (SRT)?

SRT - программная часть, на основе которой работают все IP-службы Contivity. Эта технология обеспечивает поддержку безопасности всеми компонентами Contivity, что дает целый ряд преимуществ.

Безопасная маршрутизация - SRT обеспечивает динамическую маршрутизацию через безопасные туннели IPsec. Традиционные маршрутизаторы, как и многие брандмауэры/VPN зачастую требуют организации отдельного туннеля для каждой пары адресов IP или поддерживают только статические маршруты через туннели, вынуждая администраторов выполнять кропотливую работу по настройке многочисленных статических маршрутов. В соответствии со стандартами IPsec шлюз Contivity может отображать "виртуальные интерфейсы IP" на туннели Ipsec и туннели просто выглядят для протокола RIP или OSPF как дополнительные маршруты. Система динамической маршрутизации Contivity позволяет избежать дополнительной обработки состояний и включения в пакеты дополнительной служебной информации (по крайней мере 24 байта на каждый пакет) при передаче трафика IP через туннели.

Безопасный доступ - доступ с использованием шлюзов Contivity является совершенно безопасным, независимо от использования туннелей. Пользователи, группы и удаленные сайты имеют уникальные профили фильтрации, которые хранятся в базе данных LDAP для обеспечения единой политики безопасности в сети, содержащей один или множество шлюзов Contivity. Поддерживается аутентификация с использованием различных методов, включая RADIUS, цифровые сертификаты, смарт-карты и маркерные карты (token card).

Политика обеспечения безопасности - SRT поддерживает средства создания и проверки правил, позволяющие каждому пользователю, группе или удаленному филиалу работать со своим набором правил (профиль) в рамках единой политики безопасности. Профили пользователей сохраняются независимо от места и способа подключения к сети - пользователь работает в одинаковых условиях, подключившись к корпоративной сети Ethernet или через каналы Internet общего пользования. Более того, аутентификация и права доступа применяются одинаковым способом при работе через туннели и прямом соединении.

Безопасное управление - шлюз Contivity не имеет "черных ходов", через которые в систему могут проникнуть хакеры. Настройка через туннель с шифрованием является единственным способом доступа к системе управления через внешний (Internet) интерфейс Contivity. Кроме того, обеспечивается мощная защита от атак на службы (DOS) для внешнего интерфейса шлюза. Contivity также записывает в журнал сведения о всех транзакциях и событиях, связанных с безопасностью и аутентификацией. Журнальные файлы могут храниться на локальном диске Contivity или ином устройстве в зависимости от принятой на предприятии политики безопасности.

Предприятия малого и среднего бизнеса, которые решат перейти целиком на IP-технологии, получат в свое распоряжение такие преимущества, как гарантированная эффективность сетевых операций и рост производительности за счет расширения возможностей совместной работы и более быстрого принятия решений. Но это еще не все - в дополнение ко всему прочему предприятия малого и среднего бизнеса, выбравшие для себя IP-платформу, смогут добиться более высоких показателей удовлетворенности клиентов за счет постоянной доступности своих сотрудников и расширенных возможностей взаимодействия и обслуживания.

На рисунке 3.3 представлена схема корпоративной сети для среднего/малого бизнеса на оборудовании Nortel Networks.

Рисунок 2.4. Схема корпоративной сети для среднего/малого бизнеса на оборудовании Nortel Networks

2.5 Решение от Cisco Systems

Компания Cisco Systems, в отличие от других поставщиков, предлагает своим заказчикам не точечные продукты для защиты отдельных участков информационной системы, а комплексное решение, интегрируемое в инфраструктуру организации для обеспечения безопасности IP телефонии на всех уровнях.Defending Network (SDN) - стратегия компании Cisco Systems, нацеленная комплексную, эшелонированную защиту в условиях растущей угрозы со стороны вредоносных программ и злоумышленников, воздействующих на бизнес-процессы организации изнутри и извне.

Учитывая скорость распространения современных угроз, например червей и вирусов, средства защиты компании Cisco Systems строятся на основе проактивного подхода, заключающегося в предвосхищении угроз, а не в борьбе с их последствиями. В основе SDN лежит интеграция механизмов безопасности в сетевую инфраструктуру, в которой все ее элементы - от IP-телефона до сетевого оборудования, участвуют в процессе обеспечения защищенности, устойчивости и непрерывности бизнеса.

Стратегия Self-Defending Network заключается в автоматизации процесса обеспечения информационной безопасности за счет обнаружения угроз, реагирования соответственно уровню критичности, изолирования зараженных или взломанных узлов, и реконфигурации сетевых устройств с целью предотвращения повторных атак.

Внутри стратегии SDN, Cisco выделяет три направления для защиты IP-телефонии.

Защита от вторжений (Threat Defense). При подключении IP телефона сеть необходимо проверить его IP и MAC адрес. Злоумышленники часто применяют технику, известную как IP spoofing, которая заключается в использовании чужого, легального IP-адреса. ПО коммутатора доступа - Cisco IOS, включает в себя функции DHCP snooping и IP Source Guard и ряд других функций, которые обнаруживают признаки IP spoofing и предотвращают подобные атаки.

На уровне доступа к сети VLAN помогают организациям логически разделить сеть по принципу разграничения прав доступа пользователей к необходимым им ресурсам. Списки доступа (ACLs) гарантируют, что только пользователи с авторизованным IP-адресов, протоколом, портом имеют доступ в определенный VLAN. Cisco первой предложила создавать голосовые VLAN для передачи голоса и отдельные VLAN для передачи данных. Такое разделение помогает повысить производительность сети и устойчивость к атакам. Например, если сетевой червь или вирус заразит компьютер в одном VLAN, то угроза заражения будет ограничена только этим VLAN. ACL и VLAN поддерживаются Cisco IOS на всех маршрутизаторах, межсетевых экранах и на большинстве коммутаторах.Security Agent обеспечивает высокий уровень защиты для конечных устройств, благодаря своей уникальной архитектуре. Установленный на сервер CallManager или персональный компьютер с Cisco IP Communicator, агент отслеживает системные вызовы к ядру системы, которые не соответствуют политике безопасности для конкретной машины, например приложение пытается переполнить буфер. Принцип работы агента основан на поведенческом анализе, что в отличии анализа на основе сигнатур, позволяет эффективно противостоять неизвестным атакам.

Идентификация и управление доверием (Identity & Trust Management System). Прежде чем пользователь, приложение или устройство получит доступ к необходимым ресурсам, он должен быть идентифицирован, после этого ему будут присвоены соответствующие права и привилегии. Эту задачу решает интеллектуальная инфраструктура Cisco с помощью следующих технологий и продуктов: шифрование паролей, одноразовые пароль, цифровые сертификаты, и аунтефикацию, авторизацию и учет, средства безопасности Cisco IOS.первый и на сегодняшний день единственный производитель IP-телефонии, который заслужил высочайшего рейтинга независимой тестовой лаборатории Miercom «Secure» за доказанную способность защищать IP-телефонию от атак злоумышленников.

Рисунок 2.5 - Схема корпоративной сети для среднего/малого бизнеса на оборудовании Cisco Systems

Решения по построению мультисервисных корпоративных сетей (архитектура Cisco AVVID) Cisco Systems за последние 10 лет показали себя с лучшей стороны. Среди крупных компаний, использующих оборудование Cisco, - провайдер «Зенон Н.С.П.», «Альфа-банк» и банк «Зенит» и многие другие.

Cisco Systems является мировым лидером по производству высоконадёжного качественного телекоммуникационного оборудования. Компания Cisco Systems помимо разработки решений по телекоммуникациям, открывает различные центры по обучению и сертификации специалистов для построения и разработке современных мультисервисных сетей, что является немаловажным при технической поддержке и разработке современных корпоративных сетей.

Выводы

При выборе решения разработки офисного сервера было рассмотрено преимущество CISO, которая позволяет контролировать исходящий трафик, прилагая значительно меньше усилий и денежных средств. В дополнение к сокращению затрат, предприятия малого и среднего бизнеса, выбравшие для себя IP-платформу, смогут добиться более высоких показателей удовлетворенности клиентов за счет постоянной защищенности канала связи.

Перед принятием решения офисного сервера ЗАО «Энвижн Бизнес Салюшнс» были рассмотрены технологии по реализации контроля выходного потока данных, ведущих производителей АТС оборудования, такие как Avaya, Alcatel, Nortel Networks, Cisco Systems. Cisco предлагает высоконадежные масштабируемые решения для контакт-центров, которые позволяют улучшить качество обслуживания клиентов и предоставляют компаниям существенные конкурентные преимущества.для построения корпоративных сетей в качестве коммуникационного оборудования использует другого производителя, чаще всего Cisco Systems.

Основной продукт компании Alcatel - IP-АТС OmniPCX различных серий, к конвергентным относятся OmniPCX Enterprise и OmniPCX Office.

Так как Alcatel предлагает решения только при построении корпоративной IP-телефонии, но не полное построение корпоративной сети. Коммуникационным оборудованием в сетях Alcatel используются устройства других производителей, и также как и Avaya в качестве связующего оборудования Cisco Systems.

Разработанная специально для предприятий малого и среднего бизнеса, платформа Nortel Business Communications Manager 450 вобрала в себя 10-летний опыт разработки лучшего в отрасли программного обеспечения, реализующего мощные и надежные функции сервера. Благодаря одновременной поддержке как IP-технологий, так и традиционных цифровых технологий, BCM может стать «мостиком» для перехода от конфигурации с поддержкой IP к конфигурации, целиком основанной на IP-технологиях; таким образом, эта платформа предоставляет все преимущества самых современных технологий и при этом позволяет использовать ранее сделанные вложения.

Cisco Systems базируются на основе архитектуры AVVID (Architecture for Voice, Video and Integrated Data). Cisco предлагает несколько десятков продуктов. Они предназначены для решения большого числа корпоративных задач, включая создание многофункциональной системы контроля цифровой телефонии и передачи данных. Эти системы масштабируемы - от нескольких десятков пользователей до нескольких сотен тысяч, в том числе географически распределенных.

Выбор при разработке был остановлен на решении Cisco Systems, так как эта компания является мировым лидером по производству высоконадёжного качественного телекоммуникационного оборудования. Cisco Systems помимо разработки решений по телекоммуникациям, открывает различные центры по обучению и сертификации специалистов для построения и разработке современных мультисервисных сетей, что является немаловажным при технической поддержке и разработке современного офисного сервера.

3 РАЗРАБОТКА ПОДСИСТЕМЫ КОНТРОЛЯ ОФИСНОГО ЗАО «ЭНВИЖН БИЗНЕС САЛЮШНС»

Реализовывая контроля выходного потока на инфраструктуре Cisco, организация получает интеллектуальную сеть, которая понимает, какие приложения в ней используются. Это значит, что сеть активно участвует в жизни приложений, автоматически предоставляя терминальным устройствам права и привилегии, основанные на нуждах устройства в соответствии с политикой безопасности. Приложения Cisco также понимают процессы, происходящие в сети, что обеспечивает эффективное взаимодействие с ней. Они автоматически обнаруживают в сети ресурсы, необходимые им для работы.

Многофункциональные защитные устройства Cisco ASA 5510 (рисунок) помимо предоставления функций межсетевого экрана, предотвращения атак, антивирусной зашиты и др. также обладают всесторонним набором функций организации IPSec и SSL VPN на одной платформе. Объединяя в себе высокую доступность, производительность, масштабируемость и поддержку современных алгоритмов аутентификации и шифрования, Cisco ASA позволяет существенно снизить затраты компании на удаленный доступ к своим ресурсам [22].

2.6. Рис. Многофункциональные защитные устройства Cisco ASA 5510

Функциональность WebVPN позволяет установить безопасное VPN-соединение с помощью разных web-браузеров (Internet Explorer, Firefox, Opera и Safari), поддерживающих протокол SSL. При этом не требуется установки клиентского ПО на пользовательские компьютеры. Помимо доступа к Web, функция WebVPN позволяет получить доступ к общим ресурсам Windows - электронной почте, файловой системе и многим другим TCP-приложениям типа клиент-сервер.

Конфигурация оборудования

Фильтры передачи

Обычная настройка

В большинстве граничных сетевых сред, таких как точки выхода в корпоративные Интернет-сети, фильтрация входа должна использоваться для перемещения трафика от незарегистрированных пользователей на границу сети. В некоторых развертываниях поставщиков услуг такая форма фильтрации трафика граничного уровня или транзитного трафика также может эффективно использоваться для ограничения входящего и исходящего транзитного трафика с помощью специально разрешенных протоколов. Основной темой ВКР является модель развертывания сети предприятия.

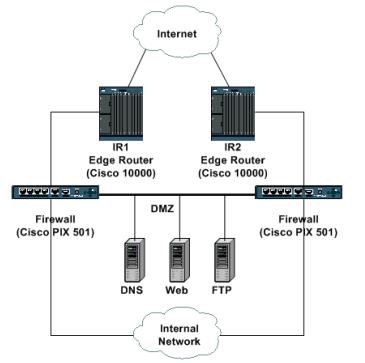

На рисунке 2.7. изображена схема типичного Интернет-соединения предприятия. Два граничных маршрутизатора – IR1 и IR2 – обеспечивают прямой доступ к Интернету. Помимо этих маршрутизаторов, два брандмауэра (на этой схеме Cisco PIX) обеспечивают проверку трафика "потоком" и доступ как к внутренней сети, так и к демилитаризованной зоне (DMZ). DMZ включает в себя внешние услуги, такие как DNS и Интернет; это единственная сеть, доступная непосредственно при коллективном доступе в Интернет. Прямой Интернет-доступ к внутренней сети должен отсутствовать, в то время как для исходящего трафика внутренней сети должна быть возможность выхода на Интернет-сайты.

Рис.2.7. Схема типичного Интернет-соединения

Граничные маршрутизаторы должны быть настроены таким образом, чтобы обеспечивать первый уровень безопасности с помощью списков ACL для исходящего трафика. Списки ACL допускают в DMZ только специально разрешенный трафик, а также открывают пользователям внутренней сети, имеющим выход в Интернет, доступ к ответному трафику. Весь незарегистрированный трафик должен быть отправлен во входящие интерфейсы.

Разделы списков ACL для транзитного трафика.

Как правило, список управления транзитным доступом состоит из четырех разделов:

1.)Специальный адрес и анти-спуфинговые записи, которые запрещают незаконным источникам и пакетам с адресами отправителей, принадлежащими вашей сети, доступ в сеть с внешнего источника.

Примечание. RFC 1918 определяет зарезервированное адресное пространство, которому не могут принадлежать адреса источников в Интернете. RFC 3330 определяет адреса для специального пользования, которым может потребоваться фильтрация. RFC 2827 предоставляет анти-спуфинговые рекомендации.

2.) Четко определенный ответный трафик для внутреннего подключения к Интернету.

3.) Четко определенный внешний трафик, предназначенный для защиты внутренних адресов.

4. ) Явный оператор deny

Примечание. Кроме этого, все списки ACL содержат неявный оператор deny, Cisco рекомендует использовать явный оператор deny, например, deny ip any any. На большинстве платформ такие операторы выполняют расчет числа запрещенных пакетов, которые могут быть отображены с помощью команды show access-list.

Создание списка ACL для транзитного трафика

Первым этапом в создании списка ACL для транзитного трафика является определение протоколов, требуемых в пределах ваших сетей. Кроме того, каждый узел имеет специфические требования, которые широко применяются и подразумевают использование разрешенных протоколов и приложений. Например, если сегмент DMZ обеспечивает связь с общедоступным веб-сервером, требуется TCP из Интернета на адрес(а) сервера DMZ в порт 80. Таким же образом, при внутреннем соединении с Интернетом требуется, чтобы ACL разрешил установленный ответный график TCP, имеющий установленный бит подтверждения (ACK).

Определение требуемых протоколов

Разработка данного списка протоколов может быть весьма сложной задачей, но существует ряд методик для определения требуемого трафика.

Просмотрить настройки локальной политики безопасности/стратегии обслуживания. ????

Политика локальных сетевых узлов должна помогать в предоставлении базы разрешенных и запрещенных служб.

Проведите проверку конфигурации брандмауэра.????

Текущие конфигурации брандмаура должны содержать явный оператор permit для разрешенных служб. В большинстве случаев возможно преобразовывать эти конфигурации в формат списка ACL и использовать их для создания большого числа записей ACL.

Примечание. Как правило, брандмауэр с контролем состояния соединений не имеет определенных правил для авторизированного соединения возвратного трафика. Поскольку списки управления доступом (ACL) к маршрутизатору не изменяют свое состояние, ответный трафик должен быть явно разрешен.

Просмотреть приложения.??

Те приложения, которые расположены в DMZ или используются внутри, могут помочь определить требования фильтрации. Просмотрите требования к приложениям для получения необходимой информации о структуре фильтра.