Attack Signature Definition

Механизм Attack Signature Definition (ASD), реализованный в системе обнаружения атак NetProwler, предназначен для создания сигнатур атак, отсутствующих в существующей базе данных. Этот процесс состоит из 4-х шагов:

1. Генерация и сбор данных.Все атаки, обнаруживаемые системой NetProwler, делятся на две категории: ориентированные на соединение (реализуемые по протоколу TCP) и неориентированные (для протоколов UDP и ICMP). На этом этапе вырабатывается трафик, который затем анализируется, сохраняется в текстовом файле, и затем из него выделяются атаки.

2. Анализ данных.Идентифицируется вся информация, которая позволит в дальнейшем описать сигнатуру атаки. Анализ происходит на основе файла, сохраненного на предыдущем этапе. Необходимо заметить, что анализ все-таки осуществляется вручную и специалист, за него отвечающий, должен иметь соответствующую квалификацию, чтобы выделить в сетевом трафике признаки атаки.

3. Создание сигнатуры атаки.При описании сигнатуры атаки используется ряд параметров.

• Тип атаки.Существует три типа: Simple, Counter-based и Sequental-based. Первый предназначен для простых атак, описываемых всего одним сетевым пакетом. Второй тип служит для описания атак, оперирующих несколькими пакетами в течение заданного интервала времени. Например, три неудачных попытки удаленного входа в систему в течение 60 секунд. Последний тип используется для самых сложных атак, которые пронизывают несколько сетевых пакетов, направленный к нескольким (или от нескольких) приложениям и обнаруженных в определенной последовательности. Скажем, такой атакой могут быть последовательные попытки аутентификация на сервисах Telnet, Rlogin, Rsh, осуществляемые в течение 180 секунд.

• Свойства. Расширенное описание некоторых атак. Например, при помощи одного из свойств можно указать, что 4 неудачных попытки аутентификации с 4-х разных узлов не являются атакой, а те же 4 неудачных попытки с одного узла явно характеризуют атаку.

• Операционные системы и приложения,подверженные атаке.

• Приоритет.Данный параметр позволяет назначить приоритет создаваемой сигнатуре атаки — низкий, средний и высокий.

• Категория.Задает категорию создаваемой сигнатуры. Хочу заметить, что категории согласно данной классификации абсолютно идентичны категориям, имеющимся в системе обнаружения атак RealSecure, к ним относятся: "отказ в обслуживании", "предварительные действия перед атакой", "попытки неавторизованного доступа", "подозрительная активность", "сетевой протокол" и "разное".

• Критерии поиска.К таким критериям причисляются различные дополнительные признаки, характеризующие атаку, такие как ключевые слова или регулярные выражения.

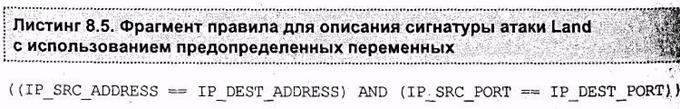

4. Тестирование и отладка сигнатуры.В процессе описания сигнатур можно использовать различные предопределенные переменные, облегчающие работу администратора безопасности (например, ip_src_address или icmp_type). К указанным переменным могут быть применены различные арифметические, логические и иные операторы - "И", "ИЛИ", "НЕ", ">=", "!=", "+", “/” и т. д.

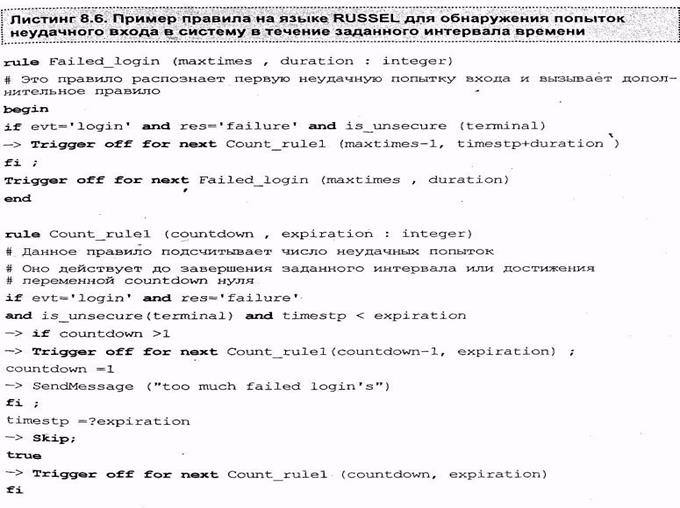

RUSSEL

Язык RUSSEL (Rule Based Sequence Evaluation Language) предназначен для описания правил, позволяющих отслеживать несанкционированные действия в журналах регистрации. Он используется в системе ASAX (Advance Security Audit-trail Analysis on UniX), функционирующей под управлением двух операционных систем SINIX и BS2000 компании SIEMENS [Наbга 1-92]. Данный язык во многом схож с языком P-BEST и при небольшой тренировке позволяет быстро и легко создать правила для обнаружения нарушений корпоративной или локальной политики безопасности (листинг 8.6).