Атаки вследствие неправильной

Конфигурации межсетевого экрана

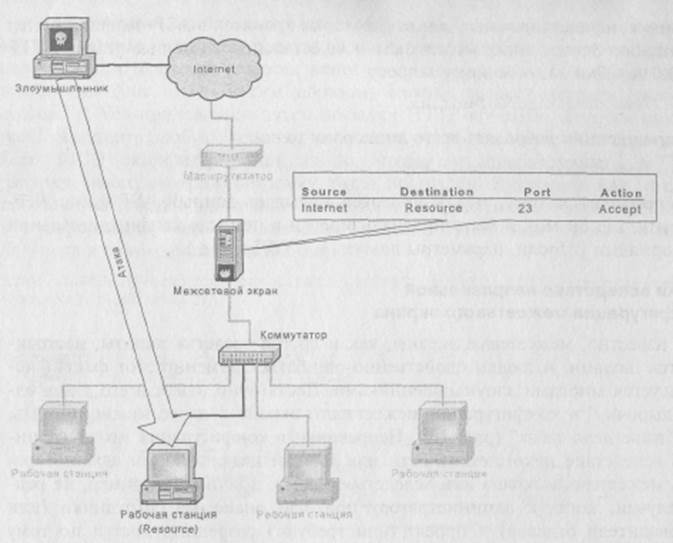

Как известно, межсетевые экраны, как и другие средства защиты, настраиваются людьми. А людям свойственно ошибаться. Именно этот факт и используется многими злоумышленниками. Достаточно найти всего лишь одну "дырочку" в конфигурации межсетевого экрана и далее можно считать, что "ваше дело табак" (рис. 1.4). Неправильная конфигурация может возникать вследствие некомпетентности или низкой квалификации администратора межсетевого экрана или вследствие других причин. Например, не редки случаи, когда к администратору приходят знакомые сотрудники (или руководители отделов) и просят (или требуют) разрешить доступ по тому или иному порту (например, 23), сервису (например, ICQ) или к какому-либо Web-серверу (например, к www.playboy.com).

Листинг 1.3. Разрешение доступа клиентов к локальным серверам

по протоколу Telnet (для МСЭ IPCHAINS)

ipchains -A input -i $EXTERNAL_INTERFACE -p top \

-S $ANYWHERE $UNPRIVPORTS \

-d $IPADDR 23 -j ACCEPT

ipchains -A output -i $EXTERNAL_INTERFACE -p top ! -у \

-s $IPADDR 23 \

-d $ANYWHERE $UNPRIVPORTS -j ACCEPT

Co временем в результате таких действий число правил фильтрации "распухает до невозможности и межсетевой экран превращается в дырявое решето, которое не способно не то, что защитить, но и обнаружить злоумышленников. Мало того, большое количество правил снижает производительность межсетевого экрана и, как следствие, пропускную способность каналов связи, проходящих через него.

Рис. 1.4. Атака вследствие неправильной конфигурации межсетевого экрана

Атаки, осуществляемые в обход межсетевого экрана

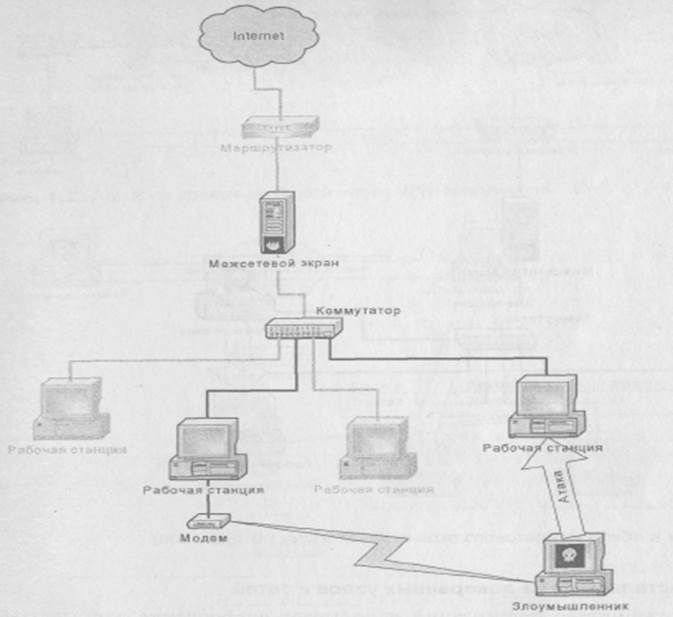

Другая проблема состоит в том, что от 65% до 80% всех компьютерных инцидентов исходят изнутри компании. Периметровая защита при помощи МСЭ "не видит" ничего, что происходит внутри сети и не может защитить от таких атак. Пользователи по целому ряду причин устанавливают модемы в свои системы, подключенные к внутренней сети. Это позволяет им (пользователям) соединяться с внешним Internet-провайдером в обход межсетевого экрана, который не может устранить риск, связанный с такими соединениями, поскольку он их никогда "не видит" (рис. 1.5).

Пример из смежной области

21 февраля 1990 г. аналитик по бюджету Мэри Пирхем (Магу Pircham) пришла на работу. Однако она не смогла пройти на свое рабочее место даже после набора четырехзначного кода и произнесения кодового слова в системе безопасности. Желая попасть на работу, Мэри открыла дверь черного хода при помощи пластиковой вилки и карманной отвертки. Новейшая защитная система, которую обошла Мэри Пирхем, рекламировалась как "безотказная и надежная" и стоила 44 000 долларов [Вакка1-97].

Рис. 1.5. Атаки в обход межсетевого экрана (через модем)

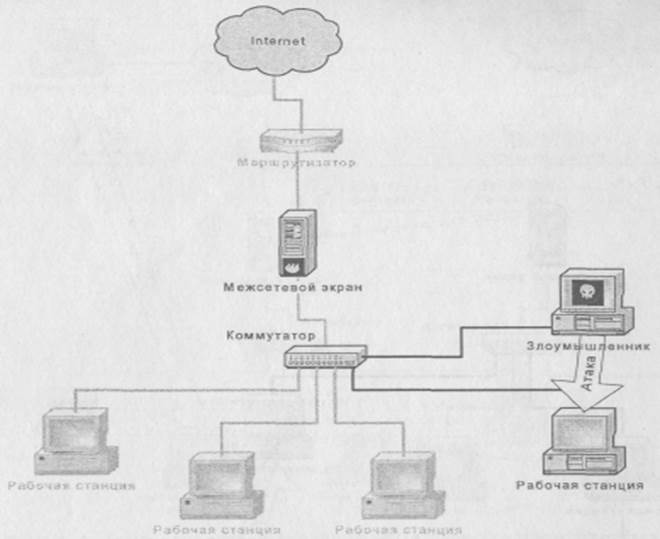

Не всегда угрозы исходят только с внешней стороны МСЭ. Большое количество потерь связано как раз с инцидентами защиты со стороны внутренних пользователей. Еще раз необходимо повторить, что МСЭ только просматривает трафик на границах между внутренней сетью и сетью Internet. Если трафик, использующий "бреши" в защите, никогда не проходит через межсетевой экран, то МСЭ не находит нечего предрассудительного (рис. 1.6).

Атака изнутри

В 1985 году на одном из российских судостроительных заводов была разоблачена преступная группа из свыше 70 человек, которая в течение 1981—1985 гг. путем введения в информационную систему расчета зарплаты фальшивых документов похитила более 200 тыс. рублей. Аналогичные случаи были зафиксированы на заводах г. Ленинграда и г. Горького [Вехов1-96].

Рис. 1.6. Атаки в обход межсетевого экрана (со стороны сотрудников)