Настройка фильтрации трафика (сетевого экранирования) с использованием средств IPSec

Предлагается разработать политику для web-сервера, на котором разрешен только трафик через порты TCP/80 и TCP/443 из любой точки сети. Настройка политики безопасности состоит из настройки аутентификации, правил фильтрации и действий, применяемых к защищаемому трафику.

12. Пусть один из виртуальных хостов (например, VPN Server) будет Web-сервером. Проверьте, запущен ли на нем Web-сервер (Internet Information Server). Проверьте доступность web-сервера с другого виртуального хоста. По захваченным пакетам восстановите содержимое титульной web-страницы.

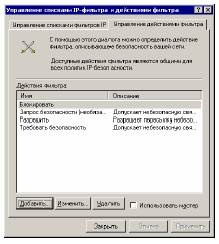

13. В свойствах политик безопасности (Control Panel->Administrative Tools -> Local Security Policy -> IP Security Polices on Local Machine) из контекстного меню выберите «Manage IP filter lists and filter actions” (управление списками IP-фильтра и действиями фильтра). В «Manage Filter Actions» сначала сбросьте флажок «Use Add Wizard” (Использовать мастер), а затем создайте два действия: Allow (Security Method = Permit) и Deny (Security Method = Block) (рис. 5).

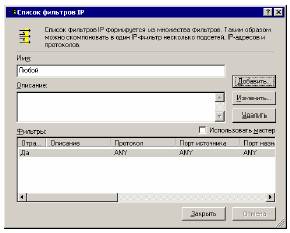

14 Создайте список фильтров трафика (в Manage IP Filter Lists) под названием «Any» (любой), имеющий настройки по умолчанию, что соответствует всему трафику (рис. 6).

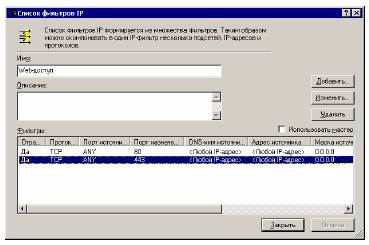

15. Создайте список фильтров под названием «Web» для web-сервера (рис. 7), содержащий два правила, разрешающих трафик на портах TCP/80 и TCP/443 из любой точки сети:

| Правило 1. | Правило 2. |

| Source address: Any IP Address Destination address: My IP Address (Опция Mirrored должна быть включена) Protocol=TCP From any port To this port: 80 | Source address: Any IP Address Destination address: My IP Address (Опция Mirrored должна быть включена) Protocol=TCP From any port To this port: 443 |

Рис. 5. Окно создания действий

Рис. 6. Окно создания списка фильтров «Любой»

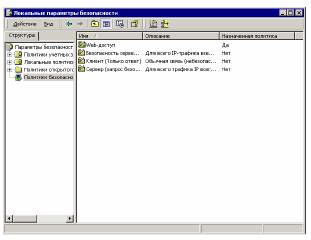

16. Создайте новую политику под названием «Web access». Для этого из контекстного меню «IP Security Polices on Local Computer» (Политики безопасности IP) выберите «Create IP Security Policy» (Создание политики безопасности IP). Воспользуйтесь мастером. Не активируйте опцию «Activate the default response rule» (Использовать правило по умолчанию).

Рис. 7. Окно создания списка фильтров «Web-доступ»

17. Добавьте в созданную политику одно правило, использующее список фильтров (IP Filter List) «Web» и действие (Filter Action) «Allow».

Добавьте в созданную политику второе правило доступа, использующее список фильтров «Any» и действие «Deny» (рис. 8). Обратите внимание на последовательность правил.

Рис. 8. Окно создания правила доступа

18. Примените политику «Web access» (из контекстного меню политики «Web access» выберите пункт «Assign» (применить), рис. 9).

19. Проверьте политику «Web-доступ», подключившись к 80-ому порту данного Web-сервера с другого узла и просмотрите результат перехвата пакетов этого соединения.

Рис. 9. Окно применения политики