Возможные каналы утечки информации

Раздел I

1. Тип предприятия - Банк

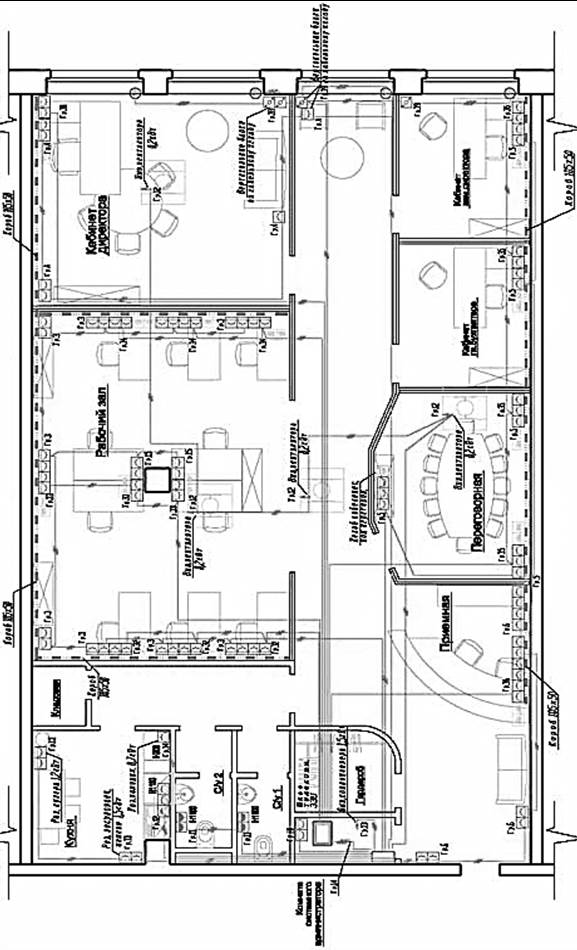

2. Расположение предприятия – г. Москва, улица Фрунзе, 41. Занимаемая территория 1120 м2. Здание занимает площадь в 450 м2 , имеет 4 этажа (на схеме этаж 2 ) и включает :

Офис, приемная, комната отдыха, кладовая технического имущества, санузел.

3. Вид деятельности предприятия:

- банковская деятельность;

- оформление кредитов и вкладов;

- дистанционное обслуживание клиентов.

4. Количество работников предприятия 800 из них:

руководящий состав:

- директор;

- заместитель директора;

- главный бухгалтер;

- руководители отделов

служащие:

- секретарь-референт;

- специалисты разных отделов;

- специалист информационных технологий;

вспомогательный персонал:

-уборщица;

- охрана

5. Организационная структура предприятия - линейная

6. Осуществление защиты информации по инфракрасному каналу.

Возможные каналы утечки информации

1. Распространение акустических сигналов через двери

2. Распространение вибрационных сигналов через стены с соседними помещениями, через трубы системы отопления и через окна

3. Разглашение информации сотрудниками предприятия умышленно или а следствии недостаточного знания работниками организации правил защиты конфиденциальной информации

4. Перехват акустической (речевой) информации при помощи разнообразных средств разведки: микрофоны, радиомикрофоны, радиозакладки

5. Оптический просмотр через окна

6. Хищение носителей информации и производственных отходов

7. Копирование носителей информации с преодолением мер зашиты

8. Незаконное подключение к аппаратуре и линиям связи

9. Дистанционное фотографирование

10. Внедрение компьютерных вирусов

11. Хищение машинных или других оригинальных носителей информации

12. Внедрение электронных устройств перехвата информации в технические средства и помещения

13. Перехват электромагнитного излучения канала связи;

14. Подсветка (принудительное электромагнитное облучение) каналов связи с целью получения паразитных модуляций несущей и дальнейшей её расшифровки;

15. Применение "закладок" - подслушивающих устройств.

16. Маскировка и вход в систему под видом зарегистрированного пользователя;

17. Применение программных ловушек,

18. Использование багов и недостатков операционных систем и языков программирования;