Глобальные компьютерные сети

11.1. Структура глобальной сети Интернет.

314.Глобальная компьютерная сеть - это:

- информационная система с гиперсвязями

- множество компьютеров, связанных каналами передачи информации и находящихся в пределах одного помещения, здания

- система обмена информацией на определенную тему

- совокупность локальных сетей и компьютеров, расположенных на больших расстояниях и объединенныев единую систему

315.Транспортный протокол (TCP) - обеспечивает:

- разбиение файлов на IP-пакеты в процессе передачи и сборку файлов в процессе получения

- прием, передачу и выдачу одного сеанса связи

- предоставление в распоряжение пользователя уже переработанную информацию

- доставку электронного письма

316.Протокол маршрутизации (IP) обеспечивает:

- доставку информации от компьютера-отправителя к компьютеру-получателю

- интерпретацию данных и подготовку их для пользовательского уровня

- сохранение механических, функциональных параметров физической связи в компьютерной сети

- разбиение файлов на IP-пакеты в процессе передачи и сборку файлов в процессе получения.

317.В технологии работы сети Интернет TCP/IP – это:

- система протоколовпередачи информациив сети Интернет(на техническом уровне)

-протокол передачи web-страниц (между web-серверами)

- тип информационного ресурса сети Интернет

- тип адреса в сети Интернет

11.2. Адресация в сети Интернет.

318.news:// – это название …:

- протокола передачи обновлённых версий web-ресурсов

- протокола сетевых новостей

- протокола, открывающего доступ к телеконференциям

- службы новостей Интранет

319.http:// - это название …

- протокола передачи web-страниц между web-серверами

- транспортного протокола обмена сообщениями в Интернет

- основного протокола для обмена информацией в Интернет

- системы гипертекстов WWW

320.IP-адрес – это:

- адрес компьютера локальной сети

- уникальный цифровой адрес компьютера, подключенного к Интернет

- доменное имя компьютера, подключенного к Интернет

- Интернет-протокол обмена web-страницами

321.Как называется цифровой адрес компьютера, подключенного к сети:

- URL-адрес

- IP-адрес

- TCP/IP-адрес

- сетевой индекс компьютера

322.Для каждого компьютера, подключенного к Internet, устанавливаются адреса:

- цифровой и пользовательский

- цифровой и доменный

- цифровой и символьный

- символьный и доменный

323.Как называется следующий сетевой адрес: 187.99.6.30 ?

- URL-адрес

- IP-адрес

- доменный адрес

- сетевой индекс компьютера

324.URL – это:

- цифровой адрес компьютера, подключенного к Интернету

- доменный адрес компьютера, подключенного к Интернету

-Интернет-протокол для работы с web-страницами

- адресресурса в системе WWWс указателем протокола для доступа к этому ресурсу

325.Унифицированная форма записи адресов документов в WWW – это:

- DNS-адреса

- IP-адреса

- URL-адреса

- шаблон указания адресов документов конкретного web-сервера

326.Иерархическая система, назначающая уникальные имена компьютерам, подключенным к сети[i]:

- система ICQ

- система web-адресов

- система сетевых протоколов

- доменная система имен

11.3. Сервисы и службы Интернет.

327.Служба FTP в Интернете предназначена:

- для создания, приема и передачи web-страниц

- для обеспечения работы телеконференций

- для приема и передачи файлов любого формата

- для удаленного управления техническими системами

328.Телеконференция - это:

- информационная система в гиперсвязях

- процесс приема и передачи web-страниц

- служба приема и передачи файлов любого формата

- система обмена информацией между абонентами компьютерной сети

- обмен письмами в глобальных сетях

329.ЧАТ – это:

- общение в Интернете с помощью электронной почты

- компьютерная программа для общения в Интернете в режиме «реального времени»

- компьютерная программа, позволяющая пользователям общаться через Интернет, пересылая файлы

330.Как называется программа, с помощью которой можно общаться в режиме реального времени, посылать сообщения и файлы, передавать URL-ссылки, постоянно быть на связи?

- E-mail (электронная почта)

- ЧАТ

- ICQ

- FTP

331.Выберите неверный пример записи адреса web-сайта:

- www.ngo.org.ru

- http//www.city.ru

- www.comfort.org

- http://internet.osi.ru

332.World Wide Web - это:

- всемирная компьютерная сеть

- группа web-страниц, размещенных на сервере Интернет

- система взаимосвязанных документов, размещенных в сети Internet

- программа, которая позволяет работать с web-страницами Интернет

- специальный язык описания web-документов

333.Web-страницы являются документами…

- поисковых систем

- на языке разметки гипертекста (HTML)

- протокола передачи файлов Интернет (FTP)

- Интернет-протокола управления пересылкой (TCP)

334.Web-сайтсостоит из?

- из совокупности web-странниц, переплетенных взаимными ссылками

- из совокупности web-серверов, переплетенных ссылками

- из группы текстовых сообщений со встроенными ссылками

- из набора папок

335.Гипертекст- это:

- электронный текст, разделенный на разделы

- электронный ресурс из многочисленных текстов, излагаемых последовательно друг за другом

- компьютерный текст, содержащий мультимедиа-элементы

- текст, содержащий в себе смысловые связи на другие тексты (другую информацию)

- источник текстовой информации Интернет

336.HTML (Hyper Text Markup Language) - это:

- текстовый редактор

- система программирования

- язык разметки web-страниц

- система управления базами данных

- графический редактор

337.Программа для просмотра web-страниц WWW называется?

- браузер

- брэндмауэр

- провайдер

- интерфейс

338.Журнал InternetExplorer …

- служит для перехода вперед и назад по любой последовательности страниц.

- это папка, в которую InternetExplorer добавляет адреса просмотренных страниц WWW

- в его текстовом поле всегда изображается название текущей страницы WorldWideWeb

- осуществляет переход между разными компонентами информации.

- набор временных файлов, необходимый для работы программы.

11.4. Электронная почта

339.Что в записи "[email protected]" означает название "debryansk" ?

- название почтового ящика пользователя электронной почты

- название местности, где пользователь зарегистрировал почтовый ящик

- название организации, зарегистрировавшей для себя почтовый ящик

- имя почтового сервера, на котором пользователь зарегистрировал свой ящик

340.Какие протоколы используются для отправки и чтения сообщений электронной почты?

- POP3, SMTP

- HTTP, SNMP

- FTP, TELNET

- SENDMAIL

341.Почтовый ящик абонента электронной почты представляет собой:

- некоторую область оперативной памяти почтового сервера

- область на жестком диске почтового сервера, отведенную для пользователя

- часть памяти на жестком диске рабочей станции

- специальное электронное устройство для хранения файлов писем

342.ПрограммаMicrosoftOutlook предназначена для работы с …

- с графическими объектами

- базами данных

- презентациями

- электронной почтой

343.Выберите программы, которые являются почтовыми клиентами?

- Internet Explorer

- Microsoft Outlook

- Netscape Navigator

- The Bat

12. Основы защиты информации.

12.1. Понятие информационной безопасности. Виды угроз информационной безопасности.

344.Наука, разрабатывающая способы защиты информации, называется:

- криптология

- онтология

- каллиграфия

- информатика

345.Информация, необходимая для беспрепятственного шифрования и дешифрования текста, называется:

- ключ

- пароль

- шифр

- дешифратор

346.Угрозы информационной безопасности классифицируются на :

- Случайные и преднамеренные

- Постоянные и временные

- Внешние и внутренние

- Компьютерные и некомпьютерные

347.Под угрозой информационной безопасности понимается…

- несанкционированный доступ к магнитным носителям

- незаконное копирование программного обеспечения

- незаконное распространение информационных ресурсов

- действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов

348.К основным угрозам безопасности информации относят:

- раскрытие конфиденциальной информации, компрометация информации

- несанкционированное или ошибочное использование информационных ресурсов

- несанкционированный обмен информацией, отказ от информации

- все перечисленное верно

12.2. Обеспечение информационной безопасности на уровне государства.

349.Федеральный закон N 149-ФЗ «ОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И О ЗАЩИТЕ ИНФОРМАЦИИ» регулирует отношения, возникающие при всех указанных действиях, кроме:

- осуществлении права на поиск, получение, передачу, производство и распространение информации

- применении информационных технологий

- обеспечении защиты информации

- производстве вычислительной техники

350.В соответствии с ФЗ N 149 «ОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И О ЗАЩИТЕ ИНФОРМАЦИИ» информация, в зависимости от порядка ее предоставления или распространения, подразделяется на:

- информацию, свободно распространяемую и информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению

- информацию, распространение которой в Российской Федерации ограничивается или запрещается

- все перечисленное верно

351.В соответствии с ФЗ N 149 «ОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И О ЗАЩИТЕ ИНФОРМАЦИИ» не может быть ограничен доступ к:

- нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления

- информации о состоянии окружающей среды; информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну)

- информации, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией

- иной информации, недопустимость ограничения доступа к которой установлена федеральными законами

- все перечисленное верно

352.В соответствии с ФЗ N 149 «ОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И О ЗАЩИТЕ ИНФОРМАЦИИ» государственное регулирование в сфере применения информационных технологий предусматривает:

- регулирование отношений, связанных с поиском, получением, передачей, производством и распространением информации с применением информационных технологий (информатизации), на основании принципов, установленных настоящим Федеральным законом

- развитие информационных систем различного назначения для обеспечения граждан (физических лиц), организаций, государственных органов и органов местного самоуправления информацией, а также обеспечение взаимодействия таких систем

- создание условий для эффективного использования в Российской Федерации информационно-телекоммуникационных сетей, в том числе сети "Интернет" и иных подобных информационно-телекоммуникационных сетей

- все перечисленное верно

353.Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации

- соблюдение конфиденциальности информации ограниченного доступа

- реализацию права на доступ к информации

- все перечисленное верно

12.3. Методы и средства защиты информации.

354.В компьютерной сети под понятием "угроза удаленного администрирования" понимается:

- а) угроза несанкционированного управления удаленным компьютером

- в) угроза перехвата или подмены данных на путях транспортировки;

- г) угроза вмешательства в личную жизнь;

- д) угроза поставки неприемлемого содержания.

355.Электронно-цифровая подпись документа позволяет решить вопрос о:

- ценности документа

- секретности документа

- режиме доступа к электронному документу

- подлинности электронного документа

356.

|

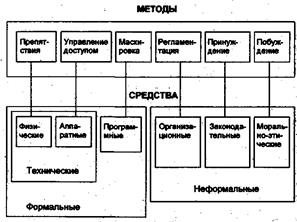

На рисунке показаны:

- Методы и средства обеспечения информационной безопасности

- Методы и средства доступа к информационным ресурсам

- Методы и средства организации компьютерных сетей

- Методы и средства защиты программных продуктов от несанкционированного копирования

357.Средства обеспечения информационной безопасности делятся на следующие группы:

- физические, аппаратные, программные, организационные, законодательные, морально-этические

- аппаратные, программные и документальные

- принуждение, побуждение, управление доступом, маскировка

- санкционированные и несанкционированные

12.4. Компьютерные вирусы. Архивация данных.

358.Программой архиватором называют:

- а) программу для уменьшения информационного объема (сжатия) файлов;

- б) программу резервного копирования файлов;

- в) интерпретатор;

- г) транслятор;

- д) систему управления базами данных.

359.Архивный файл представляет собой:

- а) файл, которым долго не пользовались;

- б) файл, защищенный от копирования;

- в) файл, сжатый с помощью архиватора;

- г) файл, защищенный от несанкционированного доступа;

360.Архивный файл отличается от исходного тем, что:

- а) доступ к нему занимает меньше времени;

- б) он в большей степени удобен для редактирования;

- г) он труднее защищается от несанкционированного доступа;

- д) он занимает меньше места на диске.

361.Файл, в котором упакован один или несколько файлов в сжатом виде, называют:

- самораспаковывающийся архив

- многотомный архив

- архиватор

- архив

362.Степень сжатия файла зависит:

- а) только от типа файла;

- б) только от программы-архиватора;

- в) от типа файла и программы-архиватора;

- г) от производительности компьютера;

- д) от объема оперативной памяти персонального компьютера, на котором производится архивация файла.

363.Непрерывным архивом называют:

- а) совокупность нескольких файлов в одном архиве;

- б) архивный файл большого объема;

- в) архивный файл, содержащий файлы с одинаковыми расширениями;

- г) файл, заархивированный в нескольких архивных файлах;

- д) произвольный набор архивных файлов.

364.Файл SFX-архива имеет расширение:

- .sfx

- .exe

- .rar

- .zip

365.Компьютерные вирусы – вид программ, которые:

- а) возникают в связи со сбоями в аппаратных средствах компьютера;

- б) пишутся людьми специально для нанесения ущерба пользователям ПК;

- в) зарождаются при работе неверно написанных программных продуктов;

- г) являются следствием ошибок в операционной системе;

366.Отличительными особенностями компьютерного вируса являются:

- а) значительный объем программного кода;

- б) необходимость запуска со стороны пользователя;

- в) способность к повышению помехоустойчивости операционной системы;

- г) маленький объем; способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера;

367.Заражение компьютерными вирусами может произойти в процессе …

- работы с файлами;

- форматирования дискеты;

- выключения компьютера;

- печати на принтере.

368.Сетевые черви – это:

- вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети

- программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии

- программы, распространяющиеся только при помощи электронной почты

- программы, которые изменяют файлы на дисках, и распространяются в пределах компьютера

369.Загрузочные вирусы характеризуются тем, что:

- а) поражают загрузочные сектора дисков;

- б) поражают программы в начале их работы;

- в) запускаются при загрузке компьютера;

- г) изменяют весь код заражаемого файла;

- д) всегда меняют начало и длину файла.

370.Файловый вирус:

- а) поражает загрузочные сектора дисков;

- б) всегда изменяет код заражаемого файла;

- в) всегда меняет длину файла;

- г) всегда меняет начало файла;

- д) всегда меняет начало и длину файла.

371.Назначение антивирусных программ под названием детекторы:

- а) обнаружение и уничтожение вирусов;

- б) контроль возможных путей распространения компьютерных вирусов;

- в) обнаружение компьютерных вирусов;

- г) «излечение» зараженных файлов;

- д) уничтожение зараженных файлов.

372.К антивирусным программам не относится:

- а) сторожа;

- б) фаги;

- в) ревизоры;

- г) интерпретаторы;

- д) вакцины.

[i] Система, определяющая соответствие между цифровым адресом компьютера и его именем