Информационная специфика операций и атак террористического характера

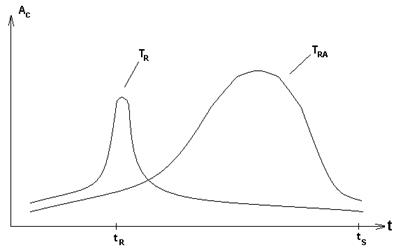

Пусть TR – оператор, описывающий процесс подготовки и реализации террористической информационно-психологической операции (ИПО), TRA – оператор, описывающий процесс последействия, т.е. реакцию СТС, в отношении которой реализуется ИО. Тогда качественно временная диаграмма активности AC вышеупомянутых процессов может быть проиллюстрирована рис.4.2, где очевидно просматривается импульсивный характер TR. Ресурсные возможности и специфика ТО не позволяют им вести

Рис. 4.2. Временная диаграмма активности процессов, обусловленных реакцией террористической ИПО

Открытое противоборство, и поэтому их тактика сводится к неожиданным кратковременным ударам в «болевые точки» СТС. Необходимость противостоять превосходящему ресурсу атакуемой системы вынуждает ТО «экономить силы», действуя в условиях глубочайшей конспирации. Этот тактический прием наиболее характерен для периода снижения легальной активности (t<tR и t>tR). Характерно отметить, что ТО с особой тщательностью относятся к выбору времени реализации теракта tR. Нередко это даты, носящие знаковый характер – юбилеи и годовщины политически значимых событий. Существует даже международный календарь террориста.

Вместе с тем, современные теракты (11 сентября) все реже приурочиваются к знаменательным датам. Для ТО становится важнее «поймать момент» незащищенности и достижения максимального ущерба для СТС.

Период последействия продолжается от момента реализации теракта tR до момента стабилизации tS и его длительность определяется масштабами нанесенного ущерба экономическому и информационному пространству атакуемой системы.

Таким образом, целью террористической ИПО является реализация кратковременной атаки с масштабным резонансом в информационном пространстве и как можно длительным периодом последействия (ликвидации ее последействий.) [56]

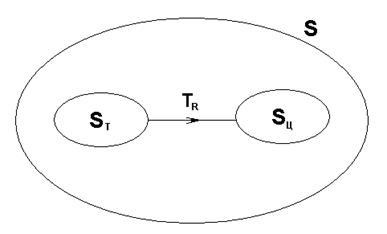

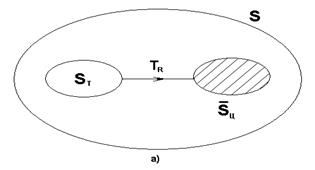

Выбор объектов террористической ИПО для ТО зачастую (рис.4.3) сводится к следующему неравенству:

.

.

При этом, реализация оператора TR предусматривает радикальный удар по информационному пространству СТС для существенного снижения его эффективности:

.

.

Рис. 4.3. Обобщенная структура реализации теракта

Деморализующий страх и хаос, парализующие информационно-психологическое пространство системы S, составляют важнейшие ожидаемые результаты операции.

В терминах теории чувствительности данный критерий можно записать так:

, (4.4)

, (4.4)

где:  - коэффициент относительной чувствительности эффективности атакуемой СТС по отношению к эффективности ее подсистемы – объекта теракта;

- коэффициент относительной чувствительности эффективности атакуемой СТС по отношению к эффективности ее подсистемы – объекта теракта;

- коэффициенты относительной чувствительности эффективности атакуемой СТС по отношению к эффективностям прочих ее подсистем.

- коэффициенты относительной чувствительности эффективности атакуемой СТС по отношению к эффективностям прочих ее подсистем.

Однако критерий (2.4) в данном случае является не единственным. Существенным для ТО является и степень защищенности объекта по отношению к ресурсу RT, используемому для реализации операции. ТО стараются максимизировать эффективность преодоления механизмов защиты M [26]. Или, по крайней мере, RT должен быть достаточен для преодоления M

. (4.5)

. (4.5)

Совокупность критериев (2.4) и (2.5) мотивируют для ТО выбор объекта. Последние масштабные теракты сочетали огромный социальный эффект (2.4) с практически полной незащищенностью объекта (2.5). Примером успешного терроризма могут также служить многочисленные кибератаки недавнего времени, сочетающие весомый парализующий эффект информационного пространства (2.4) с объективной открытостью Интернет – сети и недостаточной защищенностью ее пользователей (2.5), по отношению к вредоносным программным продуктам.

На заре своего развития терроризм, как правило, был нацелен на физическое уничтожение политических фигур. Совершенствование средств террора открыло перспективу массового уничтожения людей. Т.е. нередко террористические операции ставили своей целью уничтожение объекта  .

.

Вместе с тем, все чаще в целевых установках террора появляется политический шантаж на основе перехвата управлением критически важным объектом. Контроль ситуации позволяет террористам в данном случае выдвигать жесткие требования, направить развитие событий в нужное им русло, используя по максимуму возможности информационного пространства СТС для нагнетания страха за счет перехвата управления объектом террора  .

.

В масштабных акциях террора уже имеет место гибридный вариант, когда для устрашения социума объект частично уничтожают  . В этом случае цель получается составной

. В этом случае цель получается составной

.

.

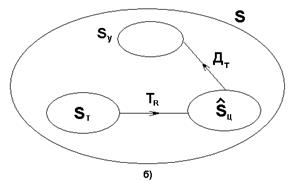

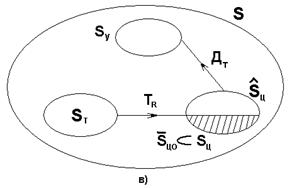

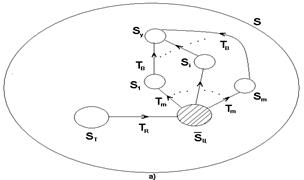

Графическая интерпретация вытекающих из вышеизложенного сценариев представлена на рис.4.4.

Здесь (рис.4.4, а) отображен сценарий уничтожения объекта. На рис.4.4, б, осуществив перехват управления объектом  , террористы ST через

, террористы ST через  диктуют ДТ условия центру управления SУ атакуемой системы S. Рис.4.4, в, поясняет гибридный сценарий террористической атаки.

диктуют ДТ условия центру управления SУ атакуемой системы S. Рис.4.4, в, поясняет гибридный сценарий террористической атаки.

Пожалуй, самыми значимыми в террористической ИПО являются процессы последействия. Именно на этом этапе развития событий ТО рассчитывают достичь политической дестабилизации атакуемой системы. Информационные волны, возмущенные терактом, способствуют этому. Глобальность современного информационного пространства открывает в этом отношении «перспективы», невиданные доселе. В этой связи, напрашивается сравнение террористической операции с «информационной бомбой» для СТС, где собственно теракт является всего лишь детонатором.

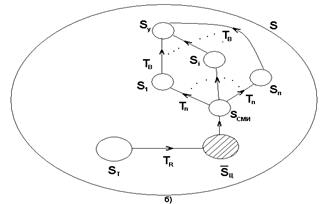

Рассмотрим подробнее данный аспект. Пусть (рис.4.5) источник террористической угрозы реализует операцию TR в отношении S посредствам теракта, нацеленного на критически важный объект SЦ.

Реализация теракта индуцирует (TRA) соответствующие волны Tm в информационном пространстве СТС, подключая вторичные источники Si. Они в совокупности своего мнения (в отношении случившегося теракта) оказывают влияние TВ на управляющий центр SУ атакуемой системы S. Данный процесс последействия TRA иллюстрирует рис.4.5, где фактически реализуется некоторое рефлексивное управление системой S.

Рис. 4.4. Графическая интерпретация сценариев ИПО

террористического характера

Рис. 4.5. Графическая иллюстрация процессов последействия теракта

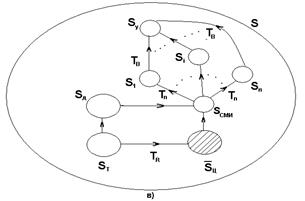

Существенно больший ущерб возникает при подключении средств массовой информации SСМИ (вариант уже имевший место в глобальном информационном обществе). Роль SСМИ в данном случае может выполнять телевидение и Интернет, трансляционные возможности Tn которых колоссальны (n>>m). В результате степень воздействия (управления) на SУ несоизмеримо возрастает (рис.4.5,б).

При этом террористы имеют возможность влиять и на содержательную компоненту информации о теракте, используя доверенный источник информации Sд, подключенный к SСМИ (рис.4.5,в). Его роль могут выполнить специальные сайты в Интернете (СМИ частенько для оперативности пользуются информацией с сайтов). Таким образом, ущерб от террористической операции в отношении СТС значительно возрастает.

Аналогичные сценарные модели могут быть построены не только для случая  , но и для варианта

, но и для варианта  перехвата управления [35].

перехвата управления [35].

Террористическая деятельность переходит из реального пространства в пространство виртуальное. Информационные сети помогают террористическим группировкам в осуществлении задуманных планов, которые перетекают в кибертерроризм как реальную угрозу деятельности для отдельных стран и всего мирового сообщества.

Если говорить о конкретных приемах кибертерроризма, то к ним можно отнести:

· нанесение ущерба критичным физическим элементам информационного пространства (разрушение сетей электропитания, наведение помех; использование химических средств для разрушения элементной базы и др.) в отношении значимых для общества объектов;

· кражу или уничтожение информационного, программного и технического ресурсов, имеющих общественную значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок и т.п.

· вредоносное воздействие на программное обеспечение и информацию с целью их искажения или модификации в информационных системах и системах управления, значимых для общества;

· кража и угроза опубликования или само опубликование закрытой информации о функционировании информационной инфраструктуры государства, общественно значимых и военных информационных систем, кодах шифрования, принципах работы систем шифрования, успешном опыте ведения информационного терроризма и др.;

· установление временного контроля над каналами СМИ с целью проведения информационно-психологических операций;

· генерацию ложной угрозы акта кибертерроризма, с целью отвлечения или влекущую за собой серьезные экономические последствия;

· переадресацию сообщений, уничтожение или активное подавление линий связи, неправильное адресование, искусственную перегрузку узлов коммутации и др.;

· информационно-психологическое воздействие на операторов, разработчиков информационных и телекоммуникационных сетей и систем путем насилия или угрозы насилия, шантаж, подкуп, использование нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека и др.

Известны также факты использования нейролингвистического программирования, гипноза, средств создания иллюзий, мультимедийных средств для ввода информации в подсознание или ухудшения здоровья человека с помощью Интернет. В перспективе все чаще придется сталкиваться с терроризмом, совершаемым посредством глобальной информационной системы и мультимедийных средств для деструктивного информационного воздействия на подсознание населения.