Лекция 5. Структура пакетов ЛВСУСТС

Структура и размеры пакетов информации в каждой сети определены стандартом сети и поддерживаются аппаратурой сети, топологией сети и порядком обмена информации, заключённом в т.н. протоколе сети.

Однако, имеются общие требования, делающие структуру пакетов похожей для различных сетевых технологий.

Пакет информации, передаваемой по сети, содержит в себе следующие основные поля:

1) Преамбула или стартовая комбинация бит обеспечивает предварительную настройку сетевого адаптера приемника на приём и обработку пакета. Это поле может отсутствовать или сводиться к одному биту.

2) Идентификатор приёмника – уникальный сетевой адрес приёмника. Позволяет передатчику адресовывать, а приёмнику распознавать сообщение, адресованное ему лично либо всем абонентам сети (при широковещательном сообщении).

3) Идентификатор передатчика (передающего абонента) – уникальный сетевой адрес, информирующий приёмник, откуда пришло сообщение. В зависимости от того, кто передатчик, у приёмника может быть построена логика работы.

4) Управляющая информация указывает тип пакета, его номер в сообщении, размер, формат.

5) Существуют специальные управляющие пакеты, у которых информация, записанная в поле данных, интерпретируется, как сетевые команды. Иными словами определенному сочетанию информации в полях 4и5 воспринимается как определенная команда.

6) Контрольная сумма пакета – числовой код, формируемый передатчиком по определённому алгоритму и содержащий сжатую информацию обо всём пакете. Алгоритм контрольной суммы выбирается так, чтобы искажение любого бита или группы бит пакета приводило к изменению контрольной суммы. При совпадении считается, что сообщение принято без искажений. При несовпадении приёмник действует по логике протокола – чаще всего для начала запрашивает повторение передачи.

7) Стоповая комбинация служит для обозначения окончания пакета. Может отсутствовать в конкретном протоколе, если используется самосинхронизирующийся код.

Часто поля описанных позиций 1, 2, 3, 4 называются заголовком пакета, а поля позиций 6, 7 – хвостом пакета (хвостовиком).

Контроль целостности свообщений. Циклический избыточный контроль (CRC).

Физический канал передачи данных подвержен затуханиям сигнала, динамическим искажением, внешним помехам, что не даёт гарантии, что данные будут доставлены без искажений. Эти ошибки влияют на безопасность информации (целостность, доступность).

Применяются методы защиты информации контрольной суммой, что предусмотрено структурой пакета.

Возможны и другие методы защиты, реализуемые на прикладном уровне. Например, трёхкратная передача сообщения и сравнение 3-х экземпляров принятого сообщения у приёмника. Или передача сообщения с обратной проверкой (с информационной обратной связью).

Во всех случаях речь идёт о внесении кодовой или временной избыточности.

Избыточностью можно компенсировать недостаточную надёжность устройств.

Существуют так же методы кодирования информации, обнаруживающие и исправляющие ошибки у приемника после получения им сообщения. Они тоже основаны на избыточности. К исходному сообщению добавляется контрольная информация, по которой приёмник может обнаружить и исправить возникшие ошибки.

Длина исходного сообщения при этом возрастает (>20%), тем больше, чем больше количество ошибок может исправить применяемый метод кодирования.

Поэтому более экономичным решением вопроса следует считать наличие простых методов обнаружения и запрос повтора передачи в случае их обнаружения. Например, путем подсчета контрольной суммы (К∑). Проблема состоит в том, что подсчёт K∑ должен иметь простой и быстрый алгоритм (на каждый пакет КС считается дважды – при отправке сообщения передатчиком и при получении сообщения приемником) и обнаруживать двойные ошибки и ошибки большей кратности.

Простой подсчёт 1 и 0 в сообщении («чистое» K∑) гарантированно не обнаруживает ошибки кратности 2, 4 и т.п. (четной кратности). Например, одна ошибка передачи исказила 1, преобразовав её в 0, а другая ошибка преобразовала другой бит информации из 0 в 1. В результате число 1 и число нулей в сообщении не изменилось т.е. K∑, как бы правильная. Но сообщение искажено и дважды. Поэтому применяются более сложные методы K∑. В настоящее время наиболее популярными являются CRC.

Передаваемое сообщение рассматривается в виде одного многоразрядного двоичного числа. Например, кадр Ethernet размером 1024 байта. Контрольной информацией считается остаток от деления этого числа на известный делитель R. Обычно R – 17-ти или 34-битное число. Остаток от деления при этом имеет длину 2 или 4 байта и помещается в поле K∑ кадра. По замыслу сколько бы ни было искажений в исходном сообщении остаток от деления это почувствует и изменится. Доказано, что метод CRC обнаруживает все одинарные ошибки, двойные ошибки и ошибки в нечётном числе бит.

Длительность искажающей помехи может перекрывать несколько бит при современных высокоскоростных линиях, так что вероятность искажения чётного числа бит имеется.

После обнаружения ошибки при передаче приемник оповещает об этом передатчик, который в большинстве случаев повторяет передачу, поскольку ошибки появляются сравнительно редко. Общие потери производительности сети оказываются меньше, чем в случае с помехоустойчивым кодированием.

.

Дуплексная и полудуплексная передача информации в ЛВС

При передаче информации в сети обычно требуется передавать информацию в обоих направлениях. Даже когда пользователю кажется что он только получает информацию, например, из интернет обмен информацией идет в двух направлениях, так как на ряду с основными потоками информации, которая интересует пользователя существует

поток служебной информации – квитанции полученных данных, служебные события для установления соединений и т.п. Поэтому каждый узел сети в своем составе имеют и передатчик и приемник.

Дуплексный канал обеспечивает одновременную передачу информации в обоих направлениях. Как правило он состоит из двух физических сред, каждая из которых передает информацию в одном направлении.

Передача информации в каждом из каналов может идти параллельно с другим.

Полудуплексный канал тоже обеспечивает передачу информации в обоих направлениях, но не одновременно, а по очереди. То есть в течении одного периода времени информация идет в одном направлении , а в течении другого в обратном.

Топология шина и её характеристики

Схематическое изображение

Электрические соединения топология шина:

|

Все компьютеры электрически параллельно подключены к одной линии связи. Все компьютеры сети получают информацию, передаваемую одним из компьютеров. Если информация, передаваемая в сеть предназначена только одному абоненту, то должен быть указан его адрес. Остальные компьютеры сети, получив не адресованную (предназначенную) для них информацию не должны ее воспринимать, запоминать и реагировать на нее.

Однако, безопасность сети может быть нарушена, если найдется абонент, который несанкционированно будет пытаться запомнить и обработать непредназначенную ему информацию.

В сети с топологией шина компьютеры выдавать информацию в сеть могут только по очереди, так как при одновременной передаче несколькими абонентами произойдет наложение информационных сигналов в линии передачи и сообщения, одновременно передающих узлов будут искажены.

Поэтому шина – общий разделяемый ресурс и требуется специальное управление строго поочередного доступа к ней. Это управление может быть централизованным от одного из узлов сети, который объявляется центральным - управляющим, либо распределенным без выделения «управляющего» узла. В этом случае возможны столкновения пакетов ,передаваемых различными узлами одновременно, – коллизии, которые обязательно должны быть обнаружены и устранены, так как при коллизиях сообщения искажаются.

Характеристики шинной топологии:

1. При данной топологии, отказ любого узла (кроме центрального при централизованном доступе) не приводит к отказу сети.

2.Хуже обстоят дела с обрывом или коротким замыканием КЗ шины. При обрыве шины и при распределенном доступе, казалось бы, получившиеся «половинки» могут продолжать работать. То же можно предполагать и для сети с централизованным доступом относительно той части сети, в которой остался контроллер.

Однако, электрические согласование шины , которое проводится установкой с обоих концов согласующих резисторов, в этом случае нарушается и необходимо предусмотреть при проектировании сети возможность работы электрически несогласованной шины. Это мера обеспечения пассивной безопасности.

3.Шинная топология опасна возможностью атаки на доступность. Безопасность сети можно нарушить не только несанкционированным перехватом данных, но и активной злоумышленной непрерывной передачей одного из абонентов, что делает сеть недоступной для передачи полезных сообщений другими абонентами.

4.Преимущество топологии шина связаны с тем, что длина линий передачи по сравнению с другими топологиями минимальная при одном и том же расположении компьютеров, что в ряде применений – дает серьезное преимущество.

5.Абоненты к шине могут подключаться на длинных шлейфах (ответвителях). Однако, длина шлейфов даже в случае применения специальных средств согласования ограничена допустимыми искажениями формы сигналов, возникающих от суммирования отраженных от шлейфов и в шлейфах сигналов с сигналами линии.

6.Серьезный недостаток топологии - низкая производительность из-за необходимости ожидания абонентами освобождения занятого общего ресурса-шины.

Топология «шина» получила широкое распространение в различных вариантах обеспечения доступа узлов на линию передачи (Ethernet, MILSTD1553B, CAN и т.п.) .

Кодирование бит информации сетевых сообщений . Код NRZ

Существует два основных способа передачи цифровых сообщений – битовых последовательностей по физическому каналу:

- посылка бит в линию непосредственно путем присвоения каждому биту информации соответствующего набора уровней электрических сигналов в ЛПИ (информационных импульсов),

-модуляцию несущей передаваемой информации либо по амплитуде, либо по фазе, либо по частоте и передача модулированного высокочастотного сигнала.

Последнее используется в основном в беспроводных сетях и радиоканалах.

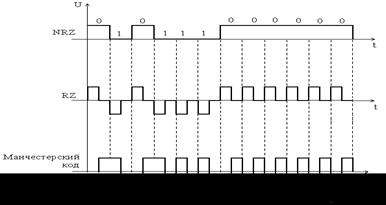

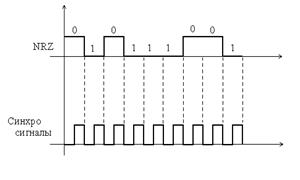

В коде NRZ (Non Return to Zero – без возврата к нулю) логическому нулю соответствует высокий уровень напряжения в кабеле, а логической единице низкий или наоборот, так как это не принципиально. Уровни сигнала кроме того могут иметь разную или одинаковую полярность, что также не принципиально. В течении передачи одного бита (битового интервале) не происходит изменения уровня напряжения (без учета переходных процессов) в кабеле.

Переход от бита к биту одного уровня в этом способе кодирования никак не обозначается.

Достоинства кода NRZ – простая реализация, а также минимальная потребная пропускная способность канала передачи, так как при других способах кодирования бит внутри битового интервала проходит изменение уровня напряжения. Недостаток кода NRZ – возможность потери синхронизации приемника и передатчика при передаче длительных последовательностей бит информации одного уровня, что ведет к потере целостности информации.

Проблема синхронизации приемника и передатчика сообщений. Методы обеспечения синхронизации

Имеется проблема синхронизации последовательного кода , связанная с сохранением целостности передаваемой информации:

например, если идет передача последовательностей нолей или единиц, приемник непосредственно по получаемой информации не может определить границы битовых интервалов и определиться с количеством полученных нолей и единиц.

Наиболее распространенные методы кодирования информации:

Здесь надежда на внутренние часы приемника и передатчика, по которым можно определить количество переданных подряд нолей или единиц, ориентируясь на время передачи сообщения.

Это можно сделать, если «часы приемника и передатчика» синхронны. Однако, это надежда разбивается возможной и допустимой рассинхронизацией «внутренних часов» передатчика и приемника.

Так, при длине пакета информации 12 000 бит (1500 байт) допустимое расхождение «часов» приемника и передатчика не должно составлять более 0.01 % что представляет довольно трудную инженерную задачу даже при предположении не искажении формы сигнала. При превышении этого уровня точности расхождение «часов» может превысить длительность одного или нескольких бит, что приводит к ошибке при передаче данных.

Передатчик и приемник в данном случае расположены в разных узлах ЛВС, работающих в различных условиях по питающему напряжению, температуре среды и т. п. Все это увеличивает возможный разброс частот задающих генераторов рассматриваемых узлов.

Пусть передатчик послал сообщение из L бит длительностью t1. Приемник его принял и для определения числа бит в нем «измерил» длительность сообщения. У приемника свой генератор временных меток- свои «часы» и длительность этого же сообщения он определил ,как t2 . С учетом сказанного t1 не равно t2. По значению t2 приемник определил число бит в полученном сообщении Lприн, равное

Lприн = t2/длительность одного бита

Учитывая, что длительность одного бита, определена протоколом сети и равна с точки «зрения» передатчика

Длительность одного бита = t1/L

Подставляя это значение в предыдущее выражение, имеем для нашего примера

Lприн=L*t1/t2=1,00001*L

Для сообщения длинной в L=10000 бит это приведет к определению приемником длины сообщения Lприн на один бит больше , чем отправил передатчик. Контрольные суммы не совпадут.

Во избежание потерь информации и не желая усложнять конструкцию генераторов импульсов узлов сети для синхронизации иногда применяют специальную линию, по которой в течении передачи информации постоянно передают синхросигналы, по которым приемник определяет границы принимаемых бит. Но этот способ синхронизации увеличивает количество проводов, подходящих к приемникам и передатчикам сигнала в устройствах абонентов сети.

В сети Spice Wire используется DS кодирование – вариант метода синхронизации с дополнительным проводом. Имеются лини передачи данных (Д) и лини передачи строба (S). Сигнал строба каждый раз меняет свое состояние, когда на бита линии данных при передаче последующих уровень сигнала остается неизменным.

В связи с этим код NRZ без дополнительных линий синхросигналов может быть использован только для передачи коротких сообщений.

Самосинхронизирующиеся коды. Код RZ. Манчестерский код.

Два остальных рассматриваемых нами способа кодирования (RZ и манчестерское кодирование) вводят изменение уровня сигнала на битовом интервале, что позволяет приемнику точно синхронизировать прием каждого бита и устранить угрозу целостности информации. В результате расхождения «внутренних часов» приемника и передатчика уже не имеет значение и приемник может надежно принимать последовательность битов любой

длины. Такие коды называются самосинхронизирующиеся. За это приходится платить, код RZ требует в двое большей полосу пропускания канала при той же скорости передачи данных, так как на один битовой интервал приходится два изменения уровня сигнала.

Наличие трех уровней сигнала усложняет передатчик и приемник при кодировании RZ.

Код RZ применяется также в оптоволоконных сетях. При этом используется три уровня: отсутствие света, «средний свет», «сильный свет». Это очень удобно: даже когда нет передачи (средний свет) свет все равно присутствует, что позволяет оценивать целостность оптоволоконной линии связи без дополнительных средств тестирования.

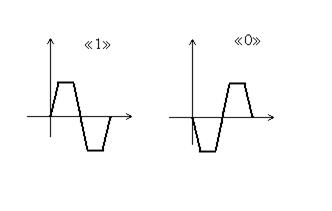

Самосинхронизирующийся манчестерский код широко применяется в локальных сетях. В отличии от кода RZ он имеет не три, а два уровня. Логическому нулю соответствует отрицательный переход в центре битового интер

вала, а логическая единеце положительный переход. (возможно и наоборот).

Таким образом, логический ноль отличается от логической единицы фазой сигнала.

Код фазоманипулированный

Фазовая манипуляция всегда более помехоустойчивая чем амплитудная и поэтому код манчестер II обладает повышенной помехоустойчевостью по сравнению с NRZ и RZ.

Достоинство двухполярного симметричного манчестерского кода состоит в том, что при подаче любой последовательности бит, постоянная составляющая сигнала равна нулю. (чего нельзя сказать о коде NRZ). Это обеспечивает гальваническую развязку устройств в сети.

Если один из уровней сигнала в коде Манчестер II нулевой (сеть Ethernet), то величина постоянной составляющей в течении передачи будет равна и половине размаха сигнала. Это позволяет фиксировать столкновение пакетов в сети (коллизии), так как при коллизии уровень постоянной составляющей будет выше ,чем половина размаха.

Искажение сообщений при передаче по ЛПИ

Рассмотренные методы кодирования бит при передаче по кабелю с высокой частотой последовательности электрических импульсов, близких к прямоугольным, как носителей цифровой информации, кроме проблемы синхронизации вызывает некоторые электродинамические проблемы, связанные с ослаблением мощности сигнала и искажением его формы вплоть до уровней, не воспринимаемых приемником. Это сразу представляет угрозу для целостности информации.

ü Первая проблема связана с ограниченностью полосы пропускания канала связи и с динамическим ослаблением амплитуды сигнала и искажением его формы в с связи с этим,

ü вторая с отражением сигнала от концов линии при не полном ее согласовании,

ü третья - с затуханием сигнала из-за рассеивания его энергии в среде передачи.

В результате этих эффектов приемник, настроенный на определенные параметры информационного сигнала прежде всего на четкий и крутой фронт информационного сигнала – импульса может не воспринимать «заваленные фронты» вообще как фронты или наоборот импульс из-за колебаний уровня в районе переднего фронта может восприниматься как два и.т.д.