E) Разрешаем трафик, необходимый для обновления банкоматов, из сети процессингового центра до подсети, выделенной для подключения банкомата.

Нажимаем на Add Rule.

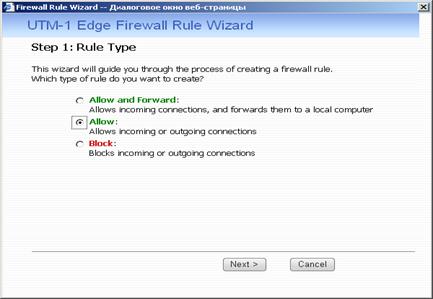

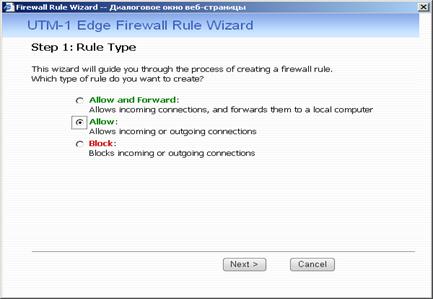

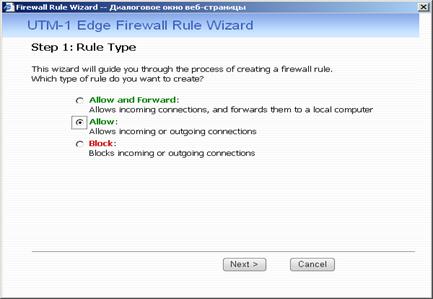

Появляется окошко, в котором выбираем Allow (разрешить).

Нажимаем на Next.

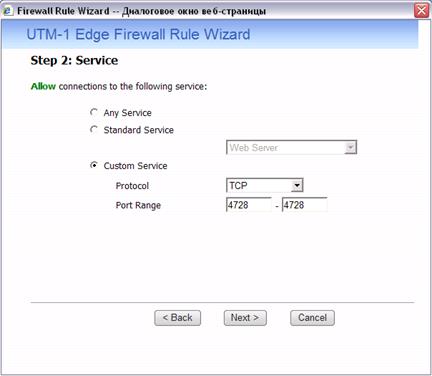

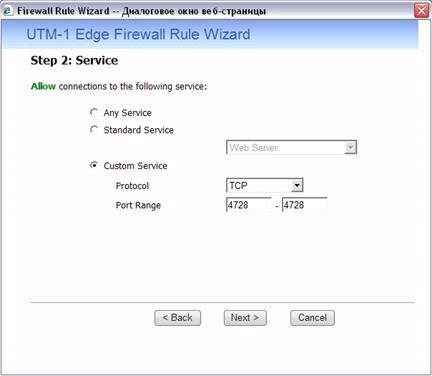

Во втором окошке указываем Custom Service (TCP Port Range: 4728-4728).

Нажимаем на Next.

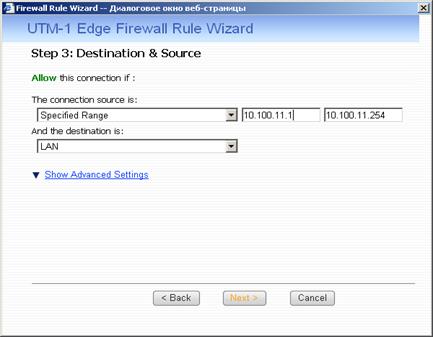

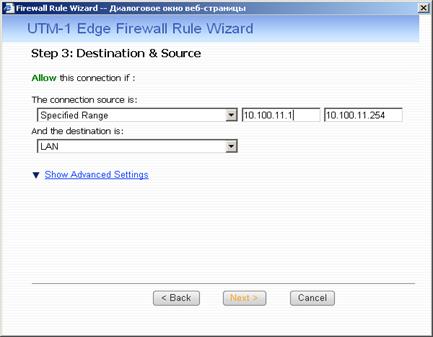

Здесь в поле источника указываем Specified Range (10.100.11.1-10.100.11.254) , а в поле назначения – LAN, нажимаем Next.

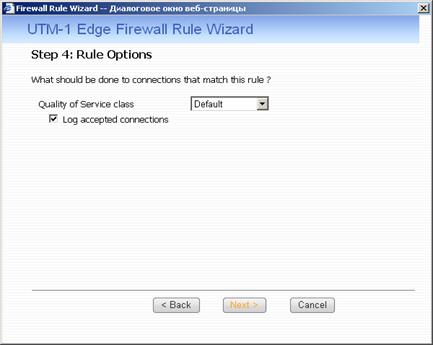

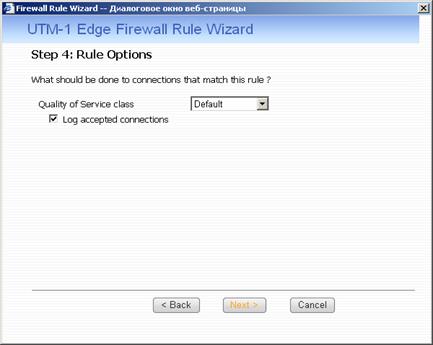

В этом диалоговом окне ставим флажок на Log accepted connections (запись логов соединений).

Нажимаем на Next.

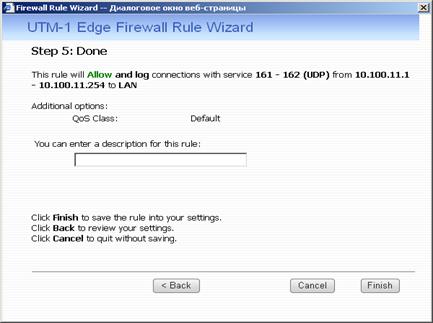

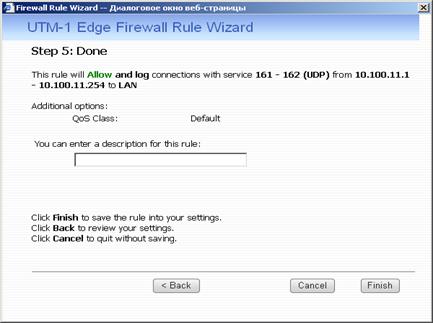

Просматриваем резюме правила доступа, убеждаемся, что все правильно.

Нажимаем на Finish.

Создаем такое же правило для сети 10.100.19.0:

Нажимаем на Add Rule.

Появляется окошко, в котором выбираем Allow (разрешить).

Нажимаем на Next.

Во втором окошке указываем Custom Service (TCP Port Range: 4728-4728).

Нажимаем на Next.

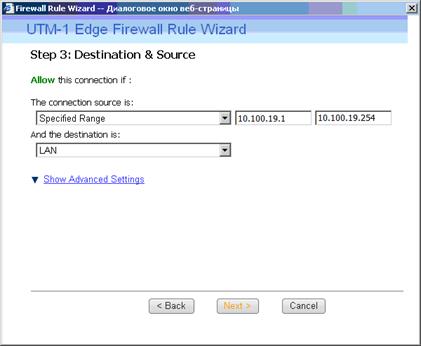

Здесь в поле источника указываем Specified Range (10.100.19.1-10.100.19.254) , а в поле назначения – LAN, нажимаем Next.

В этом диалоговом окне ставим флажок на Log accepted connections (запись логов соединений).

Нажимаем на Next.

Просматриваем резюме правила доступа, убеждаемся, что все правильно.

Нажимаем на Finish.

Ж) Разрешаем трафик, необходимый для обновления банкоматов, из сети процессингового центра до подсети, выделенной для подключения банкомата.

Нажимаем на Add Rule.

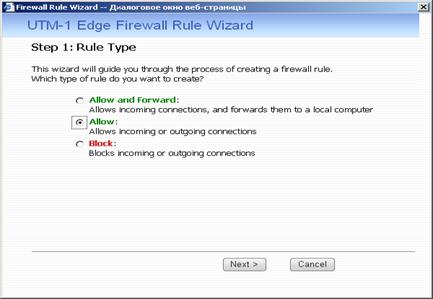

Появляется окошко, в котором выбираем Allow (разрешить).

Нажимаем на Next.

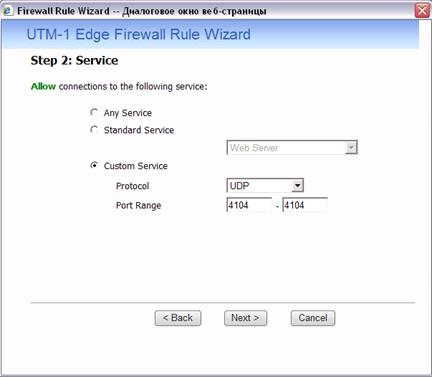

Во втором окошке указываем Custom Service (UDP Port Range: 4104-4104).

Нажимаем на Next.

Здесь в поле источника указываем Specified Range (10.100.11.1-10.100.11.254) , а в поле назначения – LAN, нажимаем Next.

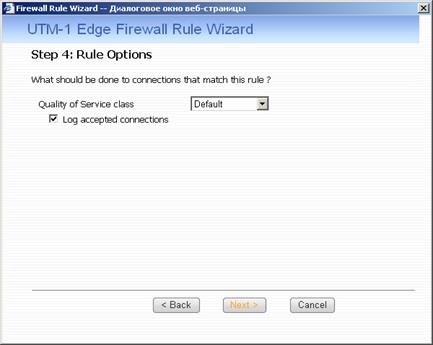

В этом диалоговом окне ставим флажок на Log accepted connections (запись логов соединений).

Нажимаем на Next.

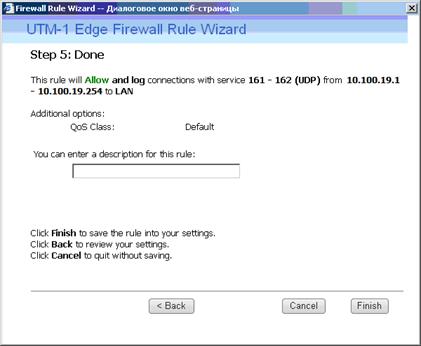

Просматриваем резюме правила доступа, убеждаемся, что все правильно.

Нажимаем на Finish.

Создаем такое же правило для сети 10.100.19.0:

Нажимаем на Add Rule.

Появляется окошко, в котором выбираем Allow (разрешить).

Нажимаем на Next.

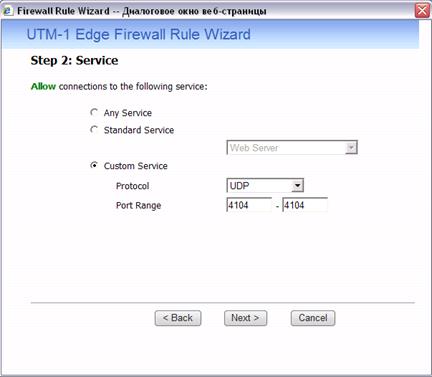

Во втором окошке указываем Custom Service (UDP Port Range: 4104-4104).

Нажимаем на Next.

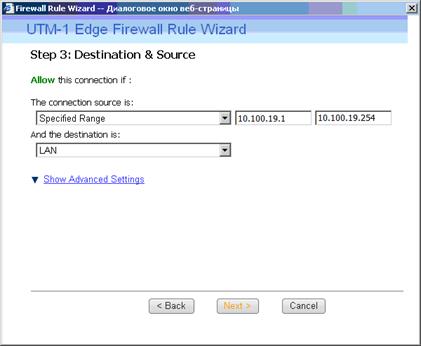

Здесь в поле источника указываем Specified Range (10.100.19.1-10.100.19.254) , а в поле назначения – LAN, нажимаем Next.

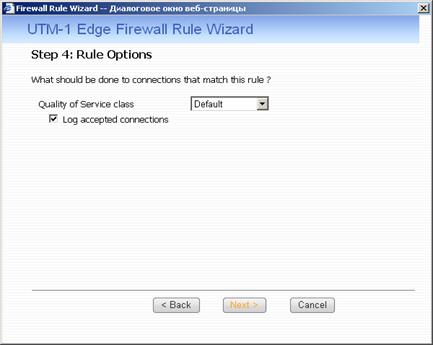

В этом диалоговом окне ставим флажок на Log accepted connections (запись логов соединений).

Нажимаем на Next.

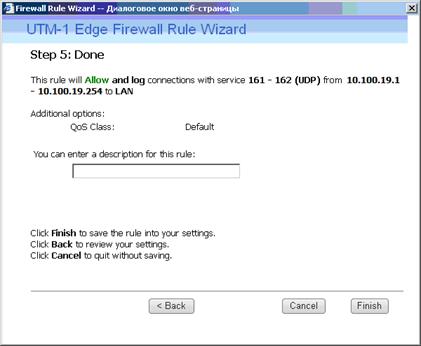

Просматриваем резюме правила доступа, убеждаемся, что все правильно.

Нажимаем на Finish.

Настройка VPN туннеля

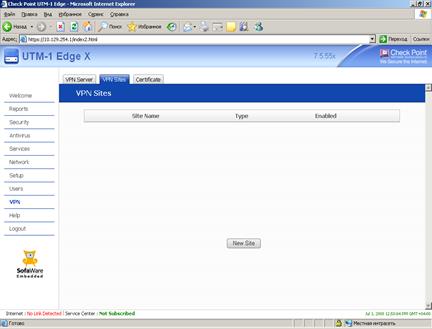

Нажимаем кнопку VPN и вкладку VPN Sites

Дальше нажимаем на New Site

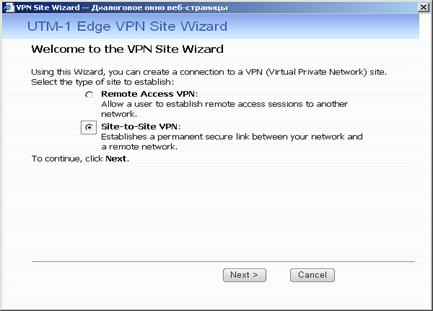

В появившемся окне выбираем Site-to-Site VPN.

Нажимаем на Next.

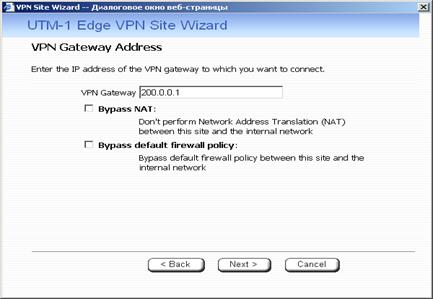

В поле VPN Gateway вводим внешний IP адрес филиального межсетевого экрана, с которым нужно организовать защищенный канал связи.

Убираем флажок Bypass NAT и флажок Bypass default firewall policy.

Нажимаем на Next.

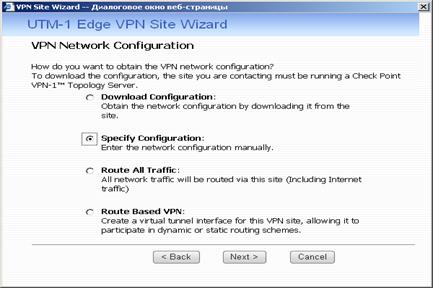

Здесь ставим точку на Specify Configuration(Указать конфигурацию).

Нажимаем на Next.

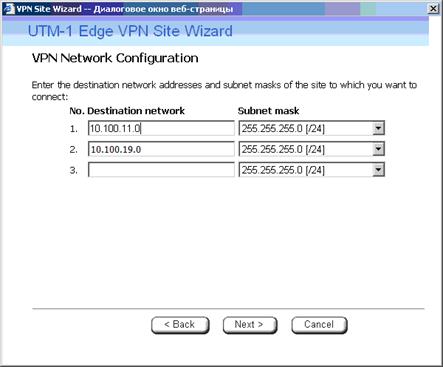

В этом меню указываем сети назначения трафика, в которые необходимо осуществлять шифрование. Для нас это 10.100.11.0/24 и 10.100.19.0/24

Нажимаем на Next.

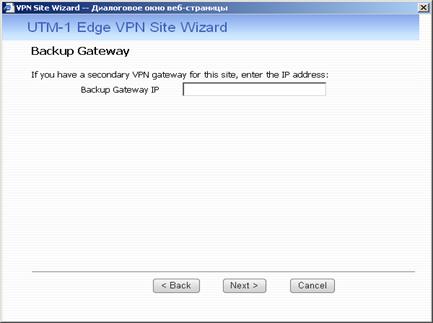

Оставляем это поле пустым

Нажимаем на Next.

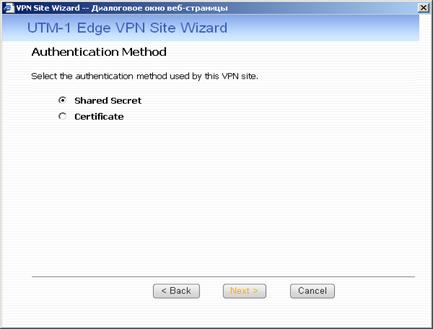

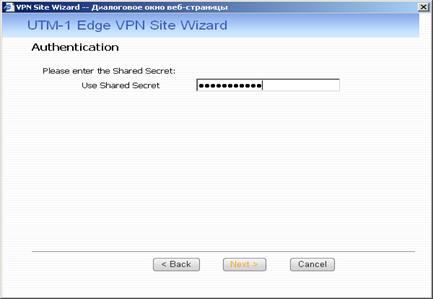

Здесь указываем метод аутентификации Shared Secret (совместно используемых ключей) и в следующем окне вводим ключ шифрования (первые 31 символа сгенерированные программой генерацией КК).

Нажимаем на Next.

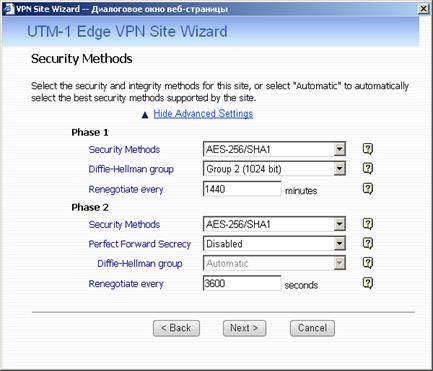

В этом окне нажимаем на Show Advanced Settings и задаем параметры шифрования данных.

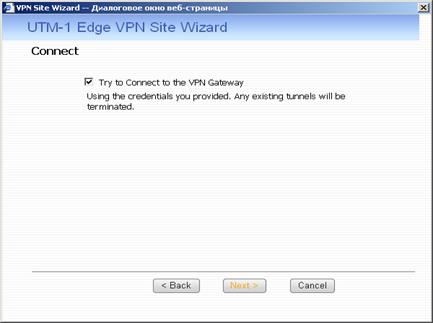

Ставим флажок Try to Connect to the VPN Gateway.(После нажатия на Next устройство попробует связаться с удаленным концом и установить VPN соединение.)

Нажимаем на Next.

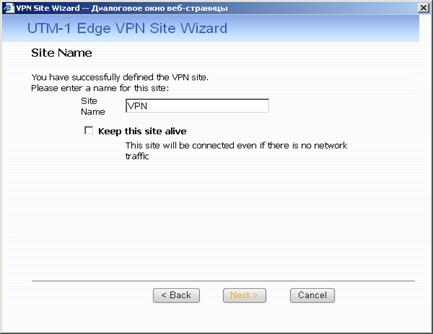

Вводим название подключения, убираем флажок на Keep this site alive, нажимаем Next и затем Finish.

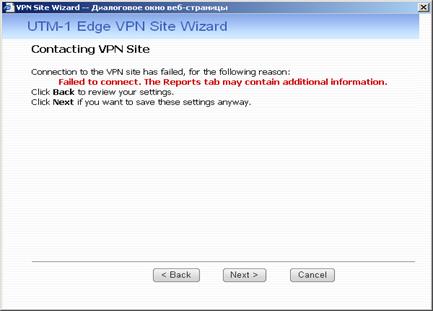

Если VPN соединение установить не получилось, то видим следующее сообщение:

В этом случае внимательно проверяем все параметры, указанные в конфигурации UTM-1 Edge и Cisco ASA.

В первую очередь следует проверить

a) Сетевую связанность между UTM-1 Edge и Cisco ASA

б) Списки контроля доступа на Cisco ASA

в) Параметры IPSEC и ISAKMP