Основные угрозы безопасности парольных систем

Угрозы информационной безопасности

В общем случае под угрозой принято понимать потенциально возможные события, действия, процесс или явления, которые могут привести к нанесению ущерба чьим-либо интересам.

Угроза ИБАС – возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к нарушению конфиденциальности, целостности или доступности этой информации, а также возможность воздействия на компоненты АС, приводящего к их утрате, уничтожению или сбоя функционирования.

Классификация угроз ИБ:

1) По природе возникновения:

a. Естественные

b. Искусственные

2) По степени преднамеренности:

a. Случайные

b. Преднамеренные

3) В зависимости от источника угрозы:

a. Природная среда

b. Человек

c. Санкционированные программно-аппаратные средства

d. Несанкционированные программно-аппаратные средства

4) По положению источника угрозы:

a. Вне контролируемой зоны (перехват побочного ЭМИ, прослушка каналов связи, перехват акустической связи, фото и видеосъемка)

b. Внутри контролируемой зоны

5) По степени воздействия на АС:

a. Пассивные (никак не меняют структуру АС)

b. Активные (меняют структуру АС)

6) По способу доступа к ресурсам АС:

a. Стандартный доступ

b. Нестандартный доступ (через дырки в программах, ОС)

Основная классификация угроз:

1) Угрозы нарушения конфиденциальности информации

2) Угрозы нарушения целостности информации

3) Угрозы нарушения доступности информации

Методы перечисления угроз:

1) Построение произвольных списков угроз – когда возможные угрозы выявляются экспертным путем и фиксируются случайным и не структурированным образом (для данного подхода характерна неполнота и противоречивость получаемых результатов).

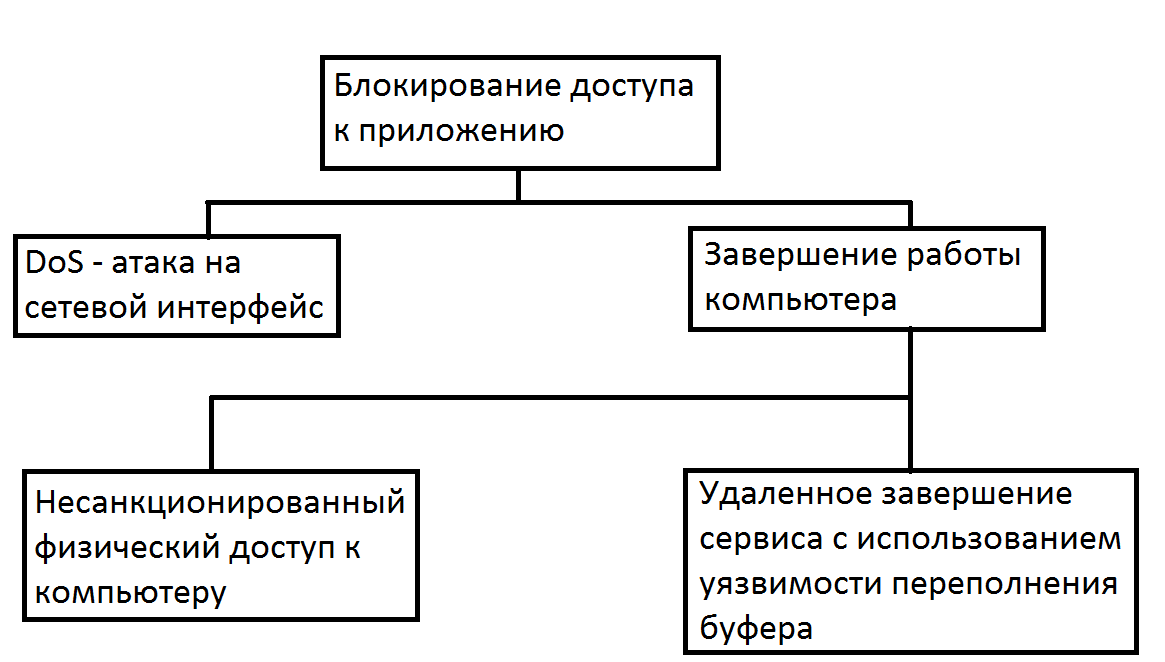

2) Построение деревьев угроз – угрозы описываются в виде одного или нескольких деревьев. Детализация угроз осуществляется сверху вниз и в конечном итоге каждый лист дерева дает описание конкретной угрозы. Между поддеревьями в случае необходимости могут быть организованы логические связи.

Построение систем защиты от угроз нарушения конфиденциальности информации

Модель системы защиты

Структура системы защиты от угроз нарушения конфиденциальности информации

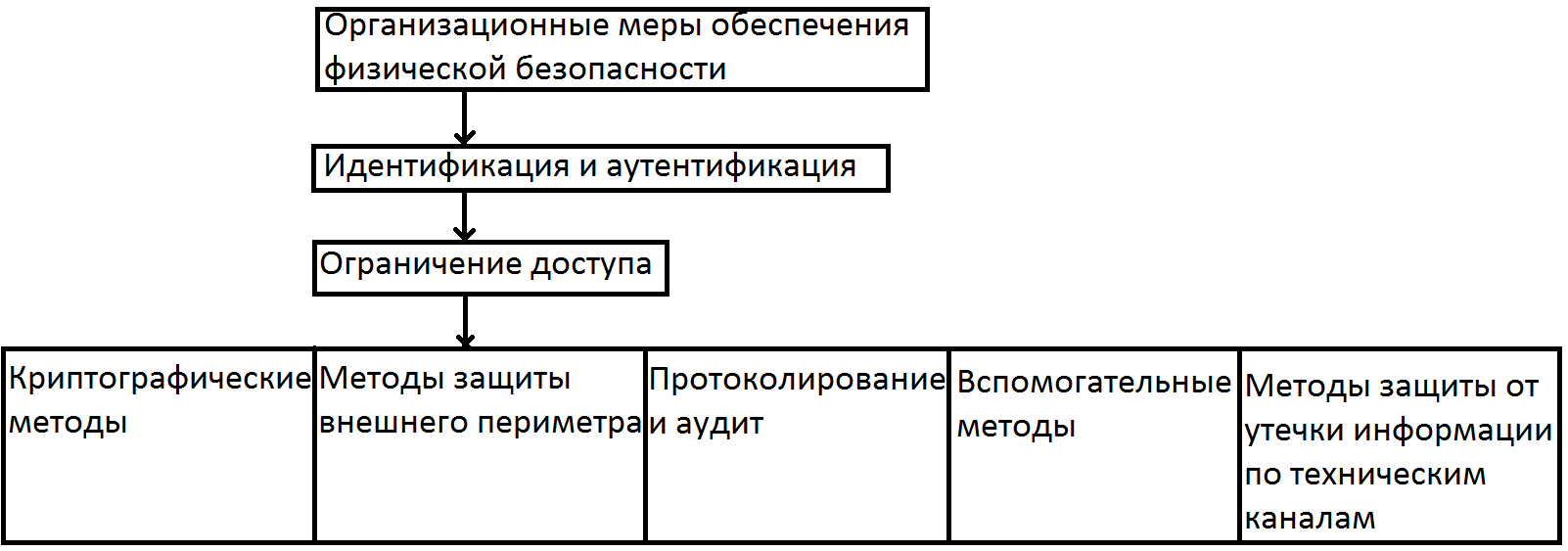

Организационные меры и меры обеспечения физической безопасности предусматривают:

1) Развертывание системы контроля и разграничения физического доступа к элементам АС

2) Создание службы охраны физической безопасности

3) Организацию механизмов контроля над перемещением сотрудников и посетителей

4) Разработку и внедрение регламентов, должностных инструкций и тому подобных регулирующих документов

5) Регламентацию порядка работы с носителями, содержащими конфиденциальную информацию

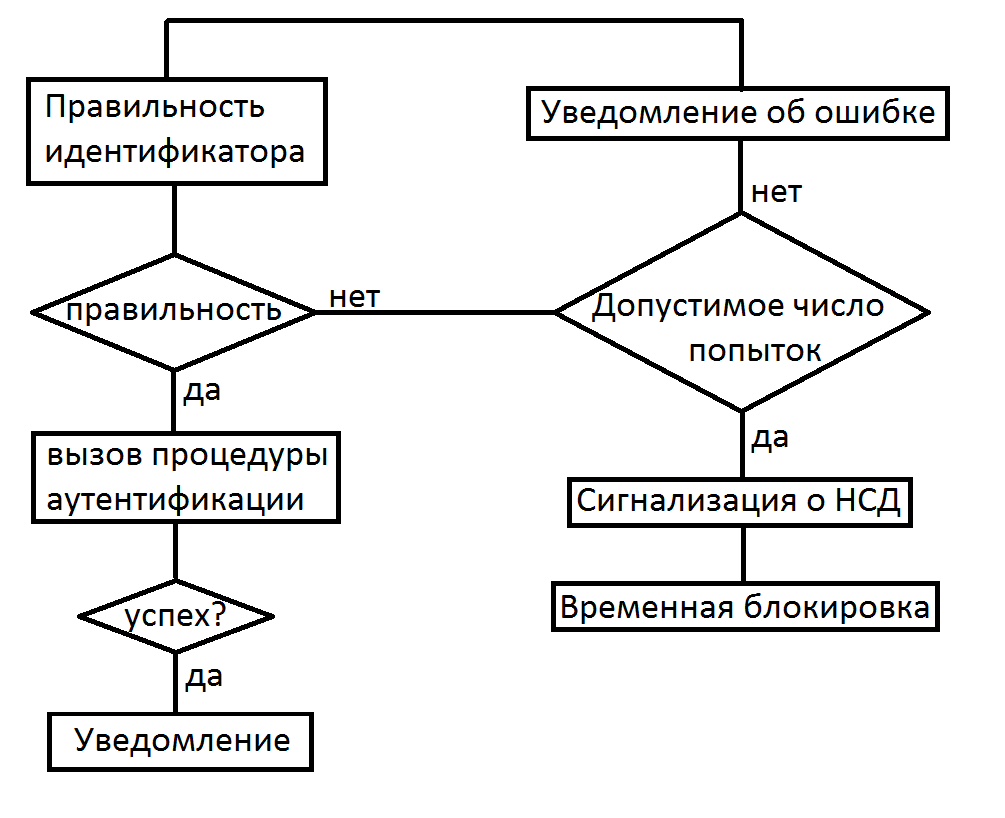

Под идентификацией принято понимать присвоение субъектам доступа уникальных идентификаторов и сравнение таких идентификаторов с перечнем возможных.

Аутентификация понимается как проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности.

Все множество используемых в настоящее время методов аутентификации можно разделить на 4 группы:

1) Методы, основанные на знании некоторой секретной информации

2) Методы, основанные на использовании уникального предмета

3) Методы, основанные на использовании биометрических характеристик человека

4) Методы, основанные на информации, ассоциированной с пользователем

Практика совместного использования нескольких из вышеупомянутых механизмов называется многофакторной аутентификацией.

….

Традиционность

Основные угрозы безопасности парольных систем

1) За счет использования слабостей человеческого фактора

2) Путем подбора

a. Полный перебор

b. Подбор по словарю

c. Подбор с использованием сведений о пользователе

3) За счет использования недостатков реализации парольной системы