Опишіть основні етапи алгоритму встраювання ЦВЗ

Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.

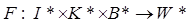

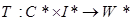

1) Пусть  есть множества возможных ЦВЗ, ключей, контейнеров и скрываемых сообщений, соответственно. Тогда генерация ЦВЗ может быть представлена в виде

есть множества возможных ЦВЗ, ключей, контейнеров и скрываемых сообщений, соответственно. Тогда генерация ЦВЗ может быть представлена в виде

,

,  ,

,

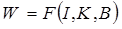

где  - представители соответствующих множеств. Вообще говоря, функция

- представители соответствующих множеств. Вообще говоря, функция  может быть произвольной, но на практике требования робастности ЦВЗ накладывают на нее определенные ограничения. Так, в большинстве случаев,

может быть произвольной, но на практике требования робастности ЦВЗ накладывают на нее определенные ограничения. Так, в большинстве случаев,  , то есть незначительно измененный контейнер не приводит к изменению ЦВЗ. Функция

, то есть незначительно измененный контейнер не приводит к изменению ЦВЗ. Функция  обычно является составной:

обычно является составной:

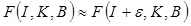

где

где  и

и  ,

,

то есть ЦВЗ зависит от свойств контейнера, как это уже обсуждалось выше в данной главе. Функция  может быть реализована при помощи криптографически безопасного генератора ПСП с

может быть реализована при помощи криптографически безопасного генератора ПСП с  в качестве начального значения. Оператор

в качестве начального значения. Оператор  модифицирует кодовые слова

модифицирует кодовые слова  , в результате чего получается ЦВЗ

, в результате чего получается ЦВЗ  .

.

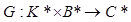

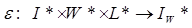

2) Процесс встраивания ЦВЗ  в исходное изображение

в исходное изображение  может быть описан как суперпозиция двух сигналов:

может быть описан как суперпозиция двух сигналов:

,

,  ,

,

где  - маска встраивания ЦВЗ, учитывающая характеристики зрительной системы человека, служит для уменьшения заметности ЦВЗ;

- маска встраивания ЦВЗ, учитывающая характеристики зрительной системы человека, служит для уменьшения заметности ЦВЗ;

- проектирующая функция, зависящая от ключа;

- проектирующая функция, зависящая от ключа;

знаком  обозначен оператор суперпозиции, включающий в себя, помимо сложения, усечение и квантование.

обозначен оператор суперпозиции, включающий в себя, помимо сложения, усечение и квантование.

Проектирующая функция осуществляет «распределение» ЦВЗ по области изображения.

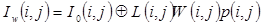

3) В зависимости от типа он может выдавать двоичные либо М-ичные решения о наличии/отсутствии ЦВЗ. Рассмотрим вначале более простой случай «жесткого» детектора стего. Обозначим операцию детектирования через  . Тогда

. Тогда

,

,  .

.

В качестве детектора ЦВЗ обычно используют корреляционный приемник.

77. Можно выделить следующие категории атак против таких стегосистем [2], [3].

1. Атаки против встроенного сообщения - направлены на удаление или порчу ЦВЗ путем манипулирования стего. Входящие в эту категорию методы атак не пытаются оценить и выделить водяной знак. Примерами таких атак могут являться линейная фильтрация, сжатие изображений, добавление шума, выравнивание гистограммы, изменение контрастности и т.д.

2. Атаки против стегодетектора – направлены на то, чтобы затруднить или сделать невозможной правильную работу детектора. При этом водяной знак в изображении остается, но теряется возможность его приема. В эту категорию входят такие атаки, как аффинные преобразования (то есть масштабирование, сдвиги, повороты), усечение изображения, перестановка пикселов и т.д.

2. Атаки против протокола использования ЦВЗ – в основном связаны с созданием ложных ЦВЗ, ложных стего, инверсией ЦВЗ, добавлением нескольких ЦВЗ.

4. Атаки против самого ЦВЗ – направлены на оценивание и извлечение ЦВЗ из стегосообщения, по возможности без искажения контейнера. В эту группу входят такие атаки, как атаки сговора, статистического усреднения, методы очистки сигналов от шумов, некоторые виды нелинейной фильтрации [4] и другие.

78. Зобразіть узагальнену структурну схему стеганографічної системи передачі приховуваних повідомлень.

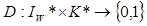

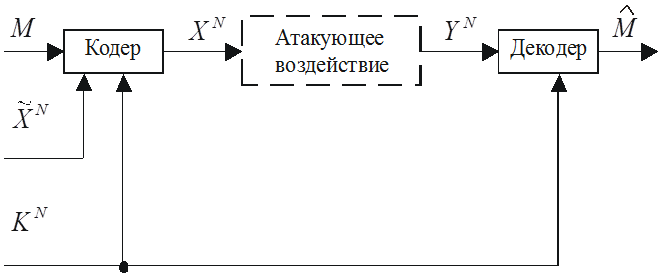

Используем традиционные для теоретического описания задач защиты информации обозначения. Рассмотрим обобщенную структурную схему стеганографической системы передачи скрываемых сообщений, представленную на рис. 3.1. Пусть источник контейнерных данных формирует случайную переменную  , берущую значения в множестве

, берущую значения в множестве  в соответствии с общеизвестным распределением контейнера p(

в соответствии с общеизвестным распределением контейнера p(  ), источник секретного ключа формирует стегоключ K, принадлежащий множеству

), источник секретного ключа формирует стегоключ K, принадлежащий множеству  , иисточник скрываемых сообщений формирует сообщение М из множества сообщений М.

, иисточник скрываемых сообщений формирует сообщение М из множества сообщений М.

В задачах стеганографической защиты информации контейнер  есть блок данных или блок преобразованных данных (таких как коэффициенты дискретного косинусного преобразования или вейвлет–преобразования) изображений, видео, аудиосигналов, или некоторого другого множества контейнерных данных, в которые встраивается скрываемая информация. Алфавит

есть блок данных или блок преобразованных данных (таких как коэффициенты дискретного косинусного преобразования или вейвлет–преобразования) изображений, видео, аудиосигналов, или некоторого другого множества контейнерных данных, в которые встраивается скрываемая информация. Алфавит  может быть в зависимости от постановки задачи непрерывным (например, множеством неквантованных коэффициентов преобразования) или конечным дискретным (например, множеством квантованных коэффициентов преобразования).

может быть в зависимости от постановки задачи непрерывным (например, множеством неквантованных коэффициентов преобразования) или конечным дискретным (например, множеством квантованных коэффициентов преобразования).

Рис.3.1. Обобщенная структурная схема стеганографической системы при активном противодействии нарушителя

Рис.3.1. Обобщенная структурная схема стеганографической системы при активном противодействии нарушителя