Атаки направлены на удаление ЦВЗ. Атака очистки сигналов-контейнеров отшумов

Такие атаки, как очистка сигналов-контейнеров от шумов, перемодуляция, сжатие с потерями (квантование), усреднение и коллизии. Эти атаки основаны на предположении о том, что ЦВЗ является статистически описываемым шумом. Очистка от шума заключается в фильтрации сигнала с использованием критериев максимального правдоподобия или максимума апостериорной вероятности. По критерию максимума апостериорной вероятности наилучшим будет адаптивный фильтр Винера, а также пороговые методы очистки от шума (мягкий и жесткий пороги) (модель – обобщенный гауссовский процесс), которые имеют много общего с методами сжатия с потерями.

Сжатие с потерями и очистка сигналов от шумов значительно уменьшают пропускную способность стегоканала, особенно для гладких областей изображения, коэффициенты преобразования которых могут быть «обнулены» без заметного снижения качества восстановленного изображения.

Перемодуляция. Атака строится следующим образом. Вначале ЦВЗ «предсказывается» путем вычитания фильтрованной версии изображения из защищенного изображения (применяется медианный фильтр). «Предсказанный» ЦВЗ подвергается ВЧ фильтрации, усекается, умножается на два и вычитается из исходного изображения.

К другим атакам этой группы относятся атака усреднения и атака сговора. В случае наличия большого числа копий стего с разными ЦВЗ или с разными ключами внедрения можно выполнить их усреднение. Например, кадры видеосигнала могут иметь различные ЦВЗ. Если ЦВЗ имел нулевое среднее, то после усреднения он будет отсутствовать в изображении.

Еще одна эффективная атака на ЦВЗ называется мозаичной. Эта атака направлена на поисковые системы, отслеживающие незаконно распространяемые изображения. Изображение разбивается на несколько частей, так что поисковая система ЦВЗ не обнаруживает. Интернет-броузер демонстрирует фактически несколько кусочков изображения, вплотную расположенных друг к другу, так что в целом изображение выглядит неискаженным.

Для успешного использования гистограммной атаки предложено выполнять предварительное сглаживание изображения-контейнера. Тогда уменьшается диапазон значений цвета и появляется много нулевых цепочек. Также гистограммная атака усиливается при наличии нескольких изображений, то есть в случае ее комбинировании с атакой сговора.

87. Атакующий влияние, что приводит к искажению D2.

Атакующее воздействие без памяти, приводящее к искажению D2, описывается условной функцией распределения  из множества

из множества  во множество

во множество  , такой что

, такой что  .

.

По определению  есть максимальная величина искажения стегограммы, вызванное преднамеренными действиями нарушителя. Физический смысл ограничения величины

есть максимальная величина искажения стегограммы, вызванное преднамеренными действиями нарушителя. Физический смысл ограничения величины  заключается в следующем. В системах ЦВЗ нарушитель, пытаясь удалить водяной знак из заверенного контейнера, вынужден сам уменьшать величину

заключается в следующем. В системах ЦВЗ нарушитель, пытаясь удалить водяной знак из заверенного контейнера, вынужден сам уменьшать величину  , чтобы не исказить ценный для него контейнер. В других стегосистемах величина

, чтобы не исказить ценный для него контейнер. В других стегосистемах величина  ограничивается имеющимся у атакующего энергетическим потенциалом постановки помех, возникающими помехами для других каналов связи при использовании совместного ресурса и другими причинами.

ограничивается имеющимся у атакующего энергетическим потенциалом постановки помех, возникающими помехами для других каналов связи при использовании совместного ресурса и другими причинами.

Резонно предположить, что для реальныхстегосистем обычно выполняется соотношение D2³D1.

В соответствии с определением 3.2 атакующее воздействие описывается и ограничивается усредненными искажениями между множествами  и

и  . В других случаях, если атакующий знает описание функции fN, то атакующее воздействие описывается и ограничивается усредненным искажением между множествами

. В других случаях, если атакующий знает описание функции fN, то атакующее воздействие описывается и ограничивается усредненным искажением между множествами  и

и  :

:

. (3.3)

. (3.3)

Определение D2в соответствии с выражением (3.3) предполагает, что нарушителю известны точные вероятностные характеристики контейнеров.Это обстоятельство существенно усложняет задачу обеспечения защищенности скрываемой информации, поэтому в стойких стегосистемах используются различные методы скрытия от нарушителя характеристик используемых контейнеров. Например, такие методы включают использование для встраивания подмножества контейнеров с вероятностными характеристиками, отличающимися от характеристик всего известного нарушителю множества контейнеров или рандомизированное сжатие контейнерного сигнала при встраивании в него скрываемого сообщения. Поэтому вычисление искажения D2в соответствии с определением 3.2 является более универсальным, так как нарушитель всегда имеет возможность изучать вероятностные характеристики наблюдаемыхстего.

ИИ класс стегосистем.

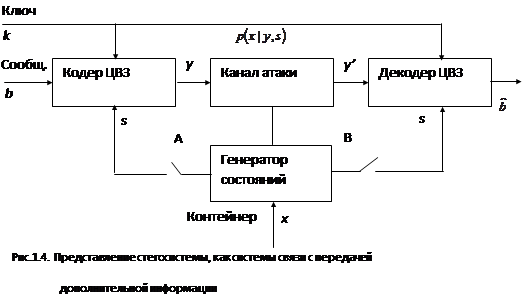

В зависимости от положения переключателей А и Б выделяют четыре класса стегосистем (подразумевается, что ключ всегда известен кодеру и декодеру).

|

II класс: информация о канале известна только кодеру (А замкнут, Б разомкнут). Интересной особенностью схемы является то, что, будучи слепой, она имеет ту же теоретическую пропускную способность, что и схема с наличием исходного контейнера в декодере. К недостаткам стегосистемII класса можно отнести высокую сложность кодера (необходимость построения кодовой книги для каждого изображения), а также отсутствие адаптации схемы к возможным атакам. В последнее время предложен ряд практических подходов, преодолевающих эти недостатки. В частности, для снижения сложности кодера предлагается использовать структурированные кодовые книги, а декодер рассчитывать на случай наихудшей атаки.

89. Атаки спрямовані на видалення ЦВЗ. Атака перемодуляцією.

К этой группе относятся такие атаки, как очистка сигналов-контейнеров от шумов, перемодуляция, сжатие с потерями (квантование), усреднение и коллизии. Эти атаки основаны на предположении о том, что ЦВЗ является статистически описываемым шумом. Очистка от шума заключается в фильтрации сигнала с использованием критериев максимального правдоподобия или максимума апостериорной вероятности.

Перемодуляция – сравнительно новый метод, который является специфичным именно для атак на ЦВЗ. Считается, что ЦВЗ внедрен в изображение с применением широкополосных сигналов и размножен на все изображение. Так как оцениваемый декодером ЦВЗ коррелирован с истинным, появляется возможность обмана декодера. Атака строится следующим образом. Вначале ЦВЗ «предсказывается» путем вычитания фильтрованной версии изображения из защищенного изображения (применяется медианный фильтр). «Предсказанный» ЦВЗ подвергается ВЧ фильтрации, усекается, умножается на два и вычитается из исходного изображения. Кроме того, если известно, что при внедрении ЦВЗ умножался на некоторую маску для повышения незаметности встраивания, то атакующий оценивает эту маску и домножает на нее ЦВЗ. В качестве дополнительной меры по «обману» декодера представляется эффективным встраивание в высокочастотные области изображения (где искажения незаметны) шаблонов, имеющих негауссовское распределение. Таким образом будет нарушена оптимальность линейного корреляционного детектора.

Такая атака будет эффективной лишь против высокочастотного ЦВЗ, поэтому реальные ЦВЗ строятся так, чтобы их спектр соответствовал спектру исходного изображения. Дело в том, что достоверная оценка получается лишь для высокочастотных компонент ЦВЗ. После ее вычитания низкочастотная компонента ЦВЗ остается неизменной и дает в детекторе положительный корреляционный отклик. Высокочастотная же составляющая даст отрицательный отклик, что в сумме даст нуль, и ЦВЗ не будет обнаружен. В качестве другого противодействия этой атаке было предложено выполнение предварительной низкочастотной фильтрации.

Модификация этого алгоритма заключается в применении фильтра Винера вместо медианного и более интеллектуального способа нахождения коэффициента умножения. Он выбирается так, чтобы минимизировать коэффициент взаимной корреляции между ЦВЗ и стего. Кроме того, добавляется еще один шаг: наложение случайного шума. Данная атака не работает против адаптивно встроенного ЦВЗ, так как в ней предполагается, что ЦВЗ и стего есть стационарный гауссовский процесс с нулевым средним. Ясно, что это предположение не выполняется также и для реальных изображений. Поэтому, С.Волошиновским и др. предложена атака, в которой сигналы моделируются как нестационарный гауссовский или обобщенный стационарный гауссовский процесс. Коэффициент умножения ЦВЗ выбирается исходя из локальных свойств изображения. Вместо наложения случайного шума предложено добавлять отсчеты со знаком, противоположным знаку отсчета ЦВЗ (в предположении, что ЦВЗ есть последовательность биполярных символов). Это еще более затрудняет работу корреляционного детектора. Конечно, знаки нужно менять не у всех, а только у части отсчетов оцениваемого ЦВЗ, например, случайно.