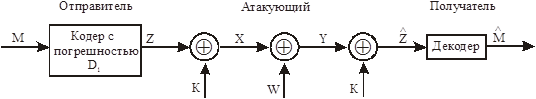

Структурна схема двійкової стегосистеми

Определим величину скрытой ПС стегосистемы, в которой алфавит скрываемых сообщений, контейнеров, ключей и стего является двоичным алфавитом  . Пусть контейнер

. Пусть контейнер  формируется источником Бернулли, то есть символы последовательности контейнера являются независимыми друг от друга и равновероятными. Функция искажения описывается расстоянием Хэмминга:

формируется источником Бернулли, то есть символы последовательности контейнера являются независимыми друг от друга и равновероятными. Функция искажения описывается расстоянием Хэмминга:  , если

, если  и

и  в ином случае. Описание контейнера является секретным ключом стегосистемы (

в ином случае. Описание контейнера является секретным ключом стегосистемы (  ) и известно декодеру. Пусть двоичная последовательность

) и известно декодеру. Пусть двоичная последовательность  формируется независимо и равновероятно. Стегограммы формируются в виде

формируется независимо и равновероятно. Стегограммы формируются в виде  , где операция

, где операция  есть суммирование по модулю2. Переменная Z имеет бернуллиевское распределение и отображает скрываемое сообщение

есть суммирование по модулю2. Переменная Z имеет бернуллиевское распределение и отображает скрываемое сообщение  с искажением

с искажением  . Искажение

. Искажение  означает, что каждый символ двоичной последовательности Z отличается от соответствующего символа двоичной последовательности

означает, что каждый символ двоичной последовательности Z отличается от соответствующего символа двоичной последовательности  свероятностью

свероятностью  . Преобразование сообщения

. Преобразование сообщения  в последовательность Z выполняется скрывающим информацию с использованием кодера с искажением

в последовательность Z выполняется скрывающим информацию с использованием кодера с искажением  . Нарушитель обрабатывает стего наложением на него двоичной шумовой последовательности

. Нарушитель обрабатывает стего наложением на него двоичной шумовой последовательности  , в которой единичный символ порождается с вероятностью

, в которой единичный символ порождается с вероятностью  . Получатель суммирует искаженное стего

. Получатель суммирует искаженное стего  с двоичной последовательностью

с двоичной последовательностью  по модулю2, и из полученной таким образом двоичной последовательности

по модулю2, и из полученной таким образом двоичной последовательности  декодирует принятое скрываемое сообщение

декодирует принятое скрываемое сообщение  . Особенностью этой стегосистемы является то, что в ней скрываемое сообщение при встраивании искажается с вероятностью искажения

. Особенностью этой стегосистемы является то, что в ней скрываемое сообщение при встраивании искажается с вероятностью искажения  и это искажение равно искажению кодирования стего. Такая стегосистема показана на рис. 3.3.

и это искажение равно искажению кодирования стего. Такая стегосистема показана на рис. 3.3.

Рис.3.3. Структурная схема двоичной стегосистемы

1. Основні напрями комп’ютерної стеганографії.

2. Дайте визначення стеганографічного протоколу.

3. Атаки спрямовані на видалення ЦВЗ. Атака оцінки ЦВЗ по його гістограмі.

4. Основні напрями цифрової стеганограіфї.

5. Стеганографія с відкритим ключем.

6. Геометричні атаки.

7. Поняття стеганографії. Його можливі трактування.

8. Що таке надсвідомий канал. Як він утворюється?

9. Криптографічні атаки.

10. Відмінність постановок задачі прихованої передачі данних від задачі вбудування ЦВЗ.

11. Надсвідомий канал. Наведіть сценарій для прикладу надсвідомого каналу.

12. Написати приклад атаки на детектор з жорстким рішенням.

13. Структурна схема типової стегосистеми ЦВЗ.

14. Виявлення ЦВЗ з нульовим значенням.

15. Атаки проти використовуваного протоколу і перевірки ЦВЗ.

16. Описати основні елементи стегосистеми. Дати кожному з них визначення.

17. Категорії вимог до робасних ЦВЗ.

18. Методи протидії атакам на системи ЦВЗ.

19. Опишіть попередню обробку ЦВЗ через узагальнене перетворення Фур’є

20. Переваги і недоліки систем з загальнодоступним ключем.

21. Статистичний стегоаналіз та протидія йому.

22. Психовізуальна надлишковість. Наведіть приклад використання в стеганографії психовізуальної надлишковості.

23. Можливі способи впровадження в контейнер бітів ЦВЗ.

24. Сутніть методу заміни найменш значущого біта.

25. Для чого в стегосистемах використовується ключ. Навести приклад.

26. Види порушників. Які загрози він може реалізувати?

27. Переваги і недоліки методу заміни найменш значущого біта.

28. Що відбувається в стегодетекторі ЦВЗ?

29. Види порушників. Які загрози може реалізувати активний порушник?

30. Сутність методу псевдовипадкового інтервалу.

31. Назвіть види стегодетекторів за призначенням

32. Види порушників. Які загрози може реалізувати пасивний порушник?

33. Переваги і недоліки методу псевдовипадкового інтервалу.

34. Назвіть та опишіть класи стегосистем ЦВЗ.

35. Види порушників. Які загрози може реалізувати злочинний порушник?

36. Сутність методу псевдовипадкової перестановки.

37. Класифікація систем вбудування ЦВЗ.

38. Дайте визначення поняттю атака. В чому полягає суб’єктивна атака?

39. Переваги і недоліки методу псевдовипадкової перестановки.

40. Що таке контейнер. Основні типии контейнерів.

41. Заходи первинного аналізу.

42. Сутність методу болокового приховування.

43. Потоковий контейнер.

44. Різновиди атак на шифровні повідомлення.

45. Переваги і недоліки методу болокового приховування.

46. Фіксований контейнер.

47. Типии атак на стегоситему.

48. Сутність методу заміни політри.

49. Дайте характеристику основним типам ЦВЗ.

50. Основні типи атак на стегосистему. Опишіть атаку на основі відомого заповненого контейнера.

51. Переваги і недоліки методу заміни політри.

52. Робастні ЦВЗ.

53. Основні типи атак на стегосистему. Опишіть атаку на основі відомого вбудованого повідомлення.

54. Сутність методу відносної заміни величин коефіцієнтів ДКП (метод Коха і Жао).

55. Крихкі ЦВЗ.

56. Основні типи атак на стегосистему. Опишіть атаку на основі вибраного прихованого повідомлення.

57. Переваги і недоліки методу відносної заміни величин коефіцієнтів ДКП (метод Коха і Жао).

58. Напівкрихкі ЦВЗ.

59. Основні типи атак на стегосистему. Опишіть адаптивну атаку на основі вибраного прихованого повідомлення.

60. Сутність методу Бенгама-Мемона-Ео-Юнга.

61. Розкажіть про постановку задачі «Проблема ув’язнених.

62. Основні типи атак на стегосистему. Опишіть атаку на основі вибраного заповненого контейнера.

63. Переваги і недоліки методу Бенгама-Мемона-Ео-Юнга.

64. Класифікація систем цифрової стеганографії.

65. Основні типи атак на стегосистему. Опишіть атаку на основі відомого порожнього контейнера.

66. Поняття прихованої пропускної здатності.

67. Назівть вимоги для надійності стегосистеми.

68. Основні типи атак на стегосистему. Опишіть атаку на основі вибраного порожнього контейнера.

69. Основні підходи до оцінки пропускної здатності каналів передачі інформації, що приховується.

70. Дайте характеристику вимогам до ЦВЗ.

71. Основні типи атак на стегосистему. Опишіть атаку на основі відомої математичної моделі контейнера або відомої його частини.

72. Сформулюйте задачу інформаціїного приховування.

73. Основні області застосування стеганографії.

74. Класифікація атак на стегосистеми ЦВЗ.

75. Формулювання задачі інформаційного приховування.

76. Опишіть основні етапи алгоритму встраювання ЦВЗ.

77. Категорії атак специфічних для систем ЦВЗ.

78. Зобразіть узагальнену структурну схему стеганографічної системи передачі приховуваних повідомлень.

79. Які існують класи стегосистем.

80. Групи атак на ЦВЗ.

81. Забразіть структурну схему побудови ЦВЗ, при активній протидії порушника.

82. І клас стегосистем.

83. Атаки спрямовані на видалення ЦВЗ.

84. Опишіть приховуюче перетворення, що виконується при вбудуванні інформації в контейнер.

85. Представлення стегосистеми, як системи звязку з передачею додаткової інформації.

86. Атаки спрямовані на видалення ЦВЗ. Атака очищення сигналів-контейнерів від шумів.

87. Атакуючий вплив, що призводить до спотворення D2.

88. ІІ класс стегосистем.

89. Атаки спрямовані на видалення ЦВЗ. Атака перемодуляцією.

90. Узагальнений атакуючий вплив.

91. ІІІ класс стегосистем.

92. Атаки спрямовані на видалення ЦВЗ. Атака шляхом статистичного усереднення.

93. Основна теорема інформаційного приховування при активній протидії порушнику.

94. ІV класс стегосистем.

95. Атаки спрямовані на видалення ЦВЗ. Атака змови.

96. Основні властивості прихованої пропускної здатності стегоканала.

97. Корреляційний детектор ЦВЗ.

98. Атаки спрямовані на видалення ЦВЗ. Мозаїчна атка.

99. Структурна схема двійкової стегосистеми.