Инфраструктуры обнаружения атак

"Кто еще до сражения — побеждает предварительным расчетом,

у того шансов много; кто — еще до сражения — не побеждает

расчетом, у того шансов мало."

Сут-цзы, "Трактат о военном искусстве"

К настоящему моменту мы рассмотрели, на первый взгляд, все основные аспекты технологии обнаружения атак. Мы знаем, что и где искать. Мы знаем, как и при помощи чего искать. Что ещё надо? Однако это далеко не все знания, которые нужны при создании действительно эффективной инфраструктуры обнаружения атак. Мало представлять, какие системы обнаружения атак существуют и как они работают. Необходимо правильно выбирать и оценивать их из всего того многообразия, которое присутствует сейчас на рынке. А по самым скромным оценкам число таких систем превышает сотни. Помимо этого, нужно иметь представление, где разместить эти системы, как их настроить на существующую в организации технологию обработки информации. Но это только вопросы организации — далее наступает этап эксплуатации и поддержки системы обнаружения атак. И, наконец, мало обнаружить атаку, необходимо еще адекватно отреагировать на нее, своевременно инициируя процедуру "разбора полетов". Именно этим аспектам посвящены все последующие главы.

Для того чтобы обнаруживать различные нарушения политики безопасности, требуется соответствующая подготовка. Причем подготовка должна коснуться не только информационного окружения (рабочих станций, серверов, маршрутизаторов, средств защиты и т. д.), но и самого персонала, который обеспечивает информационную безопасность. При этом необходимо помнить, что сказанное зависит не только от сотрудников, работающих в отделе защиты информации (или в подразделении, выполняющем аналогичные функции), но и от других специалистов, так или иначе участвующих в этом процессе — сотрудников отделов информатизации и телекоммуникаций и функциональных отделов (финансовом департаменте, отделе кадров и т.п.). Все они должны иметь представление о политике безопасности организации и основных процедурах обеспечения защиты информации (разумеется, в рамках своих полномочий).

В результате недостаточной подготовки и отсутствия соответствующей инфраструктуры обнаружения атак:

1. Вы будете не способны замечать следы атак из-за нехватки соответствующих средств обнаружения атак и информации об эталонном состоянии контролируемой системы и, вследствие этого, невозможности сравнения с текущим состоянием ИС.

2. Вы не сможете идентифицировать атаки ввиду недостатка теоретических знаний, квалификации и практического опыта.

3. Вы будете не способны оценить длительность атаки и ущерб от нее. Это значительно увеличит время восстановления после атаки.

4. Задача восстановления системы после нарушения ее функционирования будет для вас не решаема собственными силами.

5. Ваша организация может понести различные убытки. Часто злоумышленники используют чужие компьютеры как базу для атаки на другие организации. В этом случае за рубежом вас могли бы привлечь к суду за неадекватную заботу относительно защиты своих ресурсов. В России на практике ваш internet-провайдер в случае периодических атак из вашей сети может отключить (временно или насовсем) ее от сети Internet. В теории вас могут привлечь и к уголовной ответственности. В последней редакции российского Уголовного Кодекса появилась статья 274, которая предусматривает наказание за нарушение правил эксплуатации вычислительной техники. Хотя в действительности применение этой статьи достаточно проблематично.

6. И, наконец, может статься, что престиж вашей компании, ее деловая репутация потеряют в весе.

Во всех случаях адекватная подготовка поможет или полностью предотвратить атаку на ваши ресурсы или смягчить последствия от нее и в дальнейшем защитить вашу систему от повтора аналогичных действий. Подготовка включает в себя анализ нескольких основных составляющих.

q Имеющейся политики безопасности (security policy), обеспечивающих ею процедур (security procedures) и практических руководств к действиям (security guideline). Если такой политики нет (а как показывает практика, — в российских условиях обычно дело обстоит именно так), то ее необходимо разработать.

q Информации, обрабатываемой в ИС.

q Компонентов информационной системы (рабочих станций, серверов, коммуникационного оборудования, программного обеспечения и т.п.).

q Вашей корпоративной сети и составляющих ее сегментов.

q Пользователей ИС. При этом рассматриваются как внутренние пользователи (сотрудники компании), так и внешние пользователи, имеющие доступ к корпоративным ресурсам (партнеры, клиенты, поставщики и т. п.).

q Инструментальных средств, обеспечивающих информационную безопасность, в т.ч. обнаружение атак.

В данной главе описаны первоначальные действия, которые необходимо осуществить в процессе развертывания инфраструктуры обнаружения атак. Даже если вы не станете устанавливать систему обнаружения атак, а только последуете приведенным в связи с этим рекомендациям, то это будет уже немалый вклад в создание эффективной системы защиты информации. На самом деле эти предварительные действия являются одинаковыми во всех случаях при развертывании любой инфраструктуры информационной безопасности.

К действиям, которые необходимо реализовать перед созданием инфраструктуры обнаружения атак, можно отнести:

1. Обучение и подготовку персонала. При этом обучаться должны не только специалисты отделов защиты информации, но и сотрудники других отделов, так или иначе связанных с информационной системой.

2. Определение политики и процедур безопасности, которые подготовят вашу организацию к обнаружению атак.

3. Выбор и использование механизмов системной и сетевой регистрации, являющихся основой технологий обнаружения атак.

4. Генерацию информации, которая требуется для контроля целостности информационных ресурсов.

Следует отметить, что при создании комплексной системы защиты, включающей в себя и обнаружение атак, необходимо также выполнить и другие действия. Например, такие как активирование систем разграничения доступа и серверов аутентификации, антивирусных систем и межсетевых экранов, а также удаление ненужных сервисов, ограничение использования модемов и т. д.

Подготовка персонала

Как бы эффективны и мощны не были механизмы, применяемые в инфраструктуре обнаружения атак, она беспомощна, если персонал не умеет правильно пользоваться этими механизмами. Сотрудники должны уметь грамотно выбрать, оценить, установить, настроить и эксплуатировать соответствующее защитное средство. Вы несомненно сможете обнаружить абсолютное большинство атак, реализуемых злоумышленниками с такой же или еще ниже квалификацией, что и у вас. Но как только в дело вступит квалифицированный "хакер-эксперт", то считайте, что вам не повезло. Эффективная система обнаружения атак, наверное, сможет выявить нападение этих экспертов, но неквалифицированный персонал будет не в силах разобраться в сообщениях, выдаваемых системой. Только обученные специалисты способны противодействовать квалифицированному злоумышленнику. Очень важно, чтобы ответственные за обнаружение атак были адекватно подготовлены к обнаружению, доказательству наличия, расследованию нaрушений политики безопасности и реагированию на них.

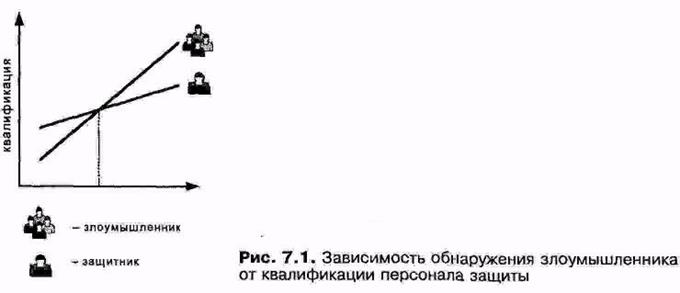

На рис. 7.1 показана зависимость вероятности обнаружения злоумышленника от его квалификации и профессионализма персонала, отвечающего за обеспечение информационной безопасности.

Если квалификация персонала выше, то в абсолютном большинстве случаев имеются все предпосылки обнаружения злоумышленников. В противном случае "вычислить" злоумышленника очень трудно или зачастую просто невозможно. Тогда, когда уровень администратора безопасности адекватен квалификации злоумышленника, все зависит от того, кто первым сделает ошибку.

Как отмечается в [Allen l-99], процесс полной автоматизации процесса обнаружения атак пока является недостижимой мечтой. Почти во всех известных инцидентах, которые были зафиксированы, и вкоторых злоумышленник был пойман, применялись "ручные" методы, основанные на внимательности операторов систем обнаружения атак или на дополнительных, самостоятельно разработанных программах, расширяющих функциональность используемых защитных систем. Именно поэтому ручные методы обнаружения атак, описанные выше, так важны, и им были посвящены главы 4 и 5.

Обучите ваших пользователей (включая тех, кто обращается к вашим данным, системам и сетям). Такое обучение может проводиться вашими силами или при помощи приглашенных специалистов, а также в специализированных учебных центрах. Форма преподавания может быть разная — теоретические занятия, семинары (в том числе и online-семинары, проводимые через Internet), ролевые игры и т. д. Во время обучения обычные пользователи, занимающиеся вопросами информационной безопасности в рамках своей основной работы, должны освоить следующие темы (помимо других аспектов, связанных с правильным выбором паролей, общими положениями политики безопасности организации и т. д.):

Обучите ваших пользователей (включая тех, кто обращается к вашим данным, системам и сетям). Такое обучение может проводиться вашими силами или при помощи приглашенных специалистов, а также в специализированных учебных центрах. Форма преподавания может быть разная — теоретические занятия, семинары (в том числе и online-семинары, проводимые через Internet), ролевые игры и т. д. Во время обучения обычные пользователи, занимающиеся вопросами информационной безопасности в рамках своей основной работы, должны освоить следующие темы (помимо других аспектов, связанных с правильным выбором паролей, общими положениями политики безопасности организации и т. д.):

q что может ожидать пользователей в процессе реализации атак со стороны внешних и внутренних злоумышленников;

q как идентифицировать подозрительные действия и куда сообщать о них;

q какое поведение пользователя может уменьшить потенциальный ущерб, наносимый информации, системам и сетям.

Прежде чемначинать процесс обучения, зачастую очень дорогостоящий, вы должны оценить уровень знаний своего персонала, который будет эксплуатировать разрабатываемую инфраструктуру обнаружения атак. Если ваши сотрудники не обладают необходимой квалификацией, то спросите кандидатов на обучение, чего именно им не хватает. Несмотря на кажущуюся абсурдность этого утверждения, зачастую это самый простой путь, чтобы с минимальными затратами достичь максимальных результатов, т. к. вы не всегда можете правильно оценить уровень знаний своих сотрудников. Проанализируйте собранную информацию и создайте программу обучения персонала по вопросам обеспечения информационной безопасности и, в частности, по стратегии и процедурам обнаружения нападений. Такая программа должна быть разделена как минимум, на две части. Первая часть должна быть ориентирована на рядовых пользователей, а вторая — на сотрудников, отвечающих за информационную безопасность. По мере разработки этой программы примените ее для вашего персонала. Помимо всего прочего обучение должно быть обязательным для всех новых сотрудников, принимаемых на работу, и должно рассматривать все аспекты функциональных обязанностей служащего.

Необходимо периодически проверять эффективность обучения и готовность вашего персонала к выполнению действий, связанных с обеспечением информационной безопасности. Для этого нужно проводить регулярные тренинги, повышающие квалификацию служащих иотрабатывающие ситуаций, которые могут появляться в реальности. Это позволит удостовериться, что ваши сотрудники знают свои обязанности и смогут подобающе реагировать в возникших критических ситуациях. Регулярно проводите для своего персонала занятия по повышению квалификации, рассказывающие о новых Изменениях в стратегии и процедурах безопасности, а также устраивайте "разбор полетов" после зафиксированных серьезных инцидентов.

Учебные центры

Обучение может осуществляться как в компании-поставщике (или компании-производителе), так и в специализированных компаниях, предлагающих услуги по обучению в области защиты информации [Аllen 2-99]. Необходимо помнить, что обучение — это недешевые услуги. Особенно на авторизованных курсах зарубежных компаний. Оно по определению не может стоить дешевле 700—900 долларов (если не брать в расчет курсы для уровня общей массы компаний Microsoft, Novell и т. д.). Поэтому не вредно удостовериться, что вы получаете именно то, за что платите деньги. Не стоит доверять учебному центру, специалисты которого не имеют опыта в области информационной безопасности. Особенно много таких школ организовано в России в последние год-два. Эти центры изначально были ориентированы на массовые курсы по операционным системам, системам управления базами данных и т. п. Они имеют авторизацию таких компаний, как Microsoft, Sun, Oracle, Novell, Cisco, но не обладают реальным практическим опытом в области защиты информации. Желание увеличить свои прибыли приводит к расширению спектра читаемых предметов. В том числе за счет курсов по информационной безопасности.

Наибольшей популярностью пользуются курсы компаний Microsoft и Novell. Связано это с тем, что операционные системы данных компаний наиболее распространены в России. Кроме того, стоимость данных курсов доступна для российского потребителя. Хотя, как видно из табл. 7.1 и тут бывает разброс по стоимости в 1,5—2 раза.

Таблица 7.1. Авторизованные учебные курсы компаний Microsoft и Novell

| Микроинформ | CAMAH-МАТИ* | Сетевая академия Ай-Ти | Сетевая академия ЛАНИТ | |

| Разработка защищенной сети на основе Windows 2000 Безопасность в Microsoft Windows NT Server Управление защитой Internet с помощью Border Manager: Enterprise Edition | - | 275/400 130/160 200/300 | - - | - |

Более подробную информацию с учетом возможных изменений можно получить по адресам:

q www.microinform.ru— Микроинформ;

q www.education.ru — САМАН-МАТИ;

q www.it.ru— АйТи;

q www.academy.ru— Сетевая академия ЛАНИТ.

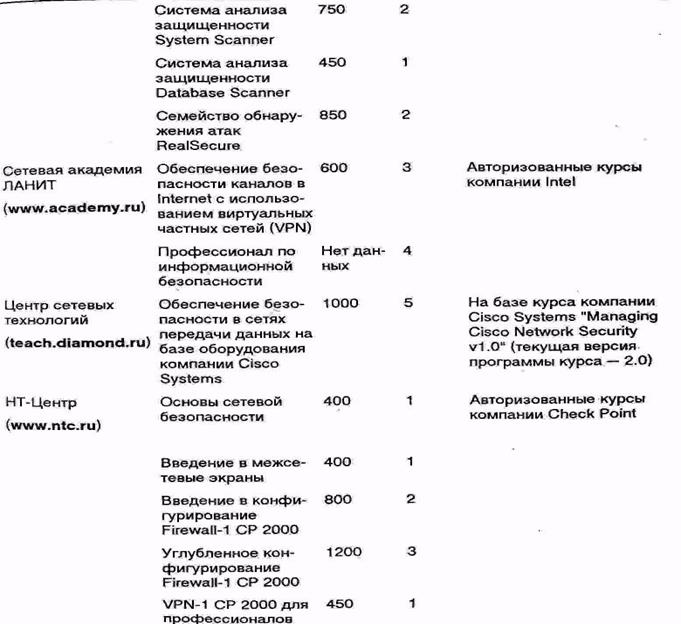

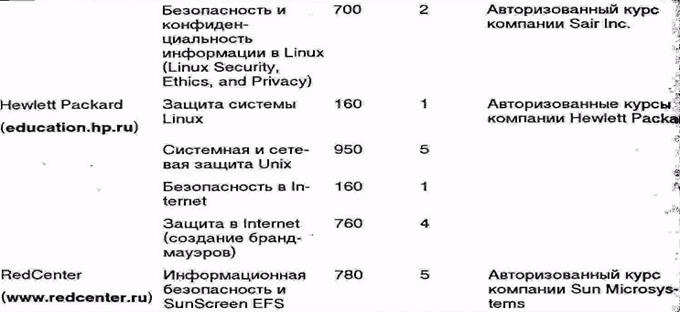

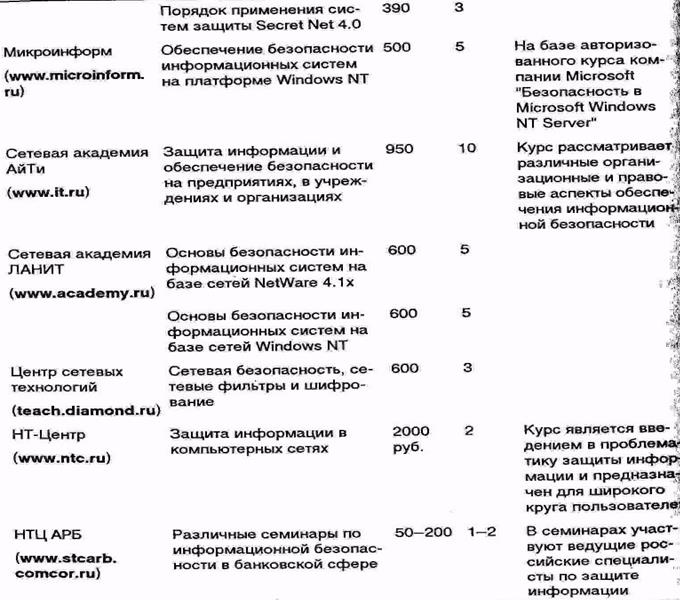

Помимо указанных курсов, в России существуют и другие авторизованные курсы зарубежных компаний по информационной безопасности (табл. 7.2).

Собственно, можно выделить две системы подготовки специалистов, безопасности: в целом, и по обнаружению атак, в частности. Первая заключается в изучении конкретных продуктов и правил их эксплуатации. Специалист, прошедший такое обучение, "привязан" к определенному программному обеспечению и не всегда легко ориентируется в других решениях. Примером таких курсов является программа обучения Microsoft, Вторая система подготовки имеет практическую направленность. Слушатели лекций по такой программе должны не только сдать обычный экзамен, ответив на 60—100 вопросов, но и обязаны уметь справляться с реальными проблемами, возникающими в повседневной деятельности. Специалист, прошедший обучение по данной методике, сможет реально решать задач по обнаружению атак независимо от используемых средств. Примером такой подготовки является программа GIAC (Global Incident Analysis Center). Существуют и смешанные методики, которые объединяют в себе достоинства обоих подходов. Например, подобную программу предлагает компании Internet Security Systems или Cisco Systems.

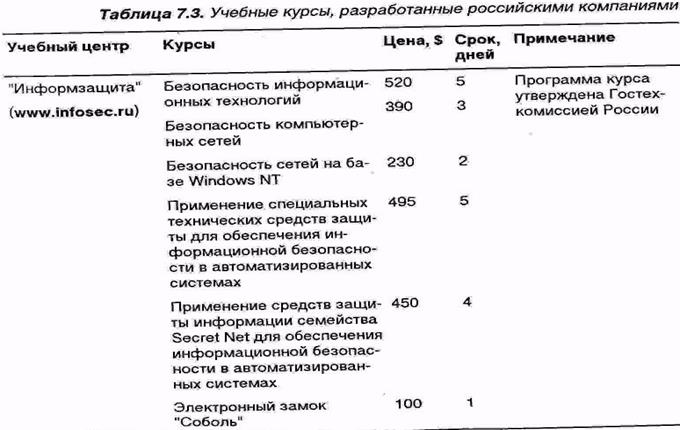

На момент написания книги все российские учебные центры, занимающие профессиональной подготовкой специалистов по защите информации, можно было перечислить на пальцах одной руки. Из них вопросы обнаружения атак рассматривались только в УЦ "Информзащита" (http://www.urfosec.ru/edu),являющемся авторизованным учебным центром компании Internet Security Systems. В середине 2000 г. в учебном центре компании Diamond Communications стал читаться курс Managing Cisco Network Security v l.0, в новой версии которого (v2.0) рассказывается об атаках и системе их обнаружения, выпускаемой компанией Cisco. Однако на момент написания книги, несмотря на то, что данный курс основан на программе MCNS, он не имел авторизации компании Cisco. В таких центрах работают люди, имеющие немалый опыт защиты информации. Что немаловажно, этот опыт получен в результате практической работы в различных организациях, а не "за школьной скамьей". Все указанные в табл. 7.1 и табл. 7.2 курсы ориентированы на западную специфику обеспечения информационной безопасности и не учитывают российские реалии. С целью устранения данного недостатка некоторые российские компании, особенно те, которые известны на рынке обеспечения информационной безопасности, предложили свои программы обучения, которые отличаются своей направленностью на Россию и более низкой ценой по сравнению с западными аналогами (табл. 7.3).

При наличии достаточных финансовых средств можно организовать обучение специалистов компании за рубежом. В этом случае к вашим услугам учебные центры таких компаний, как Internet Security Systems (http://education.iss. net),Cisco Systems, Symantec, Network Associates, а также учебные центры CERT, GIAC, CSI и т. д. Кроме коммерческих компаний подготовку специалистов в области информационной безопасности осуществляют и государственные организации. Например, аспирантура NAVAL предлагает 12 различных курсов (http://www.nps.navy.mil).Агентство по защите информационных систем (Defense Information Systems Agency, DISA) — 8 курсов (http://www.disa.mil/ infosec / cbtdown.HTML),Колледж управления информационными ресурсами (Information Resource Management College) — 1 курс (http://www.ndu.edu/irmc/)[Capell l-98]. Помимо названных организаций в табл. 7.4, 7.5 и 7.6 перечислены другие учреждения и компании, проводящие обучение специалистов в рассматриваемой области [Laswell l-99].

Таблица 7.4. Профессиональные организации, занимающиеся обучением

специалистов по информационной безопасности

| Организация | Категории специалистов |

| Association for Computing Machinery (ACM) American Society for Industrial Security (ASIS) Federal Information Systems Security Educator's Association (F1SSEA) International Federation for Information Processing (IRP) Information Systems Audit and Control Association (ISACA) International Information Systems Security Certification Consortium (ISC) Information Systems Security Association (ISSA) National Classification Management, Society National Security Institute USENIX System Administrator's Guild (SAGE) SANS Institute | Специалисты по безопасности и аудиту Профессионалы по управлению промышленной безопасностью Преподаватели по информационной безопасности Профессионалы по информационным технологиям Специалисты по безопасности и аудиту Профессионалы по информационной безопасности Профессионалы по информационной безопасности Профессионалы по информационной безопасности Профессионалы по безопасности Системные администраторы Сетевые и системные администраторы безопасности, профессионалы по информационной безопасности |

Таблица 7.5. Университеты и исследовательские центры,

готовящие специалистов по информационной безопасности

| CERT Lawrence Livermore National Laboratory, Computer Security Technology Center Massachusetts Institute of Technology Naval Postgraduate School, Center for INFOSEC Studies and Research | Princelon University, Secure Internet Programming Group Purdue University, Center for Education and Research in Information Assurance and Security University of California, Davis, Computer Security Laboratory University of California, Berkeley |

Таблица 7.6. Компании, обучающие специалистов

по информационной безопасности

| Компания | Название курса обучения |

| AXENT Technologies, Inc, (Symantec) Cisco Systems Check Point Software Technologies, Ltd. Computer Security Institute IBM Tivoli Systems Global Security Laboratory Internet Systems Security Learning Tree International McAfee Software (Network Associates) Microsoft Mitretek Network Associates, Inc. Open Group Security Training Alliance Prosort Training.com Sequent Sun Microsystems, Inc. Symantec USWeb Learning, Inc. | Сертификация по продуктам AXENT Cisco Certified Network Professional (специализация по безопасности) Check Point Certified Security Administrator Check Point Certified Security Engineer Семинары по информационной безопасности Certified Solutions Expert-Firewall Certified Consultant-Security Management Сертификация по продуктам ISS ISS Certified Engineer System и Network Security Certified Professional McAfee Certified Anti-Virus Administrator Microsoft Certified Professional>+<Internet Information Security Engineer Certified Network Expert NetSpecialist Курсы по информационной безопасности Certified Internet Webmaster - Security Professional Certified Unix Administrator Sequent Certified System Administrator Sun Certified System Administrator Sun Certified Network Administrator Certified Norton AntiVirus Consultant HyCurve Security Specialist |

GIAC

Наибольшую известность в области обучения специалистов по обнаружению атак получил центр GIAC, организованный при институте SANS. Подготовка в данном центре включает три ступени, на первой из которых (называемой KickStart) изучаются базовые понятия, без которых не может прожить ни один специалист по информационной безопасности. Этот куре состоит из трех частей: Information Security, Secure System Administration и Intrusion Detection. Следующий уровень, называемый LevelOne Security Essentials, является расширением курса KickStart. В отличие от последнего LevelOne включает 18 различных тем, начиная от разработки политики безопасности, криптографии и описания стека TCP/IP и заканчивая администрированием Windows NT и Unix. Следующий уровень — LevelTwo - имеет ряд специализаций, одна из которых — обнаружение атак. К другим специализациям относятся:

q межсетевые экраны, периметровая защита и средства построения VPN;

q реагирование на инциденты;

q защита Windows;

q защита Unix.

CERT

Координационный центр CERT также предлагает курсы, имеющие практическую направленность. При этом CERT является одним из немногих центров, в программе обучения которых существуют курсы, посвященные не только реагированию на инциденты, но и созданию и управлению такими группами, И это не мудрено: CERT — старейший центр, осуществляющий реагирование и обработку инцидентов, связанных с безопасностью.

q Information Security for System and Network Administrators.Врамках данного пятидневного курса рассматриваются многие аспекты информационной безопасности, в т. ч. анализ защищенности и обнаружение атак;

q Concepts and Trends in Information Security.Этот концептуальный курс является введением в информационную безопасность и обнаружении атак. Одной из обширных дисциплин, изучаемых на этом курсе, является подготовка, обнаружение и реагирование на атаки;

q Creating a Computer Security Incident Response Team, Overview of Managing a CSIRT и Managing Computer Security Incident Response Teams.Два однодневных и один трехдневный курсы, предназначенные для руководителей служб реагирования на инциденты. В нем рассматриваются различные вопросы, возникающие при создании, организации таких служб и руководстве ими.

q Computer Security Incident Handling for Technical Staff (Introductory) and Computer Security Incident Handling for Technical Staff (Advanced).Эти два курса предназначены, в отличие от предыдущих, для сотрудников служб реагирования на инциденты.