Потенциальный код 2B1Q

На рис. 5.2, д) показан потенциальный код с четырьмя уровнями сигнала для кодирования данных. Это код 2B1Q, название которого отражает его суть — каждые два бита (2В) передаются за один такт (1) сигналом, имеющим четыре состояния (Q — Quadra). Паре битов 00 соответствует потенциал -2,5 В, паре 01 — потенциал -0,833 В, паре 11 — потенциал +0,833 В, а паре 10 — потенциал +2,5 В.

При этом способе кодирования требуются дополнительные меры по борьбе с длинными последовательностями одинаковых пар битов, так как при этом сигнал превращается в постоянную составляющую. При случайном чередовании битов спектр сигнала в два раза уже, чем у кода NRZ, так как при той же битовой скорости длительность такта увеличивается в два раза. Таким образом, с помощью кода 2B1Q можно по одной и той же линии передавать данные в два раза быстрее, чем с помощью кода AMI или NRZI. Однако для его реализации мощность передатчика должна быть выше, чтобы четыре уровня четко различались приемником на фоне помех.

Для улучшения потенциальных кодов типа AMI, NRZI или 2Q1B используются избыточные коды и скремблирование.

Методы логического кодирования

В некоторых случаях передачи цифрового кода с использованием вышеуказанных методов физического кодирования бывает недостаточно для обеспечения синхронизации и правильного распознавания передаваемой битовой последовательности. Некоторые физические коды не имеют служебных переходов напряжения в случае несколько подряд идущих нулей. Из-за этого будет происходить нарушение синхронизации распознавания передаваемого сигнала, и возникновение ошибок. Для этого до начала передачи цифрового кода через физический канал связи, битовую последовательность по определённому алгоритму преобразуют в другую последовательность, не содержащую длинной последовательности нулей. Вот это преобразование и называют логическим кодированием.

Существует два основных метода логического кодирования: избыточное кодирование и скрэмблирование.

Избыточный код 4В/5В

Избыточные коды основаны на разбиении исходной последовательности битов на порции, которые часто называют символами. Затем каждый исходный символ заменяется новым с большим количество битов, чем исходный.

Например, в логическом коде 4В/5В, используемом в технологиях FDDI и Fast Ethernet, исходные символы длиной 4 бит заменяются символами длиной 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. Так, в коде 4В/5В результирующие символы могут содержать 32 битовых комбинации, в то время как исходные символы — только 16 (табл. 5.2). Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violations). Помимо устранения постоянной составляющей и придания коду свойства самосинхронизации, избыточные коды позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала.

Таблица 5.2. Соответствие исходных и результирующих кодов 4В/5В

| Исходный код | Результирующий код | Исходный код | Результирующий код |

После разбиения получившийся код 4В/5В передается по линии путем преобразования с помощью какого-либо из методов потенциального кодирования, чувствительного только к длинным последовательностям нулей. Символы кода 4В/5В длиной 5 бит гарантируют, что при любом их сочетании на линии не встретятся более трех нулей подряд.

ПРИМЕЧАНИЕ

Буква В в названии кода 4В/5В означает, что элементарный сигнал имеет два состояния (от английского binary — двоичный). Имеются также коды и с тремя состояниями сигнала, например, в коде 8В/6Т для кодирования 8 бит исходной информации используется код из 6 сигналов, каждый из которых имеет три состояния. Избыточность кода 8В/6Т выше, чем кода 4В/5В, так как на 256 (28) исходных кодов приходится З6 - 729 результирующих символов.

Использование таблицы перекодировки является очень простой операцией, поэтому этот подход не усложняет сетевые адаптеры и интерфейсные блоки коммутаторов и маршрутизаторов.

Для обеспечения заданной пропускной способности линии передатчик, использующий избыточный код, должен работать с повышенной тактовой частотой. Так, для передачи кодов 4В/5В со скоростью 100 Мбит/с передатчик должен работать с тактовой частотой 125 МГц. При этом спектр сигнала на линии расширяется по сравнению со случаем, когда по линии передается не избыточный код. Тем не менее спектр избыточного потенциального кода оказывается уже спектра манчестерского кода, что оправдывает дополнительный этап логического кодирования, а также работу приемника и передатчика на повышенной тактовой частоте.

Скремблирование

Скремблирование заключается в побитном вычислении результирующего кода на основании битов исходного кода и полученных в предыдущих тактах битов результирующего кода. Например, скремблер может реализовывать следующее соотношение:

Bj= Aj Bj_3 Bj_5.

Здесь Bj — двоичная цифра результирующего кода, полученная на i-м такте работы скремблера, Aj — двоичная цифра исходного кода, поступающая на i-м такте на вход скремблера, Bj_3 и В{_5 — двоичные цифры результирующего кода, полученные на предыдущих тактах работы скремблера (соответственно на 3 и на 5 тактов ранее текущего такта) и объединенные операцией исключающего ИЛИ (сложение по модулю 2).

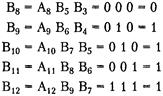

Например, для исходной последовательности 110110000001 скремблер даст следующий результирующий код (первые три цифры результирующего кода будут совпадать с исходным кодом, так как еще нет нужных предыдущих цифр):

Bi - А, = 1

82 = А2 = 1

83 - А3 = 0

В4= А4 Bt = 1 1 = 0

В5 = А5 В2 = 1 1 = 0

86 = А6 В3 В, = 0 0 1 = 1

87 = А7 В4 В2 = 0 0 1 = 1

Таким образом, на выходе скремблера появится последовательность 110001101111, в которой нет последовательности из шести нулей, присутствовавшей в исходном коде.

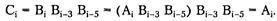

После получения результирующей последовательности приемник передает ее дескремблеру, который восстанавливает исходную последовательность на основании обратного соотношения:

Различные алгоритмы скремблирования отличаются количеством слагаемых, дающих цифру результирующего кода, и сдвигом между слагаемыми. Так, в сетях ISDN при передаче данных от сеги к абоненту используется преобразование со сдвигами на 5 и 23 позиции, а при передаче данных от абонента в сеть — со сдвигами на 18 и 23 позиции.

Внеаудиторная практическая работа №6

Изучение вида адресов, используемых в составных сетях

Тема 18: Адресация в объединённых сетях.

Задание:

1. Для двух указанных по вариантам в таблице 6.1 IP– адресам в тетради выполнить следующее:

1.1. по системе классов определить и записать номер сети и номер узла;

1.2. выяснить, возможно ли установление соединения между этими двумя сетями.

Табл. 6.1

| Номер варианта | 1-я сеть | Установление соединения | 2-я сеть |

| 1бит | ß ? à | 3бит | |

| 111.175.138.11 | 112.175.138.12 | ||

| 211.175.138.11 | 212.175.138.12 | ||

| 221.175.138.11 | 221.175.139.12 | ||

| 217.175.138.11 | 217.175.138.12 | ||

| 225.175.138.11 | 225.175.138.12 | ||

| 234.175.138.11 | 234.175.138.12 | ||

| 122.175.138.11 | 122.176.138.12 | ||

| 245.175.138.11 | 245.175.138.12 | ||

| 178.175.138.11 | 178.175.138.12 | ||

| 133.175.138.11 | 133.175.138.12 | ||

| 224.175.138.11 | 224.175.138.12 | ||

| 128.175.138.11 | 128.175.138.12 | ||

| 125.175.138.11 | 125.177.138.12 | ||

| 138.175.138.11 | 138.175.138.12 | ||

| 171.175.138.11 | 171.175.138.12 | ||

| 222.175.138.11 | 222.175.138.12 | ||

| 114.175.138.11 | 124.175.138.12 | ||

| 100.175.138.11 | 100.175.138.12 | ||

| 218.175.138.11 | 218.175.138.12 | ||

| 200.175.138.11 | 200.175.138.12 |

2. Для каждой пары IP– адрес - маска подсети двух сетей выполнить следующее:

2.1. определить номер сети и номер узла по маске подсети используя логическую операцию «И» (побитное перемножение) в двоичной системе исчисления, а затем перевести в десятичную форму;

2.2. письменно объясните, почему во втором, третьем и четвёртом октетах в десятичной форме IP-адреса цифры могут быть только из указанного ряда: 0, 128, 192, 224, 248, 252, 254, 255? Какая их величина в двоичной форме?

Табл. 6.2

| Номер варианта | 1-я сеть | 2-я сеть | |

| IP / маска | IP / маска | ||

| 245.175.138.221 255.255.255.0 | 245.175.138.222 255.255.255.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.0 | ||

| 245.175.138.221 255.255.0.0 | 245.176.139.222 255.255.255.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.128 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.192 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.224 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.248 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.255.252 | ||

| 245.175.138.11 255.255.255.0 | 245.175.139.222 255.255.255.254 | ||

| 245.175.138.11 255.255.255.0 | 2222.175.139.222 255.255.255.255 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.128.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.192.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.224.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.248.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.252.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.255.254.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.128.0.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.192.0.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.224.0.0 | ||

| 245.175.138.221 255.255.255.0 | 245.175.139.222 255.248.0.0 |

3. Для каждой пары IP– адрес - маска подсети двух сетей выполнить следующее:

3.1. Выяснив номер сети и номер узла в упрощенной форме (без двоичных вычислений), определите, возможно ли установление соединения между двумя сетями:

Табл. 6.3

| Номера вариантов | 1-я сеть | Установление соединения | 2-я сеть |

| IP / маска | ß ? à | IP / маска | |

| 1,3,5,7,9 | 111.175.138.11 255.255.255.0 | 111.175.138.12 255.255.255.0 | |

| 2,4,6,8,10 | 111.175.138.11 255.255.255.0 | 111.175.139.12 255.255.255.0 | |

| 1,3,5,7,9 | 111.175.138.11 255.255.0.0 | 111.176.139.12 255.255.0.0 | |

| 2,4,6,8,10 | 111.175.138.11 255.255.0.0 | 111.175.139.12 255.255.0.0 | |

| 1,3,5,7,9 | 111.175.138.11 255.255.255.0 | 111.175.139.12 255.255.255.0 | |

| 2,4,6,8,10 | 111.175.138.11 255.255.0.0 | 111.175.139.12 255.255.255.0 | |

| 1,3,5,7,9 | 111.175.138.11 255.255.0.0 | 111.175.138.12 255.255.255.0 | |

| 2,4,6,8,10 | 111.175.138.11 255.255.255.0 | 111.175.139.12 255.255.0.0 | |

| 1,3,5,7,9 | 111.175.138.11 255.0.0.0 | 111.175.139.12 255.255.0.0 | |

| 2,4,6,8,10 | 111.175.138.11 255.0.0.0 | 111.175.139.12 255.255.255.0 | |

| 11,13,15,17,19 | 225.136.117.11 255.255.255.0 | 225.136.117.12 255.255.255.0 | |

| 12,14,16,18,20 | 225.136.117.11 255.255.255.0 | 225.136.118.12 255.255.255.0 | |

| 11,13,15,17,19 | 225.136.117.11 255.255.0.0 | 225.136.118.12 255.255.0.0 | |

| 12,14,16,18,20 | 225.136.117.11 255.255.0.0 | 225.137.118.12 255.255.0.0 | |

| 11,13,15,17,19 | 225.136.117.11 255.255.255.0 | 225.136.118.12 255.255.255.0 | |

| 12,14,16,18,20 | 225.136.117.11 255.255.0.0 | 225.136.117.12 255.255.255.0 | |

| 11,13,15,17,19 | 225.136.117.11 255.255.0.0 | 225.136.118.12 255.255.255.0 | |

| 12,14,16,18,20 | 225.136.117.11 255.0.0.0 | 225.137.118.12 255.0.0.0 | |

| 11,13,15,17,19 | 225.136.117.11 255.0.0.0 | 225.137.118.12 255.255.0.0 | |

| 12,14,16,18,20 | 225.136.117.11 255.0.0.0 | 225.137.117.12 255.255.255.0 |