Системы анализа защищенности на уровне сети

Взаимодействие абонентов в любой сети базируется на использовании сетевых протоколов и сервисов, определяющих процедуру обмена информацией между двумя и более узлами. При разработке сетевых протоколов и сервисов в начале 1970-х гг. к ним практически не предъявлялись требования по обеспечению безопасности обрабатываемой информации. Вследствие чего постоянно появляются сообщения об уязвимостях, обнаруженных в различных реализациях этих компонентов сетевого взаимодействия. Поэтому существует необходимость в постоянной проверке всех используемых в корпоративной сети протоколов и сервисов.

Системы анализа защищенности выполняют серию дистанционных тестов по обнаружению уязвимостей, аналогичных тем, которые применяют злоумышленники при осуществлении атак на корпоративные сети. Сканирование начинается с получения предварительной информации о сканируемой системе, например, разрешенных протоколах и открытых портах, версии операционной системы, нередко включающего попытки имитации проникновения с использованием широко известных атак, например, "подбора пароля" ("brute force").

Но не стоит думать, что при помощи средств анализа защищенности на уровне сети можно тестировать только возможность несанкционированного доступа в корпоративную сеть из сетей открытого доступа (например, Internet). Эти средства с не меньшим успехом могут быть использованы для анализа некоторых сегментов или узлов внутренней сети организации. Системы анализа защищенности на уровне сети могут найти применение как в отделах защиты информации — для оценки уровня безопасности организации, так и в управлениях информатизации — для контроля эффективности настройки сетевого программного и аппаратного обеспечения. Это два наиболее распространенных типа внедрения систем анализа защищенности. Однако, есть и другие варианты. Например, внешними аудиторскими и консалтинговыми компаниями, осуществляющими информационные обследования сетей своих заказчиков. Есть и более интересные возможности — например, для тестирования и сертификации того или иного программно-аппаратного обеспечения. Этот вариант очень популярен "на Западе" при оценке качества сетевого оборудования, межсетевых экранов и т. п. различными тестовыми лабораториями. В России такая практика пока не получила широкого распространения. Однако и у нас зафиксированы факты применения средств анализа защищенности. Гостехкомиссия России использует систему Internet Scanner в процессе сертификации межсетевых экранов на соответствие требованиям руководящих документов [Jet l-99]. В настоящий момент существует более сотни различных программ, автоматизирующих поиск уязвимостей сетевых протоколов и сервисов. Одни средства ориентированы на обнаружение целого спектра различных уязвимостей, другие — только на определенную их категорию. Например, система Internet Scanner является одним из самых известных инструментов поиска "дыр" и обнаруживает более 900 различных уязвимостей, принадлежащих различным категориям: Denial of Service, Brute Force, FTP, LDAP, RPC, NIS, NFS, DNS и т. д. А система Whisker была создана специально для сканирования Web-серверов и позволяет выявлять уязвимые CGI-сценариев [Шипли 1-00].

Первые средства анализа защищенности на уровне сети появились в начале 1990-х гг. "на заре" широкого распространения сетей, построенных на базе стека протоколов TCP/IP. Одним из первых по популярности среди них является свободно распространяемая система анализа защищенности Unix систем — SATAN (Security Administrator Tool for Analyzing Networks), выпущенная 5 апреля 1995 года двумя специалистами в области информационной безопасности Витсом Венема и Дэном Фармером [Freiss l-98]. Из других аналогичных средств можно назвать Internet Security Scanner (затем переименованный в Internet Scanner), Nmap, Queso.

Средства анализа защищенности уровня сети анализируют уязвимости сетевых сервисов и протоколов, существующих в системном и прикладном программном и программно-аппаратном обеспечении, отвечающем за работу с сетью. К такому обеспечению можно отнести Web-, FTP- и почтовые серверы, межсетевые экраны, браузеры, маршрутизаторы, коммутаторы и т. п.

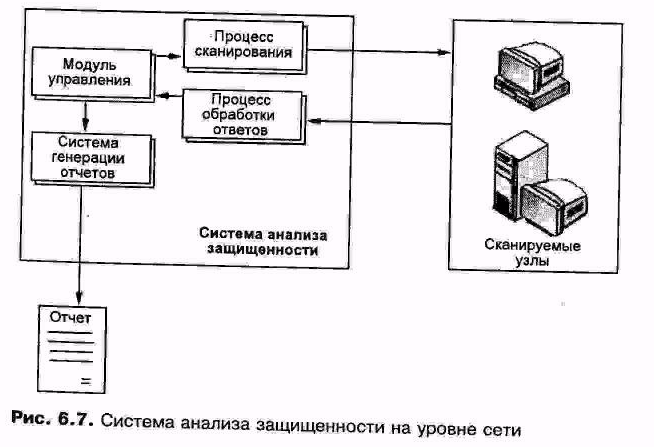

Типичная схема реализации анализа защищенности (на примере системы Internet Scanner) приведена на рис. 6.7.

Преимущества и слабые стороны систем данного класса сведены в табл. 6.4.

Таблица 6.4.Достоинства и недостатки систем анализа

защищенности на уровне сети

| Достоинства | Недостатки |

| Нахождение "дыр" на целом ряде разнообразных платформ и систем, поддерживающих унифицированные сетевые протоколы Независимость от платформ и систем, используемых в сети организации Отсутствие агентов на сканируемых узлах позволяет легко использовать данные системы с организационной точки зрения | Поскольку анализаторы не учитывают уязвимости, характерные для уровня выше сетевого, они часто менее точны, чем системы анализа на уровне ОС, СУБД и приложений. Сами средства могут оказывать влияние на производительность сети и ее характеристики При неправильной эксплуатации эти системы могут нарушить функционирование некоторых узлов сети Ориентированы не на все протоколы, например, очень мало программ работают с IPX |