Неформальная модель атаки

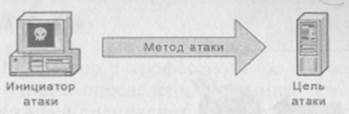

Не вдаваясь глубоко в математическое описание модели атаки, вместе с тем хотелось бы, чтобы читатель имел представление о том, как осуществляются атаки. Это поможет в понимании механизма атак, что, в свою очередь, является залогом успеха их обнаружения, отражения и предотвращения. На рис. 2.3 показаны элементы, составляющие атаку.

На рисунке 2.3 показаны элементы, составляющие атаку.

Рис. 2.3. Неформальная модель атаки

В частном случае инициатор атаки (злоумышленник) и цель атаки совпадают. В этом случае злоумышленник уже получил или имеет в рамках своих полномочий доступ к узлу (или группе узлов), к ресурсам которого (которых), он намерен несанкционированно обращаться. Целью атаки, также как и инициатором атаки, может выступать одиночный узел или группа узлов (например, подсеть).

Логично предположить, что устранение одного из этих элементов позволит полностью защититься от атаки. Удалить цель атаки на практике зачастую невозможно из-за особенностей технологии обработки информации. Хотя это решение было бы идеальным. Раз нет цели для атаки, то неосуществима и сама атака. Одним из механизмов попытки удаления объекта атаки является сетевая трансляция адресов или блокирование доступа к определенным узлам корпоративной сети извне при помощи межсетевого экрана.

Но поскольку нельзя удалить цель атаки, то необходимо пытаться устранить нарушителя или метод атаки. Но именно этого-то практически и не делают современные средства защиты. Они, как правило, сосредотачивают свое внимание на объекте атаки и немного на методе атаки. Это попустительство в отношении атакующего приводит к повторным атакам со стороны нарушителя (даже если они и безуспешны).

Необходим комплексный подход, включающий не только традиционные механизмы, но и дополнительные средства, реализующие функции обнаружения атак, отслеживания злоумышленника и расследования инцидентов.

Метод атаки зависит от нескольких параметров.

· Тип инициатора атаки и цели атаки. От этого зависит, какой метод атаки следует ожидать. Например, если объектом атаки является почтовый сервер MS Exchange, то вряд ли для нападения на него будет использоваться метод, применяемый для атаки на sendmail или qmail.

· Результат воздействия. От того, какого результата нарушитель ждет от атаки (отказ в обслуживании, компрометация и т. п.), зависит, какой метод атаки он применит. Например, если злоумышленник планирует получить несанкционированный доступ к файлу паролей вашего Web-сервера, то он будет скрывать свои несанкционированные действия и искать уязвимости в открытых сервисах Web-сервера (HTTP, FTP, ШАР и т. д.). Если же злоумышленник хочет нарушить доступность, то он может послать "лавину" запросов на соединение на ваш Web-сервер, тем самым выводя его из строя.

· Механизм воздействия.

· Средство воздействия.

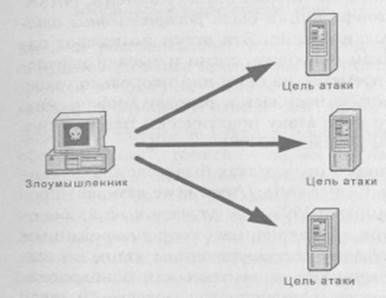

Модель "традиционной атаки

Традиционная модель атаки строится по принципу "один-к-одному" (рис. 2.4) или "один-ко-многим" (рис. 2.5), т. е. атака исходит из одной точки.

Рис. 2.4. Отношение “один-к-одному”

Рис. 2.5. Отношение “один-ко-многим”

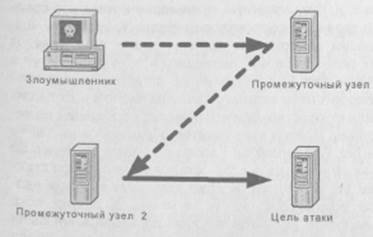

Очень часто для сокрытия источника атаки или затруднения его нахождения используется метод промежуточных хостов. Злоумышленник реализует атаку не напрямую на выбранную цель, а через цепь узлов. Нередко эти узлы находятся в разных странах. В результате объекту атаки "кажется", что угроза исходит с промежуточного узла 2 (рис. 2.6).

Рис. 2.6. Реализация атаки через промежуточные узлы

Разработчики средств защиты ориентированы именно на классическую модель атаки. В различных точках сети устанавливаются разные агенты системы защиты, которые передают информацию на центральную консоль управления. Это облегчает масштабирование системы (увеличение числа агентов не сказывается на консоли — она одна и та же), простоту удаленного управления и т. д.