Обнаружение сканирования портов и сервисов

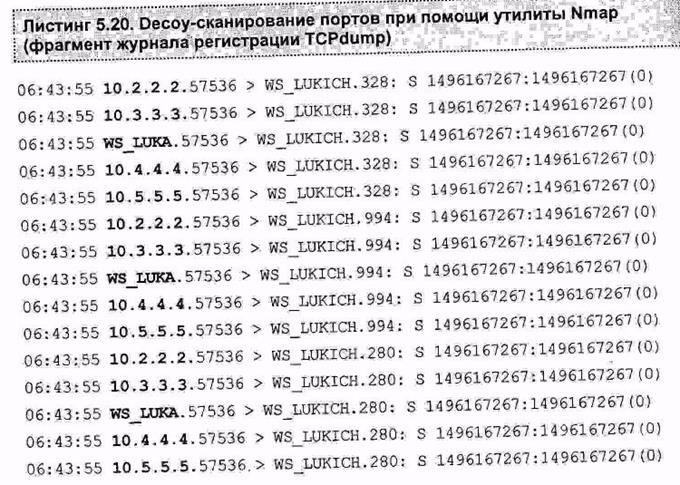

После выбора цели атаки злоумышленник идентифицирует запущенные на ней сервисы и открытые порты, что позволит ему определить потенциально слабые места на атакуемом узле и сократить количество возможных атак на цель. Сканирование портов осуществляется при помощи различных программ, отличающихся реализацией данного механизма. Самые простые программы (например, Haktek) выполняют простой перебор портов, начиная с первого и заканчивая заданным пользователем (листинг 5.10).

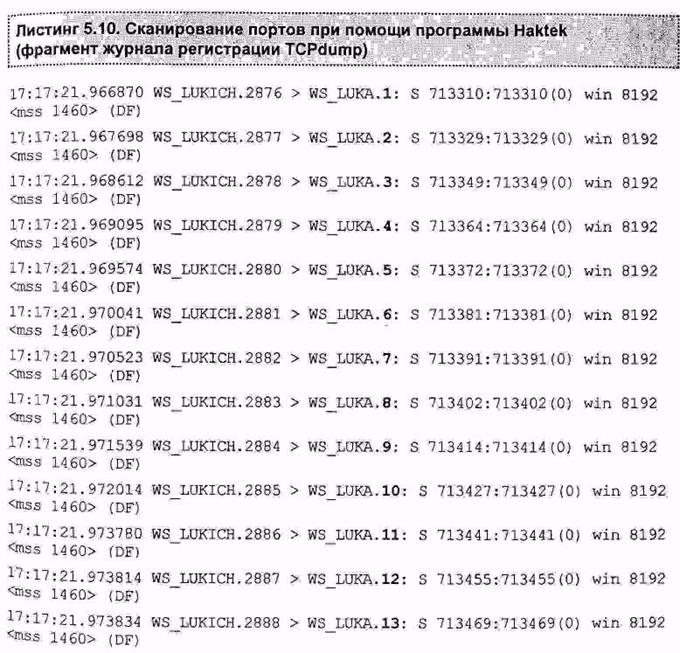

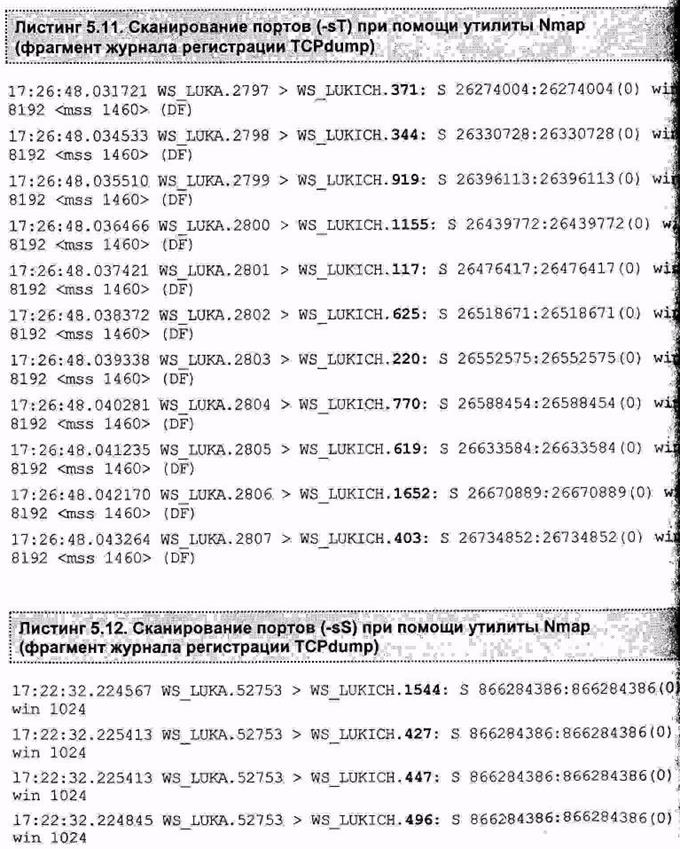

Распознать подобную деятельность достаточно легко. Однако такого рода сканирующие порты программы используются достаточно редко и только теми "пользователями", которые не имеют представления о наличии более изощренных утилит, обладающих некоторым "интеллектом". К таким утилитам относится Nmap (http://www.nmap.org), функционирующий под управлением большинства клонов Unix и даже Windows (http://www.сeye.com html/tools/nmapnt.html). Данная утилита реализует большое число различных типов сканирования (в версии 2.53 — этих типов 14), в том числе и сканирование портов (листинги 5.11—5.13).

Представленные три фрагмента "лога" TCPdump очень интересны, т.к. номер сканируемого порта увеличивается не на единицу, как это происходит обычно, а совершенно случайным образом. При этом для усложнения выявления такого сканирования номер порта не только увеличивается, но и уменьшается. Дополнительным механизмом скрытия факта сканирования от систем обнаружения атак является повторение некоторых портов, к которым уже производилось обращение (например, 427 и 447).

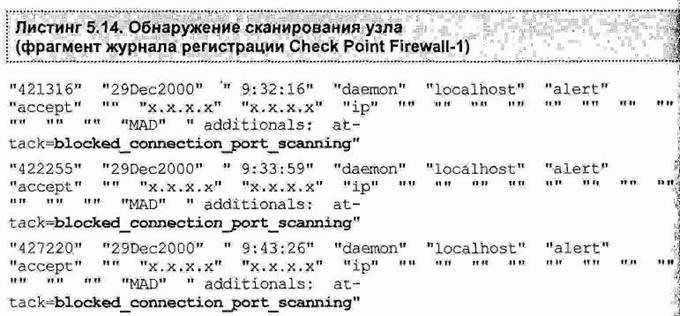

Помимо классических вариантов сканирования, легко обнаруживаемых межсетевым экраном, таких как (листинг 5.14):

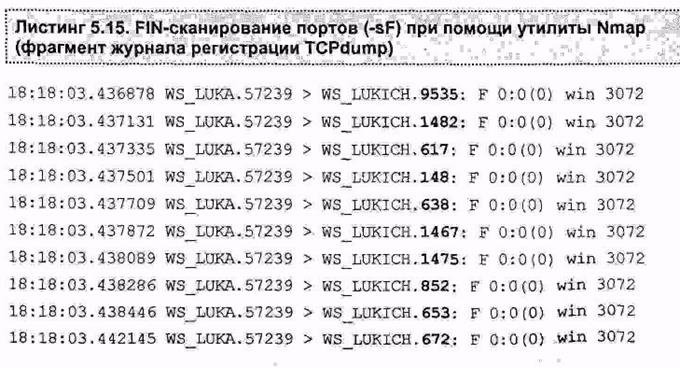

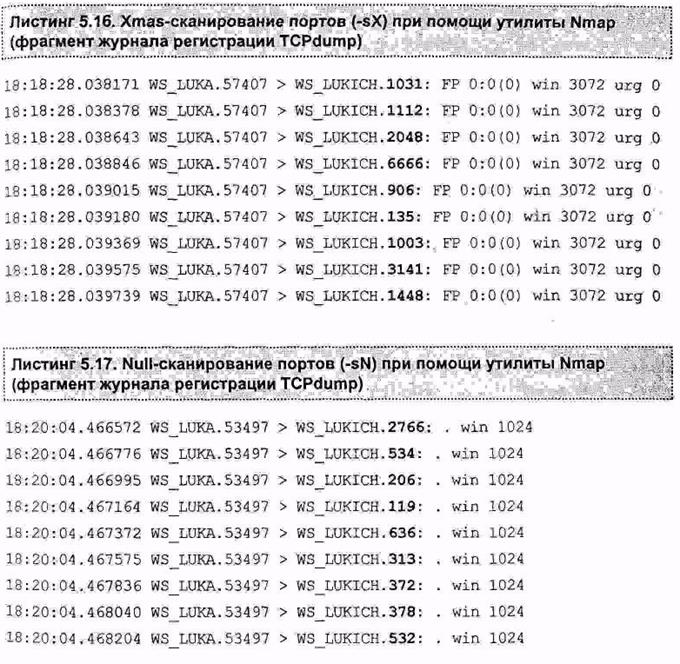

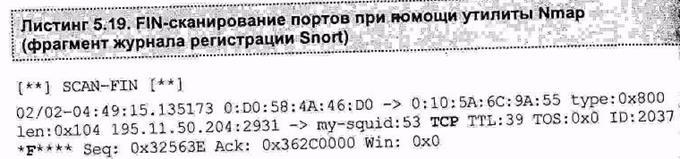

Существуют и более изощренные способы поиска "болевых точек", которые не обнаруживаются традиционными средствами сетевой безопасности. Это — так называемое скрытое (stealth) сканирование, использующее особенности обработки сетевых пакетов, не соответствующих стандартам TCP/IP. Таких вариантов может быть несколько: например, FIN-сканирование, Хmas-сканирование или Null-сканирование (листинги 5.15—5. 17).

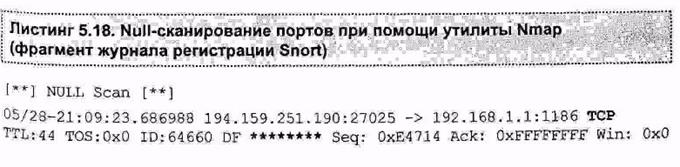

Последний вариант более наглядно может быть продемонстрирован на примере журнала регистрации системы обнаружения Snort (листинг 5.18).

Для сравнения можно привести уже продемонстрированный вариант FIN-сканирования (листинг 5.19).

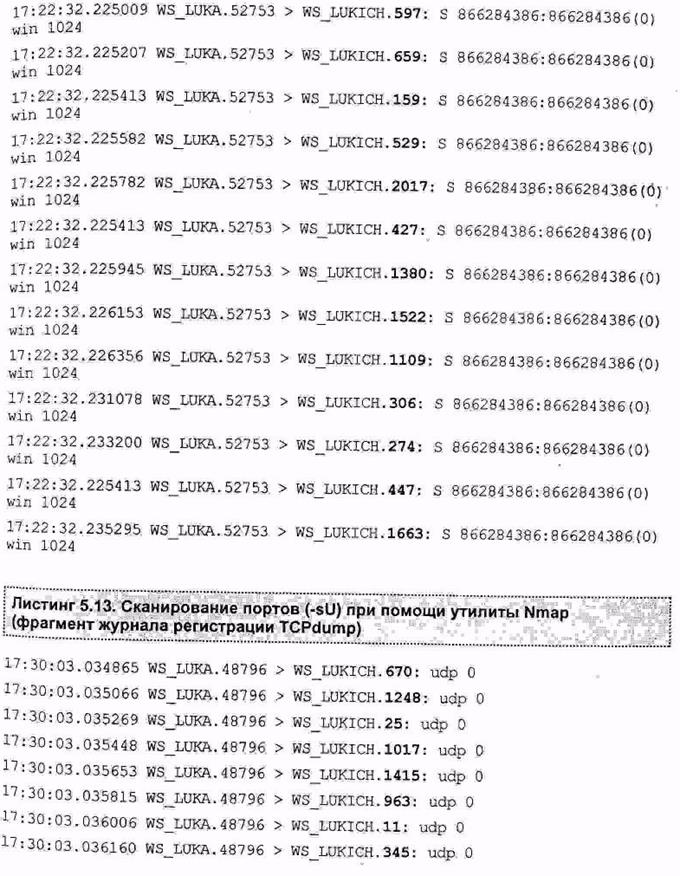

Еще одна интересная возможность сканера Nmар, которой часто пользуются хакеры — возможность фальсификации адресов источника (листинг 5.20).