Крупные компании с филиалами

Данная категория характеризуется фактом присутствия как минимум одного филиала, расположенного в том же городе, что и головной офис, или в другом городе (рис. 8.1). При этом управление всеми ресурсами может исходить как из центра, так и из самого филиала. В некоторых случаях в обособленных подразделениях, находящихся в удаленных точках страны, может вообще отсутствовать квалифицированный технический персонал.

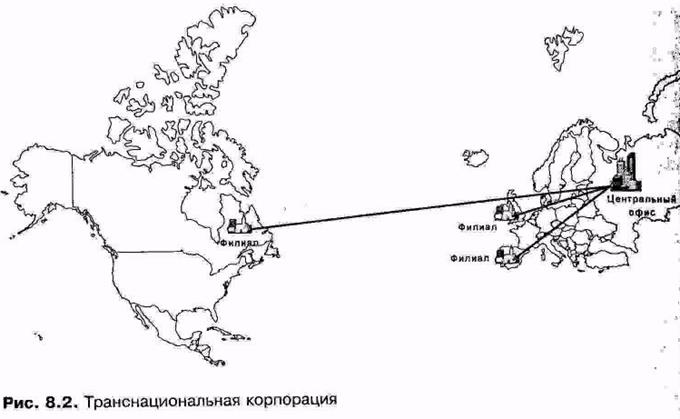

Транснациональные корпорации

Транснациональные корпорации во многом похожи на крупные компании (рис. 8.2), за двумя исключениями. Во-первых, корпорация может состоять из нескольких юридических лиц, объединенных в единый холдинг (например, нефтяная компания ЛУКОЙЛ) [Пружинин 1-00]. Данные юридические лица могут выдвигать различные требования к безопасности, иногда противоречащие друг другу. И второе, основное, отличие транснациональных корпораций от крупных компаний — расположение офисов в различных странах. Это накладывает свой отпечаток на построение инфраструктуры обнаружения атак. Например, как уже упоминалось выше, многие системы обнаружения атак защищают взаимодействие между сенсорами и консолью при помощи криптографических методов. Однако применение криптографии в разных странах регламентируется по-своему (особенно в России). Скажем, если консоль системы обнаружения атак находится в России, а сенсор в США, то существует препятствие для применения "сильной" криптографии с целью защиты трафика, передаваемого между этими компонентами, т.к. из России запрещается вывозить отечественное шифровальное программное обеспечение, а в США не подлежат вывозу симметричные криптографические средства сдлиной ключа свыше 56 битов.

Провайдеры Internet

Провайдеры Internet (ISP), в отличие от описанных выше категорий компаний, в основном оперируют не собственными ресурсами, а ресурсами (в т.ч. и трафиком) своих клиентов, что характерным образом отражается на применении у них систем обнаружения атак. Провайдерам Internet, в сравнении с конечными потребителями, присуще большое число сетевых подключений и пользователей, и для них не применимо большинство существующих систем обнаружения атак, поскольку, как уже отмечалось, сетевые системы ориентированы на атаки, направленные на один сетевой сегмент, или «прослушивают» несколько портов на коммутаторах и маршрутизаторах. У провайдера же таких коммутаторов может быть десятки и сотни. Кроме того, высокие сетевые скорости не позволяют контролировать весь проходящий через провайдера трафик. Будет ли использовать провайдер систему, которая не обеспечивает защиты для всех его пользователей, а только для части? Вряд ли. Таким образом, ему придется или приобретать систему обнаружения атак для каждого сегмента (коммутатора), что очень дорого, или попытаться решить задачу обнаружения атак и реагирования на них другими способами. Одним из путей решения является применение систем, интегрированных с сетевым оборудованием (например, RealSecure for Nokia или Cisco Secure IDS blade).

Провайдеры услуг

Этот вариант представляет собой нечто среднее между конечным пользователем и ISP-провайдером. Провайдеры услуг контролируют трафик конкретного пользователя, но при этом все управление IDS осуществляется из компании-аутсорсера. Конечные пользователи прибегают к аутсорсингу, поскольку они не так хорошо разбираются в защитных механизмах и технологиях и им необходима сторонняя помощь. Разумеется, последнее зависит от критичности данных и здравого смысла конечного пользователя системы обнаружения атак. На Западе упомянутые услуги в последнее время получили широкое распространение. Большинство пользователей не захочет иметь дела с проблемами, связанными с применением системы обнаружения атак. Им проще будет приобрести такую систему как часть комплексного решения по обеспечению информационной безопасности сети, предлагаемого внешней организацией и поддерживаемого 24 часа в сутки, 7 дней в неделю, 365 дней в году. Хорошая система обнаружения атак должна разрабатываться таким образом, чтобы она могла эксплуатироваться обычным техником. Однако, пока все еще необходима экспертиза для анализа данных и выработки варианта реагирования. Пробел "в умении защищать" не дает многим организациям понять, как обеспечить безопасность информации на достаточно серьезном техническом уровне. Следовательно, можно предположить, что организации начнут обращаться к аутсорсингу в области сетевой безопасности. Более подробно вопросы использования услуг аутсорсинговых компаний будут рассмотрены далее.

Критерии оценки

Ниже будут разобраны различные критерии, позволяющие оценить и выбрать систему обнаружения атак, наиболее полно удовлетворяющую предъявляемым к ней требованиям [Jackson 1-99]. В конце данного раздела приведен полный перечень критериев оценки выбора с указанием их приоритета для различных категорий пользователей.