Классификация систем обнаружения атак

В предыдущей главе мы рассмотрели ручные способы обнаружения атак и применение некоторых автоматизированных универсальных средств. Однако я надеюсь, что читатель все же понял неэффективность этих способов. Поэтому со спокойной совестью я хотел бы перейти к специализированным системам, предназначенным именно для обнаружения атак.

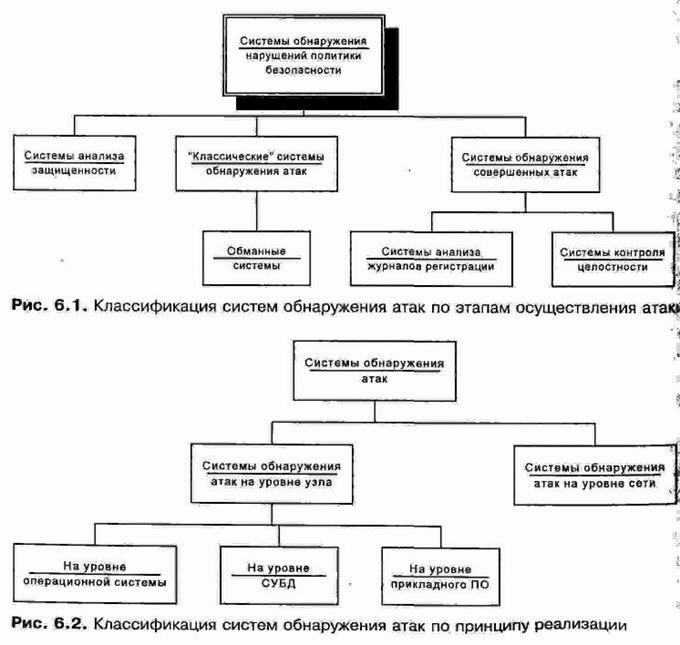

Обнаруживать, блокировать и предотвращать нарушения политики безопасности можно несколькими путями. Первый, и самый распространенный способ — это распознавание уже реализуемых атак. То есть если обратиться к главе 2 и вспомнить этапы реализации атак (см. рис. 2.10), то в соответствии с предложенной классификацией данный способ функционирует на втором этапе осуществления атаки. Этот способ применяется в "классических" системах обнаружения атак (например, RealSecure Network Sensor или Cisco Secure IDS), межсетевых экранах (таких как Check Point Firewall-1), системах защиты информации от НСД (например, SecretNet) и т.п. Однако, "недостаток" средств данного класса в том, что атаки могут быть реализованы повторно. Они также повторно обнаруживаются и блокируются. И так далее, до бесконечности, что само собой разумеется, неэффективно, т.к. приводит к непозволительной трате временных, человеческих и материальных ресурсов. Было бы правильнее предотвращать атаки еще до их осуществления. Это и есть второй способ. Реализуется он путем поиска уязвимостей (то есть представляет собой обнаружение потенциальных атак), которые могут быть использованы для совершения атаки. И, наконец, третий путь, — выявление уже совершенных атак и предотвращение их повторения в дальнейшем. В силу сказанного, системы обнаружения нарушений политики безопасности могут быть классифицированы по этапам развития атаки (рис. 6.1), как описано ниже.

q Системы, функционирующие на первом этапе осуществления атак и позволяющие обнаружить уязвимости информационной системы, используемые нарушителем. Иначе средства этой категории называются системами анализа защищенности (security assessment systems) или сканерами безопасности (security scanners). Примером такой системы является Internet Scanner или SATAN. Некоторые авторы считают неправильным причисление систем анализа защищенности к классу средств обнаружения атак, однако, если следовать описанным выше принципам классификации, то такое отнесение вполне логично.

q Системы, действующие на втором этапе осуществления атаки и позволяющие выявить атаки в процессе их реализации, т.е. в режиме реального (или близкого к реальному) времени. Именно эти средства и принято считать системами обнаружения атак в классическом понимании. Примером такой системы является RealSecure или Cisco Secure IDS. Помимо этого, в последнее время выделяется новый класс средств обнаружения атак — обманные системы (deception systems), которые более подробно будут описаны ниже. В качестве примера такой системы можно привести RealSecure OS Sensor или DTK.

q Системы, "выходящие на сцену" на третьем этапе осуществления атак, обнаруживающие уже совершенные атаки. Эти системы делятся на три класса — системы контроля целостности (integrity checkers), отслеживающие изменения контролируемых ресурсов, и системы анализа журналов регистрации (log checkers). В качестве примеров таких систем могут быть названы Tripwire или RealSecure Server Sensor.

Помимо приведенной, существует еще одна распространенная классификация систем обнаружения нарушения политики безопасности — по принципу реализации: host-based, т.е. обнаружение уязвимостей или атак, направленных на конкретный узел сети, и network-based, направленных на всю сеть или сегмент сети. Схема классификации систем обнаружения атак по уровню реализации представлена на рис. 6.2.

Обычно на этом дальнейшая детализация останавливается. Однако, основываясь на классификации уровней информационной системы, введенной в главе 1, можно ввести еще три подуровня:

q Системы обнаружения атак на уровне прикладного ПО (application-based), выявляющие атаки на конкретные приложения (например, на Web-сервер). Примером такой системы является RealSecure OS Sensor или WebStalker Pro.

q Системы обнаружения атак на уровне ОС (OS-based), распознающие атаки на уровне операционной системы. Примером такой системы служит RealSecure Server Sensor или Intruder Alert.

q Системы обнаружения атак на уровне системы управления базами данных (DBMS-based), обнаруживающие атаки на конкретные системы управления базами данных (СУБД).

Выделение средств обнаружения атак на СУБД в отдельную категорию связано с тем, что современные СУБД уже вышли из разряда обычных прикладных приложении и по многим своим характеристикам, в т.ч. и по сложности, приближаются к операционным системам. При этом системы обнаружения атак (точнее, системы анализа защищенности) на уровне СУБД могут функционировать как на самом узле, так и через сеть (например, Database Scanner). В свою очередь, система обнаружения атак на уровне сети может быть локализована и на конкретном узле для регистрации атак, направленных не на все узлы сегмента, а только на тот, на котором она установлена. Пример такой системы — RealSecure Server Sensor.