Размещение систем обнаружения атак

Один из наиболее важных аспектов, связанных с применением систем обнаружения атак — их правильное размещение в корпоративной сети. Понимание того, где стоит расположить компоненты системы обнаружения атак (сетевые и системные сенсоры, агенты систем анализа защищенности, обманные системы), позволит контролировать самые важные и критические ресурсы защищаемой сети. В противном случае может иметь место ситуация, когда вы будете не в состоянии обнаруживать некоторые атаки или уязвимости. Основное правило при размещении компонентов систем обнаружения атак — их следует рассредоточить в сегментах или на узлах с ценными информационными ресурсами. Данную главу я начну с описания точек расположения сетевых сенсоров системы обнаружения атак, т.к. именно эта тема вызывает больше всего вопросов.

Размещение сенсоров системы обнаружения атак

Как уже упоминалось, классические системы обнаружения атак функционируют на уровне сети и уровне узла. Относительно последних систем не должно быть никаких вопросов, т.к. они размещаются на наиболее важных узлах сети (серверах баз данных, Web-серверах и т. д.). Наибольший интерес вызывает установка сетевых сенсоров систем обнаружения атак, чему и посвящен данный раздел.

Обычно сетевые сенсоры системы обнаружения атак устанавливаются на следующих участках сети:

q между маршрутизатором и межсетевым экраном;

q в "демилитаризованной зоне" (DMZ);

q за межсетевым экраном;

q у сервера удаленного доступа или у модемной стойки;

q на сетевой магистрали;

q в ключевых сегментах внутренней сети.

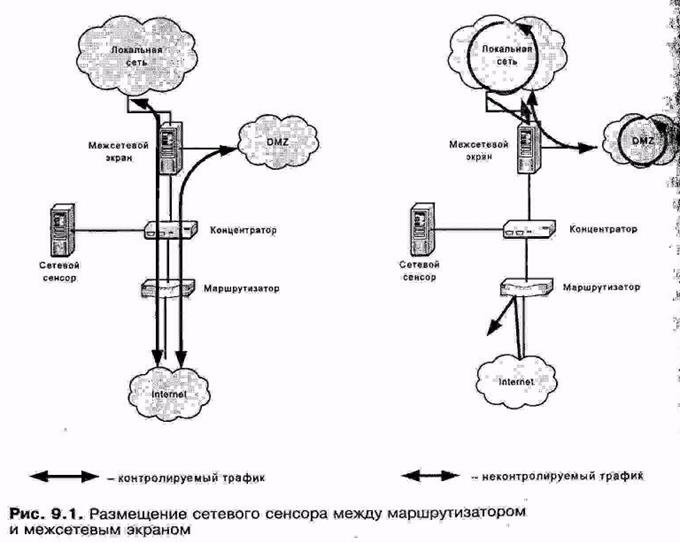

Между маршрутизатором и межсетевым экраном

Одна из основных задач, возлагаемых на сетевые сенсоры системы обнаружения атак — защита корпоративной сети от нападений извне, из сети Internet. Именно эта задача определяет первый вариант установки сетевого сенсора — между маршрутизатором и межсетевым экраном (рис. 9.1). Этот вариант позволит контролировать весь трафик, входящий в корпоративную сеть (в том числе и в демилитаризованную зону), а также весь исходящий трафик, который не блокируется межсетевым экраном. Данное решение также позволит защитить сам межсетевой экран, который часто является целью для атак злоумышленников. Однако при таком положении сетевого сенсора он не сможет контролировать трафик, изолируемый межсетевым экраном и маршрутизатором, а также циркулирующий в локальной сети в демилитаризованной зоне, и исходящий из DMZ в локальную сеть. Кроме того, не стоит упускать из виду, что трафик, попадающий в сеть не через контролируемую сетевым сенсором точку (например, через резервное соединение или модем), не будет им проанализирован, и соответственно, атаки в неучтенном трафике не будут обнаружены.

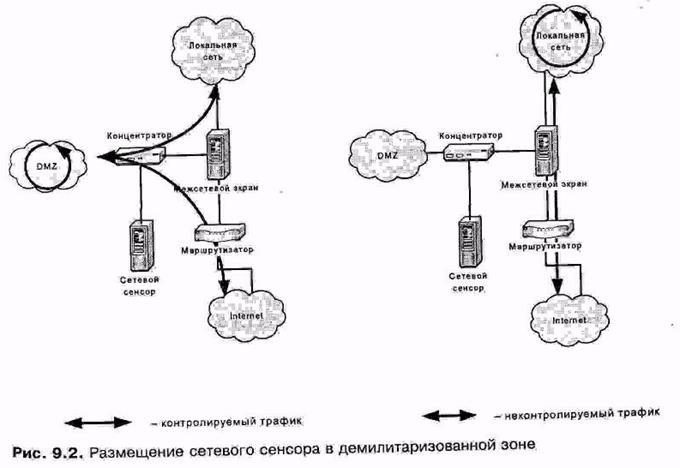

В демилитаризованной зоне

Следующая задача, возлагаемая на сетевые сенсоры, — защита устройств, находящихся в демилитаризованной зоне (рис. 9.2). К таким устройствам можно отнести Web-, FTP- и SMTP-серверы, внешний DNS-сервер, а также другие узлы, которые должны быть доступны внешним пользователям. При этом трафик, не проходящий через контролируемую зону, разумеется, не анализируется сетевым сенсором системы обнаружения атак. Необходимо отметить, что данный вариант используется не так часто, т.к. средств, выделяемых на приобретение системы защиты, как правило, выделяется немного, и они обычно тратятся на сетевой сенсор, устанавливаемый между межсетевым экраном и маршрутизатором. Размещение сенсора в демилитаризованной зоне обычно практикуется компаниями, активно использующими внешне доступные ресурсы (электронные магазины, internet-порталы и т. д.)

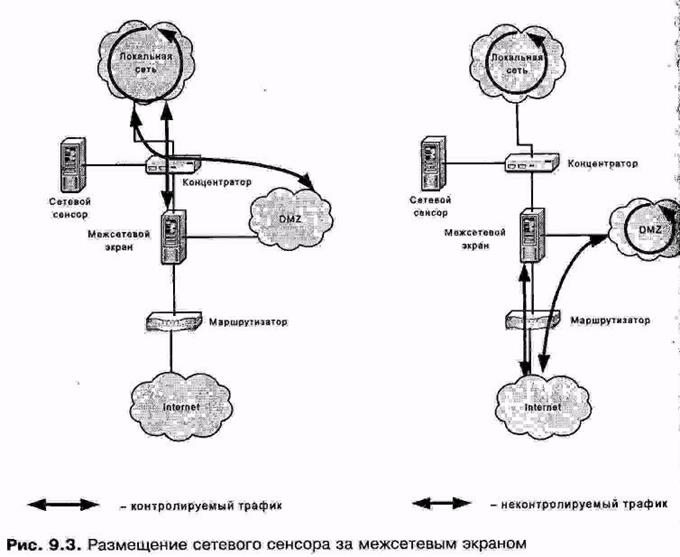

За межсетевым экраном

Подход, при котором сетевой сенсор размещается за (со стороны локальной сети) межсетевым экраном (рис. 9.3), обычно применяется в дополнение к первому описанному варианту. В этом случае можно отслеживать изменения в функционировании межсетевого экрана и просматривать весь трафик, проходящий через межсетевой экран. Сетевой сенсор в данной конфигурации позволяет гарантировать, что межсетевой экран правильно настроен и никто не может через него проникнуть в корпоративную сеть, т.е. сетевой сенсор является средством контроля эффективности конфигурации межсетевого экрана. Одновременная регистрация одинаковых событий на обоих сенсорах (до и после МСЭ) позволит сравнить число атак, обнаруженных до межсетевого экрана и за ним, тем самым могут быть замечены «пробелы» в созданных администратором безопасности правилах.

Рассматриваемое размещение сетевого сенсора дает возможность контролировать весь трафик, направляемый в демилитаризованную зону из внутренней сети и исходящий из нее, а также трафик, циркулирующий в сегменте локальной сети, непосредственно примыкающем к точке выхода в Internet. За пределами рассмотрения сетевого сенсора остается внешний трафик, блокируемый межсетевым экраном, а также трафик, обращенный извне к устройствам, находящимся в демилитаризованной зоне. Данный вариант применяется еще реже, чем предыдущий, т.к. в нем межсетевой экран никак не защищается от внешних атак. Кроме того, это размещение не позволяетотслеживать атаки, отражаемые МСЭ (например, сканирование портов), которые могли бы указать сотрудникам отдела защиты информации на попытки "прощупать" оборону компании и помочь своевременно предпринять необходимые защитные меры.