Атака на армянского провайдера

По данным агентства "Россия-Онлайн" в течение двух суток, начиная с 9 часов утра 28 декабря 2000 г., крупнейший Internet-провайдер Армении "Арминко" подвергался распределенной атаке. Суть ее заключалась в том, что хакер, обнаружив слабо защищенный сервер, с помощью особой программы принудил его к выдаче бессмысленной информации по любому компьютерному адресу. В данном случае к атаке подключились более 50 компьютеров из разных стран, которые посылали по адресу "Арминко" бессмысленные сообщения. Кто организовал эту атаку, и в какой стране находится хакер — установить было невозможно. Хотя атаке подвергся в основном "Арминко", перегруженной оказалась вся магистраль, соединяющая Армению со всемирной паутиной. 30 декабря благодаря сотрудничеству "Арминко" и другого провайдера — "АрменТел" — :вязь была полностью восстановлена. Несмотря на это, компьютерная атака продолжалась, но с меньшей интенсивностью. По словам руководства компании, единственный способ предотвращения подобных атак — это выявление совместными усилиями ФБР США, Интерпола, местных правоохранительных органов и привлечение компьютерных пиратов к уголовной ответственности.

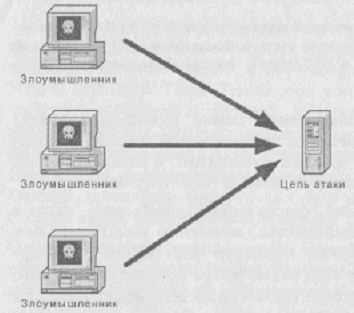

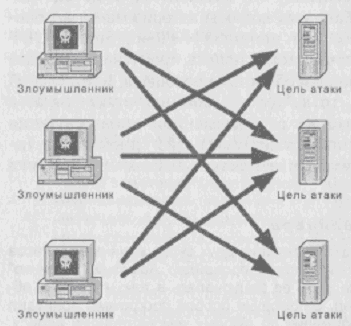

На рис. 2.7 и рис. 2.8 схематично показана эта модель.

Рис. 2.7. Отношение “многие-к-одному ”

Рис. 2.8. Отношение “многие-ко-многим”

Реализуется распределенная атака в два этапа. Первый этап заключается в поиске в Internet узлов, которые можно было бы задействовать для реализации распределенной атаки. Чем больше будет найдено таких узлов, тем эффективнее будут последствия. "Изюминка" в том, что в Internet таких узлов миллионы. Проводимые регулярно исследования показывают, что многие компании не следят за безопасностью своих узлов, имеющих выход в Internet. Эти-то узлы и становятся излюбленным местом приложения внимания злоумышленников, выбирающих их в качестве "базового лагеря" для дальнейшей атаки. Эти узлы могут относиться не только к сетям университетов и государственных структур, как это было в случае с февральскими атаками, но и к internet-провайдерам, финансовым и страховым компаниям и т. д. После нахождения уязвимых узлов злоумышленник осуществляет установку на них компонентов, реализующих атаку. Такая установка оказывается возможной благодаря "слабым" звеньям в защите, которые и использует разрушитель для своих "черных дел".

ФБР взволновано

Агентство Lenta.ru сообщило, что 16 июня 2000 г. представители ФБР провели встречу со специалистами компании Network Security Technologies, которые заявили, что неизвестные хакеры смогли внедрить на двух тысячах домашних и корпоративных компьютеров троянскую программу для хакерских атак. Согласно сообщению Associated Press, компания Network Security предупредила ФБР, что хакерская программа Serbian Badman Trojan, инсталлированная на компьютерах в разных странах под видом цифрового видеоклипа, позволяет хакерам взять эти компьютеры под контроль, а затем использовать их для распределенной атаки типа "отказ в обслуживании". Список из двух тысяч компьютеров, которые Network Security считает зараженными, был представлен в Министерство юстиции в четверг. В список входят компьютеры разных стран, включая Россию, США, Францию, Австралию, Канаду и Грецию. Троянской программой оказались "заражены" компьютеры ряда крупных компаний — однако, как полагают специалисты Network Security, в отличие от февральских DDoS-атак новая троянская программа будет использовать в основном домашние компьютеры, подключенные к Internet через DSL либо кабельные модемы. Специалисты Network Security также сообщили, что хакеры, использующие клички Serbian и Badman, протестировали троянскую программу в среду, поэтому DDoS-атака может быть запущена в любую минуту. В настоящее время Центр ФБР по защите национальной инфраструктуры (NIPC), а также оперативная служба вашингтонского отделения ФБР проводят расследование по данному сигналу. Планы хакеров стали известны в Network Security после того, как сотрудники компании обнаружили internet-чат, где хакеры хвастались друг перед другом успехами и обсуждали свои намерения. Как замечает по этому поводу The Register, если эти хакеры в чате были всего лишь "виртуальными личностями", не исключено, что слухи об опасностях нового трояна могут оказаться сильно преувеличенными.

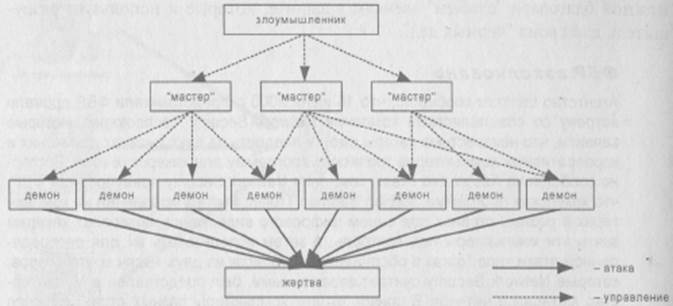

Второй этап представляет собой посылку большого количества пакетов на атакуемый узел. Особенность этого этапа в том, что отправка пакетов осуществляется не с узла, за которым "сидит" злоумышленник, а с скомпрометированной им системы-посредника, на которой установлены специальные агенты, реализующие распределенную атаку (рис. 2.9). Существуют два типа таких агентов: "мастера" (master) и "демоны" (daemon), иначе называемые "клиентами" и "серверами". Иногда компьютеры с установленными агентами называют компьютерами-"зомби". Злоумышленник управляет небольшим числом "мастеров", которые, в свою очередь, командуют "демонами". Казалось бы, что проблема не стоит и "выеденного яйца". Вместо обычной одноуровневой простой атаки (злоумышленник → атакуемый) используется трехуровневая: злоумышленник → мастер → демон → атакуемый. Что мешает пройти по этой цепочке и определить все участвующие в атаке узлы? Но в том-то и состоит особенность распределенных атак, что так просто этого не сделать [Лукацкий4-00].

Рис. 2.9. Распределенная атака

Обнаружение и блокирование одного или нескольких "мастеров" или "демонов" не приводит к окончанию атаки, поскольку каждый "демон" действует независимо от других и, получив соответствующие команды от "мастера", уже не нуждается в дальнейшем поддержании связи с ним. То есть "демон" работает автономно, что существенно затрудняет обнаружение и блокирование всех демонов, участвующих в распределенной атаке. Кроме того, при атаке возможна подмена адреса отправителя враждебных пакетов, что также отрицательно сказывается на эффективности контрмер. Нападающий использует десятки и сотни незащищенных узлов для координации нападения. Эти узлы могут принадлежать различным провайдерам и находиться в различных странах и даже на различных материках, что существенно затрудняет обнаружение злоумышленника, координирующего атаку. Каждый узел, участвующий в скоординированной атаке, не позволяет получить информацию о том, кто и откуда инициировал нападение. Кроме того, на этих узлах нет полного списка участвующих в атаке узлов. Поэтому выявление одного узла не приводит к прекращению всей атаки.

Распределенные атаки

На ИС ВМФ США

В сентябре 1998 года специалисты по компьютерной безопасности ВМФ США сообщили о скоординированных атаках, осуществляемых из не менее чем 15 точек одновременно и направленных на закрытые ресурсы ВМФ США [Allen1-99].

Данный подход имеет для атакующей стороны следующие преимущества [ЛукацкийЗ-00]:

· Скрытость. Работа сразу с нескольких адресов существенно затрудняет обнаружение нападавших стандартными механизмами (межсетевыми экранами, системами обнаружения атак и т. д.).

· "Огневая мощь". Координация атак сразу из нескольких точек сети позволяет за короткий промежуток времени реализовать более мощную атаку, чем это было бы возможно в случае осуществления аналогичной атаки из одной точки. Наиболее опасными из них являются атаки типа "отказ в обслуживании". Как и в предыдущем случае (скрытности), существующие методы обнаружения и блокирования распределенных атак малоэффективны.

· Получение разнообразных данных. Работая с различных адресов, в т. ч. находящихся в различных сетях, можно получить больше данных о целевом объекте атаки по сравнению с аналогичными действиями, реализуемыми из одной точки. Таким образом можно выяснить наиболее короткие маршруты движения пакетов до цели атаки, "доверенные" отношения с различными узлами сети и т. д. Например, из узла А злоумышленник может получить доступ к цели атаки при помощи программ типа "троянский конь", а из узла В — не может.

· Сложность блокирования. Указанные особенности затрудняют блокирование распределенных атак.

В зафиксированных в 1998—1999 годах случаях распределенные атаки использовали несколько сотен демонов. Согласно данным одного из потерпевших в февральском инциденте участвовало до 10 тысяч демонов. Эти демоны устанавливаются путем использования на скомпрометированных узлах различных уязвимостей, в т. ч. и позволяющих получить права администратора (root) на узле с установленным демоном. Как только демон установлен, он уведомляет об этом "мастера" (обычно трех или четырех). После получения определенных команд от злоумышленника "мастер" программирует демона" на выполнение соответствующих действий против жертвы. Эти команды содержат следующую информацию:

· адрес жертвы;

· тип атаки;

· продолжительность атаки.

Злоумышленник может организовать посылку большого объема данных сразу всех узлов, которые задействованы в распределенной атаке. В этом случае атакуемый узел "захлебнется" огромным трафиком и не сможет обрабатывать запросы от нормальных пользователей. Именно так и случилось в начале февраля 2000 года. В случае с обычной реализацией аналогичной атаки необходимо иметь достаточно "толстый" канал доступа в Internet, чтобы реализовать лавину пакетов на атакуемый

узел. Для распределенной атаки выполнение этого условия уже не является обязательным. Достаточно иметь обычное модемное соединение (dial-up) с Internet. Поддержание лавины или шторма пакетов достигается за счет большого числа таких относительно медленных соединений.