Политики безопасности контроля целостности информационных ресурсов

При контроле доступа к информации, гарантирующем невозможность нарушения ее целостности требуется пересмотр правил и требований ранее рассмотренных политик безопасности, гарантирующих невозможность нарушения конфиденциальности информации. В настоящее время наибольшее распространение получили две политики безопасности, контролирующих целостность информационных ресурсов – формальная модель политики безопасности Биба и неформальная модель политики безопасности Кларка-Вилсона [28].

Модель контроля целостности Биба является мандатной моделью, в которой вместо множества уровней безопасности A рассматривают множество уровней целостности информации, элементы которого также упорядочены с помощью установленного отношения доминирования. В качестве такого множества A можно, например, использовать следующее: A={не целостный, немного целостный, довольно целостный, совершенно целостный}. Семантическая интерпретация этих уровней целостностей может быть выполнена следующим образом: не целостный – целостность объекта не контролируется никакими средствами, немного целостный – целостность объекта контролируется путем расчета нестойких контрольных сумм, довольно целостный – целостность объекта контролируется путем расчета стойких контрольных сумм (например, с помощью стойких функций хэширования), совершенно целостный – целостность объекта обеспечивается с помощью электронно-цифровых подписей.

Модель Биба выражается таким же способом, что и модель Белла-ЛаПадулы, за тем исключением, что правила его модели являются полной противоположностью правилам БЛМ. При рассмотрении моделей контроля целостности запись наверх может представлять угрозу в том случае, если субъект с низким уровнем целостности искажает или уничтожает данные в объекте, лежащем на более высоком уровне целостности. Поэтому, исходя из задач обеспечения целостности обрабатываемой информации, нужно потребовать, чтобы такая запись была запрещена. Следуя подобным аргументам, можно рассматривать чтение снизу как поток информации, идущий из объекта нижнего уровня целостности и нарушающий целостность субъекта высокого уровня, поэтому и такое чтение необходимо запретить.

Наиболее распространены три вариации модели Биба: мандатная модель, модель понижения уровня субъекта и модель понижения уровня объекта.

Мандатную модель целостности Биба часто называют инверсией БЛМ. Основные правила этой модели переворачивают правила БЛМ. Контроль доступа субъектов  к объектам

к объектам  компьютерной системы в зависимости от уровней целостности субъекта

компьютерной системы в зависимости от уровней целостности субъекта  и объекта

и объекта  осуществляется на основании следующих правил:

осуществляется на основании следующих правил:

1. Правило NRD (нет чтения снизу). Согласно данному правилу субъект  с уровнем целостности

с уровнем целостности  может читать информацию из объекта

может читать информацию из объекта  с уровнем целостности

с уровнем целостности  тогда и только тогда, когда

тогда и только тогда, когда  . Формально данное правило можно записать как

. Формально данное правило можно записать как  .

.

2. Правило NWU (нет записи вверх). Согласно данному правилу субъект  с уровнем целостности

с уровнем целостности  может записывать информацию в объект

может записывать информацию в объект  с уровнем целостности

с уровнем целостности  тогда и только тогда, когда

тогда и только тогда, когда  . Формально данное правило можно записать как

. Формально данное правило можно записать как  .

.

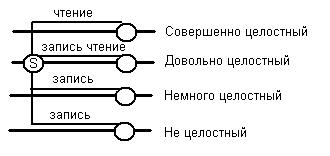

Демонстрация работы данных правил представлена на рис. 2.4.

Рис. 2.4. Демонстрация правил мандатной политики безопасности Биба

В качестве практической демонстрации работы мандатной модели Биба можно привести следующий пример.

Пример 2.3

Любому печатному изданию (журналы, газеты и т.п.) можно присвоить негласный уровень контроля достоверности публикуемой информации, характеризующий то, насколько хорошо проверяется достоверность публикуемой в издании информации перед ее печатью. В данном случае множество уровней контроля достоверности может быть определено следующим образом: A={желтая пресса, нестрогий контроль, строгий контроль, совершенно строгий контроль}. Перепечатка информации из одного издания в другое может восприниматься как чтение и запись данной информации. В этом случае, перепечатка информации должна подчиняться правилам мандатной политики безопасности Биба – информация из желтой прессы не может быть напрямую перепечатана в печатном издании с совершенно строгим контролем публикуемой информации без прохождения дополнительных проверок на достоверность.

Модель понижения уровня субъекта заключается в небольшом ослаблении правила чтения снизу. В данной модели субъекту разрешается осуществлять чтение снизу, но в результате такого чтения уровень целостности субъекта понижается до уровня целостности объекта. Мотивом для введения такого правила может являться то, что субъекты с высокой целостностью рассматриваются как “чистые”. Когда к чистому субъекту попадает информация из менее чистого источника, субъект “портится”, и его уровень целостности должен быть соответственно изменен.

Модель понижения уровня объекта ослабляет правило для записи наверх. В данной модели субъекту разрешается записывать информацию наверх, но при этом снижается уровень целостности объекта до уровня целостности субъекта, осуществлявшего запись. Мотивы для такого правила те же, что и в модели понижения уровня субъекта.

Модель контроля целостности Кларка-Вилсона.

Модель контроля целостности Кларка-Вилсона (КВМ), в отличие от политики Биба является неформальной. Созданию этой модели способствовал анализ методов управления коммерческими организациями целостностью своих бумажных ресурсов в неавтоматизированном офисе, то есть был рассмотрен ряд хорошо известных методов учета целостности информационных ресурсов и сделана попытка распространения их на случай компьютерных приложений. Получившаяся модель целостности представляет собой руководство разработчикам и проектировщикам компьютерных систем для обеспечения целостности определенных вычислительных ресурсов.

Модель КВМ выражается в терминах конечного множества обрабатываемых данных D. Создатели модели разделили D на два непересекающиеся подмножества, которые называются ограниченными элементами данных (CDI) и неограниченными элементами данных (UDI), при этом D = CDI È UDI, CDI ∩UDI = Æ

Субъекты включены в КВМ как множество компонентов, которые могут инициировать так называемые процедуры преобразования (ПП). Процедура преобразования определяется как любая ненулевая последовательность элементарных действий (чтение, запись и т.д.). Например, субъекты могут устранять элементы данных, изменять информацию в элементах данных, копировать их и т.д.

Модель КВМ можно рассматривать как набор, состоящий из следующих девяти правил.

Правило 1. В системе должны существовать особые процедуры преобразования IVP, утверждающие целостность любого CDI.

Можно представить себе IVP как некий тип процедуры проверки для утверждения целостности каждого CDI и подтверждения отсутствия целостности каждого UDI. Простейшим примером такой процедуры утверждения является проверка контрольной суммы. Различия в контрольных суммах сигнализируют о внесении изменений.

Правило 2. Применение любой ПП к любому CDI должно сохранять целостность этого CDI.

Это правило можно рассматривать как свойство скрытия применения ПП над CDI, то есть любое применение ПП над CDI не приведет к нарушению целостности CDI.

Правило 3. Только ПП может вносить изменения в CDI.

Другими словами, процедуры и действия, не являющиеся ПП, не могут изменить CDI. Это обеспечивает замкнутость преобразований в пределах набора CDI.

Правило 4. Субъекты могут инициировать только определенные ПП над определенными CDI.

Это правило предполагает, что система безопасности должна определять и поддерживать некоторые отношения между субъектами ПП и CDI - так называемые КВМ-тройки. Каждая такая тройка определяет возможность данного субъекта применить данную ПП к данному CDI.

Правило 5. КВМ - тройки должны проводить некоторую соответствующую политику разделения обязанностей субъектов.

Это правило предусматривает, что компьютерная система определяет такую политику, чтобы не позволять субъектам изменять CDI без соответствующего вовлечения других субъектов. Это предотвращает субъектов от возможности наносить ущерб целостности CDI. Некоторые системы управления конфигурацией предоставляют уровень разделения обязанностей. Например, в некоторых системах разработчики ПО должны представить свои модули на просмотр менеджеру по разработке ПО перед тем, как они смогут включить их в конфигурацию. Этот подход защищает целостность конфигурации ПО.

Правило 6. Некоторые специальные ПП могут превращать UDI в CDI.

Это правило позволяет определенным ПП получать на вход UDI и после соответствующего повышения целостности выдавать на выходе CDI.

Правило 7. Каждое применение ПП должно регистрироваться в специальном CDI, в который может производиться только добавление информации, достаточной для восстановления картины о процессе работы этого CDI.

Это правило требует ведения специального регистрационного журнала, который хранится в определенном CDI.

Правило 8. Система должна распознавать субъекты, пытающиеся инициировать ПП.

Это правило определяет механизмы предотвращения атак, при которых один субъект пытается выдать себя за другого.

Правило 9. Система должна разрешать производить изменения в списках авторизации только специальным субъектам (например, офицерам безопасности).

Это правило гарантирует, что основная защита, определяемая КВМ-тройкой, не будет обойдена злоумышленником, пытающимся изменить содержание такого списка.

Основным преимуществом модели КВМ является то, что она основана на проверенных временем бизнес-методах обращения с бумажными ресурсами. Модель КВМ предоставляет исследователям методы работы с целостностью, отличные от традиционных уровне-ориентированных подходов, таких как модели БЛМ и Биба.