Заходи щодо захисту інформації на при роботі з сучасними комп’ютерними пристроями.

На сьогодні існує багато загроз при роботі з інформацією на сучасному комп’ютерному обладнанні. Треба зазначити, що значна кількість проблем виникає саме з вини користувача. На сьогодні, нажаль, саме користувачі є винні у більшості випадків у тому, що важлива інформація може бути втрачена, спотворена або викрадена. Нехтуючи простими правилами користувачі ставлять під загрозу не тільки персональну, а і службову інформацію.

Якщо раніш можна було чітко розмежувати поняття службовий комп’ютер та персональний комп’ютер, то з розвитком технологій і широким поширенням портативних комп’ютерів та гаджетів це зробити важко. Все частіше персональні пристрої використовуються як для збереження та і для обробки інформації. Ситуацію погіршує поширення концепції BYOD (Bring Your Own Device, або дослівно «Принеси свій пристрій»). З поширенням цієї концепції навіть спеціалісти с кібербезпеки не мають можливість оперативно відслідкувати підключення та використання нових гаджетів.

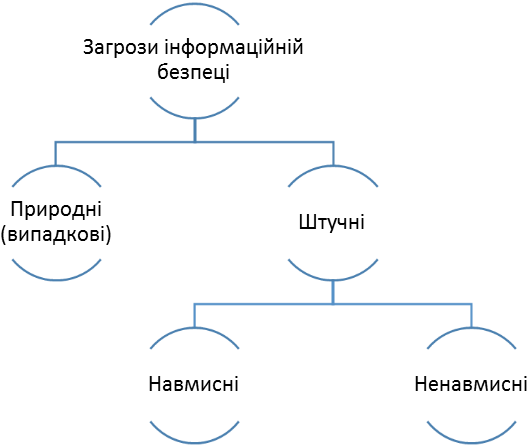

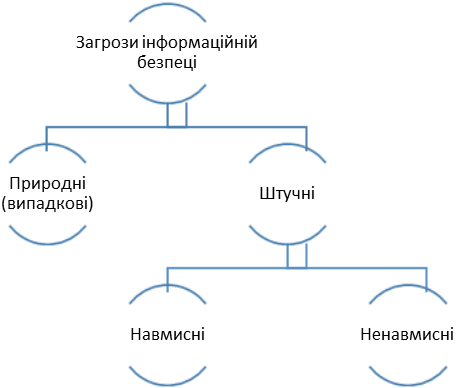

Існує багато варіантів класифікації загроз безпеці інформації. У нашому курсі ми розглядаємо лише питання пов’язані з технічними засобами обробки інформації. Тому ми можемо навести наступну схему загроз:

Рисунок 2: Класифікація за методами впливу на інформацію.

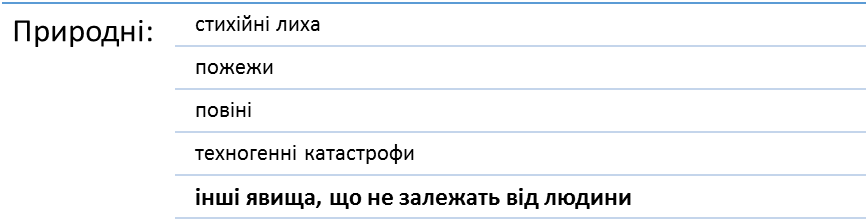

| Рисунок 3: Перелік природних загроз інформаційній безпеці. |

В свою чергу природні загрози інформаційній безпеці можна поділити на:

Ми не будемо детально зупинятися на питанні загроз, що пов’язані з стихійними лихами, пожежами, повінями та техногенними катастрофами, на щастя вони не є тим з чим користувачеві треба працювати постійно, але, зрозуміло, що єдиним варіантом захистити інформацію в цих випадках це створити незалежні резервні копії. При цьому резервні копії повинні зберігатися там де вони не будуть пошкодженні разом з основними версіями. Одним з варіантів такого рішення є використання хмарних технологій (деякі аспекти хмарних технологій ми розглянемо у наступному питанні).

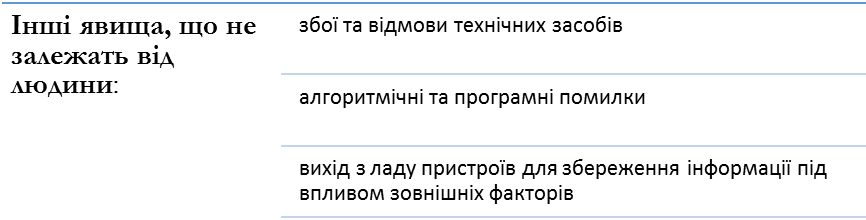

| Рисунок 4: Деякі загрози інформаційній безпеці, що не залежать від людини. |

А ось ті загрози, що ми віднесли до інших явищ, що не залежать від людини, це як раз ті ситуації що зустрічаються досить часто.

Кожен стикався з проблемою виходу з ладу переносних носіїв інформації (флешек, жорстких дисків, карт пам’яті тощо), або з причин механічних пошкоджень, або інших причин (перепад напруги при відсутності пристроїв захисту, неправильне підключення/відключення пристроїв тощо). Так саме користувачі стикаються з пошкодженням файлів з інформацією з причин програмних збоїв.Реалізація загроз саме цього класу призводить до найбільших втрат інформації (за статистичними даними - до 80% від збитку, що наноситься інформаційним ресурсам). При цьому може відбуватися знищення, порушення цілісності та доступності інформації.

У випадку природних (випадкових) загроз ми можемо говорити тільки про мінімізацію втрат. Ми можемо здійснювати «профілактику» цих явищ, проводити певні організаційні заходи, але все одно уникнути природних (випадкових) загроз повністю ми не можемо. Тому основну увагу тут треба приділити питанням резервного копіювання інформації і процедурам відновлення інформації.

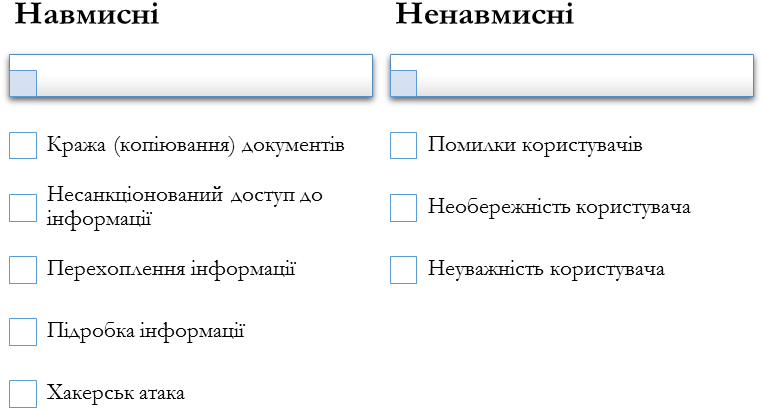

| Рисунок 5: Деякі загрози інформаційній безпеці штучного характеру. |

Штучні загрози інформаційній безпеці пов’язані саме з діяльністю людини. Їх можна умовно поділити на дві групи.

Зрозуміло, що цей перелік є далеко неповним з точки зору інформаційної безпеки і стосується лише деяких питань роботи саме з комп’ютерною технікою, тобто торкається саме тих проблем про які ми хочемо поговорити саме в цьому курсі.

Ненавмисні загрози інформаційній безпеці, так саме як і природні (випадкові) носять такий характер, що основною проблемою є саме втрата інформації, або її пошкодження. Зрозуміло, що боротися з цими загрозами можна підвищуючи рівень знань користувачів, але повністю уникнути впливу цих факторів все одно не вийде. І як у випадку з природними (випадковими) загрозами, головну увагу для мінімізації втрат треба приділити саме резервному копіюванню інформації та питанням відновлення інформації.

Якщо у розглянутих вище випадках ми говорили лише про інформацію та користувача, то, коли мова йде про навмисні загрози, завжди є хтось хто має вплив на появу цих загроз. Це може бути людина яка здійснює крадіжку інформації (носія з інформацією), спотворення, підробку безпосередньо, або використовуючи для цього відповідне програмне забезпечення. В цьому випадку ми вже повинні вести мову не лише про можливості відновлення інформації у разі її втрати, або спотворення, а і про те що треба захищатися від подібних зазіхань. Нажаль на сьогодні, у більшості випадків, користувачі самі надають доступ зловмисникам, не виконуючи прості вимоги щодо захисту інформації. Тому далі ми розглянемо саме прості алгоритми дій, що дозволять значно зменшити небезпеки при роботі з інформацією.

| Заходи: Резервне копіювання Відновлення інформації |

| Заходи: Виконання правил безпеки при роботі з інформацією |

| Заходи: Резервне копіювання Відновлення інформації |

Рисунок 6: Заходи щодо мінімізації загроз інформаційній безпеці при роботі з комп’ютерною технікою (спрощено).