Основы безопасности при работе в сетях

В те времена, когда компьютеры не были объединены в сети или подключены к Интернету, о безопасности данных можно было особенно не заботиться. Достаточно было обеспечить физическую защиту компьютера и контролировать доступ посторонних пользователей к устройствам записи (например, к дисководам).

После объединения компьютеров в сети все изменилось — без серьезной защиты теперь уже не обойтись, иначе и операционная система, и хранящиеся на компьютере или передаваемые по сети данные могут стать легкой добычей злоумышленников, причем так, что работающие на этом компьютере пользователи ничего не заметят. Поэтому далее мы изучим основные принципы, используемые при построении современных сетевых ОС, обсудим главные угрозы, представляющие опасность для компьютеров, пользователей и их данных, а также укажем простейшие правила обеспечения безопасности, которые обязательно следует соблюдать при работе в сети.

120_______________________________________________ Глава 9

Принципы построения защищенных ОС:

□ все современные ОС являются многопользова

тельскими — они рассчитаны на работу в сис

теме (в том числе одновременную) нескольких

пользователей;

□ чтобы отличить одного пользователя от друго

го, применяются учетные записи (accounts) с

уникальными именами и паролями;

□ учетные записи различаются уровнем полномо

чий {привилегий, прав) — набором действий,

которые обладатель данной учетной записи

может выполнять в системе. Обычно учетные

записи разделяют на административные, об

ладающие максимальными привилегиями, и

пользовательские, набор полномочий для ко

торых позволяет нормально работать в системе,

но не разрешает выполнять какие-либо критич

ные с точки зрения безопасности данных

операции, например форматировать разделы

жесткого диска или менять настройки сети.

В обсуждаемых нами версиях ОС Windows дополнительно существуют учетные записи с уровнем прав, средним между административным и пользовательским (участники группы «Опытные пользователи»), а также обладающие минимальными полномочиями гостевые учетные записи (участники группы «Гости», включая встроенную учетную запись «Гость»).

В обсуждаемых нами версиях ОС Windows дополнительно существуют учетные записи с уровнем прав, средним между административным и пользовательским (участники группы «Опытные пользователи»), а также обладающие минимальными полномочиями гостевые учетные записи (участники группы «Гости», включая встроенную учетную запись «Гость»).

Кроме того, существует два типа учетных записей — локальные из базы данных конкретного компьютера с ОС Windows, и глобальные учетные записи в домене, которые хранятся на контроллерах домена (подробнее о них будет сказано далее);

□ для входа в компьютер обязательно нужно

указать имя и пароль учетной записи, зареги

стрированной в системе. Следует подчеркнуть,

что понятие «вход в систему» подразумевает

Налаживаем работу в сети_______________________________ 121

|

не только непосредственный доступ, но и другие возможности работы с компьютером, например сетевой или терминальный вход, для которых также требуются пользовательские имя и пароль.

В операционных системах Windows допускается также сетевой вход без указания имени и пароля (анонимный вход); такие подключения используются при некоторых взаимодействиях в сетях Microsoft;

□ после входа в систему (интерактивного, сетевого и т. д.) пользователь получает доступ к ресурсам того компьютера, в который он вошел (например, доступ к локальным файлам или каталогам). Уровень доступа при этом определяется списком разрешений, т. е. возможных действий, которые данный пользователь может осуществлять с защищенным объектом. Например, один пользователь может изменить или удалить файл, другой — только прочитать его, а третьему вообще будет отказано в доступе к этому файлу.

Рабочие группы и домены

Мы уже неоднократно упоминали рабочие группы и домены. Давайте разберем, чем принципиально отличаются эти две модели сетевого взаимодействия в сетях Microsoft.

Рабочая группа— это логическая группировка компьютеров, объединенных общим именем для облегчения навигации в пределах сети. Принципиально важно, что каждый компьютер в рабочей группе равноправен (т. е. сеть получается одноранговой) и поддерживает собственную локальную базу данных учетных записей пользователей (Security Accounts Manager, SAM).

Рабочая группа— это логическая группировка компьютеров, объединенных общим именем для облегчения навигации в пределах сети. Принципиально важно, что каждый компьютер в рабочей группе равноправен (т. е. сеть получается одноранговой) и поддерживает собственную локальную базу данных учетных записей пользователей (Security Accounts Manager, SAM).

Глава 9

Отсюда вытекает основная проблема, которая не позволяет использовать рабочие группы в крупных корпоративных сетях. Действительно, если вспомнить, что вход в защищенную систему является обязательным, а непосредственный и сетевой входы принципиально различаются (непосредственный контролируется локальным компьютером, а сетевой — удаленным), то, например, пользователю, вошедшему на компьютер Compl под локальной учетной записью Userl, будет отказано в доступе к принтеру, установленному на компьютере Сотр2, поскольку в его локальной базе нет пользователя с именем Userl (рис. 9.1). Таким образом, для обеспечения «прозрачного» взаимодействия в рабочей группе нужно создавать одинаковые учетные записи с одинаковыми паролями на всех компьютерах, где работают пользователи и расположены ресурсы.

Отсюда вытекает основная проблема, которая не позволяет использовать рабочие группы в крупных корпоративных сетях. Действительно, если вспомнить, что вход в защищенную систему является обязательным, а непосредственный и сетевой входы принципиально различаются (непосредственный контролируется локальным компьютером, а сетевой — удаленным), то, например, пользователю, вошедшему на компьютер Compl под локальной учетной записью Userl, будет отказано в доступе к принтеру, установленному на компьютере Сотр2, поскольку в его локальной базе нет пользователя с именем Userl (рис. 9.1). Таким образом, для обеспечения «прозрачного» взаимодействия в рабочей группе нужно создавать одинаковые учетные записи с одинаковыми паролями на всех компьютерах, где работают пользователи и расположены ресурсы.

|

|

| 4—л—>• ~ US6F 1 Сетевой вход невозможен |

User 1 Pass I

ТТ-П- о

User 2 Pass 2

TTnnr- 1

Локальный вход

Пользователю User 1

Разрешен

Локальный вход

Пользователю User 2

Разрешен

Рис. 9.1. Локальный и сетевой вход в систему в рамках рабочей группы

Налаживаем работу в сети_______________________________ 123

|

В ОС Windows XP Professional для рабочих групп предусмотрен специальный режим: «Использовать простой общий доступ к файлам», позволяющий обойти указанную проблему (данный режим включен по умолчанию). В этом случае подключение к любому сетевому компьютеру осуществляется от имени его локальной гостевой учетной записи, которая включается с помощью Мастера настройки сети (по умолчанию она отключена) и для которой настраивается нужный уровень доступа.

Для ОС Windows XP Home Edition этот способ сетевого взаимодействия является основным и отключить его нельзя (поэтому компьютеры с данной ОС невозможно сделать участниками домена).

Понятно, что управлять учетными записями и ресурсами в рабочей группе можно только при небольшом количестве компьютеров и пользователей. В крупных сетях следует применять домены.

Домен— это логическая группировка компьютеров, объединенных общей базой данных пользователей и компьютеров, политикой безопасности и управления.

Домен— это логическая группировка компьютеров, объединенных общей базой данных пользователей и компьютеров, политикой безопасности и управления.

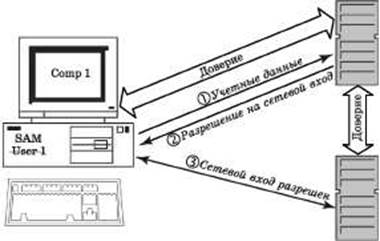

Домены создаются на основе сетевых ОС Windows, а база данных, как мы уже говорили, поддерживается контроллерами домена. Важным в доменах является то, что все компьютеры здесь не сами осуществляют проверку пользователей при входе, а передоверяют эту процедуру контроллерам (рис. 9.2). Такая организация доступа позволяет легко осуществить однократную проверку пользователя при входе в сеть, а затем уже без проверки предоставлять ему доступ к ресурсам всех компьютеров домена.

Домены создаются на основе сетевых ОС Windows, а база данных, как мы уже говорили, поддерживается контроллерами домена. Важным в доменах является то, что все компьютеры здесь не сами осуществляют проверку пользователей при входе, а передоверяют эту процедуру контроллерам (рис. 9.2). Такая организация доступа позволяет легко осуществить однократную проверку пользователя при входе в сеть, а затем уже без проверки предоставлять ему доступ к ресурсам всех компьютеров домена.

Глава 9

Userl Passl

Userl Passl

Локальный вход с доменной учетной записью

Контроллер домена

Userl

Passl

Ваза данных домена

Сервер SAM

ТТодт 1

Рис. 9.2. Локальный и сетевой вход в домене