Пропускная способность каналов передачи скрываемой информации

Атаки на стеганосистемы

Нарушитель может быть пассивным, активным и злоумышленным. В зависимости от этого он может создавать различные угрозы.

1.Пассивный нарушитель может лишь обнаружить факт наличия стегоканала и (возможно) читать сообщения. Сможет ли он прочесть сообщение после его обнаружения зависит от стойкости системы шифрования, и этот вопрос, как правило, не рассматривается в стеганографии. Если у нарушителя имеется возможность выявить факт наличия скрытого канала передачи сообщений, то стегосистема обычно считается нестойкой. Хотя существуют и другие точки зрения на стойкость стегосистем. Осуществление обнаружения стегоканала является наиболее трудоемкой задачей, а защита от обнаружения считается основной задачей стеганографии, по определению.

2.Диапазон действий активного нарушителя значительно шире. Скрытое сообщение может быть им удалено или разрушено. В этом случае адресат, возможно, узнает о факте вмешательства. В большинстве случаев это противоречит интересам нарушителя (например, по юридическим мотивам). Другое дело – удаление или разрушение цифрового водяного знака, которые могут рассматриваться как основные угрозы в этой области.

3.Действия злоумышленногонарушителя наиболее опасны. Он способен не только разрушать, но и создавать ложные стего. История противостояния разведки и контрразведки знает немало примеров, когда реализация этой угрозы приводило к катастрофическим последствиям. Эта угроза актуальна и по отношению к системам ЦВЗ. Обладая способностью создавать водяные знаки, нарушитель может создавать копии защищаемого контента, создавать ложные оригиналы и т.д.

Для осуществления той или иной угрозы нарушитель применяет атаки.

Наиболее простая атака – субъективная. Нарушитель внимательно рассматривает изображение (слушает аудиозапись), пытаясь определить “на глаз”, имеется ли в нем скрытое сообщение. Ясно, что подобная атака может быть проведена лишь против совершенно незащищенных стегосистем. Тем не менее, она, наверное, наиболее распространена на практике, по крайней мере, на начальном этапе вскрытия стегосистемы.

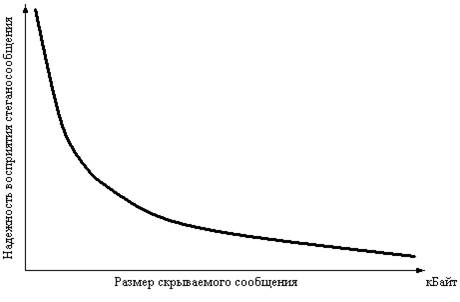

Для большинства современных методов, которые используются для скрытия сообщений в файлах цифрового формата, имеет место зависимость надежности восприятия СС от объема встраиваемых данных, представленная на рис.4.1.

Рис.4.1. Взаимосвязь между надежностью восприятия стеганосообщения и объемом скрываемого сообщения при неизменном размере контейнера

Из рис.4.1 видно, что увеличение объема встраиваемых данных значительно снижает надежность восприятия.

По аналогии с криптоанализом в стегоанализе можно выделить следующие типы атак.

- Атака на основе известного заполненного контейнера. В этом случае у нарушителя есть одно или несколько стего. В последнем случае предполагается, что встраивание скрытой информации осуществлялось одним и тем же способом. Задача нарушителя может состоять в обнаружении факта наличия стегоканала (основная), а также в его извлечении или определения ключа. Зная ключ, нарушитель получит возможность анализа других стегосообщений.

- Атака на основе известного встроенного сообщения. Этот тип атаки в большей степени характерен для систем защиты интеллектуальной собственности, когда в качестве водяного знака используется известный логотип фирмы. Задачей анализа является получение ключа. Если соответствующий скрытому сообщению заполненный контейнер неизвестен, то задача крайне трудно решаема.

- Атака на основе выбранного скрытого сообщения. В этом случае нарушитель имеет возможность предлагать для передачи свои сообщения и анализировать получающиеся стего.

- Адаптивная атака на основе выбранного скрытого сообщения. Эта атака является частным случаем предыдущей. В данном случае нарушитель имеет возможность выбирать сообщения для навязывания адаптивно, в зависимости от результатов анализа предыдущих стего.

- Атака на основе выбранного заполненного контейнера. Этот тип атаки больше характерен для систем ЦВЗ. Стегоаналитик имеет детектор стего в виде «черного ящика» и несколько стего. Анализируя детектируемые скрытые сообщения, нарушитель пытается вскрыть ключ.

У нарушителя может иметься возможность применить еще три атаки, не имеющие прямых аналогий в криптоанализе.

- Атака на основе известного пустого контейнера. Если он известен нарушителю, то путем сравнения его с предполагаемым стего он всегда может установить факт наличия стегоканала. Несмотря на тривиальность этого случая, в ряде работ приводится его информационно-теоретическое обоснование. Гораздо интереснее сценарий, когда контейнер известен приблизительно, с некоторой погрешностью (как это может иметь место при добавлении к нему шума).

- Атака на основе выбранного пустого контейнера. В этом случае нарушитель способен заставить пользоваться предложенным ей контейнером. Например, предложенный контейнер может иметь большие однородные области (однотонные изображения), и тогда будет трудно обеспечить секретность внедрения.

- Атака на основе известной математической модели контейнера или его части. При этом атакующий пытается определить отличие подозрительного сообщения от известной ему модели. Например допустим, что биты внутри отсчета изображения коррелированы. Тогда отсутствие такой корреляции может служить сигналом об имеющемся скрытом сообщении. Задача внедряющего сообщение заключается в том, чтобы не нарушить статистики контейнера. Внедряющий и атакующий могут располагать различными моделями сигналов, тогда в информационно-скрывающем противоборстве победит имеющий лучшую модель.

Рассмотренные выше атаки имеют одну особенность: они не изменяют посылаемые стегосообщения, а также не направлены на противодействие работы декодера получателя. В этом заключается их положительная сторона: действия нарушителя вряд ли способны насторожить отправителя и получателя.

Сравнение робастности стегосистем производится обычно по отношению к некоторым стандартным тестам. В качестве одного из них является атака, основанная на применении алгоритма сжатия JPEG (довольно неэффективная атака). Гораздо большее представление о достоинствах того или иного стегоалгоритма можно получить, комплексно используя различные атаки. Общедоступная в Интернете программа Stirmark позволяет более полно анализировать робастность стегоалгоритмов. По утверждению создателей программы на сегодняшний день не существует общеизвестного стегоалгоритма, устойчивого к их комплексным атакам.

Геометрические атаки – наиболее опасные на сегодняшний день, они изменяют СС путем внесения пространственных или временных искажений. Геометрические атаки математически моделируются как аффинные преобразования с неизвестным декодеру параметром. Всего имеется шесть аффинных преобразований: масштабирование, изменение пропорций, повороты, сдвиг и усечение. Эти атаки приводят к потере синхронизации в детекторе ЦВЗ и могут быть локальными или глобальными (то есть примененными ко всему сигналу). При этом возможно вырезание отдельных пикселов или строк, перестановка их местами, применение каких-то преобразований и т.д. Подобные атаки реализованы в программах Unsign (локальные атаки) и Stirmark (локальные и глобальные атаки).

Пропускная способность каналов передачи скрываемой информации

Для стеганографических систем важно определить, насколько большой может быть пропускная способность каналов передачи скрываемых сообщений и как она зависит от других характеристик стеганосистем и условий их использования. Неформально определим, что под пропускной способностью каналов передачи скрываемых сообщений или просто скрытой пропускной способностью (СПС) будем понимать максимальное количество информации, которое может быть вложено в один элемент контейнера. При этом скрываемые сообщения должны быть безошибочно переданы получателю и защищены от атак нарушителя, таких как попытки обнаружения факта наличия канала скрытой связи, чтения скрываемых сообщений, преднамеренного ввода ложных сообщений или разрушения встроенной в контейнер информации. Канал скрытой связи образуется внутри канала открытой связи. Пропускная способность канала открытой связи определяется как количество информации, которое потенциально можно передать без ошибок за одно использование канала. При этом не предъявляется никаких требований к защищенности от атак организованного нарушителя. Поэтому логично предположить, что скрытая пропускная способность должна быть меньше пропускной способности канала открытой связи, в котором за одно использование канала передается один элемент контейнера, в который вложена скрываемая информация.

Существуют различные подходы к определению количества информации, защищаемой от различных атак нарушителя стеганографическими методами. Эти различия, в частности, обусловлены различием в цели защиты информации, моделями нарушителя, его возможностями, реализуемыми им атаками на стеганосистемы, видом используемых контейнеров и скрываемых сообщений и многими другими факторами.

Рассмотрим два основных подхода к оценке пропускной способности каналов передачи скрываемой информации. Первый из них ориентирован на стеганосистемы, в которых защищаемые сообщения должны быть безошибочно переданы в условиях активного противодействия нарушителя. Этот подход описывает сценарий скрытия безизбыточных сообщений в контейнерных данных, и учитывает, что кроме искажений сообщений при их внедрении в контейнер возможны их преднамеренные искажения со стороны нарушителя, а также искажения случайного характера, вызванные непреднамеренными помехами канала связи или искажениями при сжатии контейнера. Рассматриваемый нарушитель, кроме пассивных действий анализа, может использовать и активные действия, поэтому активный нарушитель далее называется атакующим. Целью атакующего является разрушение скрываемой информации. Такая постановка задачи информационного скрытия характерна для систем цифрового водяного знака (ЦВЗ).

Сформулируем задачу информационного скрытия как задачу безошибочной передачи скрываемой информации при воздействии случайных и преднамеренных помех и определим максимальную скорость безошибочной передачи при различных стратегиях действий скрывающего информацию и атакующего. Данный подход определяет теоретически достижимую скорость достоверной передачи скрываемых сообщений, хотя в явном виде и не оценивает защищенность скрываемого сообщения от обнаружения факта его существования. Однако для ряда стеганосистем не требуется скрывать факт использования стеганографической защиты: обладатель авторских или имущественных прав на защищаемый водяным знаком контейнер, как правило, открыто объявляет о применении системы ЦВЗ. В рассматриваемом подходе исследуются условия, при которых скрываемая информация гарантированно передается в условиях произвольных попыток нарушителя по ее разрушению. Например, такая задача может решаться при доставке скрываемой информации по каналам, в которых противоборствующая сторона пытается сорвать скрытую связь ее радиоэлектронным подавлением. В этой задаче знание нарушителем параметров стеганосистемы и возможных стратегий действий скрывающего информацию не должно позволить нарушителю оптимизировать разрушающее воздействие и оценить эффективность подавления.Особенностью таких стегосистем является то, что разрушающее воздействие происходит только в момент передачи скрываемых сообщений и должно выполняться в режиме реального времени. Второй особенностью является априорная неизвестность для законного получателя скрытно доставляемой ему информации. Третьей особенностью является то, что нарушитель, как правило, не способен оценить эффективность своего подавления. “Слепое” подавление объясняется тем, что противоборствующая сторона ставит помехи в скрытом канале, о существовании которого она только подозревает. Иная картина в другой задаче информационного скрытия, в которой активный нарушитель пытается разрушить цифровой водяной знак, чтобы присвоить себе контейнер. Нарушитель может произвольно долго осуществлять разрушающее воздействие, выбирая ту стратегию противоборства, при которой, разрушив ЦВЗ, он сохранит требуемое высокое качество контейнера. В этой задаче нарушитель точно знает о существовании скрываемой информации, и используя общеизвестный детектор ЦВЗ, способен оценить эффективность своих атак на водяной знак.

Второй подход дает оценки скрытой пропускной способности при вложении скрываемых сообщений в избыточные контейнерные данные. Такой подход учитывает, что контейнеры формируются реальными избыточными источниками с существенной памятью, такими как источники изображений, речевых или аудио сигналов и т.п. В этой задаче оценки пропускной способности зависят от характеристик необнаруживаемости скрытого канала. Данный подход ориентирован на стегосистемы, в которых реализуется скрытая передача априори неизвестной получателю информации, причем пассивный нарушитель пытается в процессе наблюдения выявить факт наличия скрытой связи и, при установлении этого факта, пытается читать скрываемую информацию. Известно большое количество работ по синтезу стегосистем, в которых предлагаются самые различные способы вложения в избыточные контейнеры. Авторы этих работ оценивают количество информации, которое можно вложить незаметно с учетом используемых ими критериев необнаруживаемости. Известные оценки скрытой пропускной способности таких стегоканалов не учитывают возможные случайные и преднамеренные искажения стего при их передаче по каналу связи.

Стойкость стеганосистемы

По сравнению с достаточно хорошо исследованными криптографическими системами понятия и оценки безопасности стеганографических систем более сложны и допускают большее число их толкований. В частности, это объясняется как недостаточной теоретической и практической проработкой вопросов безопасности стегосистем, так и большим разнообразием задач стеганографической защиты информации. Стегосистемы водяных знаков, в частности, должны выполнять задачу защиты авторских и имущественных прав на электронные сообщения при различных попытках активного нарушителя искажения или стирания встроенной в них аутентифицирующей информации. Формально говоря, системы ЦВЗ должны обеспечить аутентификацию отправителей электронных сообщений. Подобная задача может быть возложена на криптографические системы электронной цифровой подписи (ЭЦП) данных, но в отличие от стегосистем водяных знаков, известные системы ЭЦП не обеспечивают защиту авторства не только цифровых, но и аналоговых сообщений и в условиях, когда активный нарушитель вносит искажения в защищаемое сообщение и аутентифицирующую информацию. Иные требования по безопасности предъявляются к стегосистемам, предназначенным для скрытия факта передачи конфиденциальных сообщений от пассивного нарушителя.

Как и для криптографических систем защиты информации безопасность стегосистем описывается и оценивается их стойкостью (стеганографической стойкостью или для краткости стегостойкостью). Под стойкостью различных стегосистем понимается их способность скрывать от квалифицированного нарушителя факт скрытой передачи сообщений, способность противостоять попыткам нарушителя разрушить, исказить, удалить скрытно передаваемые сообщения, а также способность подтвердить или опровергнуть подлинность скрытно передаваемой информации.

Исследуем стеганосистемы, задачей которых является скрытая передача информации. В криптографических системах скрывается содержание конфиденциального сообщения от нарушителя, в то время как в стеганографии дополнительно скрывается факт существования такого сообщения. Поэтому определения стойкости и взлома этих систем различны. В криптографии система защиты информации является стойкой, если располагая перехваченной криптограммой, нарушитель не способен читать содержащееся в ней сообщение. Неформально определим, что стеганосистема является стойкой, если нарушитель наблюдая информационный обмен между отправителем и получателем, не способен обнаружить, что под прикрытием контейнеров передаются скрываемые сообщения, и тем более читать эти сообщения.

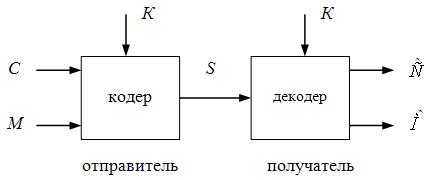

Назовем в общем случае стеганосистему нестойкой, если противоборствующая сторона способна обнаруживать факт ее использования. Рассмотрим базовую модель стеганосистемы (рис.4.2), в которой в стегокодере используется стеганографическая функция f встраивания по секретному ключу К скрываемого сообщения М в контейнер С, а в стегодекодере стеганографическая функция φ его извлечения по тому же ключу. Из стего по функции φ извлекается встроенное сообщение  и при необходимости контейнер

и при необходимости контейнер  .

.

Рис. 4.2. Базовая модель стеганосистемы

В результате искажений при встраивании, воздействия случайных и преднамеренных помех передачи, а также погрешностей при извлечении восстановленное получателем сообщение  может отличаться от оригинала М. Аналогично, полученный контейнер

может отличаться от оригинала М. Аналогично, полученный контейнер  будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

По признаку использования ключа данная стегосистема классифицируется как симметричная. Логично предположить, что стойкость стегосистемы должна обеспечиваться при использовании несекретных (общеизвестных) функций встраивания f и извлечения φ. Безопасность стегосистем должна опираться на такие принципы их построения, при которых если нарушитель не знает секретной ключевой информации, то даже при полном знании функций встраивания и извлечения скрываемой информации, законов распределения скрываемых сообщений, контейнеров и стего он не способен установить факт скрытой передачи информации.

Стойкость различных стегосистем может быть разделена на стойкость к обнаружению факта передачи (существования) скрываемой информации, стойкость к извлечению скрываемой информации, стойкость к навязыванию ложных сообщений по каналу скрытой связи (имитостойкость), стойкость к восстановлению секретного ключа стегосистемы.

Очевидно, что если стегосистема является стойкой к обнаружению факта передачи (существования) скрываемой информации, то логично предположить, что она при этом является стойкой и к чтению скрываемой информации. Обратное в общем случае неверно. Стегосистема может быть стойкой к чтению скрываемой информации, но факт передачи некой информации под прикрытием контейнера может выявляться нарушителем.

Стойкость стегосистемы к навязыванию ложных сообщений по каналу скрытой связи характеризует ее способность обнаруживать и отвергать сформированные нарушителем сообщения, вводимые им в канал передачи скрываемых сообщений с целью выдачи их за истинные, исходящие от законного отправителя. Если в системе ЦВЗ злоумышленник способен ввести в контейнер, заверенный законным отправителем, свой водяной знак и детектор будет обнаруживать водяной знак злоумышленника и не обнаруживать ЦВЗ истинного отправителя, то это означает дискредитацию (взлом) системы ЦВЗ.

Стойкость к восстановлению секретного ключа стегосистемы характеризует ее способность противостоять попыткам нарушителя вычислить секретную ключевую информацию данной стегосистемы. Если нарушитель способен определить ключ стегосистемы, то он может однозначно выявлять факты передачи скрываемых сообщений и читать их или навязывать ложные сообщения без всяких ограничений. Такое событие можно назвать полной компрометацией стегосистемы. Очевидно, что атаки нарушителя на ключ стегосистемы могут быть построены аналогично атакам на ключ систем шифрования информации и систем аутентификации сообщений.

Если нарушитель способен вычислить ключ встраивания водяного знака какого-либо автора (владельца) информационных ресурсов, то он может поставить этот водяной знак на любой контейнер. Тем самым нарушитель дискредитирует либо водяной знак данного автора (владельца), либо целиком всю систему ЦВЗ. В обоих случаях ставится под сомнение законность прав одного или всех собственников информационных ресурсов на то, что действительно им принадлежит. Данная проблема имеет большое практическое значение для защиты авторских и имущественных прав производителей различного рода информационных продуктов, таких как лицензионное программное обеспечение, CD и DVD дисков, видео и аудио кассет и т.п. Мировой рынок информационной индустрии оценивается многими миллиардами долларов в год и поэтому неудивительно, что защита информации как товара от различных посягательств злоумышленников быстро приобретает конкретную практическую направленность.

Вопросы

1. Каким может быть нарушитель?

2. Какой нарушитель называется пассивным, активным, злоумышленным? Что является целью каждого из нарушителей?

3. Как надежность восприятия стеганосообщения зависит от объема встраиваемых данных при неизменном размере контейнера?

4. Что представляет из себя атака на основе известного заполненного контейнера?

5. Что представляет из себя атака на основе известного встроенного сообщения, атака на основе выбранного скрытого сообщения, адаптивная атака на основе выбранного скрытого сообщения, атака на основе выбранного заполненного контейнера, атака на основе известного пустого контейнера,атака на основе известной математической модели контейнера или его части?

6. Что понимается под скрытой пропускной способностью?

7. Два основных подхода к оценке пропускной способности каналов передачи скрываемой информации.

8. Что понимается под стойкостью стеганосистемы?

9. Какая стеганосистема является стойкой?

Литература

1. Грибунин В.Г. Цифровая стеганография / В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. — М.: Солон-Пресс, 2002. — 272с.

2. Стеганография, цифровые водяные знаки и стеганоанализ : [монография] / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. — М.: Вузовская книга, 2009. — 220 с.

3. Конахович Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф.Конахович, А.Ю.Пузыренко. — К.: МК — Пресс, 2006. — 288 с.

4. Корольов, В.Ю. Планування досліджень методів стеганографії та стеганоаналізу / В.Ю. Корольов, В.В. Поліновський, В.А. Герасименко, М.Л. Горінштейн // Вісник Хмельницького національного університету. — 2011. — № 4. — С. 187–196.

5. Алиев, А.Т. Оценка стойкости систем скрытой передачи информации / А.Т. Алиев, А.В. Балакин // Известия ТРТУ. Тематический выпуск. Материалы VII Международной научно-практической конференции «Информационная безопасность». — Таганрог: Изд-во ТРТУ, 2005. — №4 (48). — С. 199–204.

6. Кобозєва А.А. Аналіз захищеності інформаційних систем / Кобозєва А.А., Хорошко В.А., Мачалін І.О. – К.: Вид.ДУІКТ, 2010. – 316 с.