Шифрование трафика с использованием протокола IPSec

1. Проверьте возможность анализа сетевого трафика при отключенном протоколе IPSec. Запустите анализатор сетевого трафика и настройте его на перехват пакетов.

2. Создайте текстовый файл (набранный латинскими буквами) и отправьте его через сетевой доступ на второй виртуальный хост. Просмотрите захваченные пакеты. Убедитесь, что файл передается по протоколу SMB, а текст файла передается в открытом виде. Найдите текстовый шаблон из файла в захваченных пакетах.

Настройка протокола IPSec осуществляется через оснастку «IP Security Policies on Local Computer» (Control Panel -> Administrative Tools -> Local Security Policy).

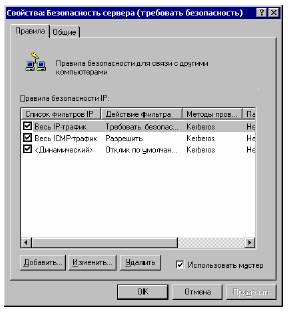

Обратите внимание на существование трех шаблонов защиты: Server (Request Security) – требовать безопасное соединение, но позволять использовать небезопасное, если не удается согласовать ассоциацию защиты с другой стороной (при использовании данного шаблона возможен нешифрованный трафик, если клиент не поддерживает шифрование), Client (Respond Only) - использовать безопасное соединение только если того требует сервер (при использовании данного шаблона возможен нешифрованный трафик, если сервер его не требует) и Secure Server (Require Security) – всегда требовать безопасное соединение (при использовании данного шаблона не допускается нешифрованный трафик).

3. Выполните настройку шаблона Secure Server (Require Security). Измените настройки фильтра All IP Traffic (рис. 2).

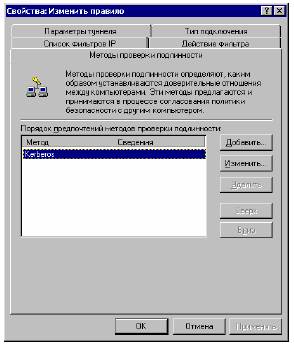

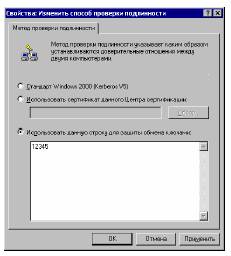

4. В разделе «Authentication Method» (Методы проверки подлинности) измените метод аутентификации Kerberos на «Use this string to protect the key exchange (preshared Key)» и установите значение строки - ключа аутентификации (Аутентификация Kerberos используется между хостами домена Windows).

5. Примените внесенные изменения и активируйте политику безопасности , выбрав в контекстном меню данного шаблона пункт «Assign» (Одновременно может использоваться только один шаблон безопасности).

6. Аналогично настройте политику безопасности на втором виртуальном компьютер (убедитесь, что ключи аутентификации (текстовая строка) совпадают!!!)

Рис. 2. Окно настройки шаблона «Безопасность сервера»

Проверка защиты трафика

7. Проверьте командой ping доступности других компьютеров в сети 192.168.200.*. Убедитесь, что при проверке присутствия в сети вашего компьютера, возможны ICMP-пакеты как от соседнего компьютера (на котором также включено шифрование), так и от любого другого.

8. Убедитесь, что в сетевом окружении вам доступен только соседний виртуальный компьютер. При обращении к другим системам появляется ошибка.

9. Отправьте на второй компьютер через сетевой доступ еще один текстовый файл. Убедитесь путем анализа сетевого трафика, что весь IP-трафик идет в зашифрованном виде.

10. Проверьте функционирование IPSec при использовании шаблонов «Клиент (Только ответ)» и «Сервер (Запрос безопасности)».

11. По окончании отключите шифрование трафика (примененную ранее политику безопасности).

Рис. 3. Окно раздела «Методы проверки подлинности»

Рис. 4. Окно ввода ключевой строки