Испорченные и зараженные файлы

Компьютерный вирус может испортить, т.е. изменить ненадлежащим образом, любой файл на имеющихся в компьютере дисках. Но некоторые виды файлов вирус может "заразить". Это означает, что вирус может "внедриться" в эти файлы, т.е. изменить их так, что они будут содержать вирус, который при некоторых обстоятельствах может начать свою работу.

Следует заметить, что тексты программ и документов, информационные файлы баз данных, таблицы табличных процессоров и другие аналогичные файлы не могут быть заражены обычным вирусом, он может их только испортить. Заражение подобных файлов делается только Макро-вирусами. Эти вирусы могут заразить даже ваши документы.

Обычным вирусом могут быть заражены (табл.1):

| Виды | Характеристика |

| Исполняемые файлы | Файлы с расширениями имен .com и .exe, а также оверлейные файлы, загружаемые при выполнении других программ. Вирусы, заражающие файлы, называются файловыми. Вирус в зараженных исполняемых файлах начинает свою работу при запуске той программы, в которой он находится. Наиболее опасны те вирусы, которые после своего запуска остаются в памяти резидентно – они могут заражать файлы и вредить до следующей перезагрузки компьютера. А если они заразят любую программу, запускаемую из AUTOEXEC.BAT или CONFIG.SYS, то и при перезагрузке с жесткого диска вирус снова начнет свою работу. |

| Загрузчик операционной системы и главная загрузочная запись жесткого диска. | Вирусы, поражающие эти области, называются загрузочными или BOOT-вирусами. Такой вирус начинает свою работу при начальной загрузке компьютера и становится резидентными, т.е. постоянно находится в памяти компьютера. Механизм распространения – заражение загрузочных записей вставляемых в компьютер дискет. Часто такие вирусы состоят из двух частей, поскольку загрузочная запись имеет небольшие размеры и в них трудно разместить целиком программу вируса. Часть вируса располагается в другом участке диска, например в конце корневого каталога диска или в кластере в области данных диска (обычно такой кластер объявляется дефектным, чтобы исключить затирание вируса при записи данных). |

| Драйверы устройств | Файлы, указываемые в предложении DEVICE файла CONFIG.SYS. Вирус, находящийся в них начинает свою работу при каждом обращении к соответствующему устройству. Вирусы, заражающие драйверы устройств, очень мало распространены, поскольку драйверы редко переписывают с одного компьютера на другой. То же относится и к системным файлам DOS (MSDOS.SYS и IO.SYS) – их заражение также теоретически возможно, но для распространения вируса малоэффективно. |

Как правило, каждая конкретная разновидность вируса может заражать только один или два типа файлов. Чаще всего встречаются вирусы, заражающие исполняемые файлы. На втором месте по распространенности загрузочные вирусы. Некоторые вирусы заражают и файлы, и загрузочные области дисков. Вирусы, заражающие драйверы устройств, встречаются крайне редко, обычно такие вирусы умеют заражать и исполняемые файлы.

Классификация вирусов

Вирусы можно делить на классы по разным признакам На схеме отображены основные признаки и классы компьютерных вирусов.

Рис. 1 классификация вирусов

Возможно деление вирусов по признаку вероломности: вирусы, моментально поражающие компьютер, форматируют жесткий диск, портят таблицу размещения файлов, портят загрузочные сектора, стирают так называемое Flash-ПЗУ (где находится BIOS) компьютера (вирус "Чернобыль"), другими словами, как можно быстрее наносят непоправимый урон компьютеру.

Сюда же можно отнести и результаты обид программистов, пишущих вирусы, на антивирусные программы. Имеются в виду так называемые аллергии на определенные антивирусные программы. Эти вирусы достаточно вероломны. Вот, например, аллергия на Dr.Weber при вызове этой программы, не долго думая, блокирует антивирус, портит все, что

находится в директории с антивирусом и C:\WINDOWS. В результате приходится переустанавливать операционную систему и затем бороться с вирусом другими средствами.

Существуют вирусы, рассчитанные на продолжительную жизнь в компьютере. Они постепенно и осторожно заражают программу за программой, не афишируя, свое присутствие и производят подмену стартовых областей программ на ссылки к месту, где расположено тело вируса. Кроме этого они производят незаметное для пользователя изменение структуры диска, что даст о себе знать, только когда некоторые данные уже будут безнадежно утеряны (например, вирус "OneHalf-3544","Yankey-2C").

По признаку способов передачи и размножения тоже можно провести разделение.

Раньше вирусы в основном поражали только исполняемые файлы (с расширениями .com и .exe). Действительно, ведь вирус это программа и она должна выполняться.

Теперь вирусы отправляют электронной почтой как демонстрационные программки или как картинки, например, если по электронной почте пришел файл "PicturesForYou.jpg", не спешите его смотреть, тем более что он пришел неизвестно откуда. Если посмотреть на название повнимательнее, то окажется, что оно имеет еще 42 пробела и действительное расширение .exe. То есть реально полное имя файла будет таким: "PicturesForYou.jpg .exe". Теперь любому понятно, что на самом деле несет в себе эта картинка. Это не файл рисунка, который при активизации вызывает осмотрщик рисунков, а наглый чуточку завуалированный вирус, который только и ждет когда его активизируют щелчком мыши или нажатием клавиши . Такой вирус вы сами загружаете себе на компьютер, под оболочкой какой-нибудь картинки, как "Троянского коня". Отсюда и жаргонное название таких вирусов как "Трояны".

На данный момент существуют такие оболочки информационных каналов как Internet Explorer, Outlook Express, Microsoft Office. Сейчас появились немногочисленные классы так называемых "Макро-вирусов". Они содержат скрытые команды для данных оболочек, которые нежелательны для рядового пользователя. И этот код уже не является кодом для компьютера, то есть это уже не программа, а текст программы, выполняемый оболочкой. Таким образом, он может быть записан в любом необходимом формате: .html, .htm - для Internet Explorer, .doc, .xls, .xlw, .txt, .prt, или любой другой - для Microsoft Office и т. д.. Такие вирусы наносят вред только определенного характера, ведь оболочка не имеет команд, к примеру, для форматирования жесткого диска. Но все же этот вид вирусов заслуживает внимания, ведь с помощью скрытых гиперссылок он способен самостоятельно загрузить из Интернета на ваш компьютер тело вируса, а некоторые вирусы способны обновляться и загружаться по частям через Интернет с определенных серверов. Вот, например, одним из японских студентов разработан именно такой вирус, который подключает небольшой "загрузчик" к любому формату входных данных из Интернета. Далее этот загрузчик самостоятельно скачивает из Интернета с сервера с IP-адресом Babilon5 тела вируса. Этих тел четыре. Каждая из них способна самостоятельно разрушать ваш компьютер, но имеет определенное назначение. Этот вирус по типу является гибридом между макро-вирусами и обычными вирусами. Но надо отметить, что именно гибриды являются наиболее живучими, хитрыми, опасными и многочисленными среди вирусов. Совсем недавно нашумел скандал о программисте, который, как утверждают эксперты, создал и начал распространение макро-вируса, заражавшего текстовые файлы для Microsoft Word. Его вычислили по дате и времени создания исходного документа, которое хранится в невидимых частях .doc файлов. Возможно, что файл был создан другим человеком до того, как к нему был приделан вирус, тогда вопрос о злоумышленнике остается открытым. Но эксперты утверждают, что это именно он.

Например, вирус Win32.HLLM.Klez. один из разновидностей опасного сетевого червя распространяется путем рассылки своих копий по электронной почте. Кроме того, этот червь может распространяться по локальной сети, заражая компьютеры, диски которых являются разделяемыми сетевыми ресурсами, доступными для записи. Попадая в систему, червь рассылает себя по адресам, найденным в адресной книге Windows, в базе данных ICQ и в локальных файлах. Зараженные письма, рассылаемые данным червем, используют одну из сравнительно давно известных ошибок в системе безопасности Internet Explorer, которая позволяет вложенному в письмо программному файлу (с вирусом) автоматически запуститься при простом просмотре почты в программах Outlook и Outlook Express.

Маскировка вирусов

Попробуем рассмотреть способы маскировок и защит, применяемых вирусами против нас рядовых пользователей и антивирусных программ.

Вероломность - это основной и самый быстрый способ сделать пакость до обнаружения. Вирус "Чернобыль", например, полностью стирает BIOS (стартовую программу, расположенную в микросхеме ПЗУ, обеспечивающую работу компьютера). После такого компьютер вообще ничего не сможет выдать на экран. Но его работа легко блокируется, если внутри компьютера установлен переключатель, запрещающий писать в область ПЗУ. По этому это был первый, но и, как я думаю, последний представитель аппаратных вирусов.

Регенеративные вирусы делят свое тело на несколько частей и сохраняют их в разных местах жесткого диска. Соответственно эти части способна самостоятельно находить друг друга и собираться для регенерации тела вируса. Программа - антивирус обнаруживает и убивает лишь тело вируса, а части этого тела не заложены в антивирусной базе, так как являются измененными. От таких вирусов помогает целенаправленное низкоуровневое форматирование жесткого диска. Предварительно необходимо принять осторожные меры по сохранению информации.

Хитрые вирусы прячутся не только от нас, но и от антивирусных программ. Эти "хамелеоны" изменяют сами себя с помощью самых хитрых и запутанных операций, применяя и текущие данные (время создания файла) и используя чуть ли не половину всего набора команд процессора. В определенный момент они, конечно же, по хитрому алгоритму превращаются в подлый вирус и начинают заниматься нашим компьютером. Это самый трудно обнаруживаемый тип вирусов, но некоторые антивирусные программы, такие как "Dr.Weber", способны с помощью так называемого эвристического анализа обнаруживать и обезвреживать и подобные вирусы.

"Невидимые" вирусы чтобы предотвратить свое обнаружение применяют так называемый метод "Stelth". Он заключается в том, что вирус, находящийся в памяти резидентно, перехватывает обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдает их в исходном (незараженном) виде. Разумеется этот эффект наблюдается только на зараженном компьютере — на "чистом" компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить. Но некоторые антивирусные программы могут обнаруживать вирусы - "невидимки" даже на зараженных компьютерах.

Сетевой червь «Randon» появился в марте 2003 года. Распространятся по IRC-каналам и ресурсам локальных сетей и заражает компьютеры под управлением операционных систем Windows2000 и Windows XP. Для проникновения на компьютер он подключается к локальной сети или IRC-серверу, сканирует находящийся на нем пользователей, устанавливает с ними соединение по порту 445 и пытается подобрать пароль из встроенного списка наиболее часто используемых фраз. В случае успешного взлома системы «Random» пересылает на нее троянскую программу «Apher», которая, в свою очередь, загружает с удаленного Web-сайта остальные компоненты червя. После этого «Randon» устанавливает свои компоненты в системном каталоге Windows, регистрирует свой основной файл. Для сокрытия присутствия в памяти использует специальную утилиту «HideWindows», которая также является компонентом червя. Благодаря ей он оказывается невидимым для пользователя, так что активный процесс «Randon» можно обнаруживать только в диспетчере задач Windows. Его побочные эффекты – создание на зараженной машине большого объема избыточного трафика и переполнение IRC-каналов.

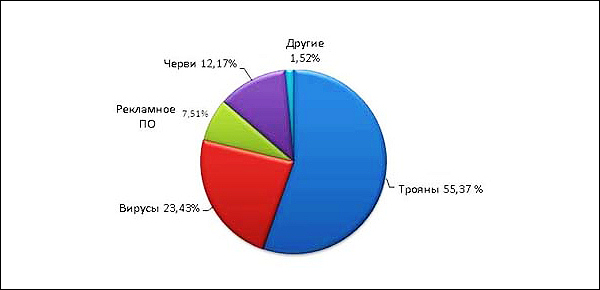

«Лаборатория Касперского»[1], один из ведущих разработчиков антивирусных программ, представляет обзор вирусной активности за март 2003г.(табл.2 и рис.1)

Таблица 2. Двадцатка наиболее распространенных вредоносных программ

| Название | Доля в общем числе вирусных инцидентов (%) |

| 1. I-Worm.Klez | 37,60% |

| 2. I-Worm.Sobig | 10,75% |

| 3. I-Worm.Lentin | 9,03% |

| 4. I-Worm.Avron | 3,30% |

| 5. Macro.Word97.Thus | 2,62% |

| 6. I-Worm.Tanatos | 1,38% |

| 7. Macro. Word97.Marker | 1,21% |

| 8. Worm.Win32.Opasoft | 1,13% |

| 9. I-Worm.Hybris | 1,04% |

| 10. Win95.CIH | 0,69% |

| 11. Worm.Win32.Randon | 0,58% |

| 12. VBS.Redlof | 0,57% |

| 13. Backdoor.Death | 0,51% |

| 14. Win95.Spaces | 0,51% |

| 15. I-Worm.Roron | 0,49% |

| 16.Trojan.PSW.Gip | 0,49% |

| 17. Backdoor.NetDevil | 0,48% |

| 18. Win32.HLLP.Hantaner | 0,45% |

| 19. TrojanDropper.Win32.Delf | 0,42% |

| 20. TrojanDropper.Win32.Yabinder | 0,41% |

| Другие вредоносные программы* | 26,33% |

*не вошедшие в 20 наиболее распространенных

Рис. 2 диаграмма вирусов