Тесты по теме 2

| № п/п | Вопрос | Варианты ответов | ||||||||||||||||||||

| Комплекс аппаратных и программных средств, позволяющих компьютерам обмениваться данными, называется: | 1. магистраль 2. интерфейс 3. адаптер 4. компьютерная сеть | |||||||||||||||||||||

| Техническая система, предназначенная для обмена информацией между пользователями компьютеров и доступа к хранящимся на них информационным ресурсам, называется: | 1. программным обеспечением 2. аппаратными средствами компьютера 3. компьютерной сетью 4. вычислительным комплексом | |||||||||||||||||||||

| Множество компьютеров, связанных каналами передачи информации и находящихся в пределах одного здания, называется: | 1. локальной компьютерной сетью 2. глобальной компьютерной сетью 3. информационной системой с гиперсвязями 4. региональной компьютерной сетью | |||||||||||||||||||||

| Локальная компьютерная сеть – это: | 1. сеть, к которой подключены все компьютеры города 2. сеть, к которой подключены все компьютеры страны 3. сеть, к которой подключены все компьютеры одного здания 4. сеть, к которой подключены все компьютеры | |||||||||||||||||||||

| Укажите основные возможности, которые предоставляет пользователю локальная вычислительная (компьютерная) сеть: | 1. совместное использование аппаратных ресурсов 2. совместное использование программных ресурсов 3. обеспечение совместного доступа к ресурсам данных 4. обеспечение информационной безопасности большого числа компьютеров | |||||||||||||||||||||

| Соединение компьютеров в локальную сеть позволяет: | 1. совместно использовать аппаратные ресурсы 2. централизовать усилия по информационной безопасности 3. передавать сообщения на любые расстояния 4. скачивать файлы с любого удаленного компьютера | |||||||||||||||||||||

| Схема соединений узлов сети называется … сети | 1. топологией 2. доменом 3. протоколом 4. маркером | |||||||||||||||||||||

| Глобальная компьютерная сеть – это: | 1. информационная система с гиперсвязями 2. совокупность хост-компьютеров и файл-серверов 3. множество компьютеров, связанных каналами передачи информации и находящихся в пределах одного здания 4. совокупность локальных сетей и компьютеров, расположенных на больших расстояниях и соединенных с помощью каналов связи в единую систему | |||||||||||||||||||||

| Топология сети определяется: | 1. способом соединения узлов сети каналами (кабелями) связи 2. структурой программного обеспечения 3. способом взаимодействия компьютеров 4. конфигурацией аппаратного обеспечения | |||||||||||||||||||||

| Топология сети … не является базовой | 1. в виде снежинки 2. звездообразная 3. в виде кольца 4. в виде общей шины | |||||||||||||||||||||

| Конфигурация локальной компьютерной сети, в которой все рабочие станции соединяются с файл-сервером называется: | 1. кольцевой 2. радиальной (звезда) 3. шинной 4. древовидной | |||||||||||||||||||||

| Компьютер, предоставляющий свои ресурсы другим компьютерам при совместной работе называется: | 1. коммутатором 2. магистралью 3. модемом 4. сервером | |||||||||||||||||||||

| Сервер – это: | 1. сетевая программа для диалога между пользователями 2. мощный компьютер, к которому подключаются остальные компьютеры 3. компьютер отдельного пользователя, подключенный в общую сеть 4. стандарт, определяющий форму представления и способ пересылки данных | |||||||||||||||||||||

| Для хранения файлов, предназначенных для общего доступа пользователей сети, используется: | 1. хост-компьютер 2. рабочая станция 3. файл-сервер 4. клиент-сервер | |||||||||||||||||||||

| Клиентами, в распределенной вычислительной среде являются: | 1. пользователь 2. программа-браузер 3. служебное программное обеспечение 4. прикладная программа, работающая в интересах пользователя для предоставления услуг с сервера в сети | |||||||||||||||||||||

| Укажите компоненты сетевого программного обеспечения: | 1. сетевые приложения 2. сетевая операционная система 3. коммутаторы, разветвители 4. маршрутизаторы, серверы | |||||||||||||||||||||

| Для соединения компьютеров в локальной сети могут использоваться: | 1. телефонный кабель 2. коаксиальный кабель 3. телеграфные провода 4. радиосигналы | |||||||||||||||||||||

| Укажите способы, с помощью которых пользовательский компьютер может быть физически подключен к вычислительной сети: | 1. с помощью модема и выделенной телефонной линии 2. с помощью звуковой карты и микрофона 3. с помощью графического адаптера и телефонной линии 4. с помощью сетевого адаптера и отвода кабеля локальной сети | |||||||||||||||||||||

| Модем – это устройство для: | 1. хранения информации 2. обработки информации 3. передачи информации по телефонным каналам связи 4. вывода информации на печать | |||||||||||||||||||||

| Модем – это: | 1. мощный компьютер, к которому подключаются остальные компьютеры 2. устройство, преобразующее цифровые сигналы компьютера в аналоговый телефонный сигнал и обратно 3. программа, обеспечивающая диалог между несколькими компьютерами 4. персональная ЭВМ, используемая для получения и отправки корреспонденции | |||||||||||||||||||||

| Модем обеспечивает: | 1. преобразование двоичного кода в аналоговый сигнал 2. преобразование аналогового сигнала в двоичный код 3. усиление аналогового сигнала 4. преобразование двоичного кода в аналоговый сигнал и обратно | |||||||||||||||||||||

| Сетевой адаптер – это: | 1. программа для связи нескольких компьютеров 2. аппаратное средство для взаимодействия персональных компьютеров 3. система управления сетевыми ресурсами общего доступа 4. система обмена информацией между компьютерами | |||||||||||||||||||||

| Функции сетевой карты: | 1. обнаружение конфликтных ситуаций и контроль состояния сети 2. ограничение распространения кадров с неизвестными адресами назначения 3. идентификация своего адреса в принимаемом пакете 4. преобразование информации из параллельного кода в последовательный и обратно | |||||||||||||||||||||

| По своим функциям различают несколько видов карт расширения: | 1. преобразователи 2. интерфейсные карты 3. адаптеры 4. контроллеры | |||||||||||||||||||||

| Обмен информацией между компьютерными сетями, в которых действуют разные стандарты представления информации (сетевые протоколы), осуществляется с использованием: | 1. хост-компьютеров 2. электронной почты 3. шлюзов 4. модемов | |||||||||||||||||||||

| Fire Wall – это: | 1. почтовая программа 2. то же самое, что браузер 3. то же самое, что брандмауэр 4. графический редактор | |||||||||||||||||||||

| Сетевой протокол – это: | 1. согласование различных процессов во времени 2. последовательность записи событий, происходящих в компьютерной сети 3. правила установления связи между двумя компьютерами в сети набор соглашений о взаимодействиях в компьютерной сети 4. набор соглашений о взаимодействиях в компьютерной сети | |||||||||||||||||||||

| Права принятия решений в сети Интернет принадлежат: | 1. пользователям персональных компьютеров 2. администратору сети 3. людям, проектирующим сеть 4. людям, работающим в сети | |||||||||||||||||||||

| Для моделирования работы Internet используется … информационная модель | 1. табличная 2. сетевая 3. статическая 4. иерархическая | |||||||||||||||||||||

| RFC – это: | 1. Request for Contract – необходимость заключения контракта для доступа к документам в сети Интернет 2. Request for Comments – документ из серии пронумерованных информационных документов Интернета, содержащих технические спецификации и стандарты 3. Read First Comment – призыв читать все документы и комментарии с начала 4. Request for Comments – помощь в Интернете для начинающих пользователей | |||||||||||||||||||||

| Какой из способов подключения к Internet обеспечивает наибольшие возможности для доступа к информационным ресурсам? | 1. удаленный доступ по коммутируемому телефонному каналу 2. постоянное соединение по оптоволоконному каналу 3. постоянное соединение по выделенному телефонному каналу 4. терминальное соединение по коммутируемому телефонному каналу | |||||||||||||||||||||

| Скорость передачи данных – это: | 1. количество информации, передаваемой в одну секунду 2. количество байт информации, передаваемых за одну минуту 3. количество байт информации, передаваемых с одного компьютера на другой 4. количество битов информации, передаваемых в единицу времени | |||||||||||||||||||||

| Скорость передачи данных по оптоволоконной линии может достигать … | 1. 120 бит/сек 2. 14 Кбит/сек 3. 56 Кбит/сек 4. 100 Гбит/сек | |||||||||||||||||||||

| Транспортный протокол (TCP) обеспечивает: | 1. разбиение файлов на IP-пакеты в процессе передачи и сборку файлов в процессе получения 2. прием, передачу и выдачу одного сеанса связи 3. предоставление в распоряжение пользователя переработанной информации 4. доставку информации от компьютера-отправителя к компьютеру получателю | |||||||||||||||||||||

| Протокол маршрутизации (IP) обеспечивает: | 1. интерпретацию данных и их подготовку для пользовательского уровня 2. сохранение параметров физической связи в компьютерной сети 3. управление аппаратурой передачи данных и каналов связи 4. доставку информации от компьютера-отправителя к компьютеру получателю | |||||||||||||||||||||

| Основние службы сети Интернет: | 1. World Wide Web 2. электронная почта 3. HTML 4. TCP/IP | |||||||||||||||||||||

| К службам Интернет не относятся: | 1. FTP 2. HTML 3. E-mail 4. World Wide Web | |||||||||||||||||||||

| Определите сервис Интернет, которой не имеет собственного протокола и программы-клиента: | 1. www 2. e-mail 3. списки рассылки 4. ICQ | |||||||||||||||||||||

Установите соответствие между столбцами таблицы.

| 1. 1-Б 2-А 3-Г 4-В 2. 1-А 2-Б 3-В 4-Г 3. 1-Б 2-А 3-В 4-Г 4. 1-А 2-Б 3-Г 4-В | |||||||||||||||||||||

| Для передачи электронной почты в сети используются: | 1. сервер печати 2. файловый сервер 3. Web-сервер 4. почтовый сервер | |||||||||||||||||||||

| Для отправки электронной почты используются протоколы: | 1. SMTP 2. FTP 3. IMAP 4. POP3 | |||||||||||||||||||||

| Электронная почта позволяет передавать: | 1. исключительно базы данных 2. исключительно текстовые сообщения 3. исполняемые программы и web-страницы 4. сообщения и приложенные файлы | |||||||||||||||||||||

| Какие программы являются почтовыми клиентами: | 1. PhotoShop 2. The Bat 3. Internet Explorer 4. Outlook Express | |||||||||||||||||||||

| Клиент E-mail позволяет: | 1. загружать и отправлять электронную почту 2. архивировать данные на жестком диске 3. управлять работой сервера 4. загружать Web-страницы | |||||||||||||||||||||

| Протокол IMAP используется: | 1. для поиска информации на поисковых серверах 2. для доступа к страницам Интернет 3. для картографирования интернета 4. для доступа к почтовому серверу | |||||||||||||||||||||

| Служба FTP в Интернете предназначена для: | 1. создания, передачи и приема Web-страниц 2. обеспечения функционирования электронной почты 3. приема и передачи файлов любого формата 4. обеспечения работы телеконференций | |||||||||||||||||||||

| Телеконференция – это: | 1. обмен письмами в глобальных сетях 2. информационная система в гиперсвязях 3. система обмена информацией между абонентами компьютерной сети 4. служба приема и передачи файлов любого формата | |||||||||||||||||||||

| Протокол Secure Sockets Layer | 1. не использует шифрование данных 2. обеспечивает безопасную передачу данных 3. не может использовать шифрование с открытым ключом 4. это не протокол, а программа | |||||||||||||||||||||

| Компьютер, подключенный к Интернету обязательно имеет: | 1. Web-страницу 2. доменное имя 3. E-mail 4. IP-адрес | |||||||||||||||||||||

| Для уникальной идентификации компьютера в сети Интернет используется: | 1. телефонный номер 2. заводской номер компьютера 3. IP-адрес время начала сеанса 4. время начала сеанса | |||||||||||||||||||||

| Адресация – это: | 1. способ идентификации абонентов в сети 2. адрес сервера 3. почтовый адрес пользователя в сети 4. количество бод (символов/сек), пересылаемых модемом | |||||||||||||||||||||

| Сеть класса С может содержать: | 1. 256 компьютеров 2. 255 компьютеров 3. 253 компьютера 4. 254 компьютера | |||||||||||||||||||||

| Адрес 127.0.0.1 … | 1. используется для связи компьютера с самим собой 2. используется для связи с концевым DNS сервером 3. используется как шлюз по умолчанию 4. используется для широковещательной связи | |||||||||||||||||||||

| Укажите правильный адрес в сети класса С для широковещательных сообщений: | 1. 192.168.0.1 2. 192.168.0.127 3. 192.168.0.0 4. 192.168.0.255 | |||||||||||||||||||||

| Выберите правильные адреса ресурсов Интернета (URL): | 1. http://www.klae.ru/info/ rus/index.html 2. [email protected] 3. http://www.300.spb.ru 4. www.yahoo.com/http:// | |||||||||||||||||||||

| Универсальный указатель ресурсов имеет вид: http://schools.keldysh.ru/ index.htm. Именем сервера является: | 1. http// 2. schools.keldysh.ru 3. http://schools. keldysh.ru 4. /index.htm | |||||||||||||||||||||

| Укажите возможные адреса электронной почты: | 1. http://gov.nicola 2. mail.ru@egorov 3. [email protected] 4. [email protected] | |||||||||||||||||||||

| Задан адрес электронной почты в сети Internet: [email protected]. Каков логин владельца этого электронного адреса? | 1. ru 2. mtu-net.ru 3. user-name 4. mtu-net | |||||||||||||||||||||

| Домен – это: | 1. часть адреса, определяющая адрес сервера в сети 2. часть адреса, определяющая адрес клиента в сети 3. программа для связи между компьютерами 4. устройство для связи между компьютерами | |||||||||||||||||||||

| Выберите правильную расшифровку аббревиатуры WWW: | 1. World What Work 2. World Work Wide 3. What Where When 4. World Wide Web | |||||||||||||||||||||

| Гипертекст это: | 1. очень большой текст 2. структурированный текст, в котором могут осуществляться переходы по выделенным меткам 3. текст, набранный на компьютере 4. текст, в котором используется шрифт большого размера | |||||||||||||||||||||

| Гиперссылкой называют: | 1. всплывающую при наведении указателя мыши справку 2. текст, содержащий дополнительную информацию по какому-либо вопросу 3. дополнительный документ со списком литературы 4. объект, обеспечивающий переход к другим документам или к другим местам документа | |||||||||||||||||||||

| HTML является: | 1. сервером Интернета 2. средством создания Web-страниц 3. языком программирования 4. средством просмотра Web-страниц | |||||||||||||||||||||

| Каково назначение HTML? | 1. формат для разметки гипертекстовых страниц 2. алгоритмический язык высокого уровня 3. язык для создания исполняемого файла 4. средство подготовки изображений для сайта | |||||||||||||||||||||

| Укажите языки разметки данных: | 1. XML 2. HTML 3. Exсel 4. Java | |||||||||||||||||||||

| Документ, подготовленный с помощью языка разметки гипертекстов, имеет тип файла: | 1. .txt 2. .exe 3. .html 4. .dll | |||||||||||||||||||||

| Отличительными чертами Web-документа являются: | 1. тиражирование только составителем 2. наличие гипертекстовых ссылок 3. наличие иллюстраций 4. отсутствие строго определеного формата представления документа | |||||||||||||||||||||

| Для размещения изображений на Web-страницах рекомендуется использовать формат графических файлов: | 1. .pcx 2. .bmp 3. .tif 4. .jpg | |||||||||||||||||||||

| Для размещения изображений на Web-страницах не рекомендуется использовать формат графических файлов: | 1. .gif 2. .png 3. .jpg 4. .bmp | |||||||||||||||||||||

| Виртуальная машина Java является: | 1. интерпретатором 2. компилятором 3. обработчиком 4. анализатором | |||||||||||||||||||||

| Браузеры (например, Microsoft Internet Explorer) являются: | 1. серверами Интернета 2. антивирусными программами 3. трансляторами языка программирования 4. средством просмотра Web-страниц | |||||||||||||||||||||

| Укажите возможности, предоставляемые программой-браузером: | 1. перемещаться между документами в Web-пространстве 2. создавать документы 3. редактировать интернет-страницы и изображения 4. открывать и просматривать Web-страницы | |||||||||||||||||||||

| Как правило, браузер позволяет: | 1. загружать веб-страницы по протоколу HTTP и файлы по протоколу FTP 2. общаться в чате по протоколу IRC 3. загружать новостные группы по потоколу NNTP 4. открывать и просматривать Web-страницы | |||||||||||||||||||||

| При поиске информации в Интернете должны соблюдаться требования: | 1. конфиденциальность поиска 2. высокая скорость поиска 3. простота запросов 4. коллективный доступ | |||||||||||||||||||||

| Рубрикатор представляет собой: | 1. автоматизированную поисковую систему в Интернете 2. систему новостей в Интернете 3. иерархическую структуру, перемещаясь по которой можно найти нужную информацию 4. энциклопедию в Интернете | |||||||||||||||||||||

| Индексом поисковой системы называют: | 1. адрес последней посещаемой страницы 2. адреса всех посещаемых страниц 3. место хранения копии последней посещаемой страницы 4. хранилище данных с образами всех посещенных роботами страниц | |||||||||||||||||||||

| Для того, чтобы найти по запросу пользователя информацию, программа обработки запросов поисковой системы: | 1. просматривает все страницы в Интернет и возвращает ссылки 2. просматривает индексную базу поисковой системы и возвращает ссылки 3. обращается к индексам других поисковых систем, которые организуют поиск 4. просматривает страницы своей поисковой базы и пересылает их на компьютер пользователя | |||||||||||||||||||||

| В человеко-компьютерных системах необходимо обеспечивать защиту информации от угроз: | 1. случайной потери или изменения данных 2. преднамеренного искажения данных 3. санкционированного просмотра 4. сбоев оборудования | |||||||||||||||||||||

| Укажите аспекты информационной безопасности: | 1. аутентификация 2. актуальность 3. целостность 4. конфиденциальность | |||||||||||||||||||||

| Важнейшие цели информационной безопасности – это защита: | 1. репрезентативности 2. актуальности 3. целостности 4. конфиденциальности | |||||||||||||||||||||

| Выделите методы защиты информации от нелегального распространения: | 1. установка специальных атрибутов файлов 2. шифрование 3. автоматическое дублирование файлов на автономных носителях 4. установка паролей на доступ к информации | |||||||||||||||||||||

| Заражение компьютерным вирусом может проявляться в следующих эффектах: | 1. изменение даты и времени модификации файлов 2. вибрация монитора 3. мерцание ламп дневного света в помещении 4. появление на экране непредусмотренных сообщений или изображений | |||||||||||||||||||||

| Отличительные особенности компьютерного вируса: | 1. легкость распознавания и уничтожения 2. значительный объем программного кода 3. маленький объем программного кода 4. способность к самостоятельному запуску, многократному копированию кода, созданию помех работе компьютера | |||||||||||||||||||||

| Укажите параметры, по которым можно классифицировать компьютерные вирусы | 1. среда обитания 2. способ заражения среды обитания 3. объем программы 4. степень опасности | |||||||||||||||||||||

| Укажите группы разделения вирусов в зависимости от среды обитания: | 1. загрузочные 2. интерфейсные 3. сетевые 4. файловые | |||||||||||||||||||||

| По среде обитания компьютерные вирусы классифицируют на: | 1. резидентные и нерезидентные 2. неопасные, опасные и очень опасные 3. паразиты, репликаторы, невидимки, мутанты, троянские 4. сетевые, файловые, загрузочные, макровирусы | |||||||||||||||||||||

| Загрузочные вирусы: | 1. поражают программы в начале их работы 2. обычно запускаются при загрузке компьютера 3. всегда меняют начало и длину файла 4. поражают загрузочные сектора дисков | |||||||||||||||||||||

| Файловые вирусы: | 1. поражают загрузочные сектора дисков 2. всегда меняют начало и конец файла 3. всегда меняют код зараженного файла 4. всегда меняют начало и длину файла | |||||||||||||||||||||

| Сетевые черви – это программы, которые: | 1. изменяют файлы на дисках 2. распространяются только в пределах локальной сети 3. создают сбои при питании компьютера от электросети 4. распространяются по электронной почте через Интернет | |||||||||||||||||||||

| К антивирусным программам не относятся: | 1. интерпретаторы 2. ревизоры 3. сторожа 4. вакцины | |||||||||||||||||||||

| Назначение антивирусных программ детекторов: | 1. обнаружение вирусов 2. лечение зараженных файлов 3. уничтожение зараженных файлов 4. контроль путей распространения вирусов | |||||||||||||||||||||

| Сетевой аудит включает: | 1. антивирусную проверку сети 2. выборочный аудит пользователей 3. аудит безопасности каждой новой системы при ее инсталляции в сеть 4. протоколирование действий пользователей в сети | |||||||||||||||||||||

| Каждое из трехразрядных десятичных чисел, входящих в сетевой IP-адрес ЭВМ, может принимать значения: | 1. 0-999 2. 1-256 3. 0-255 4. 0-127 | |||||||||||||||||||||

| Максимальное число узлов сети, которое можно подключить к сети имеющей маску 255.0.0.0 равно | 1. 16777214 2. 65534 3. 254 4. 127 | |||||||||||||||||||||

Установите правильное соответствие между названием протокола и сервиса Интернета:

| 1. A – 3, B – 2, C – 1 2. A – 1, B – 2, C – 3 3. A – 2, B – 3, C – 1 4. A – 1, B – 3, C – 2 | |||||||||||||||||||||

| Вирусы-мутанты - это вредоносные программы, которые… | 1. изменяют свое тело таким образом, чтобы антивирусная программа не смогла их идентифицировать 2. загружаются в память компьютера и постоянно там находятся до выключения компьютера 3. заражают загрузочный сектор носителя и загружаются каждый раз при начальной загрузке операционной системы 4. маскируют свои действия под видом выполнения обычных приложений | |||||||||||||||||||||

| Защитить личный электронный почтовый ящик от несанкционированного доступа позволяет … | 1. отключение компьютера 2. включение режима сохранения логина 3. электронная подпись 4. скрытие личного пароля | |||||||||||||||||||||

| Сеть, где каждый компьютер может играть роль как сервера, так и рабочей станции, имеет … архитектуру | 1. одноранговую 2. серверную 3. звездообразную 4. шинную | |||||||||||||||||||||

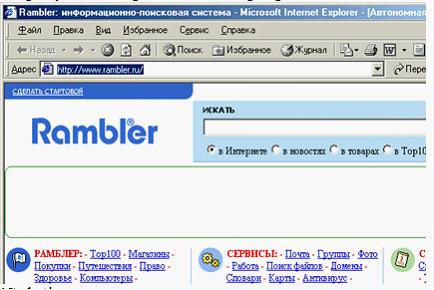

На рисунке изображено окно программы типа …  | 1. текстовый редактор 2. браузер 3. почтовая программа 4. Рамблер | |||||||||||||||||||||

| Антивирусные программы, имитирующие заражение файлов компьютера вирусами, называют … | 1. программы-черви 2. программы-вакцины 3. программы-доктора 4. программы-брэндмауэры | |||||||||||||||||||||

| Вычислительная (компьютерная) сеть служит для … | 1. обеспечения независимой связи между несколькими парами компьютеров 2. обеспечения коллективного использования данных, а также аппаратных и программных ресурсов 3. передачи сигналов с одного порта на другие порты 4. подключения персонального компьютера к услугам Интернета и просмотра web-документов | |||||||||||||||||||||

| Предотвратить проникновение вредоносных программ на подключенный к сети компьютер помогает … | 1. электронная подпись 2. антивирусный монитор 3. резервное копирование данных 4. наличие электронного ключа | |||||||||||||||||||||

| Основные виды компьютеров, подключенных к сети, – это… | 1. шлюз 2. рабочая станция 3. сервер 4. модем | |||||||||||||||||||||

| В роли IP-адреса компьютера может служить … | 1. 256.1024.256.001 2. 222.222.222.222.222 3. 111.111.111.111 4. www.rambler.ru | |||||||||||||||||||||

| Докачивание файла из сети Интернет после сбоя связи обеспечивает сервис … | 1. TCP/IP 2. Telnet 3. FTP 4. HTTP | |||||||||||||||||||||

| Безопасность циркулирующих данных через открытые каналы связи обеспечивает … | 1. резервное копирование данных 2. электронная подпись 3. защищенная виртуальная сеть 4. наличие электронного ключа | |||||||||||||||||||||

| Подлинность документа может быть проверена … | 1. по секретному ключу автора 2. по его электронной подписи 3. своим секретным ключем 4. сверкой изображения рукописной подписи | |||||||||||||||||||||

| Распределение функций между компьютерами сети, не зависящее от их расположения и способа подключения, определяет … | 1. сетевая топология 2. IP-адрес 3. сетевая карта 4. логическая архитектура сети | |||||||||||||||||||||

| Вредоносная программа, попадающая на компьютер под видом безвредной, это … | 1. компьютерный вирус 2. невидимка 3. троянская программа 4. сетевой червь | |||||||||||||||||||||

| В качестве линий связи для передачи данных по компьютерной сети могут использоваться … | 1. сетевая карта 2. оптоволокно 3. витая пара 4. коаксиальный кабель | |||||||||||||||||||||

| Для организации защищенного сеанса связи необходимо … | 1. выполнить шлюзование данных 2. применить электронный ключ 3. выполнить межсетевое экранирование 4. выполнить шифрование данных | |||||||||||||||||||||

| Доменным именем компьютера может быть … | 1. abcd.eqwert.com 2. [email protected] 3. 123.123.124.010 4. http://abcd.eqwert. com/index.html | |||||||||||||||||||||

| Удаленное управление компьютером обеспечивает сервис … | 1. Rambler 2. Mail List 3. IRC 4. Telnet | |||||||||||||||||||||

| Независимую связь между несколькими парами компьютеров в сети не обеспечивают … | 1. сетевой коммутатор 2. модем 3. репитер 4. сетевой шлюз | |||||||||||||||||||||

| Переписку с неизвестным адресатом в реальном времени обеспечивает сервис … | 1. чат 2. электронная почта 3. браузер 4. World Wide Web | |||||||||||||||||||||

| К основным компонентам вычислительных сетей относят … | 1. компьютеры 2. сетевое программное обеспечение 3. антивирусные программы 4. коммуникационное оборудование | |||||||||||||||||||||

| Для сопряжения ЭВМ с одним каналом связи используется устройство… | 1. сетевой адаптер 2. концентратор 3. повторитель 4. мост | |||||||||||||||||||||

| Сетевым протоколом является … | 1. PPP 2. WWW 3. ECP 4. URL | |||||||||||||||||||||

| Персональный компьютер, подключенный к сети и обеспечивающий доступ пользователя к ее ресурсам, называется … | 1. сервером 2. рабочей станцией 3. хостом 4. доменом | |||||||||||||||||||||

| Устройство, обеспечивающее соединение административно независимых коммуникационных сетей, – это … | 1. хост 2. домен 3. роутер 4. концентратор | |||||||||||||||||||||

| Сервисная система, при помощи которой можно общаться через сеть Интернет с другими людьми в режиме реального времени, имеет наименование … | 1. IRC 2. Windows Chat 3. Slideshare 4. FTP | |||||||||||||||||||||

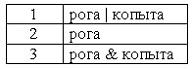

В таблице приведены запросы к поисковому серверу. По какому из запросов поисковый сервер найдет меньше всего документов? (для обозначения логической операции "ИЛИ" используется символ | , а для операции "И" – символ &)  | 1. по первому 2. по второму 3. по третьему 4. это определяется случайностью | |||||||||||||||||||||

| Мост – это устройство, соединяющее… | 1. две сети, использующие одинаковые методы передачи данных 2. две сети, имеющие одинаковый сервер 3. рабочие станции одной сети 4. абонентов локальной вычислительной сети | |||||||||||||||||||||

| На сервере graphics.sc находится файл picture.gif, доступ к которому осуществляется по протоколу ftp. Правильно записанным адресом указанного файла является … | 1. ftp://graphics.sc/ picture.gif 2. ftp://picture.gif/ graphics.sc 3. ftp://graphics.sc. picture.gif 4. ftp://picture.gif. graphics.sc | |||||||||||||||||||||

| Для быстрого перехода от одного www-документа к другому используется … | 1. браузер 2. сайт 3. гиперссылка 4. тег | |||||||||||||||||||||

| Недостатком систем шифрования с открытым ключом является … | 1. низкая производительность 2. низкая надежность шифрования 3. трудность применения системы шифрования неподготовленным пользователем 4. высокая стоимость оборудования, необходимого для шифрования | |||||||||||||||||||||

| Прокси-сервер сети Интернет … | 1. обеспечивает анонимизацию доступа к различным ресурсам 2. обеспечивает пользователя защищенным каналом связи 3. позволяет зашифровать электронную информацию 4. используется для обмена электронными подписями между абонентами сети | |||||||||||||||||||||

| Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно … | 1. использовать цифровую подпись 2. послать сообщение по секретному каналу связи 3. заархивировать сообщение 4. закрыть сообщение паролем | |||||||||||||||||||||

| Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений … | 1. открытый ключ шифрования 2. закрытый ключ шифрования 3. вид вашей цифровой подписи 4. используемый вами алгоритм шифрования | |||||||||||||||||||||

| Для уничтожения вируса после его распознавания используются … | 1. программы-фильтры 2. программы-фаги 3. программы-ревизоры 4. программы-вакцины | |||||||||||||||||||||

Список литературы

1. Акулов О.А., Медведев Н.В. Информатика: базовый курс: учеб. для студентов вузов, бакалавров, магистров, обучающихся по направлениям 552800, 654600 "Информатика и вычисл. техника". – М.: Омега-Л, 2007. – 560 с.

2. Безручко В.Т. Информатика (курс лекций): учебное пособие. – М.: ИД "ФОРУМ": ИНФРА-М, 2006. – 432 с.

3. Бородакий Ю.В., Лободинский Ю.Г. Информационные технологии. Методы, процессы, системы. – М.: Радио и связь, 2001. – 456 с.

4. Информатика: Базовый курс/С.В. Симонович и др. – СПб.: Питер, 2001.– 640с.

5. Информатика в схемах и таблицах/авт.-сост.И.Ю.Гусева.–СПб.:Тригон,2005.– 96 с.

6. Информатика для юристов и экономистов/С.В. Симонович и др. – СПб.: Питер, 2004.– 688 с.

7. Информатика: Практикум по технологии работы на компьютере/под ред. Н.В. Макаровой. – М.: Финансы и статистика, 2005.– 256 с.

8. Информатика: Учебник/под ред. Н.В. Макаровой. – М.: Финансы и статистика, 2007.– 768с.

9. Информационные технологии (для экономиста). Учеб. пособие/Под общ.ред. А.К. Волкова. – М.: ИНФРА-М, 2001. – 310 с.

10.Кисленко Н.П. Основы компьютерных технологий: учеб. пособие / Н.П. Кисленко; Новосиб. гос. архитектур.-строит. ун-т . – Новосибирск: НГАСУ, 2003. – 88 с.

11.Лесничая И.Г., Миссинг И.В., Романова Ю.Д., Шестаков В.И. Информатика и информационные технологии.Учебное пособие.–М.: Изд-во Эксмо, 2005.–544с.

12.Савицкая Н.И. Экономическая информатика:учеб. пособие – М.: Экономистъ, 2005. – 429 с.

13.Советов Б.Я., Цехановский В.В. Информационные технологии:Учеб. для вузов – М.: Высшая школа, 2005. – 263 с.

14.Практикум по информатике/под ред. А.А.Землянского.–М.:КолосС,2003.–384с.

15.Хохлова Н.М. Информационные технологии (конспект лекций). – М.: Приор-издат, 2006. – 192 с.

16.Угринович Н.Д. Информатика и информационные технологии. Учебник для 10–11 классов. – М.: БИНОМ. Лаборатория знаний, 2006. – 511 с.

Ответы к тестам