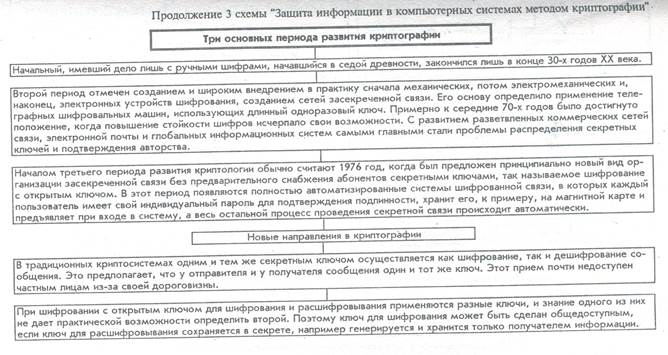

Виды компьютерных преступлений

1. Главный конвейер Волжского автозавода в г. Тольятти: Были внесены изменения в программное обеспечение, система зависла, конвейер остановился, не сошло более 200 машин.

2. Фирма канадско-американская Sprint Net (С-Петербург) Взломан телефонный номер входа в КС. Программой подбора паролей – определен код входа в КС.

3. КС управления самолетом «Мираж» во время войны в персидском заливе (защита сломана)

4. Эксперимент по подбору паролей:

5. путем перебора 6-ти символов = 6 дней непрерывной работы К; 7-символов – 150 дней для англ., 200 дней для Русск.

6. Неправомерное использование технологических отходов информационного процесса, оставленных пользователем после работы с КТ. (Даже удаленная из памяти и с жестких дисков, дискет информация подлежит восстановлению с помощью спец. Программных средств).

7. (бомбы) срабатывают при выполнении определенных условий и частично или полностью выводят из строя КС.

Ю

ЮРИСТ

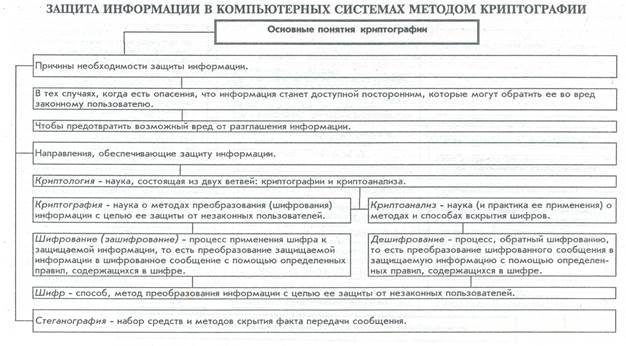

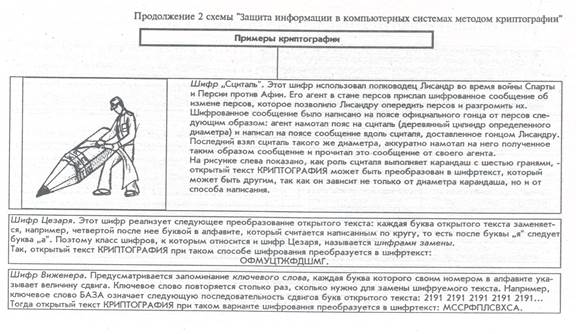

Шифр Цезаря: БУМФХ (3 по алфавиту после буквы – шифр замены)

Шифр Виженера: АСТТФ (повторение ключевого слова (сколько нужно для замены) –БАЗА (2191 2191 ….))