Орын ауыстыру алгоритмдері.

Орын ауыстыру шифрлеудің мағнасы – бір блок шектерінде анықталған ереже бойынша шифрленетін мәтіннің символдарының орыны ауыстырылады. Символдарының орыны ауыстырылатын блок ұзындығы жеткілікті болса және орын ауыстырудың күрделі қайталанбайтын реті болса, қарапайым практикалық қолдануларға шифрдың жеткілікті беріктігіне жетуге болады. Бұлар ең қарапайым және ежелгі шифрлер, олардың ішінде келесілерді атап кетуге болады:

- «скитала» орын ауыстыру шифры (цилиндрлік формасы бар стерженьге (скиталаға) спираль бойынша пергаментті орап, стержень бойынша мәтінді жазады. Пергаментті стерженнен алғанда әріптер тәртіпсіздік ретімен орнасады. Шифрды ашу үшін шифрлеу ережесі мен кілт ретінде қолданатын белгілі диаметрі бар стерженді білу керек;

- шифрлеу кестелері; олар хабардағы әріптердің орын ауыстыру ережелерін анықтайды; кілт ретінде мұнда кесте өлшемі, орын ауыстыруды белгілейтін сөз немесе фраза, кесте құрылымының ерекшеліктері қолданылады;

- кілт бойынша жеке орын ауыстыру: кестенің тік жолдары кілттік сөз, кесте жолының ұзындығындай фраза немесе сандар жиыны бойынша орын ауыстырылады;

- қос орын ауыстыру: қосымша жасырындықты қамтамасыздандыру үшін орын ауыстыру бойынша шифрленген мәтінді қайта шифрлеуге болады; қос орын ауыстыру кілті ретінде бастапқы кестенің жолдары мен бағандарының нөмірлері қолданылады;

- сызықты емес заң бойынша кестелік орын ауыстыру: хабар NxM өлшемі бар кестеге жатық жол бойынша тізбектеліп жазылады, ал оны оқу спираль немесе басқа ирек жолмен орындалады;

- сиқырлы квадраттарды яғни тік жолдары, жатық жолдары және диагоналдары бойынша сандар қосындысы тең болатын квадраттарды қолдану. Мәтін кестеге клеткалардың нөмірлері бойынша жазылады. Осындай квадраттардың сиқырлы қасиеттері бар деп есептелетін еді. Квадрат өлшемі өскен сайын сиқырлы квадраттардың саны тез өседі. Жәй орын басу шифрлері:

- жалғыз алфавиттік орын басу. Мәтіннің әр әріпі алфавиттің басқа әрібімен келесі ереже бойынша орын басады: орын басатын әріп бастапқы әріптен К әріпке ығысу жолымен анықталады (Цезарь шифры);

- кілттік сөзі бар Цезарь жүйесі: алфавитте символдардың ығысуын анықтау үшін кілттік сөз қолданылады.

Күрделі орын басу шифрлер. Бұл қолданатын алфавиттерді тізбектеп және циклдык өзгертіп отыратын көпалфавиттік орын басулар. Бастапқы тілдің табиғи статистикасын жасыруды қамтамасыздандыру көпалфавитті орын басуды қолданудың эффекті болып табылады. Белгілі көпалфавитті жүйелердің бірі – Вижинер шифрлеу жүйесі. Оның алгортмінің мағнасы келесіде. Бастапқы алфавиттің әріптерін циклдык ығыстыру жолымен, мысалы, 26 алфавиттердің жиыны (ағылшын алфавиттің әріптерінің саны бойынша) құрастырылады. Барлық алфавиттер жиыны Вижинер кестесін құрастырады. Шифрлеген кезде хабардың сәйкес әрібін алмастыруға қолданатын белгілі ығысқан алфавиттің жиынын кілттік сөздің әріптері анықтайды. Ашық мәтін мен кілттік сөздің сәйкес әріптерінің нөмірлерін 26 модулі бойынша қосу шифрлеу процесін бейнелейді. Алфавиттің әр A-Z әрібі үшін 0-25 цифрлардың біреуі сәйкестіріледі.Кілттік сөзі k анықталған әріптердің d санымен беріледі және қайталанып шифрленетін mi хабар астында жазылады. Келешекте i-ші бағанда mi хабардың әріпі оның астында тұрған ki кілттік сөздің әріпімен 26 модулі бойынша келесі түрдегідей қосылады:

gi = mi mod 26,

мұндағы gi – алынған криптограмманың әріптері.

Криптограмманы ашу одан кілттік сөзді 26 модулі бойынша алумен орындалады.

19. Магикалық квадраттары.

Маги́ческий, или волше́бный квадра́т — это квадратная таблица  , заполненная

, заполненная  числами таким образом, что сумма чисел в каждой строке, каждом столбце и на обеих диагоналях одинакова. Если в квадрате равны суммы чисел только в строках и столбцах, то он называется полумагическим. Нормальным называется магический квадрат, заполненный натуральными числами от

числами таким образом, что сумма чисел в каждой строке, каждом столбце и на обеих диагоналях одинакова. Если в квадрате равны суммы чисел только в строках и столбцах, то он называется полумагическим. Нормальным называется магический квадрат, заполненный натуральными числами от  до

до  . Магический квадрат называется ассоциативным или симметричным, если сумма любых двух чисел, расположенных симметрично относительно центра квадрата, равна

. Магический квадрат называется ассоциативным или симметричным, если сумма любых двух чисел, расположенных симметрично относительно центра квадрата, равна  .

.

Нормальные магические квадраты существуют для всех порядков  , за исключением

, за исключением  , хотя случай

, хотя случай  тривиален — квадрат состоит из одного числа. Минимальный нетривиальный случай показан ниже, он имеет порядок 3.

тривиален — квадрат состоит из одного числа. Минимальный нетривиальный случай показан ниже, он имеет порядок 3.

| ||||||

| ||||||

| ||||||

|  |  |  |  | ||

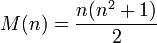

Сумма чисел в каждой строке, столбце и на диагоналях называется магической константой, M. Магическая константа нормального волшебного квадрата зависит только от n и определяется формулой

Первые значения магических констант приведены в следующей таблице (последовательность A006003 в OEIS):

| Порядок n | |||||||||||

| M (n) | |||||||||||

21. Вижинер шифрлеу алгоритмі. Вижинер ((1523-1596), Римдегі француз елшісі, өзінің шифр жүйесін ойлап тапқан. Виженердің шифры 400 жыл бойы кері шифрланбайтын деп саналған, сондықтан әскери шифр ретінде кеңінен қолданылған). Күрделі орын басу шифрлер. Бұл қолданатын алфавиттерді тізбектеп және циклдык өзгертіп отыратын көпалфавиттік орын басулар. Бастапқы тілдің табиғи статистикасын жасыруды қамтамасыздандыру көпалфавитті орын басуды қолданудың эффектісі болып табылады. Белгілі көпалфавитті жүйелердің бірі – Вижинер шифрлеу жүйесі. Оның алгоритмінің мағынасы келесіде. Бастапқы алфавиттің әріптерін циклдык ығыстыру жолымен, мысалы, 26 алфавиттердің жиыны (ағылшын алфавиттің әріптерінің саны бойынша) құрастырылады. Барлық алфавиттер жиыны Вижинер кестесінқұрастырады. Шифрлеген кезде хабардың сәйкес әрпін алмастыруға қолданатын белгілі ығысқан алфавиттің жиынын кілттік сөздің әріптері анықтайды. Ашық мәтін мен кілттік сөздің сәйкес әріптерлерінің нөмірлерін 26 модулі бойынша қосу шифрлеу процесін бейнелейді. Алфавиттің әр A-Z әрібі үшін 0-25 цифрлардың біреуі сәйкестіріледі. Кілттік сөзі k анықталған әріптердің d санымен беріледі және қайталанып шифрленетін mi хабар астында жазылады. Келешекте i-ші бағанда mi хабардың әрпі оның астында тұрған ki кілттік сөздің әріпімен 26 модулі бойынша келесі түрдегідей қосылады: gi = mi mod 26, мұндағы gi – алынған криптограмманың әріптері. Криптограмманы ашу одан кілттік сөзді 26 модулі бойынша алумен орындалады.

22.Ағымдық және блоктық шифрлер. Ақпарат блогының өлшеміне қарай криптоалгоритмдер келесі түрлерге бөлінеді: а) ағынды шифрлер. Ағынды шифрлерде кодалану бірлігі бір бит болып табылады. Кодалау нәтижесі алдында келген кірудегі ағыннан тәуелді емес. Сұлба ақпарат ағындарын жіберу жүйелерде қолданылады, яғни ақпаратты жіберу процесі уақыттың кез келген моментінде басталуы немесе аяқталуы және кездейсоқ үзілуі мүмкін болған жағдайларда. Ең көп тараған ағынды шифрлердің мысалы скремблерлер болып табылады. б) блоктык шифрлер. Осындай шифрлерде кодалану бірлігі бірнеше байттардан тұратын блок болып табылады. Кодалау нәтижесі тек қана осы блоктың бастапқы байттарынан тәуелді. Ақпаратты пакеттік тасымалдағанда және файлдарды кодалағанда осы сұлба қолданылады. Блоктық шифрлер ақпараттың блогың (4-тен 32 байтқа дейін) тұтас бірлік ретінде шифрлейді. Сондықтан толық іріктеумен жасалған шабуылдарға түрлендірудің беріктігі көпесе өседі және де әртүрлі математикалық, алгоритмдік түрлендірулерді қолдануға мүмкіндік береді. Скремблерлер. Ақпараттың үздіксіз ағындарын биттар бойынша шифрлеуге мүмкіндік беретін алгоритмдердің программалық немесе аппараттық іске асырулары скремблер деп аталады. Әр қадамда берілген алгоритм бойынша өзгеретін биттар жиыны скремблерді құрастырады. Скремблердің әр қадамы орындалғаннан кейін оның шығысында шифрлеу бит – 0 немесе 1 пайда болады, ол ақпараттық ағынның ағынды битіне XOR операциясымен қосындыланады.

Соңғы кездерде ақпаратты биттар тізбегі ретінде тасымалдаудың көлемі азайған себебінен осындай тізбектерді қорғауға өңделген скрембрлерлеу алгоритмдерін қолдану аймағы да азайды. Қазіргі кездегі жүйелерде практикада пакеттерді коммутациялайтын желілер қолданылады, олардың конфиденциалдығын қамтамасыздандаруға блоктык шифрлер қолданылады.

23. Вирустар, классификациясы, макровирус түсінігі.«Компьютерлік вирустар» термині соңғы жылдары пайда болған компьютерлік жүйенің құрамында болатын бағдарламалардың бірі болып табылады. Вирусы бар жүйе тез зақымдалады және бір жүйеден басқа жүйеге тез таралады. Вирустың алдын алуда маңызды рөл - профилактика атқарады. Вирусты анықтауда Фред Кохен ұсынған формула бойынша «компьютерлік вирус - бұл бағдарлама, ол, өзінің модифицирленген көшірмесін енгізу арқылы басқа бағдарламаларды зақымдайды». Вирустар тектен-тек жайылмайды, ол компьютерді құрту үшін жайылады, мысалы файлдарды жою және компьютердің бағдарламалық қамтуын зақымдайды. Көп вирустар компьютердің жұмысын баяулатады және де мәліметтерді жояды. Мысалы, қоқысты қатаң дискінің бөлек секторына жазғанда ол компьютердің оперативті жадысын қоқыстандырады: процессорды керек емес командалармен жүктейді және істеп жатқан жұмысыңыздың тоқтап қалуына, компьютеріңіздің қайта жүктелуіне әкеп соғады. Кейбір вирустар білдіртпей іс-әрекет жасайды – олар мәліметтерді біртіндеп өзгертеді. Бағдарламалық ортаны өзгертетін вирустар өте қауіпті вирус болып келеді. Мұндай вирусты өшіру өте қиын: вирусы бар файлдарды өшіру немесе көшірмесін алуда жүйе жұмыстан шығуы мүмкін. Оған мысал ретінде файлдық жүктемелетін резидентті вирус ретінде One Half – ті келтіруге болады. Мұндай вирус полиморфты алгоритмді тарату үшін қолданылады.Негізгі белгілеріне қарай вирустарды келесі топтарға бөлуге болады: 1. Операциялық жүйесі (ОЖ) бойынша 2. Алгоритм жұмысының ерекшелігі бойынша 3. Деструктивті мүмкіндіктері бойынша 4. Жүру ортасына бойынша. Жүру ортасына қарай вирустар келесі түрлерге бөлінеді: 1. Файлдық 2. Жүктемелі 3. Макро 4. Желілік. Файлдық вирустар – түрлі тәсілмен орындалып жатқан файлдарға кіреді немесе өзінің көшірмесін құрайды және желі арқылы келеді. Мысалы «link» вирусы. Жүктемелік вирустар – дискінің жүктемелік секторына енеді немесе винчестордың жүктемелік желісін зақымдайды, белсенді сектордың жолын өзгертеді. Макро-вирустар - файлдық құжаттарды құртады және қарапайым электронды кестелерді жояды. Көптеген мамандардың пікірінше макровирустардың болашағы зор. Макро вирустар макростарда немесе Visual Basic Application программалау тілінде жазылған программаларда және программа кодының мәтінінде кездеседі. Макростар Word және Excell қосымшаларында олардың мүмкіндігін кеңейту мақсатында қолданылады. Windоws-тың соңғы нұсқаларында макровирустардан қорғау дұрыс шешімін тапқанмен, әйтседе бұл жеткіліксіз болып отыр. Макровирустарды құрушылар өз шеберліктерін іске асыру үшін тырысып бағуда. Visual Basic Application программалау тілімен таныс қолданушы программа кодының құрамындағы зиян кодты өздігінен танып біле алады (әсіресе ол макросты өз бетімен құрған болса). Желілік вирустар - өзінің көшірмесін таратуға немесе компьютерлік желі командасында және электрондық поштада болады. Жұқтырмалы операциялық жүйе (яғни, операциялық жүйе, жұқтырылған обьект) вирустың классқа бөлінуінің екінші түрі. Файлдық вирустар OS-DOS, Windows, Win95/NT, OS/2 және тағы басқа файлдарды жұқтырады. Макро-вирус файл форматтарын Word, Excel, Office 97 жұқтырады. Алгоритм жұмысының ерекшелігінің вирустары келесі пунктерге бөлінеді: 1. Резидентті 2. Стелс - алгоритмдерін қолдану 3. Өзіндік шифрлену және полиморфты 4. Стандартты емес тәсілдерді қолдану. Резидентті вирус – компьютердің инфекциялану кезінде оперативті жадыда резиденттік бөлігін қалдырады, содан кейін жұқтырылатын объектіге операциялық жүйенің қатынауын және оған енуін қарастырады. Резидентті вирустар жадыда тұрып, компьютер өшірілгенге дейін белсенді болып тұрады. Резидентті емес вирустар компьютер жадысын жұқтырмайды және өзінің белсенділігін ұзақ уақыт сақтайды. Кейбір вирустар оперативті жадыда резидентті бағдарламаларды қалдырады, олар вирусты таратпайды. Бұл вирустар резидентті емес вирустарға жатады. Резидентті вирусқа макро-вирусты жатқызуға болады, өйткені олар әр кезде компьютер жадысында тұрады. Сонымен қатар операциялық жүйе редакторды өз қолына алады, ал «операциялық жүйені қайта жүктеу» түсінігі редактордан шығу ретінде тракталады. Стелс-алгоритмдерді қолдану вирустарға түгелдей немесе біртіндеп жүйеде жасырылуына жол береді. Ең бірінші стелс-вирус – «Frodo» вирусы, бірінші жүктемелі стелс-вирус – «Brain». Өзіндік шифрлену және полиморфиялылық – вирусты детектірлеу процедурасын қиындату үшін тәжірибеде вирустың барлық типі қолданады. Полиморфиялық вирус –табылуы өте қиын вирус, оның сигнатурасы жоқ, яғни кодтың тұрақты бөлігі болмайды. Көбінде бір полиморфиялық-вирустың екі түрлі үлгісі бір-біріне ешқашан сәйкес келмейді. Оған вирустың негізгі бөлігін шифрлеу арқылы және кеңейткіш-бағдарлама модификациясы арқылы қол жеткізуге болады.

24. Гаммалау. Гаммалау дегеніміз- белгілі бір заңдылық бойынша шифр гаммасын ашық мәліметтерге қою үрдісі. Шифр гаммасы- ашық мәліметтерді шифрлеуге және шифрленген мәліметтердің шифрін ашуға арналған алгоримт бойынша алынған ЖК тізбек. Шифрленетін мәтін символдары гамма деп аталады. Гаммалау арқылы шифрлаудың мәні мынада: жалған-кездейсоқ сандар бергішінің көмегімен шифрдың гаммасын генерациялау және алынған гамманы, бастапқы мәтінге қайтадан кері аударуға болатындай етіп (мысалы, екі модулі бойынша қосу опрациясын пайдалану арқылы) беттестіру. Мына жағдайды атап өтуіміз керек. Шифрлау алдында ашық деректерді, ұзындығы бірдей, әдетте 64 биттен, Т0 блоктарға бөледі. Шифрдың гамасы осыған ұқсас, ұзындығы Гш блоктарынан тұратын тізбектер түрінде құрылады. Шифрлау теңдеуі мына түрдегі болады: Тш =Гш +Т0 ; Шифрлауды ашу процесі шифр гаммасын қайтадан генерациялау және осы гамманы шифрланған деректер үстіне салудан тұрады. Шифрлауды ашу теңдеуінің түрі мынадай болады: Т0 =Гш -Тш ; Осындай әдіспен алынған шифрмәтін, ашуға қиындық тудырады, өйткені оның кілті айнымалы шама. Шифр гаммасы әр шифрланған блок үшін кездейсоқ түрде өзгеріп тұруы қажет. Егер гамма периоды барлық шифрланған мәтін ұзындығынан көп болса және шифрды бұзушыға бастапқы мәтіннің ешқандай бөлігі белгілі болмаса, онда мұндай шифрды тек кілттің барлық варианттарын түгел тікелей таңдау арқылы ғана шешуге болады. Бұл жағдайда шифрдың криптографиялық беріктілігі кілт ұзындығымен анықталады.

25. «Троян» вирусынан қорғалу. Троя́нская программа (также — троя́н, троя́нец, троя́нский конь) — вредоносная программа, распространяемая людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно. Название «троянские» восходит к эпизоду в Илиаде, рассказывающем о «Троянском коне» — дарёном деревянном коне, использованном для проникновения в Трою, что и стало причиной падения Трои. В Коне, подаренном в знак лже-перемирия, прятались воины Одиссея, ночью выбравшиеся из Коня и открывшие ворота основным силам антитроянской армии. Больша́я часть троянских программ действует подобным образом — маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Считается, что первым этот термин в контексте компьютерной безопасности употребил в своём отчёте «Computer Security Technology Planning Study» Дэниэл Эдвардс, сотрудник АНБ. «Трояны» — самый простой вид вредоносных программ, сложность которых зависит исключительно от сложности истинной задачи и средств маскировки. Самые примитивные «трояны» (например, стирающие содержимое диска при запуске) могут иметь исходный код в несколько строк. В целом, троянские программы обнаруживаются и удаляются антивирусным и антишпионским ПО точно так же, как и остальные вредоносные программы.Троянские программы хуже обнаруживаются контекстными методами антивирусов (основанных на поиске известных программ), потому что их распространение лучше контролируется, и экземпляры программ попадают к специалистам антивирусной индустрии с бо́льшей задержкой, нежели самопроизвольно распространяемые вредоносные программы. Однако эвристические (поиск алгоритмов) и проактивные (слежение) методы для них столь же эффективны.

Қазіргі уақытта трояндық жылқылар кӛп таралған. Оның ерекшелігі, олар компьютерге немесе оның ішінде сақталған ақпараттарға зақым келтірмейді. Мұндай программаның негізгі функционалдық міндеті - интернеттен берілген компьютерге еркін кіруге болатындығы. Сонымен қатар қолданушы жұғылған компьютермен бәрін жасай алады: мәліметті ӛшіре және жаза алады, программаны қосу және т.б. Мақсаттары әр түрлі болуы мүмкін: ақпараттарды конфиденциалды ұрлау, парольды бұзу және т.б. Осылайша, трояндық жылқылардың негізгі зұлымдығы, жұғылған компьютермен қолданушы оның компьютерімен бӛтен адамдар қолданатынын білмеуі болып табылады. Трояндық жылқылардан тиімді қолдану үшін антивирустық бағдарламалар жеткіліксіз. Одан басқа бранмаузер қолдану керек.

26. Скремблерлер. Скремблерлер. Ақпараттың үздіксіз ағындарын биттар бойынша шифрлеуге мүмкіндік беретін алгоритмдердің программалық немесе аппараттық іске асырулары скремблер деп аталады. Әр қадамда берілген алгоритм бойынша өзгеретін биттар жиыны скремблерді құрастырады. Скремблердің әр қадамы орындалғаннан кейін оның шығысында шифрлеу бит – 0 немесе 1 пайда болады, ол ақпараттық ағынның ағынды битіне XOR операциясымен қосындыланады.

Соңғы кездерде ақпаратты биттар тізбегі ретінде тасымалдаудың көлемі азайған себебінен осындай тізбектерді қорғауға өңделген скрембрлерлеу алгоритмдерін қолдану аймағы да азайды. Қазіргі кездегі жүйелерде практикада пакеттерді коммутациялайтын желілер қолданылады, олардың конфиденциалдығын қамтамасыздандаруға блоктык шифрлер қолданылады.

Жүйе арқылы өтетін ақпарат ағынын биттар бойынша өзгерту скремблерлеудің мағынасы болып табылады. Скремблерде қолданылатын жалғыз операция XOR – "биттік шығару НЕМЕСЕ". Ақпараттық ағынның тасымалдануымен бірге скремблерде параллельді белгілі ереже бойынша кодалау ағыны генерацияланады. Тура және кері де шифрлеу бастапқы тізбекке кодалану тізбекті XOR бойынша қосумен орындалады. Кодалау тізбекті генерациялау ақпараттың бастапқы көлемінен (кілттен) циклдык келесі алгоритм бойынша орындалады: ағынды биттар жиынынан белгілі разрядтардың мәндері таңдалынып, XOR операциясымен өзара қосылады. Барлық разрядтар 1 битке ығысады, ал жаңадан алынған мән ("0" немесе "1") босатылған ең кіші разрядқа орнатылады. Ығысуға дейін жоғарғы разрядта болған мән кодалау тізбегіне қосылып оның кезекті биты болып қалады.

Скремблерді электрондық және де электрлік негізінде іске асыруға болатындығы оны далалық жағдайларда кең қолдануының себебі болды. Сонымен бірге, шығудағы тізбектің әр биті тек қана жалғыз кірудегі биттен тәуелді болғандықтан, мәліметтерді ағынды тасымалдауда қорғау скремблерлері кең қолданылады. Себебі мәліметтерді тасымалдау каналдарында міндетті түрде бөгеттер пайда болады, ал осы жағдайда олар блоктық шифрдегідей бірнеше емес, тек қана бөлек биттарды өзгертеді.

Скремблерленген тізбектің шифрін ашу да кодалауға қолданатын сұлбамен орындалады. Сондықтан алгоритмдерде нәтижелік кодалау XOR -" шығару НЕМЕСЕ" операциясымен орындалады, бұл сұлба шифрды ашқан кезде ешқандай қосымша есептеу шығындарды қолданбай толығымен біртекті қалпына келеді.

Скремблерлер негізіндегі шифрлердің маңызды мәселесі – жіберетін (кодалайтын) және қабылдайтын (кодасын ашатын) құрылғыларды синхронизациялау. Бір бит қалдырылып кетсе немесе қате орнатылса, барлық жіберілген ақпарат жойылады. Сондықтан скремблерлер негізіндегі шифрлеу жүйелерде синхронизациялау әдістеріне көп зер салынады. Практикада осындай мақсатымен келесі екі әдістің комбинациясы қолданылады:

а) ақпарат ағынына қабылдайтын жаққа алдын ала белгілі синхронизациялайтын биттарды қосу; қабылдаған хабарда осындай биттар табылмаса қабылдаушы жіберушімен синхронизациялауды активті іздей бастайды;

б) уақыттық импульстердің жоғары дәлдігі бар генераторларын қолдану; синхронизация жоғалған уақыттарда қабылданатын ақпарат биттарының шифрын ашу синхронизациялаусыз "есте қалғанымен" өткізуге мүмкіндік береді.

Кері байланыста қолданылатын биттар саны яғни кодалау биттар тізбегін жасайтын жады құрылғысының разряды скремблердің разряды деп аталады. Криптоберіктік параметрлері жағынан бұл шама блоктық шифрлердің ұзындығымен бірдей. Скремблер разряды неғұрлым жоғары болса, солғұрлым оны қолдануда негізделген жүйенің криптоберіктігі жоғары болады.

Скремблердің жұмыс уаықты ұзақ болған кезде міндетті түрде оның циклдануы пайда болады. Белгілі такттер саны орындалғаннан кейін скремблер ячейкаларында онда алдында болған биттар комбинациясы пайда болады. Осы моменттен бастап кодалау тізбегі белгілі периодымен циклдык қайталана бастайды. Бұл мәселені шешу мүмкін емес, себебі скремблердің N разрядында биттардың 2N комбинациясынан артық бола алмайды, яғни 2N-1 циклдардан кейін комбинацияның қайталануы міндетті түрде пайда болады. Фальсификацияға қарсы тұра алмауы скремблерлеу алгоритмдердің кемшілігі болып табылады.

Мәліметтерді қорғау әдістері.Қорғау дегеніміз - жалпы түсінік. Қорғау - жүйенің объектілерін қоршаған ортадан қорғайтын механизмдерді сипаттау. Қорғау тетіктеріне тән белгілер: 1. Бір пайдаланушының екінші пайдаланушыға кедергі келтіруіне жол бермеу; 2. Пайдаланушының бағдарламасымен деректеріне қорғаныс құралдарын ұсыну. Қорғау тетіктері (механизмы) төмендегідей бірқатар мәселелерді шешеді: 1. Заң шығару нормаларымен анықталатын, дербес қол жеткізуді реттеуші жеке ақпарат құпиясын қорғау. 2. Ақпаратқа қол жеткізу ережесін анықтайтын ақпарат құпиялылығын сақтау. 3. Құпиялылықтың сақталуын қамтамасыз ететін әдістер мен құралдардың ақпарат қауіпсіздігіне жол ашуы. Сұрау салу арқылы ақпаратты қорғау

Қосымша ақпараттың жұмысына парольдер, нөмірлер, кілттер түрінде талап етілетін бағдарламалар сұрау салу арқылы ақпаратты қорғау түріне жатады. Парольдер – жүйеге ену үшін қажетті кілттер ретінде қарастырылады және ақпарат тұтастығын сақтауды қамтамасыз етеді бірақ, олар басқа мақсаттар үшін де қолданылады, мысалы, дискіенгізгіште жазуды бұғаттауда, мәліметтерді шифрлеу командаларында, т.б. Парольдерді 7 негізгі топтарға бөледі:

- қолданушы орнататын парольдер;

- жүйемен генерацияланатын парольдер;

- енудің кездейсоқ кодтары;

- жартылай сөз;

- кілттік фазалар;

- “сұрақ -жауап” түріндегі интерактивті тізбек;

- “қатаң ” парольдер.

Шифрлер - ақпаратты түрлендіруге арналған криптографиялық әдістерді пайдалану. Шифрлер криптоаналитиктер үшін қарапайым болу керек, бірақ кәдімгі пайдаланушылар үшін файлға қол жеткізуді қиындатады. Бағдарламаларды, идентификациялық белгілерді шифрлеуге болады. Бағдарламаны қорғауға арналған шифрдың негізгі сипаттамасы - кілттік шифрдың үзындығы болып саналады. Сигнатуралар – қорғаныс үшін пайдаланылатын және бағдарламалық тәсілмен тексерілетін электронды есептеуіш машинаның бесаспап сипаттамасы. Қорғау аппаратурасының көмегімен бағдарламны қорғаудың негізгі принципі – тұрақты есте сақтау құрылғысымен оперативті есте сақтау құрылғысынан бағдарламаларды рұқсатсыз көшіру кезінде бағдарламның өздігінен жойылып кетуіне арналған сигналдарды өндіру. Арнайы микропроцессорлар (МП) – арнайы оптикалық құрылғы, стандартты интерфейс арқылы қосылады, сұрау салуға кейбір сандық реттілікпен үндеседі. Кемшілігі – бағдарламамен басқарылады. Электр интеллектісімен қорғау – күрделі қорғаныс алгоритмін таратушы арнайы микропроцессоры бар электронды қорғаныс құрылғыларының бірі.Тікелей қорғау құралдары-егер құпия ақпараттардан тұратын модульды бұзатын болса, тікелей қорғау динамикалық жады қорегін бұғаулайды да, құпия ақпараттарды жояды.

29. WINDOWS операциялық жүйесінің ақпараттық қауіпсіздік сервистері

Службы шифрования дисковых томов (Bitlocker Drive Encryption и Bitlocker To Go),служба безопасного удаленного доступа к корпоративной сети (DirectAccess), служба управления учетными записями и правами пользователей (User Account Control, UAC), а также дополнительные возможности шифрующей файловой системы (Encrypted File System, EFS).Для хранения ключа шифрования служба Bitlocker Drive Encryption может использовать модуль доверенной платформы (Trusted PlatformModule, TPM) или подключаемое USB-устройство. При использовании TPM при загрузке ОС на компьютере ключ расшифрования дискового тома может быть получен непосредственно из этой микросхемы либо только после аутентификации пользователя с помощью его USB-устройства и (или) ввода им секретного PIN-кода.Под TPM понимается криптопроцессор, обеспечивающий безопасное создание и хранение криптографических ключей, а также реализацию криптографических алгоритмов (шифрования и расшифрования, вычисления и проверки электронной цифровой подписи). При шифровании данные защищаются таким образом, что они могут быть расшифрованы только на компьютере, где были зашифрованы, под управлением того же самого программного обеспечения.При использовании прозрачного режима работы пользователей (без применения PIN-кодов и USB-устройств) ключ шифрования дискового тома может быть получен только загрузчиком ОС после проверки целостности загрузочных файлов.Служба DirectAccess позволяет удаленным пользователям получить безопасный доступ к сети предприятия без подключения к виртуальной частной сети (Virtual Private Network, VPN). Клиент DirectAccess устанавливает двунаправленную связь компьютера пользователя с корпоративной сетью при любом подключении компьютера пользователя с поддержкой DirectAccess к сети Интернет, даже до начала сеанса пользователя в своей операционной системе. Пользователь не занимается выбором способов удаленного подключения к корпоративной сети, а администраторы могут управлять компьютерами, находящимися вне офиса, даже если они не подключены к VPN.Ограничением в использовании технологии DirectAccess является то, что корпоративная сеть и подключение удаленного пользователя к своему Интернет-провайдеру должны поддерживать протокол IPv6, частью которого является протокол безопасной передачи данных IPSec. Одной из проблем безопасности компьютерных систем под управлением ОС Windows являлась их слабая защищенность от действий вредоносных программ.В ОС Microsoft Windows Vista появилась служба User Account Control предназначенная для уведомления пользователя о необходимости изменения системных данных по запросу той или иной (возможно, вредоносной) программы. В Windows 7 этот механизм стал более гибким и позволяет не только обеспечить целостность системных данных, но и конфигурировать работу службы оповещений о возможной опасности для отключения необходимости постоянного подтверждения пользователем своих действий.В Windows 7 исправлен недостаток службы UAC, выражавшийся в оповещении пользователя о действиях самой ОС

30.Вирустарға қарсы программалардың классификациясы. Араларындағы айырмашылықтар.Одним из самых удобных методов защиты от компьютерных вирусов является использование специализированных программ.Основные типы антивирусных программ.Программы-детекторы позволяют обнаружить файлы, зараженные каким-либо известным вирусом. Данные программы проводят только проверку компьютера на наличие вирусов. Лечить данные программы не могут.Программы-доктора позволяют не только обнаружить файлы, зараженные известным вирусом, но и произвести их лечение. При лечении зараженных файлов программа-доктор удаляет тело вируса из файла, т.е. восстанавливает файл в том состоянии, в котором он находился до заражения вирусом.Программы-ревизоры работают следующим образом.При своем первом запуске они запоминают сведения о состоянии программ и системных областей диска компьютера, в которые входят загрузочные секторы, таблицы размещения файлов, корневой каталог.Предполагается, что в этот момент программы и системные области дисков не заражены.Затем при последующих проверках компьютера программы-ревизоры сравнивают состояние файлов и системных областей диска с исходным.Если произошли изменения, характерные для действий вируса, то они сообщают об этом пользователю.Разновидностью данных программ являются доктора-ревизоры. Они представляют собой комбинацию ревизоров и докторов, т.е. они могут не только обнаруживать изменения в файлах и системных областях дисков, но и в случае изменений автоматически вернуть их в исходное состояние.Программы-фильтры, постоянно находясь в памяти компьютера, следят за действиями, которые выполняются на компьютере. При появлении действий, указывающих на наличие вирусов, они сообщают об этом пользователю. К этим действиям можно отнести изменение файлов с расширением СОМ и ЕХЕ, снятие с файлов атрибута "только для чтения", прямая запись на диск, форматирование диска, установка "резидентной" (постоянно находящейся в оперативной памяти) программы.При появлении таких действий, на экран компьютера выводится сообщение о том, какое действие затребовано, и какая программа желает его выполнить. Пользователь может либо разрешить выполнение этого действия, либо запретить его.Программы-фильтры обладают одним большим преимуществом по сравнению с другими программами. Оно заключается в том, что данные программы позволяют обнаружить многие вирусы на самой ранней стадии, когда вирус еще не успел размножиться и что-либо испортить. Тем самым можно свести убытки от вируса к минимуму.Программы-вакцины – это программы, предотвращающие заражение файлов. Сущность действия данных программ заключается в том, что они изменяют файлы специальным образом. Причем это не отражается на работе, но вирус воспринимает эти файлы как зараженные и не внедряется в них. В настоящее время данный вид программ практически не используется.

31.Электронды цифрлық қолтаңба RSA алгоритмі.Бұл алгоритмде біріншіден кілттер жұбын генерациялау керек: ашық - e және жасырын – d. Ашық кілт цифрлық қолтаңбаларды тексеру үшін хабарлармен алмасатын партнерлерге беріледі. Жасырын кілт хабарларға қолтаңбаны қою үшін автормен сақталады.Мысалы, жіберуші М хабарды жіберу алдында оған қолтаңба қойғысы келеді. Әуелі хабар (ақпарат блогы, файл, кесте) хэш-функция көмегімен бүтін m=h(M) санға қысылады. Содан кейін m хэш-мәнімен жасырын d кілтті қолданып, М электронды құжатқа қойылатын S цифрлық қолтаңба есептеледі:S=mdmodn.(M,S) жұбы алушы партнерге цифрлық S қолтаңба қойылған М электронды құжат ретінде жіберіледі; және де S қолтаңбасы жасырын d кілтінің иесімен жасалды. (M, S) жұп қабылданғаннан кейін алушы М хабардың хэш-мәнін әртүрлі екі жолмен есептейді. Біріншіден ол е ашық кілт көмегімен S қолтанбаға криптографиялық түрлендіруді ққолданып,m’ хэш-мәнін қалпына келтіреді: m’=Semodn.Сонымен бірге алушы қабылдаған М хабардың хэштеу нәтижесін m=h(M) функциясы көмегімен табады. Егер де есептелген мәндердің теңдігі орындалса, яғни Semodn=h(M) алушы (M, S) жұпты ақиқат деп есептейді.Тек қана жасырын d кілттің иесі М құжаты бойынша S цифрлық қолтаңбаны құрастыра алатыны дәлелденген, ал ашық е кілт бойынша жасырын d санын анықтау М модульді көбейткіштерге жіктеуден жеңіл емес.Алгоритмнің кемшіліктері:криптоберіктікті қамтамасыздандыру үшін есептеулерде n, p, q бүтін сандардың әрқайсысының мәндері жуықтап 2512 немесе 10154 кем болмауы керек; бұл жағдай басқа алгоритмдерінің шығындарына қарағанда есептеу шығындарды 20-30% өсіреді;

алгоритм мультипликативті шабуылға осалдау. Басқа сөзбен айтқанда егер де құжаттың хэштеу нәтижесін алдында қолтаңба қойылған құжаттардың хэштеу нәтижелерінің көбейтіндісі ретінде есептеуге болса, жасырын d кілтін білмей де құжаттарға қолтаңбаны ққұрастыруға болады.

32.Ақпаратты қорғаудың кешенді жүйесі. Ақпараттық жүйенің ақпараты өңделген кезде оны қорғауын қамтитын үйымдастырушылық, инженерлік және бағдарламалық-аппаратты шараларының жиыны ақпараты қорғаудың кешенді жүйесі (АҚКЖ) болып табылады. Ақпаратты қорғаудың кешенді жүйесі біріншіден ұйымдастыру шаралардан, яғни ақпараттық қауіпсіздік көзқарасы жағынан қәсіпорынның саясатын өңдеуден тұрады. Екіншіден, физикалық қауіпсіздікті қамтамасыздандыру: қауіпсіздік периметрі анық белгіленген және қорғалатын ресурстар мен сервистер бағаларына сәйкес болуы керек. Үшіншіден, компьютерлік жүйенің қауіпсіздік қызметтерін бағалайтын функционалдық критерийлерден басқа, кепілділік критерийлер бар, олар қызметтерді іске дұрыс асырылатынын бағалайды. Кепілділік критерийлер қорғау құралдары кешенінің архитектурасына, өңдеу ортаға, өңдеу тізбегіне, қорғау құралдары кешенін сынауға, жұмыс жасау ортасына және қолдану құжаттарына қойылатын талаптардан тұрады. Төртіншіден, болжанатын қауіптерді іске асырылуынан пайда болған зияндарды бағалауды өткізе алу керек. Қорғаудың ұйымдастыру немесе техникалық құралдарының таңдалынуы және қолданылуы пайдаланушы түріне (үйдегі немесе корпоративті, үлкен кәсіпорын ба әлде кішіме) тәуелді емес, ол қорғалатын ақпараттың бағасына яғни қорғаудың функцияларының (ақпараттың конфиденциалдығын, бүтіндігін, қол жеткізу тәртіптерін) бұзылғанынан пайдадаланушының шығындарына тәуелді. Әдетте, кәсіпорын неғұрлым үлкен болса, солғұрлым оның конфиденциалдық сипаттары бар ақпараттар көлеміде үлкен болады, сондықтан кәсіпорынның шығыныда көп болады. Бірақ, қарапайым пайдаланушыда, мысалы, кәсіпорынның басшысы өзінің үйіндегі дербес компьютерде бағасы жоғары ақпаратты сақтауы мүмкін. Сондықтан, оның компьютері де корпоративті желідей қорғалуы керек. АҚКЖ-ін басқару ақпараттық жүйенің өмір циклы бойынша сүйемелденуі керек. Ақпараттық жүйені өңдеу кезеңінде АҚҚЖ-ін басқару процесінің мақсаты мүмкін болатын қауіп-қатерлерге тиімді қарсы тұра алатын және де ақпаратты өңдеген кезде қауіпсіздік саясатын орындалуын қамтамасыздандыратын қорғау құралдарын жасау болып табылады. Ақпараттық жүйені пайдаланған кезде жасалынған АҚҚЖ-ің тиімділігін бағалау басқару процесінің мақсаты болып табылады. Сонымен, қорғау құралдарының таңдалынуы және олардың бағасы қорғалатын ақпарат бағасымен анықталады. Басқа сөзбен айтқанда, ақпараттың бағасынан жоғары болатын қорғау құралдарын таңдау дұрыс емес.

33. DES.Шифрлеудің DES стандарты 1977 ж. АҚШ-тағы Ұлттық стандарттар бюросымен басылып шығарылған. DES алгоритмы орын басу және орын ауыстыру комбинацияларын қолданады: DES мәліметтердің 64-биттік блоктарын 64-биттік кілтті қолданып шифрлейді; бұл кілтте мәнді болып 56 бит табылады (қалған 8 бит жұптылықты бақылауға негізделген тексеру биттар). DES алгоритмінде шифрды ашу операциясы шифрлеуге кері операция болып табылады, яғни шифрлеу операциялар кері ретімен қайталанады. DES алгоритмі бойынша шифрлеу процесінің жалпы сұлбасы 8.1 суретте көрсетілген. Шифрлеу процесінің негізі келесіде болады: 64-биттік блок биттарына бастапқы орын ауыстыру қолданылады, содан кейін шифрлеудің он алты циклы орындалып, соңынан соңғы биттардың орнын ауыстыруы жасалады. Алгоритмде қолданылатын кестелер стандарты болып табылады, олар DES алгоритмінің іске асыруларына өзгертілмеген түрде енгізіледі. Кілтті таңдап алып шифрды ашу процесін максималды күрделеу үшін өңдеушілермен кестелердегі барлық орын ауыстырулар мен кодтар арнайы түрде таңдалынған.