Угрозы секретности. Каналы утечки информации

Утечка информации – несанкционированный процесс переноса информации от источника к злоумышленнику.

Информационные потоки

Структуры информационных потоков являются основой анализа каналов утечки и обеспечения секретности информации. Эти структуры опираются на теорию информации и математическую теорию связи. Рассмотрим простейшие потоки.

1. Пусть субъект S осуществляет доступ на чтение (r) к объекту О. В этом случае говорят об информационном потоке от О к S. Здесь объект О является источником, а S - получателем информации.

2. Пусть субъект S осуществляет доступ на запись (w) к объекту О. В этом случае говорят об информационном потоке от S к О. Здесь объект О является получателем, а S - источником информации.

Из простейших потоков можно построить сложные. Например, информационный поток от субъекта S2 к субъекту S1 по следующей схеме:

r w

S1 ----------à O ß---------- S2 (1)

Субъект S2 записывает данные в объект О, а затем S1 считывает их. Здесь S2 - источник, а S1 - получатель информации. Можно говорить о передаче информации, позволяющей реализовать поток. Каналы типа (1), которые используют общие ресурсы памяти, называются каналами по памяти.

С точки зрения защиты информации, каналы и информационные потоки бывают законными или незаконными. Незаконные информационные потоки создают утечку информации и, тем самым, могут нарушать секретность данных.

Угрозы секретности

В руководстве по использованию стандарта защиты информации американцы говорят, что существуеттолько два пути нарушения секретности:

утрата контроля над системой защиты;

каналы утечки информации.

Большой спектр возможностей дают каналы утечки. Основной класс каналов утечки в ЭСОД - каналы по памяти (т.е. каналы, которые образуются за счет использования доступа к общим объектам системы). Графически канал по памяти можно изобразить следующим образом:

U2

U2

Пользователь U1 активизирует процесс, который может получить доступ на чтение к общему с пользователем U2 ресурсу О, при этом U2 может писать в О, а U1 может читать от S.

Классификация изъянов защиты по этапу внедрения.

| Этап внедрения ошибки и возникновения ИЗ | На стадии разработки | Ошибки в требованиях и спецификациях |

| Ошибки в исходных текстах программ | ||

| Ошибки в исполняемом коде | ||

| В ходе сопровождения | ||

| В ходе эксплуатации |

Аутентификация объекта

Под аутентификациейпонимается проверка и подтверждение подлинности образа идентифицированного субъекта, объекта, процесса.Аутентификация объекта - подтверждение, что заявленный объект является таковым.

Парольные системы основаны на предъявлении пользователем в момент аутентификации специального секретного (известного только подлинному пользователю) слова или набора символов — пароля. Пароль вводится пользователем с клавиатуры, подвергается криптопреобразованию и сравнивается со своей зашифрованной соответствующим образом учетной копией в системе. При совпадении внешнего и внутреннего парольного аутентификатора осуществляется распознавание и подтверждение подлинности соответствующего субъекта.

Идентификация/аутентификация с помощью биометрических данных

Биометрия представляет собой совокупность автоматизированных методов идентификации и/или аутентификации людей на основе их физиологических и поведенческих характеристик. К числу физиологических характеристик принадлежат особенности отпечатков пальцев, сетчатки и роговицы глаз, геометрия руки и лица и т.п. К поведенческим характеристикам относятся динамика подписи (ручной), стиль работы с клавиатурой. На стыке физиологии и поведения находятся анализ особенностей голоса и распознавание речи.

Аутентификация по уникальному предмету

Уникальность предмета, по которому выполняется аутентификация пользователя компьютером, определяется информацией, которую он содержит. Для аутентификации часто используются следующие носители информации:

• USB-токены - представляют собой устройства с различной степенью интеллекта, подключаемые к порту USB компьютера;

• смарт-карты - по функциональности похожи на USB-токены, но работа с ними осуществляется с помощью специальных устройств, называемых ридерами смарт-карт;

• электронные таблетки iButton(или Touch Memory);

• карты с магнитной полосой.

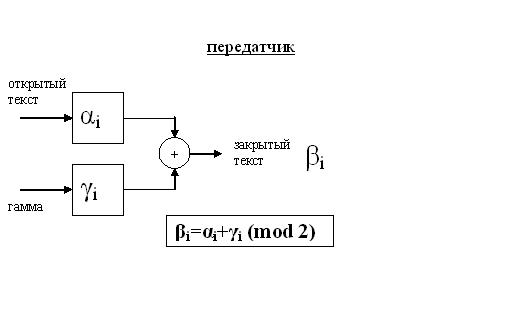

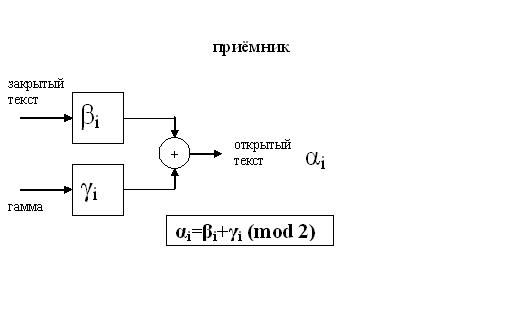

Гаммирование

Гаммирование - преобразование исходного текста, при котором символы исходного текста складываются, по модулю, равному количеству символов алфавита из которого составлено сообщение, с символами псевдослучайной последовательности, вырабатываемой по некоторому правилу.

схема передатчика:

схема приемника:

Требования к гамме

· Для каждого сообщения использовать новую гамму (повторное использование гаммы недопустимо).

· Для формирования гаммы использовать аппаратные генераторы случайных чисел на основе физических процессов.

· Длина гаммы должна быть не меньше длины защищаемого сообщения.

25. Зашумление

Наиболее эффективным средством защиты помещений, предназначенных для проведения конфиденциальных переговоров, от съёма информации беззаходовым методом через элементы строительных конструкций (окна, стены, трубы, системы вентиляции и т.д.) являютсясистемы виброакустического зашумления. Защита обеспечивается созданием шумовых колебаний на различных строительных конструкциях.

Система виброакустического зашумления состоит из генератора и исполнительных элементов: виброизлучателей, которые крепятся на защищаемые конструкции и акустических колонок, устанавливаемых в воздуховоды, тамбуры, иногда в межоконное пространство. Генератор формирует "белый" шум в диапазоне звуковых частот, который передается на исполнительные элементы и, соответственно, на защищаемые конструкции.

При наладке устанавливается уровень шумового сигнала в октавных полосах, который обеспечивает необходимую степень защиты при минимальном помеховом акустическом сигнале в помещении, который в этом случае практически не влияет на комфортность проведения переговоров.

В отдельных системах также предусмотрено наличие акустопуска.

В тех случаях, если требуется зашумление только вентиляционных каналов или дверных тамбуров, возможно использование генераторов акустического зашумления, маскирующих речевую информацию "белым" шумом с корректированной спектральной характеристикой.

Часто, совершенно необоснованно, генераторы акустического зашумления пытаются использовать для подавления средств звукозаписи. Однако, т.к. принцип защиты основан на превышении шумовым сигналом речевого, то получается, что для эффективной защиты с помощью таких устройств требуется говорить при сильно мешающем шуме. Причем эффективность подавления остается небольшой.

Алгоритмы сжатия

1) алгоритмы сжатия без потерь:

· алгоритм Лемпеля-Зива (Lempel-Ziv, LZ);

· RLE (Run Length Encoding);

· кодирование Хаффмена (Huffman Encoding);

2) алгоритмы сжатия с потерями:

· JPEG (Joint Photographic Expert Group);

· M-JPEG;

· MPEG (Motion Picture Expert Group).

Алгоритм Лемпеля-Зива лежит в основе архиваторов (pkzip, arj, lha) и программ динамического сжатия дисков (Stacker, DoubleSpace).

Основная идея: второе и последующие вхождения некоторой строки символов в сообщение заменяются ссылкой на ее первое появление в сообщении. Применяются варианты LZ77, LZSS, LZW (файлы формата GIF, TIFF), BTLZ(Рекомендация МККТТ V.42bis). Используется для сжатия текстов и графики.

RLE применяется для сжатия графики (файлы формата PCX) и видео. Последовательность одинаковых символов заменяется 2 байтами. В первом байте - символ, во втором - счетчик, то есть число, которое показывает, сколько таких символов идет подряд.

Кодирование Хаффмена состоит в замене информационных символов кодовыми последовательностями различной длины. Чем чаще используется символ, тем короче кодова последовательность. Aналогично построена азбука Морзе. К примеру, наиболее часто встречаетс латинская буква "е", которая передаетс одной точкой.

JPEG ориентирован на сжатие неподвижных изображений. Он базируется на дискретном косинусном преобразовании (ДКП) неподвижного изображения, отбрасывании малых высокочастотных компонентов получаемого спектра и последующем энтропийном сжатии полученных данных.

M-JPEG - алгоритм для компрессии видео, в котором каждый отдельный кадр сжимается по методу JPEG.

MPEG ориентирован на обработку видео. При формировании потока данных исходят из предположения о том, что два соседних кадра в видеопоследовательности мало отличаются. Опорные кадры сжимают по методу JPEGи

передают относительно редко. В основном передаются изменения между соседними кадрами.