Криптографические хеш-фукнции

Функция вида y=f(x) называется криптографической хеш-функцией, если она удовлетворяет следующим свойствам:

1) На вход хеш-функции может поступать последовательность данных произвольной длины, результат же, называемый хеш или дайджест имеет фиксированную длину

2) Значение «y» по имеющемуся значению «x» вычисляется за полиномиальное время, а значение «x» по имеющемуся значению «y» почти во всех случаях вычислить невозможно

3) Вычислительно невозможно найти два входных значения хеш-функции, дающие идентичные хеши

4) При вычислении хеша используется вся информация входной последовательности

5) Описание функции является открытым и общедоступным

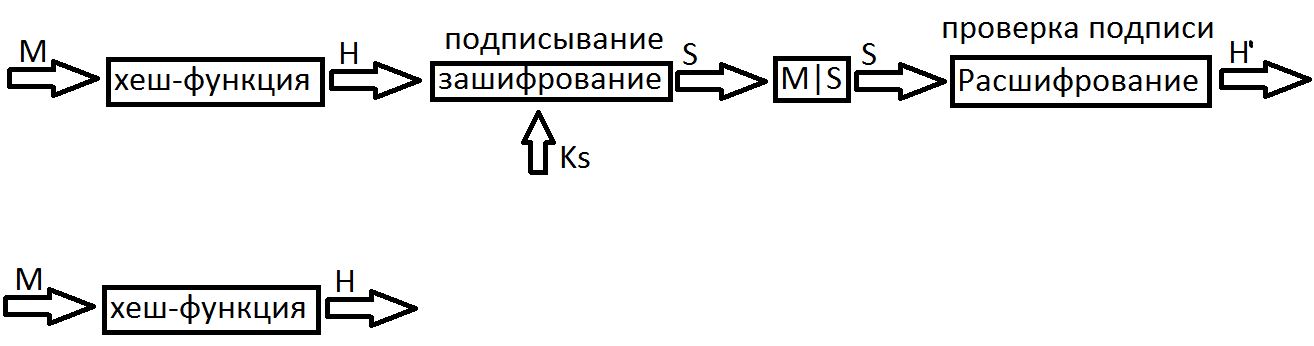

Проверка успешна при H=H’

Проверка успешна при H=H’

Коды проверки подлинности

Часто криптографические хеш-функции используются в качестве средств контрольного суммирования. Например, для некоторого файла, помещенного для публичного доступа на ftp сервере, может быть приведен его хеш, подсчитанный с использованием некоторого алгоритма (Чаще других применяется алгоритм md5). В этом случае пользователь, скачавший данный файл, может убедиться в его подлинности. Однако, и злоумышленник может подменить файл и привести хеш, соответствующий новому файлу. Выявить подобные манипуляции, используя обычные хеш-функции невозможно. Защита от подобного рода атак обеспечивается путем применения кодов проверки подлинности.

Коды проверки подлинности или MAC-коды, представляют собой криптографические хеш-функции для вычисления которых необходимо знать секретный ключ. Использование ключа позволяет гарантировать невозможность подмены защищаемых объектов аналогично приведенным выше, т.к. злоумышленник, не знающий секретного ключа, не сможет пересчитать хеш для нового файла.

Построение систем защиты от угроз нарушения доступности

В общем случае обеспечение защиты от угроз нарушения доступности информации реализуется путем создания той или иной избыточности.

Структурная схема системы защиты от угроз нарушения доступности.

Дублирование каналов связи может осуществляться как в пределах АС, так и в отношении каналов связывающих АС с внешней средой.

Дублирование шлюзов межсетевых экранов позволяет избежать ситуации, когда *** АС не нарушается из-за неисправности ***, представляющего узкое место – единую точку входа для всего трафика

Резервное копирование информации является первым из важнейших механизмов обеспечивающих ее доступность и целостность. Используются следующие методы копирования:

1) Полное (FULL) в этом случае все без исключения файлы, потенциально подвергаемые резервному копированию, переносятся на резервный носитель.

2) Incremental – резервному копированию подвергаются только файлы, измененные с момента последнего инкрементального копирования.

3) Differential – копируются файлы, измененные с помента полного копирования. Количество копируемых данных в этом случае с каждым разом возрастает

на практике резервное копирование обычно осуществляется образом периодически проводится полное резервное копирование в промежутках инкрементальной или дифференциальной. Выбор между ними осуществляется с учетом требуемых характеристик подсистемы резервного копирования:

Инкрементальная выполняется быстрее, однако в случае дифференциального копирования легче восстановить оригинал по резервной копии.

Использование RAID массивов решает задачу оптимального с точки зрения надежности и производительности распределения данных по дисковым накопителям. Выделяют следующие типы RAID массивов:

1) 0 уровень – в данном случае несколько дисков представляется как 1 виртуальный диск, защита от сбоев никак не обеспечивается.

2) 1 уровень – реализуется зеркалирование т.е. идентичные данные хранятся на нескольких, обычно двух дисках. Данные вариант обеспечивает надлежащую защиту от сбоев носителя, однако чрезвычайно неэффективный.

3) 2 уровень – Биты данных поочередно распределются на нескольких дисках, также имеются выделенные диски, содержащие контрольные суммы. Для контроля ошибок используется код документа. Всего используется 39 дисков. 32 с данными, 7 с контрольными суммами. На практике используется редко.

4) Уровень 3 и 4 – Байты или блоки данных записываются на *** диски. Биты четности на выделенный диск. WTF? 0_о

5) Уровень 5 – Данные и контрольные суммы распределяются по всем дискам. Достоинство данного подхода состоит в том, что возможно одновременное выполнение нескольких операций чтения или записи, что значительно повышает общую производительность системы.

6) Уровень 6 – Функционирование аналогично массивом уровня 5. Дополнительно на аппаратном уровне реализовано представление массива в виде единого виртуального диска.

Иногда на практике используются другие уровни RAID’а, представляющие собой нестандартизованные комбинации перечисленных.

В случае отказа основного сервера, резервный сервер постоянно синхронизируется с основным , использованием Fail Over – соединение с оперативным управлением.

Использование кластеров позволяет наиболее эффективно обеспечить балансировку нагрузки между несколькими серверами.

Кластером называется группа независимых серверов, управляемых как единая система. В отличии от механизма дублирования, в данном случае, все серверы являются активными и принимают полноценное участие в обслуживании запросов клиента. Механизмы избыточной маршрутизации позволяют за счет использования дополнительных маршрутизаторов и дополнительных соединений, гарантируют возможность передачи информации за пределы АС, в случае недоступности части маршрутов.

Вопросы надежности оборудования решаются с привлечением методов теории надежности.

Основы формальной теории защиты информации

Основные понятия:

А – конечный алфавит

А* - множество слов конечной длинны в А

LcA* – множество слов, выделенных по определенным правилам из А* (язык)

Аксиома 1:

Любая информация в АС представляется словом в некотором языке L.

Назовем объектом, относительно языка L, произвольное количество конечных множеств слов языка L. В качестве объектов можно рассматривать различные сущности, входящие в АС, например текстовый файл. Так как он представляет собой объект, поскольку в произвольный момент времени в него может быть записано некоторая последовательность символов, которая в общем случае будет представлять одно из конечного множества слов L, над некоторым алфавитом A. Аналогично может быть составлен язык, описывающий клавиатуру и ее состояние в произвольный момент времени. Языком описания клавиатуры можно считать множество возможных ее состояний.

Преобразованием информации называется отображение, заданное на множестве слов языка L. Примером преобразования может служить программа, написанная на некотором языке программирования.

Преобразование может:

1) Храниться – в этом случае описание преобразования хранится в некотором объекте и ни чем не отличается от других данных.

2) Действовать – преобразование может взаимодействовать с некоторыми ресурсами АС.

Доменом называются ресурсы системы, выделенные для действия преобразования. Чтобы инициировать действия преобразования, ему надо предать определенный статус . Преобразование, которому передано управление, называется процессом. Объект, описывающий преобразование, которому выделен домен и передано управление, называется субъектом. Субъект для реализации преобразования использует информацию, содержащуюся в объекте, то есть осуществляет доступ к объекту.

Существует 2 основных вида доступа:

1) Чтение – если субъект S получает доступ к объекту O на чтение, это означает, что производится перенос информации и возникает информационный поток.

2) Запись - если субъект S получает доступ к объекту O на запись, то производится перенос информации от субъекта S к объекту O.

Любой субъект сам является объектом, относительно некоторого языка.

Аксиома 2:

Все вопросы безопасности информации описываются доступами субъектов к объектам.

Монитор безопасности обращений (МБО)

Концепция МБО является достаточно естественной формализацией некого механизма, реализующего разграничение доступа в системе. МБО представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа. Получив запрос на доступ от субъекта S к объекту O, МБО анализирует базу правил, соответствующую установленной в системе политике безопасности и разрешает, либо запрещает доступ. МБО удовлетворяет следующим свойствам:

1) Ни один запрос на доступ к объектам не должен выполняться в обход МБО

2) Работа МБО должна быть защищена от постороннего вмешательства.

3) Представление МБО должно быть достаточно простым, для возможности верификации корректности его работы.

Формальные модели управления доступа