Курс «Администрирование систем и сетей»

Курс «Администрирование систем и сетей»

Введение

В современном мире одной из острых проблем на протяжении многих десятилетий остаётся защита информации. В условиях жесткой конкуренции между государствами, корпорациями и обычными организациями информация зачастую становится сокрушительным оружием. Отсюда вытекает необходимость обеспечения основных свойств (конфиденциальность, доступность, надёжность) информации в информационных системах, одной из которых является сеть передачи данных.

К сожалению, зачастую вопрос защиты информации упирается в недостаток квалификации специалиста (специалистов), обслуживающего ЛВС организации. Это приводит к потере свойств критичных данных, утечке конфиденциальных сведений, и – в крайних случаях – к отказу сети как единой информационной среды.

Чтобы избежать таких последствий, необходимо чётко предствалять, что такое современная сеть передачи данных? Какие протоколы и технологии составялют основы коммутации и маршрутизации? Как эффективно разработать, внедрить и сопровождать инфраструктуру СПД? Ответы на все эти вопросы помогут в составлении общей картины составляющих компьютерной сети в современном понимании, что, в свою очередь, несомненно поможет в деле защиты информации.

Глоссарий

Используемые сокращения и общепринятые термины

1. ИС – информационная система;

2. СПД – сеть передачи данных;

3. ЛВС – локально-вычислительная сеть;

4. ПК – персональный компьютер;

5. Switch – коммутатор, устройство для обеспечения связности хостов в пределах одной подсети;

6. Router (раутер, рутер)– маршрутизатор; устройство для обеспечения связности хостов в разных подсетях;

7. Хоп (переход, «прыжок»)– транзитный участок в компьютерной сети. Используется при обозначении длины пути в маршрутизации. Напрмер, если для достижения пункта назначения пакету нужно преодолеть четыре марщрутизатора, говорят, что на его пути четыре хопа. Внимание! Прохождение коммутатора за хоп не считается, так как в этом момент не осуществляется перенаправления (маршрутизации) пакета. Исключения составляют многоуровневые коммутаторы и коммутаторы третьего уровня, которые маршрутизируют данные в том же режиме, что и раутеры.

8. Сосед (также neighbour) – устройство, соеднинённое напрямую (т.е. удалённое на один хоп). Соседство – процесс поддержания связи с таким устройством путём обмена специальных сигналов.

9. Token (жетон) – идентификатор, позволяющий держателю совершать действия по передачи информации;

10. Ответное устройство – устройство, находящиеся на другой стороне кабеля, т.е. подключенное по линку с другого конца;

11. ИБП (также UPS - uninterruptible power supply)– источник бесперебойного питания;

12. Сетевая модель OSI (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых систем, сокр. ЭМВОС; 1978 год) — сетевая модель стека сетевых протоколов OSI/ISO (ГОСТ Р ИСО/МЭК 7498-1-99);

13. Локальная вычислительная сеть (ЛВС, англ. LAN, Local area Network) – компьютерная сеть предприятия (равно как и домашняя, офисная и т.д.), все хосты которой объединены территориальным признаком;

14. Подсеть – самостоятельный сегмент сети;

15. Ethernet — «эфир» и англ. network — «сеть, цепь») — семейство технологий пакетной передачи данных для компьютерных сетей;

16. Хабы (концентраторы) – устройства, работающие на первом (физическом) уровне сетевой модели OSI, ретранслируя входящий сигнал с одного из портов в сигнал на все остальные (подключённые) порты, реализуя, таким образом, свойственную Ethernet топологию общая шина, c разделением пропускной способности сети между всеми устройствами и работой в режиме полудуплекса.

17. Дуплекс (лат. duplex — двухсторонний) — способ связи с использованием приёмопередающих устройств (модемов, сетевых карт, раций, телефонных аппаратов и др.). Реализующее полудуплексный (англ. half-duplex) способ связи устройство в один момент времени может либо передавать, либо принимать информацию.

18. Сетевой мост – устройство, которое работает на канальном уровне сетевой модели OSI, при получении из сети кадра сверяет MAC-адрес последнего и, если он не принадлежит данной подсети, передаёт (транслирует) кадр дальше в тот сегмент, которому предназначался данный кадр; если кадр принадлежит данной подсети, мост ничего не делает.

19. IP-адрес – сетевой адрес устройства, назначенный администратором или протоколом DHCP;

20. Протокол DHCP (Dynamic Host Configuration Protocol — протокол динамической настройки IP-адроеса.;

21. MAC-адрес – физический адрес, устройства, прописанный заводом-изготовителем;

22. VLSM (Variable Length Subnet Mask ) CIDR (Classless Inter-Domain Routing) – технологии маски переменной длины и бесклассовой маршрутизации;

23. Таблица маршрутизации(Routing Table) – набор записей, содержащий варианты достижения той или иной подсети при помощи известного пути;

24. Metric – метрика, параметр выбора оптимального маршрута раутером;

25. Administrative Distance – административное расстояние, параметр выбора оптимального маршрута раутером;

26. ACL – Access Control List) – список управления доступом, таблица, которая определяет, какие операции можно совершать над тем или иным сетевым компонентом;

27. NAT – Network Address Translation (трансляция сетевых адресов) – технология, позволяющая при прохождении маршрутизатора менять сетевой адрес хоста-отправителя;

28. Troubleshooting (также T-Shoot, T-shooting, от англ. Trouble – проблема + Shooting – решение) – процесс решения возникшей на сети передачи данных проблемы. Зачастую связан с прохождением модели OSI по уровням «снизу вверх» и включает в себя расследование и тестирование режимов работы того или иного элемента сети;

Тема 3. Задачи маршрутизатора. Типовые функции современных маршрутизаторов и основные характеристики. Выбор оптимально маршрута. Таблица маршрутизации. Типы маршрутов. Обзор протоколов динамической маршрутизации.

Напоминание:Маршрутиза́тор — специализированный сетевой компьютер, имеющий два или более сетевых интерфейсов и пересылающий пакеты данных между различными сегментами сети. Маршрутизатор может связывать разнородные сети различных архитектур. Для принятия решений о пересылке пакетов используется информация о топологии сети и определённые правила, заданные администратором. Устройство, предназначенное для связи между разными подсетями.

Задачи маршрутизатора:

· пересылка пакетов между разными подсетями;

· фильтрация трафика;

· выбор оптимального маршрута;

· контроль целостности данных;

· защита информации;

· поддержка соседства с другими раутерами...

Основные технические характеристики маршрутизатора связаны с его основной задачей - маршрутизацией пакетов в составной сети. Именно эти характеристики прежде всего определяют возможности и сферу применения того или иного маршрутизатора.

Перечень поддерживаемых сетевых протоколов. Магистральный маршрутизатор должен поддерживать большое количество сетевых протоколов и протоколов маршрутизации, чтобы обеспечивать трафик всех существующих на предприятии вычислительных систем (в том числе и устаревших, но все еще успешно эксплуатирующихся, так называемых унаследованных - legacy), а также систем, которые могут появиться на предприятии в ближайшем будущем. Если центральная сеть образует отдельную автономную систему Internet, то потребуется поддержка и специфических протоколов маршрутизации этой сети, таких как EGP и BGP. Программное обеспечение магистральных маршрутизаторов обычно строится по модульному принципу, поэтому при возникновении потребности можно докупать и добавлять программные модули, реализующие недостающие протоколы.

Перечень поддерживаемых сетевых протоколов обычно включает протоколы IP, CONS и CLNS OSI, IPX, AppleTalk, DECnet, Banyan VINES, Xerox XNS.

Перечень протоколов маршрутизации составляют протоколы IP RIP, IPX RIP, NLSP, OSPF, IS-IS OSI, EGP, BGP, VINES RTP, AppleTalk RTMP.

Перечень поддерживаемых интерфейсов локальных и глобальных сетей. Для локальных сетей - это интерфейсы, реализующие физические и канальные протоколы сетей Ethernet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet, 100VG-AnyLAN и АТМ.

Поддерживаются интерфейсы последовательных линий (serial lines) RS-232, RS-449/422, V.35 (для передачи данных со скоростями до 2-6 Мбит/с), высокоскоростной интерфейс HSSI, обеспечивающий скорость до 52 Мбит/с, а также интерфейсы с цифровыми каналами Т1/Е1, ТЗ/ЕЗ и интерфейсами BRI и PRI цифровой сети ISDN. Некоторые маршрутизаторы имеют аппаратуру связи с цифровыми глобальными каналами, что исключает необходимость использования внешних устройств сопряжения с этими каналами.

В набор поддерживаемых глобальных технологий обычно входят технологии Х.25, frame relay, ISDN и коммутируемых аналоговых телефонных сетей, сетей АТМ, а также поддержка протокола канального уровня РРР.

Общая производительность маршрутизатора. Высокая производительность маршрутизации важна для работы с высокоскоростными локальными сетями, а также для поддержки новых высокоскоростных глобальных технологий, таких как frame relay, ТЗ/Е3, SDH и АТМ. Общая производительность маршрутизатора зависит от многих факторов, наиболее важными из которых являются: тип используемых процессоров, эффективность программной реализации протоколов, архитектурная организация вычислительных и интерфейсных модулей. Общая производительность маршрутизаторов колеблется от нескольких десятков тысяч пакетов в секунду до нескольких миллионов пакетов в секунду. Наиболее производительные маршрутизаторы имеют мультипроцессорную архитектуру, сочетающую симметричные и асимметричные свойства - несколько мощных центральных процессоров по симметричной схеме выполняют функции вычисления таблицы маршрутизации, а менее мощные процессоры в интерфейсных модулях занимаются передачей пакетов на подключенные к ним сети и пересылкой пакетов на основании части таблицы маршрутизации, кэшированной в локальной памяти интерфейсного модуля.

Принцип работы маршрутизатора

Маршрутизатор использует таблицу маршрутизации для пересылки пакета данный вплоть до пункта назначения. Таблица маршрутизации(Routing Table) – это набор записей, содержащий варианты достижения той или иной подсети при помощи известного пути. Routing Table на оборудовании Cisco имеет следующий вид:

Обычно, ТМ содержит в себе:

· обозначение протокола, по которому был получен маршрут (R,C, S);

· сеть, до которой известен путь с указанием маски (172.16.0.0/16);

· адрес следующего хопа (устройства, через которое пойдет трафик для достижения указанной сети назначения – via 209.165.200.1);

· интерфейс (физический порт), через который будет отправлен трафик (Serial1/0);

· Административное расстояние (Administrative distance, цена марщрута) и метрика (120/1)

В таблицу маршрутизации заносятся лишь оптимальные маршруты, выбранные маршрутизатором для пересылки пакетов. Выбор происходит по двум параметрам: метрика и административное расстояние. Административное расстояние является доминирующим параметром, так как имеет разное значение в зависимости от используемого протокола. Так, например, сети, известные при помощи статического маршрута, имеют административное расстояние 1. Меньше только у напрямую (физически) подсоединённых сетей (0). Протоколы динамической маршрутизации имеют административное расстояние 90, 120 и так далее. Чем меньше административное расстояние, тем лучшим считается маршрут. Административное расстояние в статичных маршрутах можно менять вручную.

В случае, если AD совпадает у двух маршрутов, в дело вступает метрика. Это величина, определяющая выбор оптимального маршрута в пределах одного протокола маршрутизации. В простейшем случае (при работе со статической маршрутизацией) метрика задаётся вручную и её принцип совпадает с принципом работы административного расстояния. В случаях применения протоколом динамической маршрутизации метрика – сложный параметр, зависящий от самого протокола.

Динамические протоколы маршрутизации

В зависимости от алгоритма маршрутизации протоколы делятся на два вида:

· дистанционно-векторные протоколы (основаны на алгоритме DVA — англ. distance vector algorithm);

· протоколы состояния каналов связи (основаны на алгоритме LSA — англ. link state algorithm).

По области применения выделяют протоколы:

· для междоменной маршрутизации;

· для внутридоменной маршрутизации.

ПРИМЕР

router(conf)# access-list 10 permit 192.168.0.0 0.0.0.255Любой ACL имеет строгую структуру. У него есть идентификатор (в данном примере – 10), который позволяет осуществить привязку ACL к чему-либо, правило, которое определяет действия с трафиком (в данном примере «permit», «разрешить»), и, собственно, адрес отправителя, с которого был отправлен пакет данных.

Работает этот так: Если трафик пришёл из сети 192.168.0.0/24 (обратите внимание, в синтаксе стандартных Access-lists используется обратная маска – wildcard типа 0.0.0.255, ей будет соответствовать прямая 255.255.255.0), то, руководствуясь списком доступа под номером 10, мы пропускаем его. А что же делать с трафиком ,который не попал под это правило? Важно: в конце любого ACL существует «неявное» (от англ. “Implicit”) правило отброса всего остального трафика. То есть любой поток данных, который попадает под действие списка управления доступом №10 и не исходит из сети 192.168.0.0/24 будет отброшен. Вытекает логичный вопрос: а как определить, попадает ли трафик под действие ACL? Для этого списки управления доступом привязываются к интерфейсам. Происходит это при помощи команды связки:

router(conf-if)# ip access-group <1-99> <in | out>ПРИМЕРrouter(conf-if)# ip access-group 10 inКак видно, настройка происходит из режима конфигурации интерфейса (conf-if) и ACL тут будет иметь имя Access-group (на первый взгляд, причуда Циски). Помимо определения того, на каком порту устройства применять список управления доступом, надо ещё и указать направление, в котором трафик будет фильтроваться (на вход или на выход). Для стандартных ACL имеет смысл ставить режим «на вход», так как фильтрация, напомню, идет исходя из IP-адреса отправителя. Побочной эффект: такие ACL ставятся как можно ближе к пункту назначения, чтобы охватить весь поток трафика и не расходовать ресурсы впустую, так как на фильтрацию затрачиваются серьезные ресурсы системы.

2. Расширенные (Extended ACL’s)

Расширенные списки управления доступом более гибкие. Помимо адреса отправителя, они могут содержать в себе протокол, порт или/и адрес получателя. Соответственно, их функционал гораздо богаче, а список функций – шире. В отличии от стандартных ACL, расширенные могут быть применены где угодно, в зависимости от нужд администратора. Настройка Extended ACL имеет следующий вид:

router(conf)# access-list acl-number <permit|deny> <ip|icmp|ospf|eigrp...> source source-wildcard destination destination-wildcard router(conf)# access-list acl-number <deny|permit> <tcp|udp> source source-wildcard [operator [port]] destination destination-wildcard [operator [port]] [log]ПРИМЕРR1(conf)# access-list 100 deny tcp host 10.0.3.2 host 192.168.3.10 eq 3389R1(conf)# access-list 100 deny tcp host 10.0.3.1 any eq 80R1(conf)# access-list 100 permit ip 10.0.3.0 0.0.0.255 anyR1(conf)# access-list 100 deny ip any anyИмена EACL имеют диапазон 100-999, синтаксис схож со стандартными ACL. И стандартные, и расширенные списки управления доступом могут иметь несколько строк, причём выполнение условий будет выполняться сверху вних, то есть построчно. Приоритет у любой команды равный, меньший приоритет только у правил неявного запрета (очевидно, чобы трафик всё же мог проходить сквозь).

Тема 7. Подключение к Интернет - последняя миля и порт подключения. Варианты подключения с DHCP и статическим адресом. Работа NAT. Типы NAT - static/dynamic. Работа PAT.

Построив локальную сеть, многие инженеры озяботятся вопросом подключения её к сети глобальной с целью доступа к важным рабочим ресурсам. Как же это сделать? Во-первых, для подключения к сети Интернет обязателен маршрут по умолчанию (если, конечно, мы не будем использовать BGP). Объясняется это тем, что прописать пути ко всем Интернет-ресурсам, которые будут нужны Вашей организации, задача крайне нелёгкая, а добавлять новый путь каждый раз, когда сотрудники затребуют доступ к новым сайтам и ресурсам нецелесобразно. Кроме того, количество таких путей будет ну расти в геометрической прогрессии и сильно подпортит красивый конфигурационный файл Вашего маршрутизатора. Соответственно, при подключении к Интернету мы будем использовать маршрут по умолчанию, тем самым перекинув все проблемы глобальной маршрутизации нашего трафика на стойкие плечи Интернет-провайдера.

С нашей стороны необходимо лишь обеспечить доступ к Интернету конечных хостов. Как сказано ранее, IPv4-адреса лимитированы, и за каждый из ни хнадо платить. Создавая локальную сеть, мы используем адресацию типа 10.0.0.0, 192.168.0.0 и так далее. Как же обеспечить маршрутизацию таких хостов в Интернете?

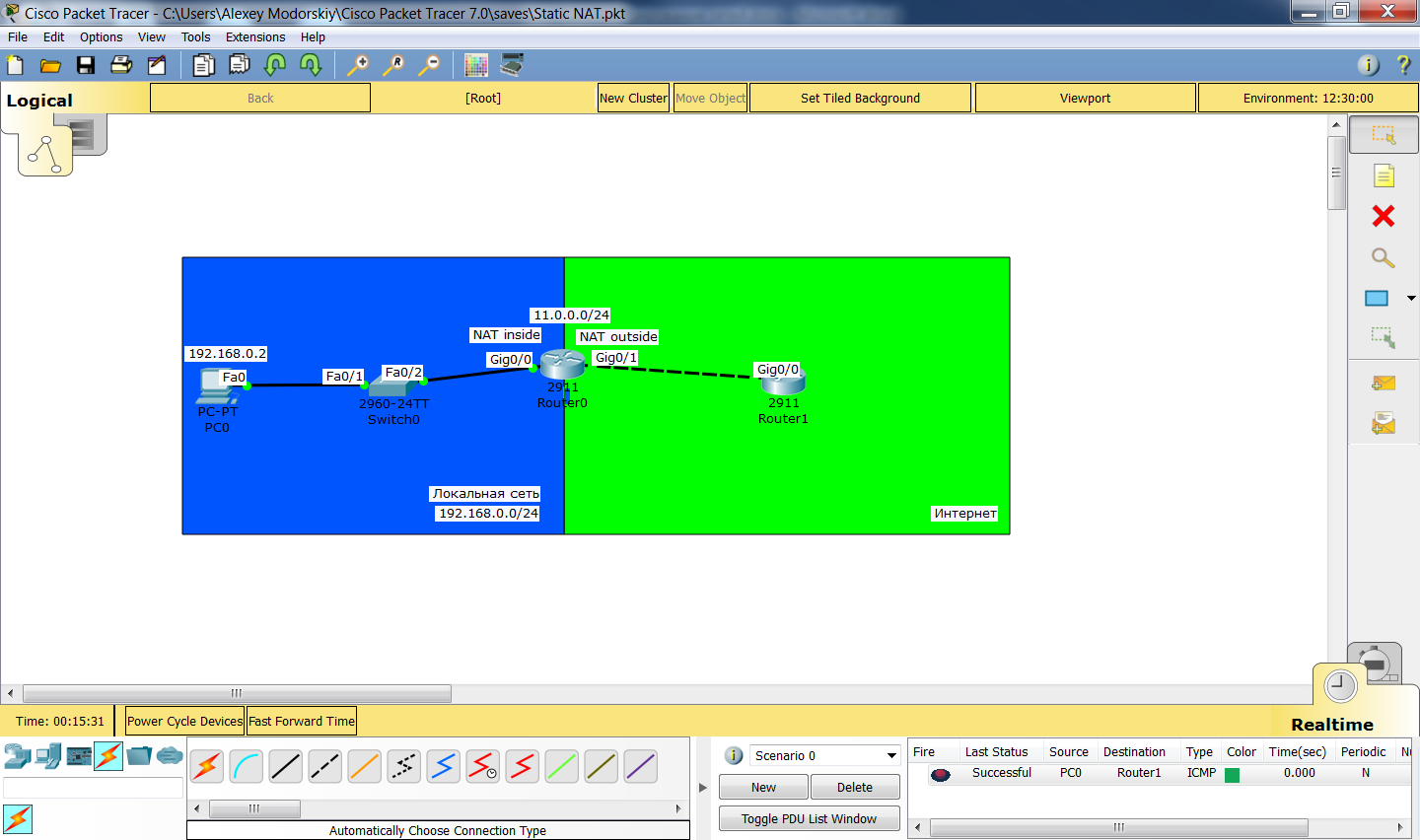

На помощь приходит технология NAT – Network Address Translation (трансляция сетевых адресов). Эта технология позволяет при прохождении маршрутизатора менять адрес с одного на другой. Пример: у нас есть хост с адресом 192.168.0.2 и мы взяли в аренду у провайдера «белый» адрес 11.0.0.3. Применяя технологию NAT, мы будем использовать адрес 192.168.0.2 в локальной сети, а выходя за её пределы – 11.0.0.3.

Выше описан пример применения статичного NAT – то есть адрес транслируется «один в один». Это простейший типа трансляций адресов. Для его использования нужно лишь указать интерфейс, на котором будет осуществляться трансляция, адрес до подмены и после. Конфигурация выглядит следующим образом:

Возникает вопрос, зачем нам 2 интерфейса, inside и outside, когда, казалось бы, достаточно и одного?

Рассмортим трансляции пошагово:

Прямая трансляция

1. Трафик, приходя на интерфейс, помеченный как inside, если он соответствует тому, что мы хотим транслировать, маркируется как возможно_транслируемый. Часто полагают, что в этот момент происходит трансляция, но это не так.

2. Следующим этапом, трафик подвеграется маршрутизации. И если при этом трафик направляется на интерфейс, помеченный как outside — только тогда происходит трансляция. Если трансляция динамическая, маршрутизатор проверяет ее наличие в таблице трансляций. Если ее там нет — создает, если уже есть — обнуляет счетчик неактивности. Если же пакет попадает на выход на интерфейс, не помеченный как outside — трансляция НЕ происходит.

Обратная трансляция:

1. Трафик, попадая на outside интерфейс, в противовес прямой трансляции, сначала подвергается NAT. Если трансляция существует (неважно, динамическая или статическая), в случае с inside source NAT, у него меняется destination. И только после этого трафик подвергается маршрутизации и перенаправляется по назначению.

Поэтому маркировать интерфейсы как inside или outside нужно именно принимая во внимание механизм работы.

Рассмотрим другой вопрос. А что делать, если адресов не один, а несколько? Как быть, если количество хостов, которым нужно выходить в интернет, увеличится или мы купим ещё больше «белых» IP? В этом случае, необходимо использовать Dynamic NAT. По сути, принцип тот же, однако функционал позволяет использовать пулы (pools – диапазоны) адресов. Причём, можно настроить и так, чтобы все хосты локальной сети ходили в Интернет через один и тот же белый IP по очереди.В таком случае наша конфигурация маршрутизатора несколько изменится:

Router#conf tRouter(config)#ip route 0.0.0.0 0.0.0.0 gigabitEthernet 0/1Router(config)#interface gigabitEthernet 0/0Router(config-if)#ip address 192.168.0.1 255.255.255.0Router(config-if)#no shutdown Router(config-if)#ip nat inside Router(config-if)#exitRouter(config)#interface gigabitEthernet 0/1Router(config-if)#ip address 11.0.0.1 255.255.255.0Router(config-if)#no shutdown Router(config-if)#ip nat outside Router(config-if)#exitRouter(config)#ip nat pool Test 11.0.0.2 11.0.0.10 netmask 255.255.255.0Router(config)#access-list 10 permit 192.168.0.1 255.255.255.0Router(config)#ip nat inside source list 10 pool TestКак видно, в этом случае добавляется список управления доступом, который определяет, какие хосты имеют право пользоваться NAT-ом, а также добавляется пул адресов, которые выделили для доступа в Интернет (заказали у провайдера). В остальном, конфигурация и принцип работы соответствуют таковым в статическом NAT.

Однако всё это не решает проблему одновременного доступа в Интернет количества устройств, которое превышает количество белых адресов. Для решения такой задачи существует технология PAT (Port Address Translation –трансляция порт-адрес, иногда его ещё называют NAT overload или NATPT). Она применима в случае, если число активных устройств превышает число выделенных «белых» адресов. Для доступа в интернет будет использован один адрес + порт, который для каждого хоста локальной сети будет отличаться. Например, наш «белый» IP это 11.0.0.2, мы хотим, чтобы одновременно Интернетом пользовались хосты с адресами: 192.168.0.11, 192.168.0.12, 192.168.0.13, 192.168.0.14. Тогда каждый из них будет выходить в глобальную сеть, имея привязку адрес+порт:

| Адрес в локальной | Адрес в глобальной сети |

| 192.168.0.11 | 11.0.0.2 port 678 |

| 192.168.0.12 | 11.0.0.2 port 664 |

| 192.168.0.13 | 11.0.0.2 port 679 |

| 192.168.0.14 | 11.0.0.2 port 456 |

Имена портов берутся из диапазона, не зарезервированного за определёнными протоколами, и, по сути, служат просто средством распознавания того или иного хоста в локальной сети. Например: выходя в Интернет хост 192.168.0.12 будет всегда иметь адрес 11.0.0.2, и весь Интернет будет знать его именно под этим адресом, порт значения не имеет. Однако, пакеты данных, возвращаясь в нашу локальную сеть, как-то должны попасть на 192.168.0.12, и именно для распознавания конкретно этого хоста будет использован порт: пакет данных, попадая на наш пограничный маршрутизатор, в процессе обратной трансляции конвертирует связку «белый IP+port» в адрес 192.168.0.12 и никакой другой. Соответственно, есть различия в настройке PAT:

Router#conf tRouter(config)#ip route 0.0.0.0 0.0.0.0 gigabitEthernet 0/1Router(config)#interface gigabitEthernet 0/0Router(config-if)#ip address 192.168.0.1 255.255.255.0Router(config-if)#no shutdown Router(config-if)#ip nat inside Router(config-if)#exitRouter(config)#interface gigabitEthernet 0/1Router(config-if)#ip address 11.0.0.1 255.255.255.0Router(config-if)#no shutdown Router(config-if)#ip nat outside Router(config-if)#exitRouter(config)#access-list 10 permit 192.168.0.1 255.255.255.0Router(config)# ip nat inside source list 10 interface gigabitEthernet 0/1 overloadКурс «Администрирование систем и сетей»

Введение

В современном мире одной из острых проблем на протяжении многих десятилетий остаётся защита информации. В условиях жесткой конкуренции между государствами, корпорациями и обычными организациями информация зачастую становится сокрушительным оружием. Отсюда вытекает необходимость обеспечения основных свойств (конфиденциальность, доступность, надёжность) информации в информационных системах, одной из которых является сеть передачи данных.

К сожалению, зачастую вопрос защиты информации упирается в недостаток квалификации специалиста (специалистов), обслуживающего ЛВС организации. Это приводит к потере свойств критичных данных, утечке конфиденциальных сведений, и – в крайних случаях – к отказу сети как единой информационной среды.

Чтобы избежать таких последствий, необходимо чётко предствалять, что такое современная сеть передачи данных? Какие протоколы и технологии составялют основы коммутации и маршрутизации? Как эффективно разработать, внедрить и сопровождать инфраструктуру СПД? Ответы на все эти вопросы помогут в составлении общей картины составляющих компьютерной сети в современном понимании, что, в свою очередь, несомненно поможет в деле защиты информации.

Глоссарий

Используемые сокращения и общепринятые термины

1. ИС – информационная система;

2. СПД – сеть передачи данных;

3. ЛВС – локально-вычислительная сеть;

4. ПК – персональный компьютер;

5. Switch – коммутатор, устройство для обеспечения связности хостов в пределах одной подсети;

6. Router (раутер, рутер)– маршрутизатор; устройство для обеспечения связности хостов в разных подсетях;

7. Хоп (переход, «прыжок»)– транзитный участок в компьютерной сети. Используется при обозначении длины пути в маршрутизации. Напрмер, если для достижения пункта назначения пакету нужно преодолеть четыре марщрутизатора, говорят, что на его пути четыре хопа. Внимание! Прохождение коммутатора за хоп не считается, так как в этом момент не осуществляется перенаправления (маршрутизации) пакета. Исключения составляют многоуровневые коммутаторы и коммутаторы третьего уровня, которые маршрутизируют данные в том же режиме, что и раутеры.

8. Сосед (также neighbour) – устройство, соеднинённое напрямую (т.е. удалённое на один хоп). Соседство – процесс поддержания связи с таким устройством путём обмена специальных сигналов.

9. Token (жетон) – идентификатор, позволяющий держателю совершать действия по передачи информации;

10. Ответное устройство – устройство, находящиеся на другой стороне кабеля, т.е. подключенное по линку с другого конца;

11. ИБП (также UPS - uninterruptible power supply)– источник бесперебойного питания;

12. Сетевая модель OSI (англ. open systems interconnection basic reference model — базовая эталонная модель взаимодействия открытых систем, сокр. ЭМВОС; 1978 год) — сетевая модель стека сетевых протоколов OSI/ISO (ГОСТ Р ИСО/МЭК 7498-1-99);

13. Локальная вычислительная сеть (ЛВС, англ. LAN, Local area Network) – компьютерная сеть предприятия (равно как и домашняя, офисная и т.д.), все хосты которой объединены территориальным признаком;

14. Подсеть – самостоятельный сегмент сети;

15. Ethernet — «эфир» и англ. network — «сеть, цепь») — семейство технологий пакетной передачи данных для компьютерных сетей;

16. Хабы (концентраторы) – устройства, работающие на первом (физическом) уровне сетевой модели OSI, ретранслируя входящий сигнал с одного из портов в сигнал на все остальные (подключённые) порты, реализуя, таким образом, свойственную Ethernet топологию общая шина, c разделением пропускной способности сети между всеми устройствами и работой в режиме полудуплекса.

17. Дуплекс (лат. duplex — двухсторонний) — способ связи с использованием приёмопередающих устройств (модемов, сетевых карт, раций, телефонных аппаратов и др.). Реализующее полудуплексный (англ. half-duplex) способ связи устройство в один момент времени может либо передавать, либо принимать информацию.

18. Сетевой мост – устройство, которое работает на канальном уровне сетевой модели OSI, при получении из сети кадра сверяет MAC-адрес последнего и, если он не принадлежит данной подсети, передаёт (транслирует) кадр дальше в тот сегмент, которому предназначался данный кадр; если кадр принадлежит данной подсети, мост ничего не делает.

19. IP-адрес – сетевой адрес устройства, назначенный администратором или протоколом DHCP;

20. Протокол DHCP (Dynamic Host Configuration Protocol — протокол динамической настройки IP-адроеса.;

21. MAC-адрес – физический адрес, устройства, прописанный заводом-изготовителем;

22. VLSM (Variable Length Subnet Mask ) CIDR (Classless Inter-Domain Routing) – технологии маски переменной длины и бесклассовой маршрутизации;

23. Таблица маршрутизации(Routing Table) – набор записей, содержащий варианты достижения той или иной подсети при помощи известного пути;

24. Metric – метрика, параметр выбора оптимального маршрута раутером;

25. Administrative Distance – административное расстояние, параметр выбора оптимального маршрута раутером;

26. ACL – Access Control List) – список управления доступом, таблица, которая определяет, какие операции можно совершать над тем или иным сетевым компонентом;

27. NAT – Network Address Translation (трансляция сетевых адресов) – технология, позволяющая при прохождении маршрутизатора менять сетевой адрес хоста-отправителя;

28. Troubleshooting (также T-Shoot, T-shooting, от англ. Trouble – проблема + Shooting – решение) – процесс решения возникшей на сети передачи данных проблемы. Зачастую связан с прохождением модели OSI по уровням «снизу вверх» и включает в себя расследование и тестирование режимов работы того или иного элемента сети;