Линии связи. Основные параметры

Пропускная способность каналов связи.

Для описания каналов связи используется характеристика средней скорости передачи информации в единицу времени с заданной верностью. Существует максимально возможная (предельная) скорость передачи, которая называется пропускной способностью канала С. Это фундаментальное понятие определяет потенциальные возможности системы связи, использующей данный канал. В реальной системе средняя скорость передачи информации всегда меньше пропускной способности канала. В теории информации К. Шенноном доказана теорема, согласно которой для источника без избыточности при скорости передачи меньшей, чем пропускная способность канала можно найти такой способ кодирования-декодирования, при котором возможна передача сообщений по каналу с помехами со сколь угодно малой ошибкой.

Любая физическая среда характеризуется фундаментальными ограничениями по максимальной скорости передачи информации. Этот предел - предел Шеннона - определяется двумя параметрами: полосой пропускания и соотношением сигнал/ шум. Полоса пропускания линии - это разность максимальной (верхней) и минимальной (нижней) частот сигнала, способного распространяться в линии связи. Соотношение сигнал/ шум это характеристика не столько самой линии связи, сколько системы "передатчик + канал связи + приемник". Поэтому при описании линий связи пользуются такими характеристиками, как коэффициент затухания сигнала на единицу длины линии и уровень помех (шумов).

Предел Шеннона.

Количество информации, передаваемой без искажений в единицу времени, ограничено емкостью канала (не электрической). Информационная емкость (пропускная способность) канала в случае его поражения белым (гауссовым) шумом  (бит/сек),

(бит/сек),

где DF - передаваемая полоса частот, S - средняя мощность сигнала, N - средняя мощность шума.

Мощности сигнала и шума имеют естественные физические ограничения. Мощность сигнала связана с параметрами передатчика. Снижение уровня шума требует применения дорогих линий связи с эффективным экранированием и малошумящей аппаратуры. Влияние мощностей на пропускную способность канала связи определяется логарифмической зависимостью. Так, при исходном отношении сигнал/шум =100 (типичный случай) повышение мощности передатчика в 2 раза даст около 15% увеличения пропускной способности канала связи.

Соотношение Найквиста.

Аналогичным пределу Шеннона является соотношение Найквиста, которое также определяет пропускную способность канала, но без учета шумов:

где М- количество различимых состояний информационного параметра.

Если для кодирования используется более двух состояний, то пропускная способность линии повышается, т.к. за один такт работы передатчика передается несколько бит данных. Например, слово из нескольких бит можно кодировать в одном такте одновременным изменением комбинации фазы и амплитуды.

Число изменений информационного параметра несущего сигнала в секунду измеряется в бодах (baud). Жан Эмиль Бодо (Франция) создал телеграфный аппарат в 1874г., конструкция которого практически без изменений использовалась более 100 лет. Пропускная способность канала связи в битах в секунду в общем случае не совпадает с числом бод.

Если сигнал имеет более двух различимых состояний, то пропускная способность в битах/сек будет выше числа бод. Например, если информационными параметрами являются фаза и амплитуда синусоиды, причем различаются 4 состояния фазы (0, 90, 180 и 2700) и два значения амплитуды, то информационный сигнал может иметь 8 различимых состояния. В этом случае модем, работающий со скоростью 2400 бод (несущая частота 2400Гц) передает информацию со скоростью 7200 бит/сек, т.к. при одном изменении сигнала передается 3 бита информации (8=23).

Преобразования сигнала в каналах связи.Кодирование и модуляция

Преобразование первичного информационного сигнала в высокочастотный сигнал необходимо для согласования сигнала с каналом, т.е. реализации условияVC£VK.

Преобразование дискретного сообщения в сигнал осуществляется в виде кодирования и модуляции. В простейшем случае сигнал согласуют с каналом по всем трём параметрам, т.е. добиваются выполнения условий:Tс<TkFс<FkDс<Dс

При этом объём сигнала полностью "вписывается" в объём канала.

Однако условие согласования канала может выполняться и тогда, когда одно или два из частичных неравенств не выполнены. Это означает, что можно производить "обмен" длительности на ширину спектра или ширину спектра на динамический диапазон и т.д. Пусть, например, записанный на плёнку телефонный сигнал, имеющий ширину спектра 3 кГц, необходимо передать через канал, полоса пропускания которого 300 Гц. Это можно осуществить, воспроизводя сигнал со скоростью, в 10 раз меньше той, с которой он был записан. При этом все частоты исходного сигнала уменьшатся в 10 раз, и во столько же раз увеличится время передачи. Принятый сигнал также записывается на плёнку, а затем, воспроизведя его со скоростью, в 10 раз большей, можно восстановить исходный сигнал Аналогично можно передать сигнал быстрее, если полоса пропускания канала шире спектра сигнала.

Значительно больший интерес представляет возможность обмена динамического диапазона на полосу пропускания. Так, используя широкополосные помехоустойчивые виды модуляции, можно передать сообщение с динамическим диапазоном, например 60 дБ, по каналу, в котором сигнал превышает помеху всего лишь на 20 дБ. Но при этом используется полоса пропускания канала в несколько раз более широкая, чем спектр сообщения.

Преобразование дискретного сообщения в сигнал обычно осуществляется в виде двух операций - кодирования и модуляции. Кодирование – преобразование сообщения в последовательность кодовых символов, а модуляция – преобразование этих символов в сигналы, пригодные для передачи по каналу. С помощью кодирования и модуляции источник сообщений согласуется с каналом.

Простейшим примером дискретного сообщения является текст. Любое сообщение состоит из конечного числа элементов; текст – из букв, цифр, знаков препинания. Их совокупность называется алфавитом источника сообщения. Так как число элементов в алфавите конечно, то их можно пронумеровать и тем самым свести передачу сообщения к передаче последовательности чисел. Обычно моменты отсчётов выбираются на оси времени равномерно.

Квантование - представление бесконечного множества значений, которое может принимать аналоговый сигнал, набором ограниченного множества.

Операция квантования сводится к тому, что вместо данного мгновенного значения (уровня) передаваемого сообщения передают ближайшие значения по установленной цифровой шкале дискретных уровней. Дискретные значения по шкале уровней чаще всего выбираются равномерно. Само собой разумеется, что при квантовании вносится погрешность, так как истинное значение заменяют округлённым значением. Величина этой погрешности при равномерном квантовании не превосходит половины шага квантования и может быть сведена до допустимого уровня.

Дискретизированныйсигнал принимает отличные от нуля значения только в определенные моменты времени. Дискретизированный сигнал может быть получен как из исходного непрерывного, так и из квантованного сигнала.

Дискретизация по времени позволяет преобразовать непрерывные сообщения в дискретный (во времени) сигнал, который после квантования превращается в цифровой. Достоинством цифровых способов передачи является возможность применения кодов, как для повышения помехоустойчивости, так и для сокращения избыточности источника.

В настоящее время широкое применяется система с импульсно - кодовой модуляцией (ИКМ). В этой системе непрерывное сообщение сначала подвергается дискретизации по времени и квантованию по уровню, а затем полученная последовательность уровней (цифр) кодируется (обычно двоичным кодом). Каждому уровню присваивается кодовая комбинация, состоящая из п символов 1 или 0. Полученная последовательность двоичных символов передаётся по каналу связи одним из методов дискретной модуляции. Весовые коэффициенты 0 и 1 и могут передаваться отрезками колебаний различных частот, отрезками колебаний с отличающимися начальными фазами или постоянным током с разной амплитудой или полярностью. Это обеспечивает простоту аппаратуры.

Рассмотрим источник дискретного сообщения. Пусть сообщение выражено при помощи некоторых символов, например, букв печатного текста. Если далее эти буквы преобразуются в другие символы или последовательности из них по заранее установленному и известному при передаче и приеме правилу, то говорят, что сообщение дискретного источника кодируется.

Набор символов (букв), над которым определена последовательность символов на выходе дискретного источника, называется алфавитом. Число символов в алфавите называется объемом алфавита.

Отрезок кодовой последовательности (комбинации) называется блоком. Число символов (элементов) в блоке называется значностью или длиной блока.

Блок, выделенный по определенному признаку и рассматриваемый как одно целое, называется информационным словом. Словом, например, является кодовая последовательность (комбинация). Совокупность (множество) всех кодовых комбинаций, возможных при заданном правиле кодирования, образует код.

Блоки системы связи, в которых осуществляется кодирование, называются кодерами.

Коды, у которых все кодовые комбинации имеют одинаковую длину, называются равномерными. Неравномерные коды содержат кодовые комбинации неравной длины. Равномерное кодирование характеризуется простотой алгоритмов и аппаратуры кодеков и декодеров; неравномерное кодирование отличается большей эффективностью.

Одной из задач кодирования является задача согласования алфавита, из которого построены дискретные сообщения с кодовым алфавитом выходных комбинаций.

Кодирование позволяет решить также задачу устранения избыточности источника сообщения и тем самым повысить скорость передаваемой информации. Примерами кодов, решающими эту задачу (задачу эффективного кодирования), являются коды Шеннона- Фано и Хаффмена. Эти коды являются неравномерными. Для повышения достоверности передачи дискретной информации применяют помехоустойчивые коды. В отличие от простых, у которых все возможные кодовые комбинации используются для передачи информации, помехоустойчивые коды строятся так, что для передачи используется лишь часть от общего числа возможных комбинации. Благодаря этому появляется возможность обнаруживать и исправлять ошибки. Способность кода обнаруживать и исправлять ошибки достигается также и тем, что, наряду с информационными, по каналу связи передаются проверочные символы.

ЧМ - частотная,

ФМ - фазовая модуляция.

Обеспечиваются воздействием на соответствующий параметр гармонического несущего сигнала.

Аналоговая модуляция

Аналоговая модуляция - способ физического кодирования, при котором информация кодируется изменением амплитуды, частоты или фазы синусоидального сигнала несущей частоты. Основные способы аналоговой модуляции показаны на рис.

На диаграмме а последовательность бит исходной информации представлена потенциалами высокого и нулевого уровня. Этот способ кодирования называется потенциальным кодом.

При амплитудной модуляции (диаграмма б) для логической единицы выбирается один уровень амплитуды синусоиды несущей частоты, а для логического нуля - другой. Этот способ редко используется в чистом виде из-за низкой помехоустойчивости, но часто применяется в сочетании с фазовой модуляцией.

При частотной модуляции (диаграмма в) значения 0 и 1 исходных данных передаются синусоидами с различной частотой - fo и f1. Этот способ применяется в простейших низкоскоростных модемах, работающих на скоростях 300, или 1200 бит/с.

При фазовой модуляции (диаграмма г) значениям данных 0 и 1 соответствуют сигналы одинаковой частоты, но с различной фазой, например 0, 90, 180 или 270 градусов.

В скоростных модемах обычно используются комбинированные методы модуляции, как правило, амплитудная в сочетании с фазовой.

Модулируя один из параметров гармонического сигнала импульсами постоянного тока (двоичной кодовой комбинацией), можно получить амплитудно- модулированный (AM), частотно- модулированный (ЧМ) или фазо- модулированный (ФМ) дискретный сигнал. Разновидностью дискретного ФМ сигнала является сигнал с относительной (фазовой модуляцией (ОФМ). В цифровых системах связи в качестве носителя сообщения также используют и постоянный ток. Изменяя его параметры (величину или направление тока) в соотв с двоичной кодовой комбинацией, получают сигналы передачи данных или телеграфные сигналы.

Демодуляция и декодирование

Демодуляция в системах связи – процесс преобразования модулированного сигнала (обычно прошедшего канал и искаженного помехами) в модулирующий. Восстановление дискретного сообщения по выходному сигналу демодулятора, осуществляемое с учетом правил кодирования, называется декодированием. Устройства, с помощью которых производится демодуляция, называются демодуляторами. Устройства, с помощью которых ведется декодирование, называются декодерами.

Прием сигналов ведется на фоне помех. Они ухудшают качество восстановленного приемником сообщения. Чтобы свести к минимуму влияние помех, смесь сигнала и помех, поступающая на вход приемника, подвергается определенным линейным и нелинейным преобразованиям, которые называют обработкой сигнала.

В теории помехоустойчивости, разработанной В.А. Котельниковым, показано, что при выбранном критерии и заданном множестве сигналов, принимаемых при аддитивном белом гауссовском шуме (БГШ), существует предельная (потенциальная) помехоустойчивость, которая ни при каком способе приёма не может быть превзойдена.

Структура приемника, обеспечивающая наилучшее преобразование (с точки зрения сформулированного критерия оптимальности) называется оптимальной, а приемник - оптимальным. Характер оптимальной обработки зависит от свойств сигнала и помех, свойств канала, методов модуляции и кодирования, а также от критерия оптимальности.

При оптимальной обработке приемник обеспечивает наибольшую помехоустойчивость. Под помехоустойчивостью понимают способность системы связи противостоять вредному влиянию помех на передаваемое сообщение.

Демодуляция одна из основных операций приемника. На выходе аналогового демодулятора формируется колебание, с некоторой погрешностью повторяющее первичный сигнал. Это колебание при последующей обработке преобразуется в сообщение.

В цифровых системах связи восстановление сообщения осуществляется чаще всего в два этапа. На первом этапе сигнал демодулируется и на выходе демодулятора выделяется кодовая комбинация. Если решение о каждом элементе кодовой комбинации принимается в результате анализа смеси сигнала и шума только в течение длительности этого элемента и без учета результатов анализа предыдущих элементов, то такой способ обработки называется поэлементным (посимвольным) приемом. На втором этапе кодовая комбинация декодируется.

Возможен также и другой способ приема - прием в целом.При этом способе демодуляция и декодирование совмещаются и выполняются одним устройством, в котором отрезок смеси сигнала и помехи, соответствующий передаваемой кодовой комбинации, анализируется целиком, в отличие от поэлементного приема. Это позволяет реализовать оптимальную обработку сигнала, следовательно, и наибольшую помехоустойчивость. Приемник, в котором используется прием в целом, существенно сложнее приемника с поэлементным приемом. По этой причине прием в целом в системах связи, как правило, не применяется.

Избыточные коды

Избыточные коды основаны на разбиении исходной последовательности бит на порции, которые называют символами. Каждый исходный символ заменяется на новый, который имеет большее количество бит, чем исходный. Например, логический код 4В/5В, используемый в технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы в 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. В коде 4В/5В результирующие символы могут содержать 32 битовых комбинации; исходные символы – только 16. Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violation). Избыточные коды также позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала. Код 4В/5В затем передается по линии с помощью физического кодирования по одному из методов потенциального кодирования, чувствительному только к длинным последовательностям нулей. Символы кода 4В/5В длиной 5 бит гарантируют, что при любом их сочетании на линии не могут встретиться более трех нулей подряд.

Скремблирование

Скремблирование не изменяет длину исходного кода, но изменяет последовательность следования 1 и 0 (Scramble – случайное перемешивание, свалка). Методы скремблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Наиболее часто используется операция "исключающее ИЛИ". Например, скремблер может реализовывать следующее соотношение:Bi = AiÅBi-3ÅBi-5,

Скремблирование не изменяет длину исходного кода, но изменяет последовательность следования 1 и 0 (Scramble – случайное перемешивание, свалка). Методы скремблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Наиболее часто используется операция "исключающее ИЛИ". Например, скремблер может реализовывать следующее соотношение:Bi = AiÅBi-3ÅBi-5,

где Bi - двоичная цифра результирующего кода, полученная на i-м такте работы скремблера, Ai - двоичная цифра исходного кода, поступающая на i-м такте на вход скремблера, Bi-3 и Bi-5 - двоичные цифры результирующего кода, полученные на предыдущих тактах работы скремблера, соответственно на 3 и на 5 тактов ранее текущего такта, Å - операция исключающего ИЛИ (сложение по модулю 2).

Скремблер со сдвигом в 3 и 5 позициях при исходной последовательности, содержащей подряд шесть нулей, даст результирующий код только с тремя нулями подряд.

После получения результирующей последовательности приемник передает ее дескрэмблеру, который восстанавливает исходную последовательность на основании обратного соотношения:

Сi = Bi Å Bi-3 Å Bi-5= (Ai Å Bi-3 Å Bi-5) Å Bi-3 Å Bi-5 = Ai.

Различные алгоритмы скремблирования отличаются количеством слагаемых и сдвигом между слагаемыми. Например, в сетях ISDN при передаче данных от сети к абоненту используется преобразование со сдвигами в 5 и 23 позиции, а при передаче данных от абонента в сеть - со сдвигами 18 и 23 позиции.

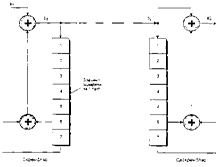

Различают две основных схемы скремблеров: самосинхронизирующиеся и аддитивные скремблеры.

Схема пары самосинхронизирующихся скремблер - дескремблер представлена на рис.

Обработка и передача больших массивов информации, особенно в условиях помех, сопровождается появлением ошибок. Для большинства видов информации появление ошибок недопустимо (системы управления, математические расчеты и т.д.). Во многих случаях лучше исправлять уже возникшие ошибки, чем пытаться их предотвратить.Код Хемминга (7,4).  Одна из простейших, но эффективных процедур исправления ошибок разработана Р. Хеммингом в 1948 г. (BellTelephoneLaboratories) и широко используется для защиты данных. Суть метода наглядно иллюстрируется диаграммами Венна. Пусть необходимо защитить слово длиной 4 бита, например 1110. Четыре бита информации хранятся в четырех областях, образованных пересечением трех окружностей (Рис. а). Затем записываются 3 бита четности (Рис. б) по правилу: полное число единиц в каждой окружности д.б. четным. Ошибка устранимого типа (только в одном бите из четырех) обнаруживается при проверке битов четности (Рис. в). Видно, что нарушение произошло в области пересечения окружностей А и С, но за пределами окружности В (Рис. г). Т.е. применение кода Хемминга позволяет локализовать сбойный бит, след-но, исправить его.В коде Хемминга для защиты 4-хразрядного слова от одиночных ошибок требуется применение 7-разрядного кодового слова. Поэтому этот код называют (7,4). Таким же двухпозиционным цифровым обозначением, состоящим из длины кодового и защищаемого слова, называют другие типы кодов защиты от ошибок.

Одна из простейших, но эффективных процедур исправления ошибок разработана Р. Хеммингом в 1948 г. (BellTelephoneLaboratories) и широко используется для защиты данных. Суть метода наглядно иллюстрируется диаграммами Венна. Пусть необходимо защитить слово длиной 4 бита, например 1110. Четыре бита информации хранятся в четырех областях, образованных пересечением трех окружностей (Рис. а). Затем записываются 3 бита четности (Рис. б) по правилу: полное число единиц в каждой окружности д.б. четным. Ошибка устранимого типа (только в одном бите из четырех) обнаруживается при проверке битов четности (Рис. в). Видно, что нарушение произошло в области пересечения окружностей А и С, но за пределами окружности В (Рис. г). Т.е. применение кода Хемминга позволяет локализовать сбойный бит, след-но, исправить его.В коде Хемминга для защиты 4-хразрядного слова от одиночных ошибок требуется применение 7-разрядного кодового слова. Поэтому этот код называют (7,4). Таким же двухпозиционным цифровым обозначением, состоящим из длины кодового и защищаемого слова, называют другие типы кодов защиты от ошибок.

Если в защищаемом слове возникают две и более ошибок, то код Хемминга не позволяет их исправить. Действительно, при возникновении двух ошибок код Хемминга определит эту ситуацию как появление одной ошибки, и попытка исправить ее приведет к появлению новых. Этот эффект может быть устранен введением дополнительного бита четности, расположенного за пределами пересекающихся окружностей (код Хемминга 8,4). Он не позволяет исправить двойные ошибки, но дает возможность блокировать введение новых ошибок. Используются другие разновидности кодов защиты: (16,11), (32,26), (64, 57). Их трудно представить в виде диаграмм Венна, но они просто реализуются аппаратным методом. Защита информации кодом Хемминга отличается высоким быстродействием. Увеличение разрядности передаваемой "защищенной" информации означает некоторое увеличение частоты появления ошибок при той же вероятности их возникновения. В целом, применение корректирующих кодов Хемминга позволяет увеличить среднее время до возникновения сбоев примерно в 103 раз.

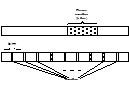

Исправление ошибок методом чередования.Обычно появление ошибок носит случайн характер. Однако реальные процессы редко можно отнести к совершенно случайным. Часто, даже в случае шумов, возникают ошибки, кот в теч некотор интервала врем действуют непрерывно. Ошибки такого вида наз пакетом ошибок.

Обычные методы исправления ошибок малоэффективны при коррекции пакета ошибок. Для обнаружения и исправления нескольких ошибок, следующих подряд необходимо увеличивать отношение числа контрольных битов к информационным. При использовании метода чередования можно избежать чрезмерного увеличения избыточности кода с исправлением ошибок. Информационный блок предварительно запоминается. Затем подряд посылаются, например, все первые биты слов запомненного блока, затем все вторые, и т.д. Тогда даже при наличии пакета ошибок, имеющего длину b, длина пакета, приходящаяся на чередованный сигнал будет равна b/m (где m- число слов в информационном блоке).

Расслоение данных (справа). Пакет ошибок до и после расслоения.Т.о., в методе чередования можно использовать небольшое число контрольных битов. Метод чередования называется также методом расслоения. Этот способ часто исп-ся при записи информации на магнитные диски и лазерные СD - диски.

Интерфейс (interface) -совокупность аппаратных и программных средств, обеспечивающих непосредственное взаимодействие составных элементов ИИС.

Интерфейс должен обеспечивать информационную, электрическую и конструктивную совместимость и реализовывать алгоритм взаимодействия функциональных блоков в соответствии с установленными правилами и временными соотношениями (протоколом обмена).

Основные функции интерфейса:

- дешифрация адресов устройств,

- синхронизация обмена информацией,

- согласование форматов слов,

- электрическое и временное согласование сигналов.

Разнообразие функций интерфейса вызвало необходимость стандартизации наиболее распространенных типов интерфейсов. Стандарт на интерфейсы и общие требования основывается на четырех классификационных признаках:

1 способ соединения компонентов системы (магистральный, радиальный, цепочечный, кольцевой, комбинированный)

2 способ передачи информации (параллельный, последовательный, параллельно-последовательный)

3 принцип обмена информацией (асинхронный, синхронный)

4 режим передачи информации (односторонняя передача, двусторонняя поочередная, двусторонняя одновременная)

Унификация интерфейсов позволяет использовать широкий набор стандартных внешних устройств и является основой развития ИИС.

Классификация интерфейсов по структуре соединения ФБ – смотри вопросы 19-22.

Полносвязная топология соответствует сети, в которой каждый абонент сети одновременно связан со всеми остальными. Характеризуется логической простотой, но большой громоздкостью и неэффективностью, требует наличия большого числа коммуникационных портов. Для каждой пары абонентов требуется отдельная линия связи. Этот вид топологии имеет в основном теоретический интерес. Используется в многомашинных комплексах при небольшом числе компьютеров. Все остальные топологии могут быть построены на основе полносвязанной путем удаления части связей. Для обмена данными между абонентами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы.

Исследования топологии полносвязной коммутируемой (решеточной) сети показывают, что такая сеть на основе анализа частоты направлений коммутации скоро стабилизируется, реализуя модель "малого мира". Наглядно модель "малого мира" (по-русски "мир тесен") демонстрируется следующим примером: любые два человека в США связаны между собой не более, чем шестью "степенями отделения". Модель "малого мира" используется для разработки средств обслуживания Интернета.

Цепочечное соединение (последовательный, кольцевой интерфейс) - единственный выход предшествующего блока соединен с единственным входом последующего.

Обмен данными производится непосредственно между блоками. Функции управления распределены между ФБ. Цепочечную (кольцевую) структуру используют в ИИС с малым числом абонентов. Кольцевые структуры могут обеспечить большую скорость потока данных за счет возможности одновременного обмена между разными парами блоков (ФБi - Фбi+1 , ФБj - ФБj+1 и т.д.).

Топология шина (или, как ее еще часто называют общая шина или магистраль) предполагает использование одного кабеля, к которому подсоединены все рабочие станции. Общий кабель используется всеми станциями по очереди. Все сообщения, посылаемые отдельными рабочими станциями, принимаются и прослушиваются всеми остальными компьютерами, подключенными к сети. Из этого потока каждая рабочая станция отбирает адресованные только ей сообщения.

Общий кабель используется всеми станциями по очереди. Все сообщения, посылаемые отдельными рабочими станциями, принимаются и прослушиваются всеми остальными компьютерами, подключенными к сети. Из этого потока каждая рабочая станция отбирает адресованные только ей сообщения.

Достоинства топологии “шина”:

· простота настройки;

· относительная простота монтажа и дешевизна, если все рабочие станции расположены рядом;

· выход из строя одной или нескольких рабочих станций никак не отражается на работе всей сети.

Недостатки топологии “шина”:

· неполадки шины в любом месте (обрыв кабеля, выход из строя сетевого коннектора) приводят к неработоспособности сети;

· сложность поиска неисправностей;

· низкая производительность – в каждый момент времени только один компьютер может передавать данные в сеть, с увеличением числа рабочих станций производительность сети падает;

· плохая масштабируемость – для добавления новых рабочих станций необходимо заменять участки существующей шины.

Именно по топологии “шина” строились локальные сети на коаксиальном кабеле. В этом случае в качестве шины выступали отрезки коаксиального кабеля, соединенные Т-коннекторами. Шина прокладывалась через все помещения и подходила к каждому компьютеру. Боковой вывод Т-коннектора вставлялся в разъем на сетевой карте.Сейчас такие сети безнадежно устарели и повсюду заменены “звездой” на витой паре, однако оборудование под коаксиальный кабель еще можно увидеть на некоторых предприятиях.

Топология “кольцо”

Кольцо – это топология локальной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутое кольцо. Данные передаются от одной рабочей станции к другой в одном направлении (по кругу). Каждый ПК работает как повторитель, ретранслируя сообщения к следующему ПК, т.е. данные передаются от одного компьютера к другому как бы по эстафете.Если компьютер получает данные, предназначенные для другого компьютера – он передает их дальше по кольцу, в ином случае они дальше не передаются.

Кольцо – это топология локальной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутое кольцо. Данные передаются от одной рабочей станции к другой в одном направлении (по кругу). Каждый ПК работает как повторитель, ретранслируя сообщения к следующему ПК, т.е. данные передаются от одного компьютера к другому как бы по эстафете.Если компьютер получает данные, предназначенные для другого компьютера – он передает их дальше по кольцу, в ином случае они дальше не передаются.

Достоинства кольцевой топологии:

· простота установки;

· практически полное отсутствие дополнительного оборудования;

· возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети.

Однако “кольцо” имеет и существенные недостатки:

· каждая рабочая станция должна активно участвовать в пересылке информации; в случае выхода из строя хотя бы одной из них или обрыва кабеля – работа всей сети останавливается;

· подключение новой рабочей станции требует краткосрочного выключения сети, поскольку во время установки нового ПК кольцо должно быть разомкнуто;

· сложность конфигурирования и настройки;

· сложность поиска неисправностей.

Кольцевая топология сети используется довольно редко. Основное применение она нашла воптоволоконных сетях стандарта Token Ring.

Радиальное соединение (звезда)

Один блок соединен одновременно с несколькими, причем с каждым из них отдельной независимой линией. В радиальной структуре имеется центральный блок управления интерфейсом - контроллер. Связь между ФБ осуществляется только через контроллер. Контроллер может производить обмен данными только с одним из абонентов. Приоритет устанавливается аппаратно или программно в зависимости от типа ФБ, его технических характеристик и важности информации. ФБ могут изменять свои места в системе при соответствующем изменении программы контроллера.

Один блок соединен одновременно с несколькими, причем с каждым из них отдельной независимой линией. В радиальной структуре имеется центральный блок управления интерфейсом - контроллер. Связь между ФБ осуществляется только через контроллер. Контроллер может производить обмен данными только с одним из абонентов. Приоритет устанавливается аппаратно или программно в зависимости от типа ФБ, его технических характеристик и важности информации. ФБ могут изменять свои места в системе при соответствующем изменении программы контроллера.

В радиальных интерфейсах просто осуществляется адресация и идентификация ФБ. К недостаткам относятся большая длина линий связи, сложность контроллера, повышенные требования к нему по надежности, как к центральному блоку. Очевиден недостаток структуры, при котором контроллер интерфейса (ЭВМ) должен иметь число входов равное числу внешних подключенных устройств. Это ограничивает быстродействие системы и возможности ее наращивания. ИИС радиального типа используются только при небольшом количестве объектов контроля.

Звезда – это топология локальной сети, где каждая рабочая станция присоединена к центральному устройству (коммутатору или маршрутизатору). Центральное устройство управляет движением пакетов в сети. Каждый компьютер через сетевую карту подключается к коммутатору отдельным кабелем.

При необходимости можно объединить вместе несколько сетей с топологией “звезда” – в результате вы получите конфигурацию сети с древовидной топологией. Древовидная топология распространена в крупных компаниях. Мы не будем ее подробно рассматривать в данной статье.

Топология “звезда” на сегодняшний день стала основной при построении локальных сетей. Это произошло благодаря ее многочисленным достоинствам:

· выход из строя одной рабочей станции или повреждение ее кабеля не отражается на работе всей сети в целом;

· отличная масштабируемость: для подключения новой рабочей станции достаточно проложить от коммутатора отдельный кабель;

· легкий поиск и устранение неисправностей и обрывов в сети;

· высокая производительность;

· простота настройки и администрирования;

· в сеть легко встраивается дополнительное оборудование.

Однако, как и любая топология, “звезда” не лишена недостатков:

· выход из строя центрального коммутатора обернется неработоспособностью всей сети;

· дополнительные затраты на сетевое оборудование – устройство, к которому будут подключены все компьютеры сети (коммутатор);

· число рабочих станций ограничено количеством портов в центральном коммутаторе.

Звезда – самая распространенная топология для проводных и беспроводных сетей. Примером звездообразной топологии является сеть с кабелем типа витая пара, и коммутатором в качестве центрального устройства. Именно такие сети встречаются в большинстве организаций.

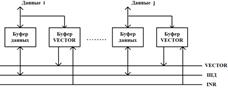

Прерывание по вектору.

При поступлении запроса на прерывание и подтверждении прерывания отпирается буфер вектора и на ШД выдается вектор прерывания, который представляет собой адрес устройства или код идентификации. В свою очередь вектор прерывания рассматривается процессором как адрес (индексный адрес) ячейки памяти, в которой записано начало подпрограммы обработки прерывания. Устройства с прерыванием программы по вектору могут быть объединены в приоритетную систему аппаратным способом с помощью дейзи- цепочки. Многоуровневые приоритеты реализуются с помощью вложенных подпрограмм и использовании флажков для маскирования и демаскирования отдельных уровней прерывания. В режиме прерывания обмен данными производится под управлением программы, поэтому он также является и программно-управляемым.

При поступлении запроса на прерывание и подтверждении прерывания отпирается буфер вектора и на ШД выдается вектор прерывания, который представляет собой адрес устройства или код идентификации. В свою очередь вектор прерывания рассматривается процессором как адрес (индексный адрес) ячейки памяти, в которой записано начало подпрограммы обработки прерывания. Устройства с прерыванием программы по вектору могут быть объединены в приоритетную систему аппаратным способом с помощью дейзи- цепочки. Многоуровневые приоритеты реализуются с помощью вложенных подпрограмм и использовании флажков для маскирования и демаскирования отдельных уровней прерывания. В режиме прерывания обмен данными производится под управлением программы, поэтому он также является и программно-управляемым.

Программно-управляемая передача - инициатором обмена всегда является процессор (контроллер интерфейса). Программно- управляемый обмен простейший, но не эффективный способ. Для этого способа характерны следующие ограничения:

1. Большинство внешних устройств подготовки информации и исполнительных устройств имеют низкое, намного меньшее быстродействие, чем процессор. Поэтому время ожидания готовности внешнего устройства может оказаться большим.

2. Программно-управляемый обмен не может быть произведен по инициативе внешнего устройства.

Обмен производится с помощью специальных команд по инициативе контроллера интерфейса. Различают синхронный и асинхронный способы программно-управляемой передачи (с условной и безусловной передачей).

Режим прямого доступа к памяти (ПДП, DMA) – внешнее устройство связано с памятью непосредственно, без использования процессора. Канал ПДП по сложности превосходит остальные методы, но наиболее эффективен по скорости обмена.

При передаче данных в режиме прерывания программы требуется прекратить выполнение основной программы и запомнить текущее состояние. После выполнения прерывания требуется восстановление состояния процессорной системы. При интенсивном потоке запросов на прерывание обмен в режиме прерывания приводит к значительным задержкам выполнения основной программы.

Для систем с интенсивным обменом данными с внешними устройствами наиболее эффективен режим прямого доступа к памяти, хотя он требует введения дополнительного контроллера и более сложного интерфейса. В режиме ПДП внешнее устройство связано с памятью непосредственно, минуя регистры процессора. При поступлении запроса на ПДП процессор завершает выполнение текущей команды и блокирует свои шины данных и адреса (переводит их в "третье" состояние). Процессор переходит в режим ожидания, а управление внутренними магистралями процессорной системы передается контроллеру ПДП. Контроллер ПДП обеспечивает выдачу начального адреса, переадресацию памяти после п