Идентификация и аутентификация пользователей

Из атрибутивных идентификаторов, как правило,используются:

· пароли;

· съемные носители информации;

· электронные жетоны;

· пластиковые карты;

· механические ключи.

Программные системы защиты в качестве идентификатора используют, как правило, только пароль.

Паролемназывают комбинацию символов (букв, цифр, специальных знаков), которая должна быть известна только владельцу пароля и, возможно, администратору системы безопасности.

При организации парольной защиты необходимо выполнять следующие рекомендации:

· Пароль должен запоминаться субъектом доступа. Запись пароля значительно повышает вероятность его компрометации (нарушение конфиденциальности).

· Длина пароля должна исключать возможность его раскрытия путем подбора. Рекомендуется устанавливать длину пароля S > 9 символов.

· Пароли должны периодически меняться.

· В КС должны фиксироваться моменты времени успешного получения доступа и время неудачного ввода пароля. После трех ошибок подряд при вводе пароля устройство блокируется, и информация о предполагаемом факте подбора пароля поступает дежурному администратору системы безопасности.

· Пароли должны храниться в КС таким образом, чтобы они были недоступны посторонним лицам.

· Пароль не выдается при вводе на экран монитора. Чтобы субъект доступа мог ориентироваться в количестве введенных символов на экран, взамен введенного выдается специальный символ (обычно звездочка).

· Пароль должен легко запоминаться и в то же время быть сложным для отгадывания. Не рекомендуется использовать в качестве пароля имена, фамилии, даты рождения и т.п. Желательно при наборе пароля использование символов различных регистров, чередование букв, цифр, специальных символов. Очень эффективным является способ использования парадоксального сочетания слов («книга висит», «плот летит» и т.п.) и набора русских букв пароля на латинском регистре. В результате получается бессмысленный набор букв латинского алфавита.

Пароль может быть перехвачен резидентными программами.

Значительно сложнее обойти блок идентификации и аутентификации в аппаратно-программных системах защиты от НСД. В таких системах используются электронные идентификаторы, например, Touch Memory (Рис.15.).

Рис.15. Электронный идентификатор Touch Memory.

В качестве идентификатора во многих КС используется съемный носитель информации,на котором записан идентификационный код субъекта доступа. В КС для этой цели используется флэшка (Рис.16.). Такой идентификатор обладает рядом достоинств:

· не требуется использовать дополнительные аппаратные средства;

· кроме идентификационного кода, на носителе может храниться другая информация, используемая для аутентификации, контроля целостности информации, атрибуты шифрования и т. д.

Рис.16. USB электронный ключ.

Для идентификации пользователей широко используются электронные жетоны-генераторы(Рис.17.) случайных идентификационных кодов.

Жетон - это прибор, вырабатывающий псевдослучайную буквенно-цифровую последовательность (слово).

Это слово меняется примерно раз в минуту синхронно со сменой такого же слова в КС. В результате вырабатывается одноразовый пароль, который годится для использования только в определенный промежуток времени и только для однократного входа в систему.

Рис.17. Брелок с микропроцессорной карточкой SecurID Key Fob.

Также для идентификации пользователей широкое распространение получили различные Смарт-карты (Рис.18.).

Рис.18. Смарт-карта с встроенным микропроцессором.

Для повышения надежности процедуры идентификации часто используют комбинированные методы. Например, на Рис.19. Представлена система, идентифицирующая пользователя по смарт-карте и PIN коду, записанному на электронном ключе.

Рис.19. Комплексная идентификация пользователя.

В качестве простого идентификатора часто используют механические ключи.Механический замок может быть совмещен с блоком подачи питания на устройство. На замок может закрываться крышка, под которой находятся основные органы управления устройством. Без вскрытия крышки невозможна работа с устройством. Наличие такого замка является дополнительным препятствием на пути злоумышленника при попытке осуществить НСД к устройству.

Однако часто необходимо доказать ещё, что идентификационный классификатор (например, пароль или электронный ключ) принадлежит именно тому пользователю, который входит по нему в КС. Для этого существует процедура аутентификации.

Как правило, аутентификация пользователя осуществляется по биометрическим параметрам:

· папиллярные узоры пальцев;

· узоры сетчатки глаз;

· форма кисти руки;

· особенности речи;

· форма и размеры лица.

· динамика подписи;

· ритм работы на клавиатуре;

· запах тела;

· термические характеристики тела.

Большинство биометрических систем безопасности функционируют следующим образом: в базе данных системы хранится цифровой отпечаток пальца, радужной оболочки глаза или голоса. Человек, собирающийся получить доступ к компьютерной сети, с помощью микрофона, сканера отпечатков пальцев или других устройств вводит информацию о себе в систему. Поступившие данные сравниваются с образцом, хранимым в базе данных. Остановимся на некоторых из них.

Дактилоскопический метод идентификации человека используется давно. Он показал высокую достоверность идентификации. Папиллярные узоры считываются с пальца специальным сканером (Рис.20.). Полученные результаты сравниваются с данными, хранящимися в системе идентификации.

Рис.20. Сканеры для считывания отпечатков пальцев.

По надежности и затратам времени метод идентификации по узорам сетчатки глазсопоставим с дактилоскопическим методом. С помощью высококачественной телекамеры осуществляется сканирование сетчатки глаза. Фиксируется угловое распределение кровеносных сосудов на поверхности сетчатки относительно слепого пятна глаза и других признаков. Всего насчитывается около 250 признаков (Рис.21.).

Рис.21. Сканирование сетчатки глаз.

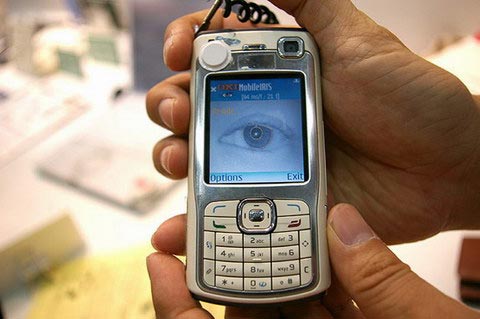

Метод сканирования сетчатки глаза доставляет неудобства, которые человек испытывает в процессе сканирования. Кроме того, метод идентификации по узору сетчатки глаза требует использования дорогостоящего оборудования. Хотя сегодня все больше и больше используются технологии сканирования сетчатки глаз с помощью мобильного телефона (Рис.22.).

Рис.22. Сканирование, распознавание и анализ сетчатки глаз с помощью мобильного телефона

Метод идентификации пользователей по геометрии руки по своей технологической структуре и уровню надежности вполне сопоставим с методом идентификации личности по отпечатку пальца (Рис.23.).

Рис.23. Идентификация пользователя по геометрии руки.

Математическая модель идентификации по данному параметру требует малого объема информации - всего 9 байт, что позволяет хранить большой объем записей и, следовательно, быстро осуществлять поиск. В США устройства для считывания отпечатков ладоней в настоящее время установлены более чем на 8 000 объектах. Наиболее популярное устройство, Handkey, сканирует как внутреннюю, так и боковую сторону ладони, используя для этого встроенную видеокамеру и алгоритмы сжатия. Устройства, которые могут сканировать и другие параметры руки, в настоящее время разрабатываются несколькими компаниями, в том числе BioMet Partners, Palmetrics и ВТG.

Идентификация по голосу использует акустические особенности речи, которые различны и в какой-то мере уникальны. Эти акустические образцы отражают как анатомию (например, размер и форму горла и рта), а также приобретенные привычки (громкость голоса, манера разговора). Преобразование этих образцов в голосовые модели (также называемые отпечатками голоса) наделило данный способ идентификации названием «поведенческая биометрия». Биометрическая технология разбивает каждое произнесенное слово на несколько сегментов. Этот голосовой отпечаток хранится как некий математический код. Для успешной идентификации человека просят ответить на три вопроса, ответы на которые легко запомнить. Например: фамилия, имя, отчество; дата рождения. Некоторые современные системы создают модель голоса и могут сопоставлять ее с любой фразой, произнесенной человеком.

Идентификация личности по чертам лица может быть произведена различными способами, например, фиксируя изображение в зоне видимости, используя обычную видеокамеру, или с помощью использования теплового рисунка лица. Распознавание освещенного лица заключается в распознавании определенных черт. Используя большое количество камер, система анализирует черты полученного изображения, которые не изменяются на протяжении жизни, не обращая внимания на такие поверхностные характеристики как выражение лица или волосы. Некоторые системы распознавания по лицу требуют стационарного положения для того, чтобы получить наиболее правдивое изображение, но наравне с этим есть также такие системы, которые работают в режиме реального времени для фиксирования изображения и распознавания лица автоматически. Этот способ идентификации является одним из самых быстро развивающихся. Его привлекательность основана на том, что он ближе всего отражает тот путь, который используют люди для идентификации друг друга (Рис.24.).

Рис.24. Системы идентификации по чертам лица.

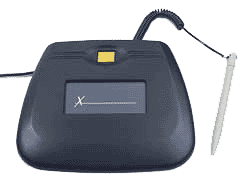

Системы идентификации по почеркуанализируют графическое начертание, интенсивность нажатия и быстроту написания букв. Контрольное слово пишется на специальном планшете, который преобразует характеристики письма в электрические сигналы. Системы такого типа обеспечивают высокую надежность идентификации (Рис.25.).

Рис.25. Планшет для идентификации по почерку.

Идентификация по ритму работы на клавиатуре основывается на измерении времени между последовательным нажатием двух клавиш. В системе хранятся результаты измерений на тестовом тексте, обработанные методами математической статистики. Идентификация производится путем набора, статистической обработки произвольного или фиксированного текста и сравнения с хранящимися данными. Метод обеспечивает высокую надежность идентификации. Это единственный биометрический метод идентификации, не требующий дополнительных аппаратных затрат, если он используется для допуска к работе на технических средствах, имеющих наборные устройства.

Методы идентификации по запаху и термическим характеристикам телапока не нашли широкого применения.

Биометрические технологии все заметнее выступают на лидирующие позиции в индустрии безопасности, в борьбе с преступностью и терроризмом. "Сентябрьский Армагеддон" в США еще раз подтвердил необходимость широкого применения биометрических систем безопасности, способных идентифицировать отдельных лиц в местах скопления людей. По прогнозам International Data Corp., рынок биометрических технологий в США за пять лет должен вырасти с $58,4 млн в 1999 году до $1,8 млрд в 2004 году. При этом в настоящее время структура этого рынка выглядит следующим образом:

• верификация голоса - 11%

• распознавание лица - 15%

• сканирование радужной оболочки глаза - 34%

• сканирование отпечатков пальцев - 34%

• геометрия руки - 25%

• верификация подписи - 3%

Установление полномочий пользователей[15]

Для каждого пользователя устанавливаются его полномочия в отношении файлов, каталогов, логических дисков. Элементы, в отношении которых пользователю запрещены любые действия, становятся «невидимыми» для него, т. е. они не отображаются на экране монитора при просмотре содержимого внешних запоминающих устройств.

Для пользователей может устанавливаться запрет на использование таких устройств, как накопители на съемных носителях, печатающие устройства. Эти ограничения позволяют предотвращать реализацию угроз, связанных с попытками несанкционированного копирования и ввода информации, изучения системы защиты.

В наиболее совершенных системах реализован механизм контроля целостности файловс использованием криптографических методов. Причем существуют системы, в которых контрольная характеристика хранится не только в КС, но и в автономном ПЗУ пользователя. Постоянное запоминающее устройство, как правило, входит в состав карты или жетона, используемого для идентификации пользователя.

После завершения работы на КС осуществляется запись контрольных характеристик файлов на карту или жетон пользователя. При входе в систему осуществляется считывание контрольных характеристик из ПЗУ карты или жетона и сравнение их с характеристиками, вычисленными по контролируемым файлам. Для того, чтобы изменение файлов осталось незамеченным, злоумышленнику необходимо изменить контрольные характеристики, как в КС, так и на карте или жетоне, что практически невозможно при условии выполнения пользователем простых правил.

Очень эффективным механизмом борьбы с НСД является создание функционально-замкнутых сред пользователей. Суть его состоит в следующем. Для каждого пользователя создается меню, в которое попадает пользователь после загрузки ОС. В нем указываются программы, к выполнению которых допущен пользователь. Пользователь может выполнить любую из программ из меню. После выполнения программы пользователь снова попадает в меню. Если эти программы не имеют возможностей инициировать выполнение других программ, а также предусмотрена корректная обработка ошибок, сбоев и отказов, то пользователь не сможет выйти за рамки установленной замкнутой функциональной среды.

Следует отметить, что в распределенных КС криптографическое закрытие информацииявляется единственным надежным способом защиты от НСДИ. Сущность криптографического закрытия информации изложена ниже в данной лекции.

В СРД должна быть реализована функция очистки оперативной памяти и рабочих областей на внешних запоминающих устройствах после завершения выполнения программы, обрабатывающей конфиденциальные данные. Причем очистка должна производиться путем записи в освободившиеся участки памяти определенной последовательности двоичных кодов, а не удалением только учетной информации о файлах из таблиц ОС, как это делается пристандартном удалении средствами ОС.