Логические основы устройства компьютера

Компьютер работает на электричестве, т.е. логические элементы компьютера оперируют с сигналами, представляющими собой электрические импульсы. Есть импульс – логический смысл сигнала – 1, нет импульса – 0. На входы логического элемента поступают

сигналы-значения аргументов, на выходе появляется сигнал-значение функции.

Преобразование сигнала логическим элементом является таблицей состояния, которая фактически является таблицей истинности, соответствующей логической функции.

Базовые логические элементы реализуют рассмотренные выше три основные логические операции:

• логический элемент «И» - логическое умножение;

• логический элемент «ИЛИ» - логическое сложение;

• логический элемент «НЕ» - инверсию.

Поскольку любая логическая операция может быть представлена в виде комбинаций трех основных, любые устройства компьютера, производящие обработку или хранение информации, могут быть собраны из базовых логических элементов, как из «кирпичиков».

№17

Логический элемент (логический вентиль) — это электронная схема, выполняющая некоторую простейшую логическую операцию. На рис. 3.23 приведены примеры условных графических обозначений некоторых логических элементов.

Логический элемент может быть реализован в виде отдельной интегральной схемы. Часто интегральная схема содержит несколько логических элементов.

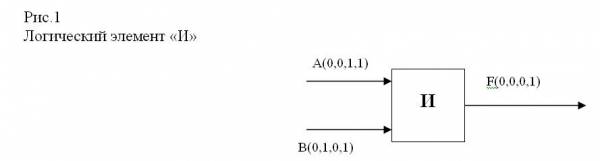

Логический элемент «И».

На выходы А и В логического элемента (рис1) подаются два сигнала (00,01,10 или 11). На выходе получается сигнал 0 или 1 в соответствии с таблицей истинности операции логического умножения.

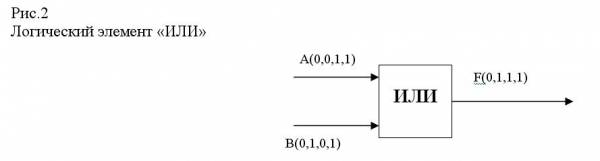

Логический элемент «ИЛИ».

На входы А и В логического элемента (рис2) подаются два сигнала (00, 01, 10 или 11). На выходе получается сигнал 0 или 1 в соответствии с таблицей истинности операции логического сложения.

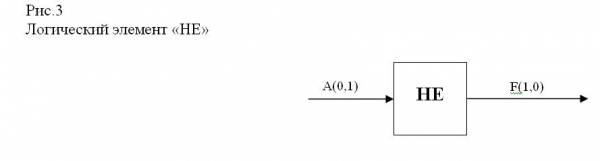

Логический элемент «НЕ».

На вход А логического элемента (рис3) подается сигнал 0 или 1. На выходе получается сигнал 0 или 1 в соответствии с таблицей истинности инверсии.

№18

Важным элементом цифровых устройств, выполняющих арифметическую обработку цифровой информации, является сумматор. Построение двоичных многоразрядных сумматоров обычно начинается с одноразрядного сумматора по модулю 2. В таблице 15.1 приведена таблица истинности этого сумматора

Построение двоичных сумматоров обычно начинается с сумматора по модулю 2. На рисунке 1 приведена таблица истинности этого сумматора. Ее можно получить исходя из правил суммирования в двоичной арифметике. Предполагается, что читатель знаком с основами двоичной арифметики. Более подробно операции над двоичными числами будут рассмотрены позднее.

Двоичный сумматор может быть описан тремя способами:

1. табличным, в виде таблицы истинности,

2. аналитическим, в виде формулы (СДНФ),

3. графическим, в виде логической схемы.

№26

| Правовая охрана программ и баз данных. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом РФ "О правовой охране программ для электронных вычислительных машин и баз данных", который вступил в силу в 1992 году. Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для ЭВМ (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма. Для признания и осуществления авторского права на программы для ЭВМ не требуется ее регистрация в какой-либо организации. Авторское право на программы для ЭВМ возникает автоматически при их создании. Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов: · буквы С в окружности или круглых скобках ©; · наименования (имени) правообладателя; · года первого выпуска программы в свет. Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом: © Корпорация Microsoft, 1993-1997. Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модификацию программы. Организация или пользователь, правомерно владеющий экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком. Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать возмещения причиненных убытков и выплаты нарушителем компенсации в определяемой по усмотрению суда сумме от 5000-кратного до 50 000-кратного размера минимальной месячной оплаты труда. Электронная подпись. В 2002 году был принят Закон РФ "Об электронно-цифровой подписи", который стал законодательной основой электронного документооборота в России. По этому закону электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе. При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте. Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ. |

| Защита информации Защита доступа к компьютеру. Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа. Защита пользовательских настроек имеется в операционной системе Windows (при загрузке системы пользователь должен ввести свой пароль), однако такая защита легко преодолима, так как пользователь может отказаться от введения пароля. Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль. Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль. В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы авторизации и идентификации пользователей. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы распознавания речи, системы идентификации по отпечаткам пальцев, а также системы идентификации по радужной оболочке глаза. Защита программ от нелегального копирования и использования. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии. Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ. Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена. Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение. Защита данных на дисках. Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей. Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Redantant Arrays of Independent Disks - избыточный массив независимых дисков). Несколько жестких дисков подключаются к специальному RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются. Защита информации в Интернете. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть. Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными: · загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере; · некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера; · с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др. Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall - межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть. |

№27

Средства ИКТ в системе образования:

Аппаратные средства:

- Компьютер - универсальное устройство обработки информации

- Принтер - позволяет фиксировать на бумаге информацию найденную и созданную учащимися или учителем для учащихся. Для многих школьных применений необходим или желателен цветной принтер.

- Проектор - радикально повышает:

- уровень наглядности в работе учителя,

- возможность учащимся представлять результаты своей работы всему классу.

- Телекоммуникационный блок (для сельских школ - прежде всего, спутниковая связь) - дает доступ к российским и мировым информационным ресурсам, позволяет вести дистантное обучение, вести переписку с другими школами.

- Устройства для ввода текстовой информации и манипулирования экранными объектами -клавиатура и мышь (и разнообразные устройства аналогичного назначения), а также устройства рукописного ввода. Особую роль соответствующие устройства играют для учащихся с проблемами двигательного характера, например, с ДЦП.

- Устройства для записи (ввода) визуальной и звуковой информации (сканер, фотоаппарат, видеокамера, аудио и видео магнитофон) - дают возможность непосредственно включать в учебный процесс информационные образы окружающего мира

- Устройства регистрации данных (датчики с интерфейсами) - существенно расширяют класс физических, химических, биологических, экологических процессов, включаемых в образование при сокращении учебного времени, затрачиваемого на рутинную обработку данных

- Управляемые компьютером устройства - дают возможность учащимся различных уровней способностей освоить принципы и технологии автоматического управления

- Внутриклассная и внутришкольная сети- позволяют более эффективно использовать имеющиеся информационные, технические и временные (человеческие) ресурсы, обеспечивают общий доступ к глобальной информационной сети

- Аудио-видео средства обеспечивают эффективную коммуникативную среду для воспитательной работы и массовых мероприятий.

Программные средства:

- Общего назначения и связанные с аппаратными (драйверы и т. п.) - дают возможность работы со всеми видами информации (см. выше).

- Источники информации - организованные информационные массивы - энциклопедии на КД, информационные сайты и поисковые системы Интернета, в том числе - специализированные для образовательных применений.

- Виртуальные конструкторы - позволяют создавать наглядные и символические модели математической и физической реальности и проводить эксперименты с этими моделями.

- Тренажеры - позволяют отрабатывать автоматические навыки работы с информационными объектами - ввода текста, оперирования с графическими объектами на экране и пр., письменной и устной коммуникации в языковой среде.

- Тестовые среды - позволяют конструировать и применять автоматизированные испытания, в которых учащийся полностью или частично получает задание через компьютер и результат выполнения задания также полностью или частично оценивается компьютером.

- Комплексные обучающие пакеты (электронные учебники) - сочетания программных средств перечисленных выше видов - в наибольшей степени автоматизирующие учебный процесс в его традиционных формах, наиболее трудоемкие в создании (при достижении разумного качества и уровня полезности), наиболее ограничивающие самостоятельность учителя и учащегося.

- Информационные системы управления - обеспечивают прохождение информационных потоков между всеми участниками образовательного процесса - учащимися, учителями, администрацией, родителями, общественностью.