Списки ACL и фрагментированные пакеты

Списки ACL имеют ключевое слово fragments, которое активирует специальный режим обработки фрагментированных пакетов. В общем случае, на неначальные фрагменты, совпадающие с операторами уровня 3 (протокол, адрес источника и адрес назначения) – независимо от информации уровня 4 в списке управления доступом – оказывают влияние оператор permit или deny совпадающих записей. Обратите внимание на то, что использование ключевого слова fragments может привести к большей степени структурированности запрещенных или разрешенных неначальных фрагментов.

Фильтрация фрагментов добавляет дополнительный уровень защиты от атаки DoS (отказ от обслуживания), которая использует только неначальные фрагменты (когда FO > 0). Использование оператора deny для неначальных фрагментов в начале ACL закрывает доступ в маршрутизатор всем неначальным фрагментам. В редких случаях допустимая операция может потребовать фрагментации и, таким образом, будет отфильтрована при наличии в списке ACL оператора deny fragment. К условиям, вызывающим фрагментацию, можно отнести использование аутентификации цифровых сертификатов для ISAKMP, а также просмотр IPSec NAT.

В качестве примера рассмотрим неполный список ACL.

access-list 110 deny tcp any маршрутизируемая подсеть Интернет fragments

access-list 110 deny udp any маршрутизируемая подсеть Интернет fragments

access-list 110 deny icmp any маршрутизируемая подсеть Интернет fragments

Добавление этих записей в начало списка управления доступом закрывает доступ в сеть всем неначальным фрагментам, в то время как нефрагментированные пакеты или исходные фрагменты передаются в следующие строки списка ACL (оператор deny fragment на них не действует). Предыдущий фрагмент списка ACL также способствует классификации атаки, поскольку каждый протокол – UDP, TCP и ICMP – увеличивает отдельные счетчики в ACL.

Поскольку большинство атак основано на волновом распространении фрагментированных пакетов, фильтрация входящих фрагментов во внутреннюю сеть обеспечивает дополнительные защитные меры и помогает удостовериться в том, что атака не может внедриться во фрагмент простым совпадением правил уровня 3 в списке ACL.

Оценка риска

Когда вы ?? разворачивается защита транзитного трафика ACL, рассматривается две ключевые зоны риска.

Проверить правильность размещения соответствующих операторов permit/deny. Для эффективного функционирования списка ACL необходимо разрешить все требуемые протоколы.

Производительность списка ACL изменяется в зависимости от платформы. Прежде чем развернуть списки ACL, изучите технические характеристики имеющегося оборудования.

Компания Cisco рекомендует перед развертыванием протестировать устройство в лаборатории.

Приложения

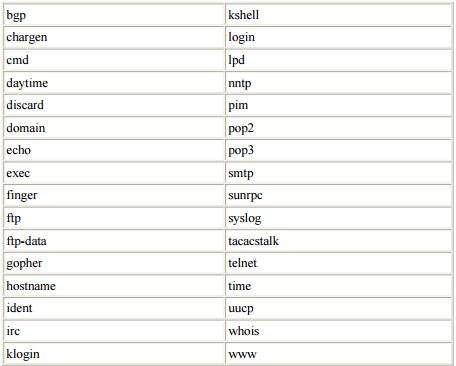

Часто используемые протоколы и приложения Имена портов TCP Этот список имен портов TCP может применяться вместо номеров портов при задании конфигураций списка ACL в ПО Cisco IOS®. Справочная информация по этим протоколам находится в RFC текущего назначенного номера. Номера портов, соответствующих данным протоколам, могут также быть определены во время настройки списка ACL при вводе ? вместо номера порта.

Таблица 3.1.

Имена портов UDP

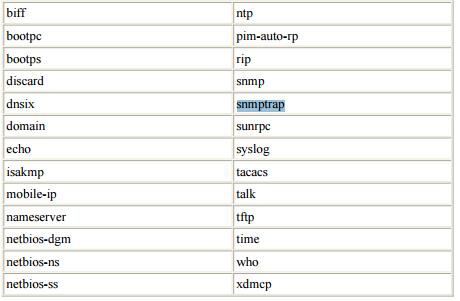

Этот список имен портов UDP может применяться вместо номеров портов при задании конфигураций списка ACL в ПО Cisco IOS. Справочная информация по этим протоколам находится в RFC текущего назначенного номера. Номера портов, соответствующих данным протоколам, могут также быть определены во время настройки списка ACL при вводе ? вместо номера порта.

Таблица 3.2.

Указания к развертыванию

Компания Cisco рекомендует традиционные методы развертывания. Необходимо иметь четкое представление о требуемых протоколах для того, чтобы развернуть списки ACL для транзитного трафика. В настоящем руководстве описан традиционный метод развертывания защитных списков ACL с использованием итеративного метода.

1. Идентификация используемых в сети протоколов с помощью списка ACL в формате классификации.

Развернуьб список ACL, который разрешает все известные протоколы, используемые в сети. Это список ACL, предназначенный для обнаружения (или классификации) должен иметь адрес источника any и назначение IP-адреса или полную Интернет- маршрутизированную IP-подсеть. Задайте конфигурацию последней записи, которая разрешает ip any any log, для идентификации дополнительных протоколов, которые требуется разрешить.

Цель – определить все требуемые протоколы, используемые в сети. Используйте регистрацию данных для определения элементов, которые могут быть связаны с маршрутизатором

Примечание. Кроме того, ключевое слово log обеспечивает подробное объяснение использования списка ACL, успешный выход к записям в списке ACL, при этом использование данного ключевого слова может привести к большому числу записей в журнале и более высокому коэффициенту использования ЦП маршрутизатора. Используйте ключевое слово log для коротких периодов времени или для упрощения классифицирования трафика.

Обратите внимание, что существует риск атаки на сеть, поскольку действующий список ACL состоит целиком из всех операторов permit.

Выполните процесс классификации как можно быстрее, чтобы обеспечить соответствующее управление доступом.