Схема компьютерной сети

Схема компьютерной сети одного этажа (всего 4 блока на этаже), включает в себя: 40 компьютеров, 12 коммутаторов, 4 маршрутизатора, 4 центральных офисных сервера.

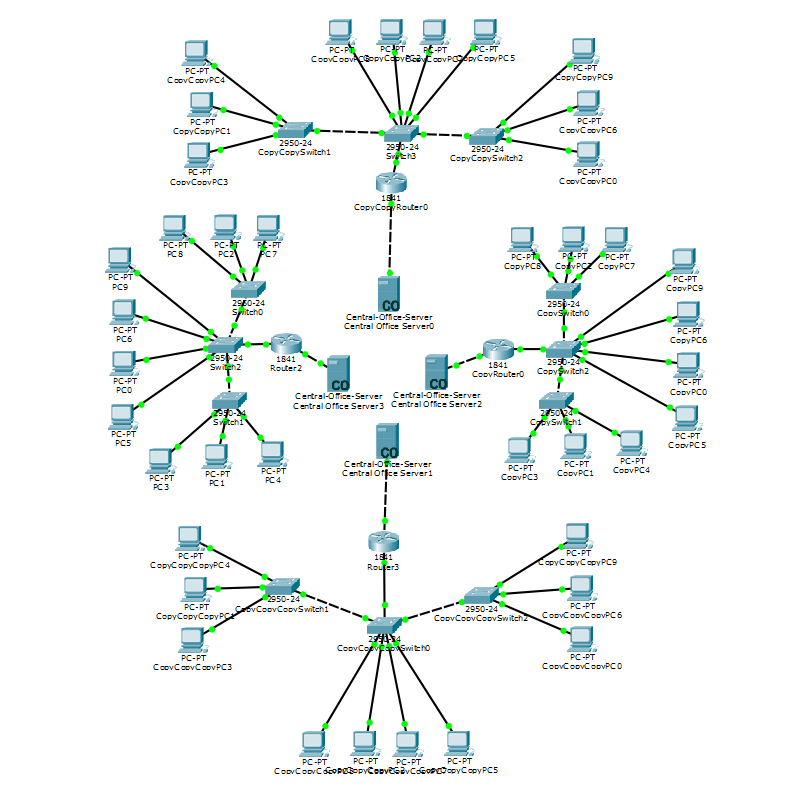

Схема компьютерной сети бизнес центра:

Рисунок 3 – Схема компьютерной сети бизнес центра

Методы защиты информации на предприятии

1. Межсетевой экран ( Firewall):

Межсетевой̆ экран предназначен для защиты ячейки, объединяющей̆ несколько подключенных к Ethernet промышленных ПК , для этого был установлен модуль безопасности. Он представляет собой̆ простое устройство, один вход которого подключен к внутренней̆ сети предприятия, а второй — ко внешней̆ глобальной̆ сети. Данные, проходящие между сетями, проходят через межсетевой̆ экран в соответствии с правилами, прописанными в нем для каждого узла.

Существует несколько режимов работы межсетевого экрана. В данной сети используется проверка с учетом состояния, которая предоставляет устройству доступ только к контекстным данным. Экран пропускает только те данные, которые были высланы в ответ на зафиксированный̆ внутри сети запрос. Если внешний̆ источник пытается отправить данные, которые не были запрошены, передача блокируется.

Для подтверждения потока данных используются предустановленные правила фильтрации. Например, если внутренний̆ узел высылает данные внешнему устройству, межсетевой̆ экран разрешит принять ответный̆ пакет только в течение ограниченного промежутка времени. Когда отведенное временное окно закончится, доступ будет снова заблокирован.

2. Технология NAT и NAPT:

Технологией̆, обеспечивающей̆ безопасность автоматизированной̆ среды, является NAT. Она реализована на уровне узлов. NAT скрывает IP-адреса внутренних узлов от публичных устройств, имеющих доступ к внешним сетям. Публичным узлам видны только публичные IP-адреса, отличающиеся от адресов, используемых внутри сети.

В методике преобразования адресов и портов (NAPT) делается на один шаг больше: помимо IP-адреса, ставится в соответствие номер порта. Публичным узлам сообщается только один IP-адрес, а устройство назначения определяется по номеру порта.

Таблица NAPT, как правило, хранится в памяти маршрутизатора. По ней̆ происходит преобразование внутренних IP-адресов портов в публичные. Если устройство из внешней̆ сети пытается переслать пакет во внутренниӗ узел сети, оно использует публичный̆ адрес устройства и номер порта в качестве адреса назначения. IP-адрес преобразуется во внутренний̆ по таблице портов, хранящейся в маршрутизаторе.

Адрес источника в заголовке пакета данных остается без изменений. Однако, поскольку адрес отправителя не принадлежит той же подсети, что адрес получателя, ответный̆ пакет проходит через маршрутизатор. Он передает его во внешнюю сеть, защищая реальный̆ IP-адрес внутреннего устройства от публичных узлов.

3. Виртуальные каналы безопасности:

VPN представляет собой̆ канал передачи, защищённый̆ цифровым сертификатом. По аналогии с цифровыми идентификационными номерами (ID), по сертификату устройства распознают друг друга и определяют метод шифрации, используемый̆ для передачи пакета через Интернет. Данные расшифровываются на приемном конце канала и передаются конечному узлу. Модули безопасности на основе цифровых сертификатов могут создавать приватные сети двух конфигураций: на основе мостов и на основе маршрутизаторов.

Мостовая конфигурация используется для обеспечения безопасной̆ передачи данных между территориально разнесенными устройствами либо узлами, связь между которыми не может быть обеспечена в рамках сети предприятия и осуществляется с использованием незащищенных участков сети.

Режим маршрутизации используется для создания виртуальной̆ приватной̆ сети между устройствами, принадлежащими разным подсетям. Маршрутизатор работает на третьем уровне модели OSI. Он оснащен интеллектуальными функциями, осуществляющими сбор информации о доступных внешних сетях, которые можно использовать для передачи пакетов по адресу назначения. В этом случае, как и в предыдущем, пакет проходит по защищенному тоннелю в зашифрованном виде, что гарантирует защиту данных даже в публичной̆ сети.

Заключение

В ходе данной курсовой работы на основании заданных параметров компьютерной сети, была произведена настройка компьютерных устройств для офисного помещения.