Статистика Нижегородского УВД

1 сентября 2000 г. агентство lnternet.ru сообщило, что Управление внутренних дел Нижнего Новгорода подвело итоги работы по борьбе с преступлениями в 1 сфере высоких технологий в первом полугодии 2000 года. Как сообщил глава местного "антихакерского" департамента (УБПСВТ) ГУВД, с января по июнь 1 было возбуждено 18 уголовных дел, среди них 11 по статье 272 УК (неправомерный доступ к информации), 1 по статье 273 (создание, использование и распространение вредоносных программ), 4 по статье 171 (незаконное предпринимательство) и 2 по статье 138 (нарушение тайны переписки). В настоящее время несколько дел находятся на стадии предварительного расследования. В одном из них фигурирует программист, разославший "троянского коня" по 11 адресам, в другом — нижегородец, который в течение 4 месяцев для доступа в Internet использовал учетные данные некой фирмы, причинив ей таким образом ущерб в размере 1 тыс. 600 руб. К сожалению, не известно, чем кончилось подавляющее большинство дел, расследуемых нижегородским УБПСВТ. Однако в марте 2000 года четверо жителей города были условно осуждены на сроки от 2 до 3 лет по обвинению в неправомерном доступе к информации одного из нижегородских internet-провайдеров.

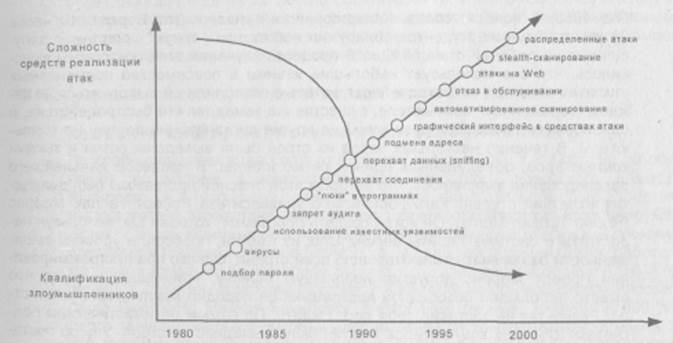

Существенно меняется и квалификация злоумышленников. Если в 80-х годах это были эксперты в области информационных технологий (рис. 2.12), досконально знающие ОС Unix, язык C или Perl и лично создающие новые сценарии атак, то сейчас ситуация в корне изменилась. Современные злоумышленники в большинстве своем пользуются уже готовым инструментарием, обладающим удобным графическим интерфейсом. По некоторым данным число таких "хакеров", называемых script kiddies, достигает 95%. Создание новых сценариев — удел единиц. Сегодня любой пользователь, имеющий выход в Internet, может напасть на своего "соседа" и причинить последнему немалый ущерб.

Рис. 2.12. Сложность сценариев атак и квалификация злоумышленников

Раньше злоумышленник вручную вводил команды на своем компьютере и не мог физически обратиться больше чем к десятку или сотне удаленных систем. Сейчас вы можете одновременно атаковать тысячи и десятки тысяч узлов, нажав всего одну кнопку. В прежние годы достаточно "просто" можно было обнаружить взломщика, "промышляющего" в ваших системах. Сегодня это крайне сложно. Он может проникнуть к вам, реализовать атаку и скрыться с места происшествия" в течение нескольких секунд, заодно "подчистив" за собой все следы. Атаки типа "отказ в обслуживании" в былые годы не пользовались большой популярностью и им не предавали большого значения. Ныне ситуация изменилась, особенно примечателен пример с февральскими атаками на серверы Amazon, eBuy, CNN и т. д.

Нарушители

Атакующий, т. е. инициатор атаки, является первым элементом указанной последовательности. Данный элемент может быть описан при помощи так называемой неформальной модели нарушителя, которая отражает его практические и теоретические возможности, априорные знания, время и место действия, квалификацию и т. п. [Гайкович1-95]. Атакующий может быть один или их может быть несколько.

Всех атакующих можно разделить на 6 категорий.

· Хакеры (hackers) — осуществляют атаки с целью самоудовлетворения, для повышения собственной значимости в глазах других и т. п. То есть материальной выгоды от атаки хакеры не получают.

Червь Морриса

Год 1988, 2 ноября, среда, Калифорнийский университет Беркли. 19 часов 28 минут. Один из студентов обнаружил небольшую "чужую" программу, запущенную на рабочей станции Sun. В процессе изучения этой программы выяснилось, что она использует небольшие изъяны в повсеместно применяемых утилитах sendmail, rsh/rexec и finger, которые позволили ей выполняться на каждом "зараженном" компьютере, существенно замедляя его быстродействие, и одновременно рассылая свои копии на другие дистанционно доступные компьютеры. В течение нескольких часов из строя были выведены сотни и тысячи компьютеров, объединенных единой сетью Internet. В процессе дальнейшего расследования выяснилось, что автором этой опасной программы был двадцатитрехлетний студент Калифорнийского университета Роберт Таппан Моррис (Robert Tappan Morris). Он хотел создать программу, которая бы, используя недостатки в системе защиты версии Unix из Беркли, проверяла уровень защищенности различных компьютеров по всей стране. Однако при программировании Роберт Моррис допустил небольшую ошибку, приведшую к тому, что вместо небольшой безобидной программки он породил компьютерного монстра. Результат не заставил себя долго ждать. По самым оптимистическим подсчетам 10% всех компьютеров Internet было выведено из строя. Ущерб составил по различным данным от 96 до 300 миллионов долларов. Программа получила название "червь Морриса" [Маркоф1-96].

· Шпионы (spies) — организуют атаки для получения информации, которая может быть использована для каких-либо политических целей.