Недопустимость повторного использование объектов

Контроль за повторным использованием объекта предназначен для предотвращения попыток незаконного получения конфиденциальной информации, остатки которой могли сохраниться в некоторых объектах, ранее использованных и освобожденных другим пользователем. Безопасность повторного использования должна гарантироваться для областей оперативной памяти (в частности, для буферов с образами экрана, расшифрованными паролями и т.п.), для дисковых блоков и магнитных носителей в целом. Очистка должна производиться путем записи маскирующей информации в объект при его освобождении (перераспределении). Hапример, для дисков на практике применяется способ двойной перезаписи удаленных файлов случайной битовой последовательностью.

Аудит, учет использования системы защиты

Аудит - заключается в регистрации специальных данных о различных типах событий, происходящих в системе и так или иначе влияющих на состояние безопасности компьютерной системы. К числу таких событий относятся:

v вход или выход из системы;

v операции с файлами (открыть, закрыть, переименовать, удалить);

v обращение к удаленной системе;

v смена привилегий или иных атрибутов безопасности (режима доступа, уровня благонадежности пользователя и т.п.).

Если фиксировать все события, объем регистрационной информации, скорее всего, будет расти слишком быстро, а ее эффективный анализ станет невозможным. Следует предусматривать наличие средств выборочного протоколирования, как в отношении пользователей, когда слежение осуществляется только за подозрительными личностями, так и в отношении событий. Слежка важна в первую очередь как профилактическое средство. Можно надеяться, что многие воздержатся от нарушений безопасности, зная, что их действия фиксируются.

Помимо протоколирования можно сканировать систему периодически на наличие брешей в системе безопасности. Такое сканирование может проверить разнообразные аспекты системы:

o Короткие или легкие пароли

o Hеавторизованные set-uid программы, если система поддерживает этот механизм

o Hеавторизованные программы в системных директориях

o Долго выполняющиеся программы

o Нелогичная защита как пользовательских, так и системных директорий, системных файлов данных, таких как файлы паролей, драйверов, ядра

o Потенциально опасные списки поиска файлов, могущие привести к запуску троянского коня.

o Изменения в системных программах, обнаруженные при помощи контрольных сумм.

Любая проблема, обнаруженная сканером безопасности, может быть, как исправлена автоматически, так и доложена менеджеру системы.

Анализ некоторых популярных ОС с точки зрения их защищенности.

Итак, ОС должна способствовать реализации мер безопасности или прямо поддерживать их. Примеры подобных решений в рамках аппаратуры и операционной системы - разделение команд по уровням привилегированности, защита различных процессов от взаимного влияния за счет выделения каждому своего виртуального пространства, особая защита ядра ОС, контроль за повторным использованием объекта.

Большое значение имеет структура файловой системы. Hапример, в ОС с дискреционным контролем доступа каждый файл должен храниться вместе с дискреционным списком прав доступа к нему, а, например, при копировании файла все атрибуты, в том числе и ACL, должны быть автоматически скопированы вместе с телом файла.

В принципе меры безопасности не обязательно должны быть заранее встроены в ОС - достаточно принципиальной возможности дополнительной установки защитных продуктов. Так, сугубо ненадежная система MS-DOS может быть улучшена за счет средств проверки паролей доступа к компьютеру и/или жесткому диску, за счет борьбы с вирусами путем отслеживания попыток записи в загрузочный сектор CMOS-средствами и т.п. Тем не менее, по-настоящему надежная система должна изначально проектироваться с акцентом на механизмы безопасности.

Среди архитектурных решений, с точки зрения информационной безопасности, целесообразны также следующие:

§ деление аппаратных и системных функций по уровням привилегированности и контроль обмена информацией между уровнями;

§ защита различных процессов от взаимного влияния за счет механизма виртуальной памяти;

§ наличие средств управления доступом;

§ структурированность системы, явное выделение надежной вычислительной базы, обеспечение компактности этой базы;

§ следование принципу минимизации привилегий - каждому компоненту дается ровно столько привилегий, сколько необходимо для выполнения им своих функций;

§ сегментация (в частности, сегментация адресного пространства процессов) как средство повышения надежности компонентов.

MS-DOS

ОС MS-DOS функционирует в реальном режиме (real-mode) процессора i80x86. В ней невозможно выполнение требования, касающегося изоляции программных модулей (отсутствует аппаратная защита памяти). Уязвимым местом для защиты является также файловая система FAT, не предполагающая в файлах наличие атрибутов, связанных с разграничением доступа к ним. Таким образом, MS-DOS, не будучи защищенной, находится на самом нижнем уровне в иерархии защищенных ОС

NetWare, IntranetWare

Замечания об отсутствии изоляции модулей друг от друга справедливо и относительно рабочей станции NetWare. Однако NetWare - сетевая ОС, поэтому к ней возможно применение и иных критериев. Это на данный момент единственная сетевая ОС, сертифицированная по классу C2 (следующей, по-видимому, будет Windows 2000). При этом важно изолировать наиболее уязвимый участок системы безопасности NetWare - консоль сервера и тогда следование определенной практике поможет увеличить степень защищенности этой сетевой операционной системы. Возможность создания безопасных систем обусловлена тем, что число работающих приложений фиксировано и пользователь не имеет возможности запуска своих приложений.

OS/2

OS/2 работает в защищенном режиме (protected-mode) процессора i80x86. Изоляция программных модулей реализуется при помощи встроенных в этот процессор механизмов защиты памяти. Поэтому она свободна от вышеуказанного коренного недостатка систем типа MS-DOS. Но OS/2 была спроектирована и разработана без учета требований по защите от несанкционированного доступа. Это сказывается, прежде всего, на файловой системе. В файловых системах OS/2 HPFS (high performance file system) и FAT нет места ACL. Кроме того, пользовательские программы имеют возможность запрета прерываний. Следовательно, сертификация OS/2 на соответствие какому-то классу защиты не представляется возможной.

Считается, что такие операционные системы, как MS-DOS, MacOS, Windows, OS/2, имеют уровень защищенности D (по оранжевой книге). Но если быть совершенно точным, нельзя считать эти ОС даже системами уровня безопасности D, ведь они никогда не представлялись на тестирование.

Unix

Рост популярности Unix и все большая осведомленность о проблемах безопасности привели к осознанию необходимости достичь приемлемого уровня безопасности ОС, сохранив при этом мобильность, гибкость и открытость программных продуктов. В Unix есть несколько уязвимых с точки зрения безопасности мест, хорошо известным искушенным пользователям, вытекающими из самой природы Unix и открывающими двери для нападения. (см., например, раздел Типичные объекты атаки хакеров в книге [23]). Однако, хорошее системное администрирование может ограничить эту уязвимость.

Существуют противоречивые сведения относительно защищенности Unix. В Unix изначально были заложены идентификация пользователей и разграничение доступа. Как оказалось, средства защиты данных в Unix могут быть доработаны, и сегодня можно утверждать, что многие клоны Unix по всем параметрам соответствуют классу безопасности C2.

Обычно, говоря о защищенности Unix, рассматривают защищенность автоматизированных систем, одним из компонентов которых является Unix сервер. Безопасность такой системы увязывается с защитой глобальных и локальных сетей, безопасностью удаленных сервисов типа telnet и rlogin/rsh и аутентификацией в сетевой конфигурации, безопасностью X Windows приложений. Hа системном уровне важно наличие средств идентификации и аудита.

В Unix существует список именованных пользователей, в соответствии с которым может быть построена система разграничения доступа.

Все пользователи, которым разрешена работа в системе, учитываются в файле пользователей /etc/passwd. Группы пользователей учитываются в файле /etc/group. Каждому пользователю назначается целочисленный идентификатор и пароль.

Когда пользователь входит в систему и предъявляет свое имя (процедура login), отыскивается запись в учетном файле /etc/passwd. В этой записи имеются такие поля как: имя пользователя, имя группы, к которой принадлежит данный пользователь, целочисленный идентификатор пользователя, целочисленный идентификатор группы, зашифрованный пароль пользователя.

В ОС Unix, считается, что информация, нуждающаяся в защите, находится главным образом в файлах.

По отношению к конкретному файлу все пользователи делятся на три категории:

v владелец файла

v члены группы владельца

v прочие пользователи

Для каждой из этих категорий режим доступа определяет права на операции с файлом, а именно:

Ø Право на чтение

Ø Право на запись

Ø Право на выполнение (для каталогов - право на поиск)

Стандартная команда ls -l выдает список файлов с правами доступа к ним, например:

rwxr-x--- ... filename

Здесь символы rwx означают наличие прав на чтение, запись и исполнение соответственно, а символ - - отсутствие такого права.

Указанных видов прав достаточно, чтобы определить допустимость любой операции с файлами. Например, для удаления файла необходимо иметь право на запись в соответствующий каталог.

Наличие всего трех видов субъектов доступа: владелец, группа, все остальные - затрудняет задание прав с точностью до пользователя, особенно в случае больших конфигураций. В популярной разновидности Unix - Solaris имеется возможность использовать списки управления доступом (ACL), позволяющие с помощью команды setfacl индивидуально устанавливать права доступа отдельных пользователей или групп.

Среди всех пользователей особое положение занимает пользователь root, обладающий максимальными привилегиями. Обычные правила разграничения доступа к нему не применяются - ему доступна вся информация на компьютере.

В Unix имеются инструменты системного аудита - хронологическая запись событий, имеющих отношение к безопасности. К таким событиям обычно относят: обращения программ к отдельным серверам; события, связанные с входом/выходом в систему и другие. Обычно регистрационные действия выполняются специализированным syslog-демоном, который проводит запись событий в регистрационный журнал в соответствии с текущей конфигурацией. Syslog-демон стартует в процессе загрузки системы.

Таким образом, безопасность ОС Unix может быть доведена до соответствия классу C2. Однако разработка на ее основе автоматизированных систем более высокого класса защищенности может быть сопряжена с большими трудозатратами.

Windows NT/2000.

С момента выхода версии 3.1 осенью 1993 года в Windows NT гарантировалось соответствие уровню безопасности C2. В настоящее время (точнее в 1999) сертифицирована версия NT 4 с Service Pack 6a с использованием файловой системы NTFS в автономной и сетевой конфигурации. Следует помнить, что этот уровень безопасности не подразумевает защиту информации, передаваемой по сети, и не гарантирует защищенности от физического доступа. Компоненты защиты NT частично встроены в ядро, а частично реализуются подсистемой защиты. Подсистема защиты регистрирует правила контроля доступа и контролирует учетную информацию.

Кроме того, Windows NT имеет встроенные средства, такие как поддержка резервных копий данных и управление источниками бесперебойного питания, которые не требуются Оранжевой книгой, но в целом повышают общий уровень безопасности.

Microsoft Windows NT - относительно новая ОС, которая была спроектирована для поддержки разнообразных защитных механизмов от минимальных до C2. Дефолтный уровень называется минимальным, но он легко может быть доведен системным администратором до желаемого уровня. Утилита C2config.exe помогает администратору сделать нужные установки. ...

Система защиты ОС Windows NT состоит из следующих компонентов:

Процедуры регистрации (Logon Processes), которые обрабатывают запросы пользователей на вход в систему. Они включают в себя начальную интерактивную процедуру, которая отображает начальный диалог с пользователем на экране и удаленные процедуры входа, которые позволяют удаленным пользователям получить доступ с рабочей станции сети к серверным процессам Windows NT.

Подсистемы локальной авторизации (Local Security Authority, LSA), которая гарантирует, что пользователь имеет разрешение на доступ в систему.

Эта компонента - центральная для системы защиты Windows NT. Она порождает маркеры доступа, управляет локальной политикой безопасности и предоставляет интерактивным пользователям аутентификационные услуги. LSA также контролирует политику аудита и ведет журнал, в котором сохраняются аудитные сообщения, порождаемые диспетчером доступа.

Менеджера учета (Security Account Manager, SAM), который управляет базой данных учета пользователей. Эта база данных содержит информацию обо всех пользователях и группах пользователей. SAM предоставляет услуги по легализации пользователей, которые используются в LSA.

Диспетчера доступа (Security Reference Monitor, SRM), который проверяет, имеет ли пользователь право на доступ к объекту и на выполнение тех действий, которые он пытается совершить с объектом. Эта компонента проводит в жизнь легализацию доступа и политику аудита, определяемые LSA. Она предоставляет услуги для программ супервизорного и пользовательского режимов для того, чтобы гарантировать, что пользователи и процессы, осуществляющие попытки доступа к объекту, имеют необходимые права. Эта компонента также порождает аудитные сообщения, когда это необходимо.

Ключевая цель системы защиты Windows NT - мониторинг и контроль того, кто и к каким объектам осуществляет доступ. Система защиты хранит информацию, относящуюся к безопасности для каждого пользователя, группы пользователей и объекта. Она может идентифицировать попытки доступа, которые производятся прямо пользователем или непрямо программой или другим процессом, инициированным пользователем. Windows NT также отслеживает и контролирует доступ и к тем объектам, которые пользователь может видеть посредством пользовательского интерфейса (такие как файлы и принтеры), и к объектам, которые пользователь не может видеть (такие как процессы и именованные каналы).

Резюме

Информационная безопасность относится к числу дисциплин, развивающихся чрезвычайно быстрыми темпами. Только комплексный, систематический, современный подход способен успешно противостоять нарастающим угрозам.

Ключевые понятия информационной безопасности: конфиденциальность, целостность и доступность информации, а любое действие, направленное на их нарушение называется угрозой.

Основные понятия, связанные с безопасностью регламентированы в основополагающих документах.

Существует несколько базовых технологий безопасности, среди которых можно выделить криптографию.

Решение вопросов безопасности операционных систем обусловлено их архитектурными особенностями и связано с правильной организацией аутентификации, авторизации и аудита.

Раздел 4 ОС MS-DOS

Тема 4.1 Структура ОС MS-DOS

Структура DOS

Первый представитель этого семейства явился одновременно с IBM PC в 1981 году. Каждая новая версия DOS появлялась, как правило, в связи с созданием новых аппаратных средств. Номер версии состоит из двух чисел, разделенных- точкой. Первое число означает основную редакцию, второе - ее модификацию. Каждая последующая версия DOS-содержит все зозможности предыдущей и дополнильно обладает новыми. К настоящему времени последней, является версия DOS 6.22.

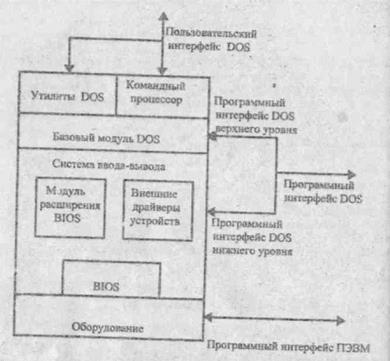

В состав DOS входят следующие структурные компоненты (рис.4.1.1):

1) базовая система ввода-вывода (BIOS);

2) системный загрузчик (SB -- System Bootstrap);

3) модуль расширения (MP) BIOS;

4) внешние (устанавливаемые) драйверы устройств;

5) базовый модуль (БМ) DOS;

6) командный процессор (КП) или интерпретатор команд;

7) утилиты DOS.

Рис.4.1.1. Структура DOS

4.1.1.1. BIOS хранится в ПЗУ и выполняет троякую роль:

· является частью ПЭВМ:

· является компонентом DOS:

· является компонентом любой ОС, запускаемой на данном ПК.

Остальные компоненты DOS, кроме внешних драйверов и утилит, должны размещат вся на системном диске в специальных областях и файлах. Внешние драйверы и утилиты в принципе могут располагаться на любом диске.

BIOS, скрывая архитектурные особенности конкретной модели ПК, реализует наиболее простые и универсальные услуги DOS no управлению стандартными периферийными устройствами (ПУ), что обеспечивает независимость ПО от этих устройств..

BIOS содеджит:

1) драйверы стандартных периферийных устройств;

2) тестовые программы для контроля работоспособности оборудовавния;

3) программу начальной загрузки;

4) интерпретатор BASICa.

Драйвером называется программа, обслуживающая те или иные периферийные устройства. Драйвер выполняет следующие функции:

· принимает запросы на обращение к ПУ;

· преобразует запросы в команды управления устройством с учетом всех деталей его конструкции и особенностей работы в реальном времени;

· обрабатывает прерывания от обслуживаемого ПУ.

Следовательно, драйвер является промежуточным звеном между обращаюшимися к ПУ программами и самим ПУ,

Программа начальной загрузки не привязана к конкретной ОС и обеспечивает загрузку ЦП и запуск SB из определенной области системного диска. Поэтому она называется первичным загрузчиком.

4.1.1.2. SB является вторичным загрузчиком, участвующим в загрузке DOS. Он зависит от той ОС, которую должен загружать.

4.1.1.3. MP BIOS является надстройкой над BIOS Он обеспечивает:

1) организацию интерфейса с BIOS;

2) логическую замену драйверов, хранящихся в BIOS;

3) подключение новых драйверов.

4.1.1.4. Драйверы могут находиться как внутри MP BIOS, так и вне его, т.е. храниться в отдельных файлах. В первом случае они называются внутренними (основными), а во втором внешними (устанавливаемыми). Указания на подключение внешних драйверов должны содержаться в файле конфигурации config.sys. Способность подключения внешних драйверов облегчает расширение возможностей ОС по управлению ПУ.

BIOS, MP BIOS и внешние драйверы образуют систему ввода-вывода. Она является машинно-зависимой частью DOS.

4.1.1.5. БM DOS - это центральный компонент ОС, реализующий основные функции кции по управлению всеми ресурсами ПЭВМ и выполняемыми программами. Управление организуется на более высоком, чем посредством драйверов, уровне путем организации обращения к последним. Здесь обеспечивается функционирование файловой системы.

Система ввода-вывода и БМ DOS в процессе работы системы находятся в ОЗУ постоянно (резидентно).

4.1.1.6. Командный процессор отвечает за поддержание пользовательского интерфейса и выполняет следующие задачи:

· воспринимает команды DOS, вводимые с клавиатуры;

· выполняет часть из них, называемых внутренними;

· обрабатывает командные файлы;

· загружает программы в ОЗУ для выполнения;

· обеспечивает обычное и аварийное завершение выполнения задач.

Если на системном диске имеется файл autoexec.bat, называемый файлом автозапуска, то при загрузке DOS КП организует его интерпретацию. Обычно файл autoexec.bat включает команды DOS, которые необходимо регулярно выдавать пользователю после запуска системы.

4.1.1.6. Утилиты DOS обеспечивают выполнение внешних команд DOS. Они реализуются отдельными программами, а не КП.

БМ DOS, КП и утилиты DOS составляют машинно-независимую часть ОС.

Файловая система DOS

Для обеспечения удобства работы с записанными на диске сведениями их размещают в файлах. Файлом называется поименованная целостная совокупность данных на внешнем носителе информации. Под данными понимается любая информация: программы, исходные данные, результаты решения, тексты и т.д.

Под файловой системой понимают функционалыгую часть ОС обеспечивающую выполнение операций над файлами. Структурно файловая система DOS распределена по БМ DOS и системе ввода-вывода. Рассмотрим устройства, имеющие непосредственное отношение к файловой системе, и ее элементы.

Устройства

DOS различает два типа устройств: посимвольные и поблочные. Обмен информацией между ОЗУ и посимвольными устройствами осуществляется побайтно. К устройствам этого типа относятся все УВВ и ряд других устройств.

В DOS зарезервированы следующие имена посимвольных устройств:

LPTI или PRN - первый адаптер параллельного интерфейса, обычно подключается принтер;

LPT2 - второй адаптер параллельного интерфейса;

LPT3 - третий адаптер параллельного интерфейса;

СОМ1 - первый адаптер постедовательного интерфейса;

COM2 - второй адаптер последовательного интерфейса;

COM3 - третий адаптер последовательного интерфейса;

COM4 - четвертый адаптер последовательного интерфейса;

NUL - фиктивное устройство;

CON - консоль (стандартная клавиатура при вводе и дисплей при выводе);

CLOCKS - часы.

Для каждого из перечисленных устройств в DOS есть соответствующие драйверы.

Посимвольные устройства в DOS трактуются как файлы, т.е. в большинстве контекстов вместо имени файла можно задавать имя посимвольного устройства.

Обмен информацией между ОЗУ и поблочными устройствами на физическом уровне осуществляется секторами по 512 байт, которые можно считать физическими записями. К поблочным устройствам относятся ВЗУ (НМЛ, НМД, НОД).

Файловая система DOS не позволяет на уровне пользовательского интерфейса рассматривать содержимое диска как единый файл и осуществлять доступ к нему указанием имени привода. Однако в ней обеспечиваются возможность создания на диске иерархической файловой структуры и доступа к любому файлу. Тем не менее, можно обратиться к любому заданному сектору диска без привязки к файловой структуре, но, конечно, не через пользовательский интерфейс DOS.

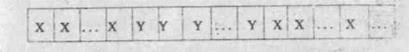

Файлы

На логическом уровне дисковая память рассматривается как непрерывная последовательность секторов, каждый из которых имеет свой номер. Память создаваемому файлу выделяется динамически (по мерс необходимости) в начале свободной области логического дискового пространства, причем не секторами, а кластерами (2 или более смежных сектора). Переход к кластерам необходим для минимизации системной информации. На основе этой информации обеспечивается возможность работы с фрагментированными (занимающими не смежные области дискового пространства) файлами, что весьма важно для используемого механизма динамического выделения памяти. Фрагментация файлов возникав при их интенсивном создании, удалении, пополнении. Пример фрагментации файла X представлен на рис.4.1.2.

Рис.4.1.2. Фрагментация файла X

Фрагментация файлов увеличивает время доступа к их содержимому и существенно затрудняет восстановление файлов при разрушении файловой структуры. Для упорядочения размещения файлов на диске необходимо регулярно пользоваться специальными утилитами-дефрагментаторами.

Недостаток выделения дисковой памяти кластерами вместо секторов состоит в большом расходовании дискового пространства при размещении множества маленьких файлов (кластеры окажутся полупустыми).